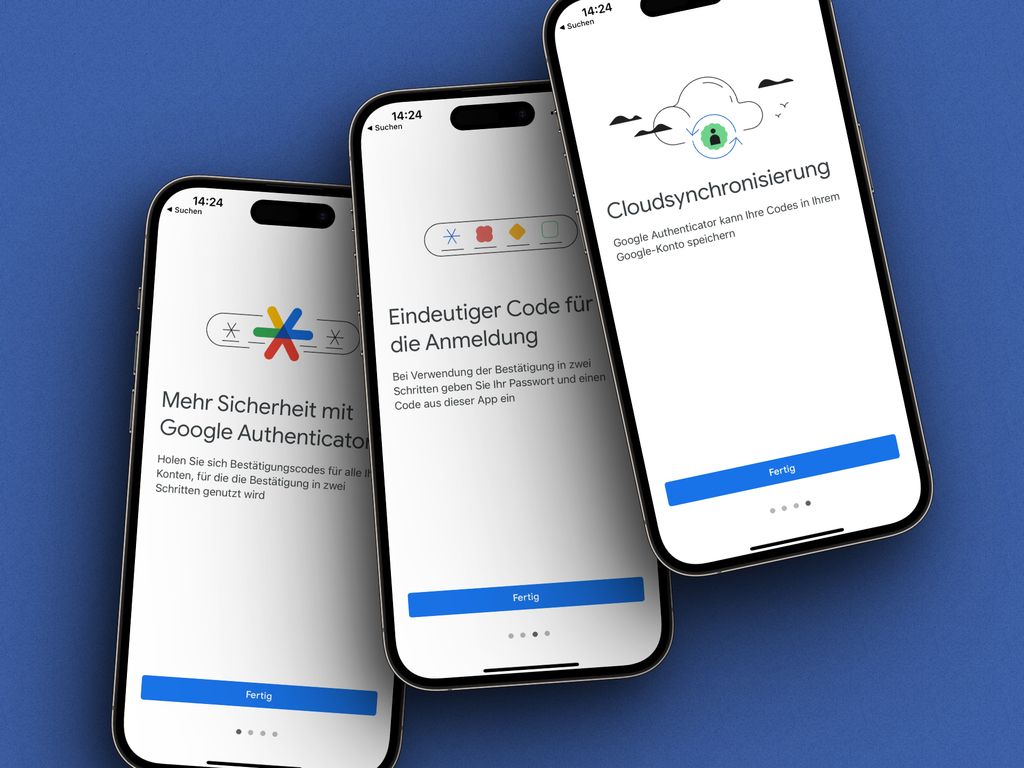

Google Authenticator in der Kritik

Der neue Google Authenticator ist in die Kritik gekommen. Er unterstützt jetzt das bequeme Synchronisieren über diverse Installationen hinweg. Aber: Sicherheitsforschern ist es wohl gelungen, herauszufinden, dass Google bei der Synchronisation auf eine Ende-zu-Ende-Verschlüsselung verzichtet. Sie behaupten, dass es sogar möglich sei, über eine Man-in-the-Middle-Attacke den Startwert abzufragen. Mittlerweile hat sich auch ein Entwickler von Google dazu geäußert.

Man konzentriere sich immer auf die Sicherheit, auch beim Google Authenticator. Ziel ist es, Funktionen anzubieten, die Benutzer schützen, aber nützlich und bequem sind. Man verschlüssele Daten während der Übertragung und im Ruhezustand über die Produkte hinweg, einschließlich die im Google Authenticator. Ende-zu-Ende-Verschlüsselung sei eine leistungsstarke Funktion, die zusätzlichen Schutz bietet, jedoch auf Kosten der Möglichkeit, dass Benutzer ohne Wiederherstellung von ihren eigenen Daten ausgeschlossen werden. Es bestehen aber Pläne, die Ende-zu-Ende-Verschlüsselung im Google Authenticator später anzubieten.

Im Moment glaube man, dass das aktuelle Produkt für die meisten Benutzer die richtige Balance findet und erhebliche Vorteile gegenüber der Offline-Nutzung bietet. Die Option, die App offline zu nutzen, bleibt jedoch eine Alternative für diejenigen, die ihre Backup-Strategie lieber selbst verwalten.

| # | Vorschau | Produkt | Preis | |

|---|---|---|---|---|

| 1 |

|

Amazon Fire TV-2-Serie HD-Smart-TV mit 40 Zoll (102 cm), 1080p |

279,99 EUR |

Bei Amazon ansehen |

| 2 |

|

Amazon Fire TV-4-Serie Smart-TV mit 50 Zoll (127 cm), 4K UHD |

399,99 EUR |

Bei Amazon ansehen |

| 3 |

|

Amazon Fire TV-Omni-QLED-Serie Smart-TV mit 50 Zoll (127 cm), 4K UHD, lokales... |

449,99 EUR |

Bei Amazon ansehen |

Hintergrund:

Die Verschlüsselung im Ruhezustand bezieht sich auf die Verschlüsselung der gespeicherten Daten. Die Verschlüsselung kann an der Quelle erfolgen, wo die Daten erzeugt und gespeichert werden.

Encryption in Transit bezieht sich auf die Verschlüsselung von Daten, die zwischen zwei Knoten des Netzes übertragen werden. Die Daten können in unverschlüsselter Form in den Speichersystemen der Quelle und des Ziels gespeichert werden. In letzterem Fall werden die Daten entschlüsselt und in den ursprünglichen Klartext umgewandelt.

Die Ende-zu-Ende-Verschlüsselung bezieht sich auf die Kombination von Verschlüsselung im Ruhezustand und Verschlüsselung während der Übertragung. Wenn die Daten an der Quelle erzeugt werden, sind sie bereits in verschlüsselter Form gespeichert.

Nur die verschlüsselten Daten werden an das Ziel gesendet, wo Benutzer mit den entsprechenden Beschreibungsschlüsseln den Chiffretext in Klartext umwandeln können, um die ursprünglichen Informationen zu sehen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Wer die aktuelle Appversion haben möchte, kann diese direkt aus dem Playstore herunterladen. Geht z.B. mit apkcombo sehr einfach. Dann muss man sich die Apk nicht aus diversen anderen Quellen holen.

Nutze ich schon lange nicht mehr, eine der miserabelsten OTP Apps. andOTP macht alles besser, Suchfunktion, Icons für die Dienste, viele Konfigurationsmöglichkeiten.

Aegis.

Genau!

Was mich bei dem Thema 2FA + Google schon länger beschäftigt: stets wird mir die Bestätigung auf einem weiteren Gerät als Standard angeboten, obwohl ich den OTP bevorzuge. Bei Accounts, bei denen ich die 2FA neu einrichte, wird OTP gar nicht angeboten, sondern ausschließlich die Bestätigung auf einem anderen Gerät. Für mich macht das den Eindruck als möchte Google OTP ohnehin loswerden.

> Man verschlüssele Daten während der Übertragung und im Ruhezustand über die Produkte hinweg

Das ist immer das coolste. Unternehmen steht in der Kritik, weil sie alles mitlesen können. Pressesprecher so: Wir verschlüsseln in-transit, on-disk und unser Fahrradschuppen ist donnerstags bis sonntags ja auch fest verschlossen.

Weil Google bestimmt beim Authenticator mitliest… Macht Sinn.

Pauschal ist selten sinnvoll. Gilt auch für Kritik.

Klar kann Google mit so einer Änderung erstmals zur Herausgabe der Tokens verpflichtet werden. Ja, das zu kritisieren macht Sinn.

Die sind schon mal auf der Linie unserer Innenministerin und der EU , das Kuscheln geht los.

Wenn hier einer kuschelt, dann bin ich das.

Nutze Aegis.

nutzt einfach Authenticator Pro und fertig

https://github.com/jamie-mh/AuthenticatorPro

Kann man da irgendwie von Authy umziehen? Alles neu einrichten wäre… contraproduktiv.

Authy und Google Authenticator wollen natürlich den Aufwand zu wechseln möglichst hoch halten, das heißt für Authy leider:

„In order to maintain security for our users, the Authy application does not allow importing or exporting 2FA account tokens.“

https://support.authy.com/hc/en-us/articles/1260805179070-Export-or-Import-Tokens-in-the-Authy-app

Bin letztes Jahr von Google Authenticator auf andotp umgestiegen und es war furchtbar mühselig. Als dort dann die Entwicklung eingestellt wurde konnte ich aber in 2 Minuten auf Aegis umsteigen. Für die Zukunft nehme ich mir mit: Nirgendwo hin umziehen wo man die Codes nicht exportieren kann. 😀

Bei 2FAS kannst du ganz einfach umziehen und ein Backup haben.

https://2fas.com/

Nutze ich auch schon länger, ist einfach top.

War mir von Anfang an klar, dass da eine Backdoor für Google besteht um an die 2FA zu kommen.

War aber halt nicht von Anfang an so. Wenn du das also wirklich geglaubt hast lagst du streng genommen den überwiegenden Teil der Zeit falsch.

Dann erkläre doch bitte mal was Google speziell mit dieser anfangen sollte.

Als ob sich ein gewinnorientierter Konzern nicht vielleicht doch im Vorfeld Gedanken darüber machen würde, was ein Missbrauch, durch wen auch immer, für geschäftsschädigende Auswirkungen hätte.

Manchmal könnte man wirklich glauben, die schlauesten Köpfe sitzen nie in Vorständen oder wären selbst Unternehmer. Ist wie beim Fußball – der beste Trainer sitzt Zuhause, mit Bierbauch und Chipstüte, auf der Couch…

Das ist leider sehr richtig, was Du sagst. 🙂

Warum auch den Fuß kritisieren, der einen tritt? Der hängt an einem schlauen Kopf und der wiederum wird seine Gründe haben.

Ich finde das Feedback von Google genau richtig.

Das ist der Grund, warum ich lieber Telegram statt WhatsApp nutze: Meine gesamte Kommunikation ist für den Anbieter unverschlüsselt.

Das klingt erstmal doof, aber das ist die technische Voraussetzung dafür, z.B. nach Geräteverlust auf dem neuen Gerät sofort wieder alles zur Verfügung zu haben. Ein neues Gerät hat ja keinen Schlüssel, nur das Login. Um mir meine Daten auf andere Geräte einspielen zu können, muss er sie on-the-fly für diese Gerät erneut verschlüsseln können.

Mir ist relativ egal, ob eine Firma in die Daten reingucken kann, solange der Staat es nicht kann. Aber mein Anspruch ist, wenn ich irgendwo im Urlaub bin und mein Handy ins Meer fällt, dass ich in den Handyladen gehen kann und bin wieder am Start.

„Das klingt erstmal doof, aber das ist die technische Voraussetzung dafür, z.B. nach Geräteverlust auf dem neuen Gerät sofort wieder alles zur Verfügung zu haben.“

klingt ja nicht nur erstmal doof, sondern gänzlich. E2E-Verschlüsselung steht dich weder Backup, Sync noch Restore im Weg. Google erklärt doch selbst, dass es keinen technischen Grund für Nicht-Verschlüsseln gibt.

Das ist doch nicht dein Ernst?! Bei Vollverschlüsselung muss man sich nur seinen Schlüssel nochmal an einem weiteren Ort wegsichern, das ist nun wirklich kein großer Aufwand.

Wenn eine Firma in alle Daten gucken kann, kann das auch jemand anderes. Zum Beispiel ein unzufriedener Mitarbeiter, der einfach mal Daten veröffentlicht, ein Hacker, der seinen Weg ins System gefunden hat oder aber durchaus auch ein Staat, das Unternehmen steht nämlich nicht über dem Gesetz. Und je nach Staat kann das Gesetz sehr merkwürdig sein.

Ich sichere lieber meinen Schlüssel für eine E2E-Verschlüsselung ab, als einen Messenger ohne E2E eines russischen Oligarchen mit unklarem Sitz in menschenrechtsfeindlichen Staaten zu nutzen, nur weil ich dann 10 Sekunden schneller wieder auf alles zugreifen kann (wie auch der fragwürdige Betreiber).

„Das klingt erstmal doof“ absolut, nicht nur erstmal. Bequemlichkeit vs. Sicherheit, wobei Sie nicht nur sich selbst, sindern auch Ihre Chatpartner gefährden

Ich nutze den Authenticator, …seit gestern bekomme ich nur noch die Meldung „Für den Google Authenticator wird gerade ein Uprgade ausgeführt“. Ich muss dringend auf ein Konto von mir. Wie lange dauert denn das Upgrade noch? Kann ich da irgendetwas tun? Ich werde noch verrückt mit der App.

Ich bin Google-Fan, aber meine PW speichere ich u.a. aufgrund der dort möglichen Ende-zu-Ende-Verschlüsselung in Bitwarden und KeePass als Backup und die 2FA-Dinge in Aegis (Android + Chromebook), Sicherung in Proton Drive.

Auch der iCloud würde ich diese Daten nicht anvertrauen.

Update: Die nötigen Schaltflächen werden erreichbar, wenn man die Einstellungen für die Größe zurücknimmt. Scrollen hilft leider nicht.