Einmal-Passwörter korrekt exportieren (Secret auslesen)

Diese Anleitung, zeigt euch, wie ihr aus einem Passwortmanager das OTP-Secret auslest, sofern der Manager dies unterstützt – und wie ihr es in anderen Lösungen nutzen könnt, um wieder Einmal-Passwörter zu generieren. Kann ja sein, dass der QR-Code „verschütt gegangen“ ist.

Mal wieder eine kleine Anleitung für euch, da ich neulich erst Fragen zu diesem Thema erhielt. Einen Passwortmanager nutzt wahrscheinlich jeder von euch. Da möchte ich auch keinem mit Empfehlungen reingrätschen. Denn wer eine Lösung für sich gefunden hat, der kann ja zufrieden sein. Generell ist es so, dass es mittlerweile Passwortmanager gibt, welche die Erstellung von Einmal-Passwörtern (OTP) anbieten. Kennt ihr vielleicht von eurem Google-, Apple- oder Microsoft-Account.

Nach der Einrichtung einer Zwei-Faktor-Authentifizierung bekommt man oft so einen QR-Code angezeigt. Den scannt man dann mit seiner Auth-App (da gibt’s Authy, den Google Authenticator, den Microsoft Authenticator oder eben auch Passwortmanager) und danach ist die App in der Lage, Einmal Passwörter in Form von Zahlenkolonnen rauszuwerfen. Ihr loggt euch also irgendwo mit Nutzernamen und Passwort ein und gebt dazu dann den generierten Zahlencode ein. So viel zum Urschleim, den ihr ja alle kennt.

Nun ist es so, dass man vielleicht einmal den Passwortmanager oder die Auth-App wechselt. Was dann? Nun muss man schauen, wie man vorgegangen ist. War man halbwegs clever, dann hat man vielleicht einen Screenshot des QR-Codes bei der Einrichtung gemacht und hat diesen entweder ausgedruckt oder sicher verschlüsselt irgendwo abgelegt. Mit Glück hat man auch einen Passwortmanager oder eine Auth-App, die sauber exportiert – und ein Gegenstück, welches sauber importiert. Dann hat man auch keine Probleme.

Fest steht aber, dass es gerade bei Import und Export zu Problemen beim Generator für die Einmal-Passwörter kommen kann (ein CSV-Export unterstützt z. B. keine OTP / Einmal-Passwörter). Und wenn man dann keinen QR-Code mehr hat, wird es unter Umständen frickelig. Von daher gebe ich euch mal den Tipp mit auf den Weg, dass ihr schaut, wie euer derzeitiges Programm exportiert oder das neue importiert. Denn letzten Endes ist der QR-Code auch nur eine „geheime Zahlenfolge“. Allerdings kann ich aufgrund der Masse an Passwortmanagern nicht die Universallösung anbieten, sondern lediglich darauf hinweisen, wo man schauen könnte.

Beispiel 1Password: Der Passwortmanager erlaubt das Erstellen von Einmal-Passwörtern (bitte keine Diskussion darüber, ob man einem Passwortmanager auch noch die Einmal-Passwörter anvertrauen sollte).

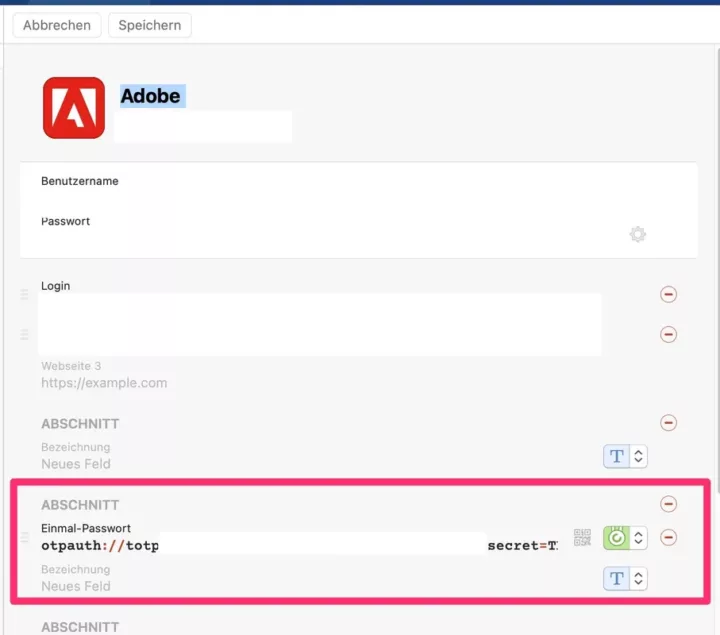

Habt ihr beim Export / Import in eine neue Lösung festgestellt, dass bei Konten mit Zwei-Faktor-Authentifizierung die Generierung des Einmal-Passworts (OTP für 2FA) nicht funktionierte, dann geht mal in 1Password und bearbeitet das entsprechende Konto. Im Abschnitt Einmal-Passwort findet ihr dann einen langen String, der in etwa so aussieht: otpauth://totp/Nutzername?secret=XO5JKX9LNIP5UXXKQ4CPIX2TEFHG6&digits=6. Das fett Markierte ist dabei das „Geheimnis“, welches sich mit im QR-Code verbirgt.

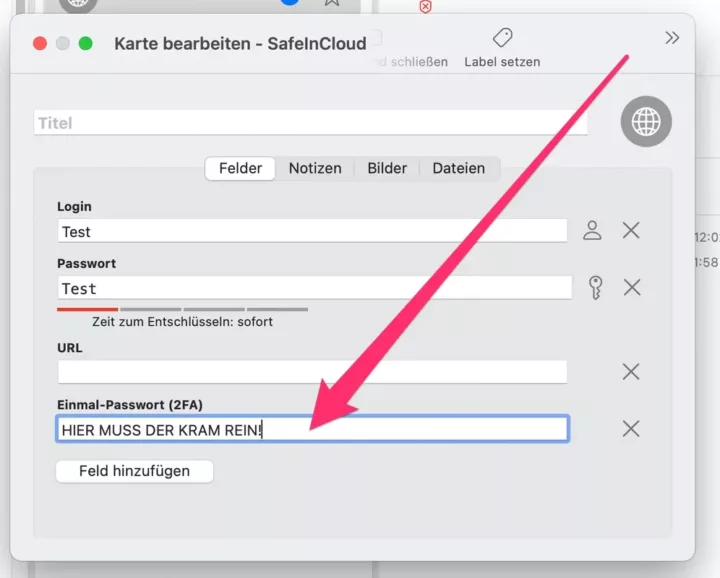

Mehr braucht ihr eigentlich nicht. Denn wenn ihr jetzt in einen Passwortmanager wechselt, der das Generieren und Verwalten von Einmal-Passwörtern erlaubt, dann solltet ihr diese Kombination im Konto eingeben können. Ob das Ganze erfolgreich war, könnt ihr testen, indem ihr vergleicht, ob beide Manager die identischen Zahlencodes rauswerfen. Beispiel SafeInCloud:

Das Ganze funktioniert auch in anderen Apps, wie dem Microsoft Authenticator – der vermutlich für die meisten Anwender bessere Funktionen bietet als der Google Authenticator. Da kann man beim Einrichten eines Kontos auswählen, ob man einen QR-Code scannt (in unserem Fall haben wir ja keinen mehr) – aber man kann auch den Code eingeben, also das Geheimnis. Macht man dies, werden auch korrekt und anstandslos die benötigten, richtigen Einmal-Passwörter generiert. Der Vollständigkeit und der Fairness halber: Der Google Authenticator macht es aber auch so.

Vermutlich ein echtes Nischen-Thema, aber immer gut, wenn man so etwas gelesen hat. Denn mit dem Wissen ist es wie mit allem im Leben. Haben ist besser als brauchen. Und falls ihr mal einen Passwortmanager sucht, schaut euch ruhig Bitwarden, 1Password, SafeinCloud, Enpass oder meinetwegen auch KeePass und Derivate an.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Schönes Thema.

Für mich ist aber eine andere Frage vor allem anderen wichtiger: woher weiß ich, welche Einträge in 1Password überhaupt die 2FA gespeichert haben? Meines Wissens gibt es keinen Filter, mit dem man die Liste aller Einträge in einem Tresor anzeigen kann, die ein TOTP abgespeichert haben. So müsste ich alle Einträge durchgehen, um die 2FA zu finden. Oder kennst Du einen Trick?

Diese Intransparenz war übrigens einer der Gründe, warum ich bis heute Aegis nutze.

Setze einen Tag. 2FA und danach kannst du dann Filtern.

Danke! Manchmal kann es so einfach sein. 🙂

Manchmal kann es aber auch sehr schwer sein,

da hier jeder davon ausgeht,

was ein Tag. ist und wie man ihn setzt!

Wollen wir uns jetzt so weit drehen, dass man davon ausgeht das jeder weiß, was ein Dopppelklick ist?

Ahhh… „A man of culture“. Ich nutze auch seit Jahren sehr zufrieden auf Aegis. Wobei mehr und mehr die OTP Funktion von KeepassXC Aegis verdrängt. Auch hier kann man streiten wie sinnvoll es ist alles in einem Programm zu halten, wenn man Wert auf Sicherheit legt, aber das kann man sich sicher auch bei den ganzen Cloud-Anbietern denken. Naja, jeder tickt da anders. 🙂

„Einen Passwortmanager nutzt wahrscheinlich jeder von euch“.

Nein. Die meisten der großen Passwortmanager, auch 1Password, wurden in den letzten Jahren gehackt. Das Risiko dass auf einen Schlag sämtliche meiner Zugänge kompromittiert werden ist mir die Bequemlichkeit nicht wert.

Dabei wurden aber keine Passwörter von Nutzern erbeutet, sondern „nur“ Kundeninformationen (E-Mail, Name, Zahlungsdaten, etc.).

Wann und wie wurde 1Password denn gehackt? Mir ist kein Zwischenfall dieser Art bekannt. Und wie genau stellst Du Dir den Zugriff auf Deine „Zugänge“ vor, selbst wenn jemand sich Zugriff auf die Server verschaffen würde? Denn sämtliche Zugangsdaten auf den Servern von 1Password sind doch asynchron verschlüsselt.

Was sind „die meisten“ der „großen“ Passwordmanager? Hast Du belastbare Quellen für Deine Aussage? Geben die Quellen darüber Auskunft, ob Passworte abhandengekommen sind?

Den Online-Passwortmanagern traue ich auch nicht so Recht. Einzig Bitwarden im Selfhosting wäre da ne Option.

ABER einer der ältesten und Größen ist bis heute Sicher und in meinen Augen ungeschlagen. KeePass.

Den kannst Du auch rein lokal betreiben und hast volle Kontrolle über das Masterpasswort, Verschlüsselungsalgorithmus und einer optionalen Schlüssel-Datei.

Das ist das sicherste was Du machen kannst. Passwort-Recycling oder Notizbücher sind deutlich unsicherer

Und ja, KeePass kann auch über andere Geräte synchronisieren, wahlweise über eine Cloud deiner Wahl oder einem eigenen NAS. Einzig die UI ist etwas altbacken, aber damit kann ich leben.

Ich stimme Dir da in allen Punkten zu! Keepass ist auch meine erste Wahl!

Bei mir war beim QR-Code, immer noch ein 16-stelliger Code mit dabei,

den man z.B. im Google Authenticator,

manuell eingeben muss, wenn man den QR-Code nicht hat!

Der Code ist ja viel einfacher abzuspeichern,

als den QR-Code irgendwie zu behalten!

Wer einen CSV-Export von 1Password mit OTP-Secrets möchte, der kann sich ja mal https://github.com/IngmarStein/1pif-to-csv anschauen. Dutzende Codes von Hand zu übertragen ist ja sonst etwas mühsam.

Um den Microsoft Authenticator sollte man zugunsten von FOSS alternativen einen großen Bogen machen, wenn möglich. Er ist gespickt mit 6 Trackern, und selbst bevor er um Zustimmung zu seiner Datenschutzerklärung fragt, kontaktiert er schon die ersten. Dazu kommt das Microsoft nicht mal erklärt welche verwendet werden und wofür, ein DSGVO Verstoß. Davon einmal abgesehn, Tracker haben nichts in Sicherheitsapps zu suchen. Sie bedeuten fremden unkontrollierten Code in Form von SDKs, keine gute Vertrauensbasis.

Mehr dazu auch bei Kuketz IT-Security: https://www.kuketz-blog.de/microsoft-authenticator-app-sicherkritische-app-mit-tracking-bibliotheken-bad-idea/

Mit FOSS Alternativen kann ich mich aber nicht ohne Password an meinem MS-Konto anmelden. Das ist ein Feature, dass ich nicht mehr missen möchte.

Es gibt aber auch 2FA-Tools ohne Tracker, so zum Beispiel Aegis oder Authenticator Pro.

Dem stimme ich voll zu und ich kann aus eigener Verwendung andOTP als Alternative empfehlen.

Jedoch du schreibst diesen Kommentar hier unter einen Artikel, in dem „sichere“ Passwortmanagerdienste wie ua 1Password, EndPass und SafeinCloud beworben werden.

Ich mag diesen Blog und lese hier schon seit Jahren (Jahrzehnten?), aber bei diesem Thema sträuben sich mir die Nackenhaare, mit welcher Naivität hier immer wieder die Verwendung solcher proprietären Services propagiert wird.

Dass ich generell Passwortmanager empfehle – und keinen von diesen Schrott-Dingern da draußen, die es im Dutzend gibt – und die dauerhafte Wiederholung von KeePass lässt man da natürlich unter den Tisch fallen 🙂 Übrigens: Ich schreibe weder „sicher“, noch sicher. Das machst du 🙂 Aber anscheinend sind Millionen Nutzer anderer PW-Dienste außer der von dir empfohlenen dumm oder naiv? Die Betreiber ebenso?

Ich lasse hier gar nichts unter den Tisch fallen. Ich bezog mich mit meiner Kritik explizit nur auf die proprietären Apps/Services.

Und das du die für sicher hältst, davon gehe ich mal aus. Wirst doch hier keine unsicheren Passwortdienste bewerben, oder? 😉

Gegen deine Erwähnung von KeePass und Bitwarden im Artikel habe ich gar nichts einzuwenden.

Zu den Millionen Nutzern drängt sich mir als Erwiderung die Metapher mit den Milliarden Fliegen auf, aber nee, das ist gemein.

Jedoch sind von den Millionen Nutzern der PW-Dienste wahrscheinlich die aller wenigsten ausreichend kompetent für eine sicherheitstechnischen Beurteilung dieser Dienste.

Ich vermute, dass bei der Entscheidung für die Verwendung solcher Apps/Services von den meisten Nutzern leider wirklich gar nicht viel gedacht wird. Dann gibt es noch einige, die sich mehr Gedanken machen und versuchen sich vorher zu informieren (was ich gut finde!) – so zB hier auf diesen Blog. Und dann kommen solche unkritischen Empfehlungen. Das finde ich nicht bedenklich. Es geht hier schließlich um hochsensible Zugangsdaten von Millionen Nutzern! Ein gigantischer Honeypot!

Die Betreiber solcher proprietären PW-Dienste sind vielleicht redlich, gewissenhaft, technisch versiert und haben wirklich nur dein Bestes im Sinn. Vielleicht haben sie aber einfach auch nur eine gute Marketingabteilung, die tolle Folien machen kann wie gut und sicher ihre Anwendung sei. Man weiß es nicht und das ist das entscheidende Problem bei diesen Diensten.

Oh man wie dumm von mir. Mein Kommentar ist ganz schön schief gegangen und völlig verrutscht.

Sollte unter caschys Kommentar und es soll in der Mitte heißen „Das finde ich bedenklich“