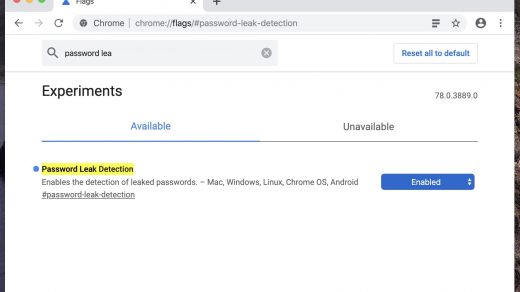

Google Chrome: Password Checkup bereits in der Canary-Version

Wir berichteten neulich darüber, dass Google das Password Checkup in Chrome integrieren könnte. Google hatte ja im Februar dieses Jahres eine neue Erweiterung für Chrome vorgestellt. Password Checkup heißt das Tool, das eine ähnliche Funktion erfüllt wie Have I been pwned....