Google Chrome: Ab Juli 2018 werden HTTP-Seiten als unsicher angezeigt

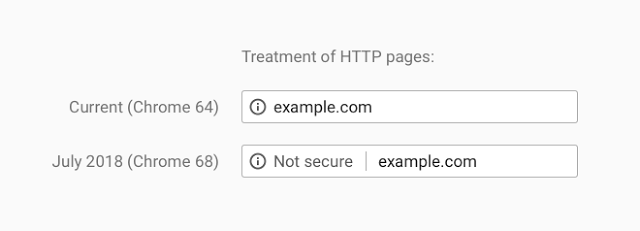

Google hat bekannt gegeben, dass man ab Juli 2018, mit dem Release von Chrome 68, alle Seiten, die nicht auf HTTPS setzen als unsicher ausweisen will. Bislang weist Google die Seiten nicht explizit als unsicher aus, sondern informiert in der Adressleiste mit einem i, dass die Verbindung zur Seite nicht verschlüsselt ist. Erst der Klick auf das i offenbart diese Tatsache. Mit Chrome 68 wird der Text „Nicht sicher“ direkt in der Adressleiste stehen.

Google gibt auch Statistiken an. So sind 68 Prozent des Traffics von Chrome unter Android und Windows nun über HTTPS laufend, 78 Prozent bei macOS und Chrome OS. Seit 2014 ist HTTPS in der Google-Suche auch ein Ranking-Faktor.

KRasse Sache, wie kommt man günstig an SSL Zertifikate? Sind ja fast teurer als Domain selbst.

Let’s Encrypt?

Schau mal bei Let’s Encrypt vorbei. Da gibt es kostenlose Zertifikate.

Man kann auch z.B. auf Lets Encrypt! setzen, ist kostenlos. Einfache SSL-Zertifikate für eine Domain sollten aber eigentlich nicht mehr als 10€ kosten.

Und dann muss man die alle paar Wochen erneuern, na super.

Wenn man sich den Luxus gönnt und einen einen Server betreibt, sollte man durchaus dazu in der Lage sind einen Cronjob dafür einzurichten, der das automatisiert macht. Gönnt man sich diesen Luxus nicht, macht das jeder Anbieter automatisch.

Und mir fällt gerade auf, dass der Blog hier jetzt auch HTTPS nutzt. Klasse caschy! Finde ich sehr gut!

Seit dem Start von Letsencrypt Ende 2015 hat sich die Verbreitung von https massiv beschleunigt.

Allerdings finde ich die Warnung „etwas ambivalent“: Bei Seiten, die nur Texte enthalten und bei denen es nichts zum Eingeben gibt, ist eigentlich nichts unsicher. Ok, die Site könnte gefakt sein. Aber das dürfte in den meisten Fällen doch sehr unwahrscheinlich sein.

Wer eine Dienstleistung per Website anbietet, der kommt um eine Verschlüsselung ohnehin nicht mehr rum. Ich bin allerdings gespannt, ob all jene Zeitungen, die aktuell noch unverschlüsselt sind, in den nächsten Monaten endlich wechseln.

http://www.spiegel.de/ und http://www.tagesspiegel.de/ sind bsp. bis jetzt unverschlüsselt. Beim Tagesspiegel sieht dieses rot durchgestrichene Schloß im FF schon jetzt häßlich aus.

Doch, man kann dann nämlich nachverfolgen, welche Unterseiten du auf der Website aufgerufen hast und somit nachvollziehen, was dich auf dieser Website interessiert hat. Bei https gesicherten Verbindungen kann man nur die Domain selbst nachverfolgen.

Äh, wat?

Dabei spielt HTTPS wirklich überhaupt keine Rolle, das geht auch mit HTTPS.

Das geht auch bei https-Seiten, sofern der Browser einen Referrer mitschickt. Wobei man das inzwischen per Server-Header Referrer-Policy einschränken kann: Bsp. einen Referrer nur, wenn es von der aktuellen Seite zu einer anderen verschlüsselten Seite auf derselben Domain geht. Ferner gibt es im FireFox (about:config) die Option network.http.sendRefererHeader, mit der man das im Browser unterbinden kann.

PS: Etwas schräg – der Header schreibt sich mit zwei r, die Option mit einem r.

Das verhindert aber auch nur, dass man nicht sieht von welcher Seite X man auf Seite B kam.

Mit dem eigentlichen Erfassen, welche „Unterseiten“ einen interessiert haben, hat auch das nichts zutun. Ansonsten wären Google Analytics & Co jetzt nachdem alle Seiten HTTPS nutzen arbeitslos.

Also mit mehr Privatsphäre hat HTTPS Mal so gar nichts am Hut, das kann man genauso erfassen wie ohne HTTPS.

Ich meinte damit auch, dass der ISP oder das Netzwerk (ggf. öffentliches WLAN), über das man mit dem Internet verbunden ist, die komplette URL nicht sieht. Oder ist diese Annahme falsch?

Achso – ja, da sieht man nicht mehr, wo man sich rumtummelt.

Nein, Annahme korrekt. Aus dem mitlesen des Traffics kann man bei HTTPS nur die Domain, nicht die aufgerufene URL ermitteln. Auch korrekt ist: In die HTTPS-Seiten eingebettete Javascript-Geschichten wie Google Analytics werden durch HTTPS in keinster Weise beeinträchtigt, wenn sie ordentlich programmiert sind.

Genauer gesagt die DNS queries, nicht die Domains.

Aber selbst mit HTTPS geht noch einiges für den ISP oder wo auch immer, so zum Beispiel: https://www.comsys.rwth-aachen.de/fileadmin/papers/2016/2016-panchenko-ndss-fingerprinting.pdf

Das kannst du so sehen, allerdings ist die Marschrichtung der großen Browserhersteller klar. HTTP soll verlassen werden, HTTPS soll zum Grundstandard im Web werden.

Features wie die Geolocation-API funktionieren bei Chrome und Firefox heute schon nur im sicheren Kontext, in Zukunft wird das für alle Webstandards gelten, selbst wenn es sich nur um CSS-Regeln handelt. Jeder Websitenbetreiber wird gezwungen sein auf HTTPS zu setzen, jedenfalls wenn er mehr als ein paar Textzeilen darstellen möchte.

Diskutieren kann man eher, ob „sicher“ eine so gute Wortwahl war. Denn „sicher“ kann auch eine Phising-Site sein, die HTTPS benutzt. Wobei das nicht mal schlecht sein muss: https://scotthelme.co.uk/we-need-more-phishing-sites-on-https/

Persönlich begrüße ich https außerordentlich, meine eigenen Websites sind längst schon umgestellt. Neue Websites werden heutzutage bei großen Providern meist schon standardmäßig mit kostenlosem Letsencrypt-Zertifikat angeboten. Unternehmenswebsites sollten ohnehin ausschließlich verschlüsselt laufen. Aber es gibt eben auch diverse ältere, kleine Seiten ohne Eingabemöglichkeit. Die sind nicht plötzlich „unsicher“.

Ja wie gesagt, die Wortwahl halte ich in dem Zusammenhang mit HTTPS auch für ziemlich unglücklich. Gutes Security-Design ist einfach verdammt schwer.

Über https://www.checkdomain.de/ssl/zertifikat/ssl-free/ kann man einfach und kostenlos ein SSL-Zertifikat bestellen, was man auch bei anderen Webhostern, die Let’s Encrypt unterstützen, verwenden kann.

Da werde ich ja ganz wuschig <3

Ich kann hier Cloudflare empfehlen. Es muss nur einmal deren Nameserver eingetragen werden und die erledigen den Rest. Einfacher gehts nicht, und vorallem muss man sich auch nicht alle paar Jahre um ein neues Zertifikat kümmern.

So einfach ist es m.W. nicht. Wir hatten bis kürzlich CF laufen und haben immer noch CF als Namserver. Davon haste nicht automatisch dein HTTPS.

Es gehört einfach alles verschlüsselt, unabhängig von der Vertraulichkeit der übertragenen Daten. Wenn man nur das verschlüsseln sollte, was wirklich sensibel ist, würde man Angreifern zeigen, wo es was zu holen gibt. Deswegen: 100% Verschlüsselung muss das Ziel sein. Wenn 99% davon nichts enthalten, was interessant ist, hat man den Aufwand für Angreifer mit Faktor 100 erhöht. Macht es ihnen so schwer wie möglich. Einfach mal „NSA am DE-CIX“ darf nichts mehr bringen. Weder unnütze, noch nützliche Informationen. Nur so können wir sie zwingen, es bleiben zu lassen.