Jugendschutz und mehr: DNS-Server in Google Chrome ändern

Google Chrome unterstützt auf dem Desktop und unter Android das Nutzen eines DNS unabhängig vom Betriebssystem. DNS ist quasi das Verzeichnis des Internets. Wie das genau arbeitet, haben wir unter anderem in diesem Beitrag beschrieben.

In den meisten Fällen schreibt der Provider den DNS vor, Rechner beziehen diesen dann ebenfalls automatisch. Das kann beispielsweise dazu führen, dass ihr vom Provider geblockte Seiten nicht mehr erreichen könnt. Mittlerweile gibt es zahlreiche DNS-Anbieter, die um die Gunst der Kunden buhlen. Manche werben mit Zensurfreiheit, manche mit Geschwindigkeit, andere mit Zugangskontrollen im Sinne des Jugendschutzes oder Werbefreiheit.

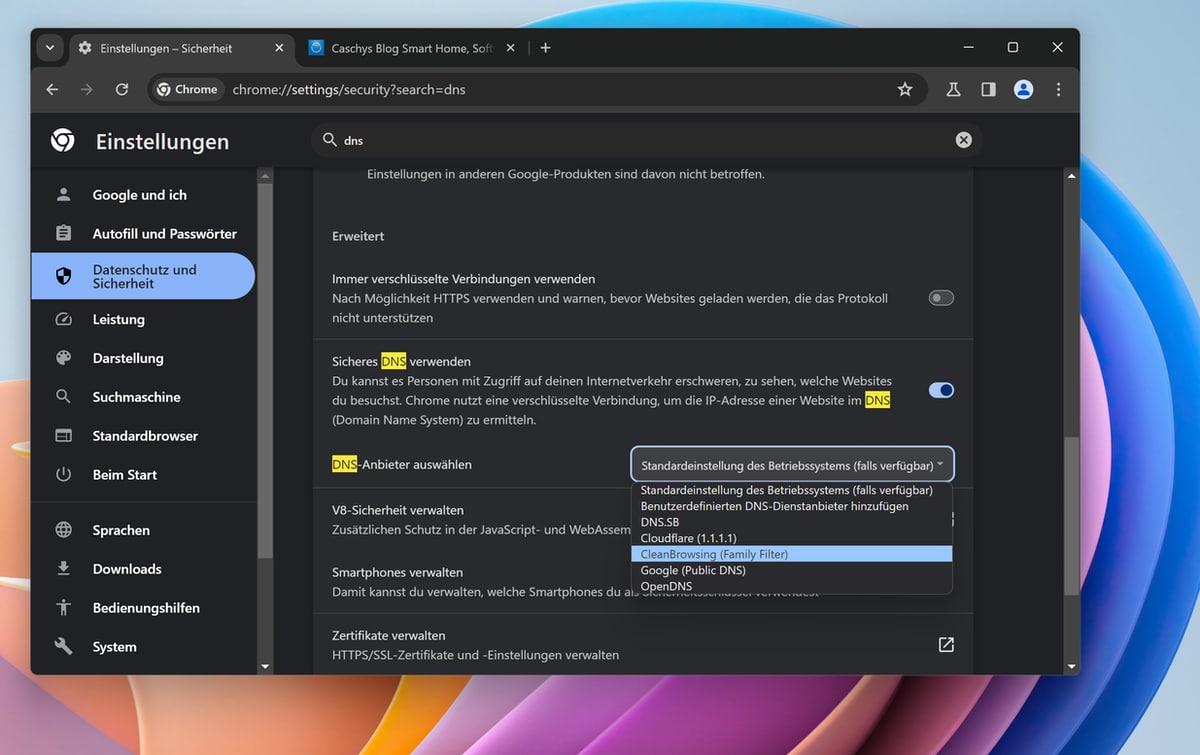

Beispielhaft nenne ich hier einmal Cloudflares 1.1.1.1,Googles 8.8.8.8, NextDNS, dnsforge, dns0 oder dnswatch. Mittlerweile lassen sich in allen gängigen Browsern die DNS-Server anpassen. Google selbst bietet mittlerweile sogar Voreinstellungen an: Damit man sich nicht mit Monopolvorwürfen herumärgern muss, hat man gar Cloudflare, DNS.sb, OpenDNS und den CleanBrowsingFilter drin, der u .a. mit Jugendschutz wirbt.

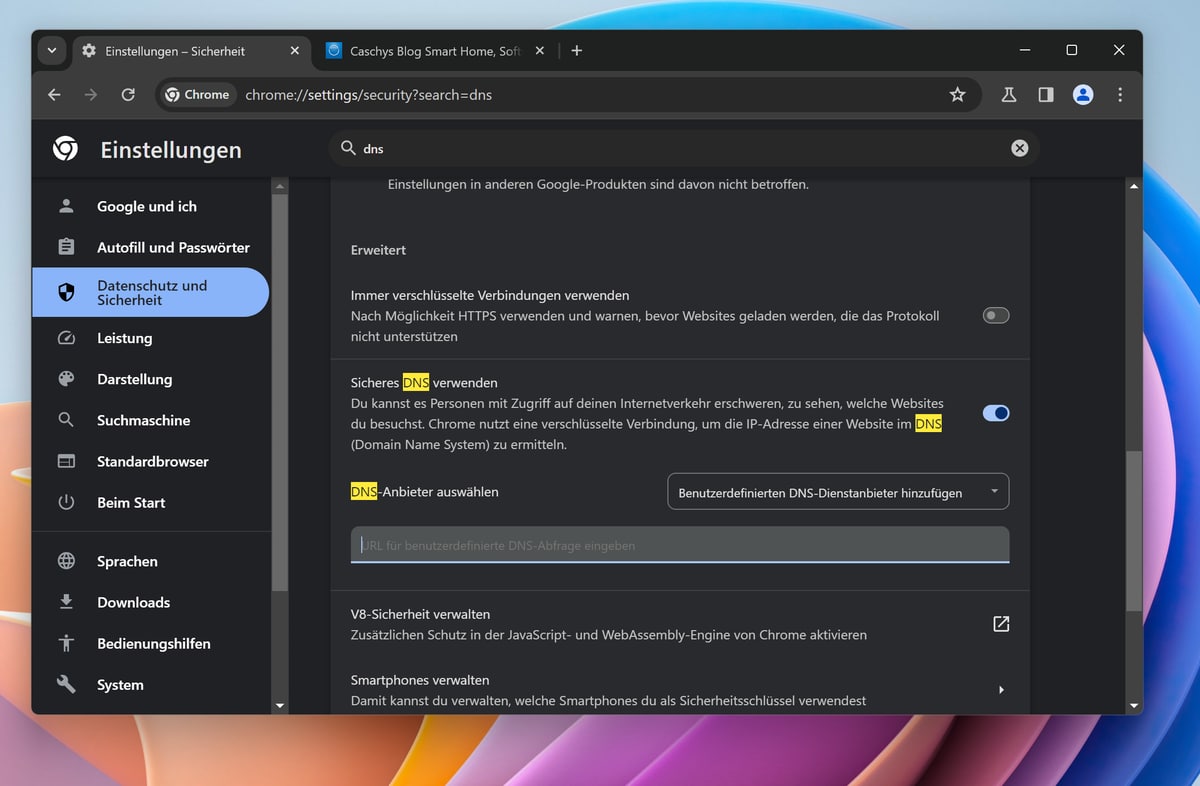

Freilich könnt ihr auch euren eigenen DNS-Diensteanbieter hinterlegen, vielleicht habt ihr ja dahingehend etwas im Einsatz. Google ist restriktiver als beispielsweise Firefox. Chrome erlaubt nur URLs für benutzerdefinierte DNS-Abfragen, aber nicht direkte IPs wie eben 1.1.1.2 oder 1.1.1.3. Da nutzt am besten die jeweiligen „DNS over HTTPS“-Adressen, im Fall von Cloudflare z. B. https://1.1.1.3/dns-query. DNS über HTTPS (DoH) ist ein Protokoll zum Ausführen von Remote-DNS-Anfragen über das HTTPS-Protokoll. Dies erhöht die Benutzerdatensicherheit, indem es verhindert, dass DNS-Anfragen abgefangen und manipuliert werden.

Zu finden ist das Ganze in den Einstellungen von Chrome unter Datenschutz und Sicherheit > Sicherheit > Erweitert > Namen von Webseiten, die du besuchst, verschlüsseln. Alternativ einfach „DNS“ in der Suchmaske der Chrome-Einstellungen eintragen. Auch unter Android kann man den DNS von Chrome über die Einstellungen ändern. Die Einstellungsoption findet ihr wie auf dem Desktop.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Für IOS Geräte ist es ein wenig Tricky den DNS zu ändern.

Ein kostenloses Tool wäre

https://apps.apple.com/de/app/dnsecure/id1533413232

Damit kann man schnell und einfach den DNS wechseln.

Ich persönlich nutze NEXTDNS, dort kann ich mit meinen Account ein persönliches Profil Downloaden was dann direkt im System hinterlegt wird.

Ohne extra App wie zb DNSecure

Viel Spaß allerseits

Was passiert wenn du mit NEXTDNS über die kostenlosen 300.000 Anfragen/Monat hinaus gehst? Wäre ja Mist wenn man es in den Router einträgt und nach 300.000 Anfragen/Monat geht plötzlich nichts mehr

Der DNS ist weiterhin erreichbar/nutzbar, aber dann ohne jegliche Filter.

Weitere Infos hier: https://help.nextdns.io/t/p8hmvaw/what-happens-after-300k-queries

Ich habe Adguard am Mac und am iPhone, das funktioniert perfekt. Am Mac sogar kostenlos. Zusätzlich Adguard DNS am WLAN-Router als DNS over TLS gesetzt. Seitdem ist Tracking usw. defakto kein Thema mehr.

Hier die Adguard DNS IPs:

Default servers

AdGuard DNS will block ads and trackers.

IPv4:

94.140.14.14

94.140.15.15

IPv6:

2a10:50c0::ad1:ff

2a10:50c0::ad2:ff

Non-filtering servers

AdGuard DNS will not block ads, trackers, or any other DNS requests.

IPv4:

94.140.14.140

94.140.14.141

IPv6:

2a10:50c0::1:ff

2a10:50c0::2:ff

Family protection servers

AdGuard DNS will block ads, trackers, adult content, and enable Safe Search and Safe Mode, where possible.

IPv4:

94.140.14.15

94.140.15.16

IPv6:

2a10:50c0::bad1:ff

2a10:50c0::bad2:ff

Oder man ladet sich das Profil auf der Website des DNS Anbieters runter.

Oder man installiert sich einfach ein Profil. Da braucht es auch keine App.

https://github.com/mullvad/encrypted-dns-profiles

https://dnsforge.de/

Sinnvoll wäre es das ganze am Router zu ändern, dann muss man das nicht an jedem Rechner erledigen. Der verteilt über DHCP sich selbst als DNS Server für das/die lokale/n Netz/e.

Das im Browser zu ändern, um Kinder zu schützen ist zweifelhaft. Es wird nicht lange dauern, bis sie herausgefunden haben, wie man einen offenen einträgt. Wenn sie das denn wollen.

Damit das nicht mehr funktioniert muss man DNS Anfragen, egal welcher Form, zu dem Router zurück führen. Oder im Falle von DoH blockieren.

Mit piHole kann man, wenn ich mich recht erinnere, zum Internet hin auch verschlüsselt DNS Anfragen für das lokale Netzwerk konfigurieren. So ist die Privatsphäre auch sichergestellt.

Das umbiegen von DNS setzt allerdings eine richtige Firewall voraus und nicht einen einfachen Router. Pf/opnSense zum Beispiel. Das ist allerdings ein hoher Lernaufwand.

Die Unifi Dream Machine läuft bei mir recht gut und ist einfacher zu konfigurieren. Mir fehlt die Zeit und die Lust den höheren Aufwand zu betreiben.

Mit einer Fritzbox geht das Verteilen eines anderen DNS auch problemlos über DHCP, da braucht man keine Firewall.

Mit der Fritte kannst du aber nicht DoH blocken oder DNS-Abfragen der Clients an fremde DNS-Server blocken, geschweige denn auf den eigenen DNS umleiten. Dafür muss man bisschen freier die Firewall konfigurieren können, als es die Fritzbox zulässt. Ist schade, aber einer der Gründe, warum meine 7590 hier nur noch als WLan-Mesh-Master und DECT-Basis läuft obwohl sie sogar die Geschwindigkeit des FTTH-Anschlusses ausreizen konnte im Router-Betrieb…

Ok, unter „umbiegen von DNS“ hatte ich erst das ganz simple setzen des DNS-Servers per DHCP verstanden, mehr geht natürlich nicht.

DoH rejecten, geht das überhaupt, wenn ich kein SSL Interception mache? Da kann man doch höchstens eine Liste mit bekannten öffentlichen DNS-Servern blacklisten?

Dann hast du aber im Mobilfunknetz immernoch den DNS des Providers.

Zusätzlich solltst du dann unter Android den DNS unter „Erweiterte Einstellungen“ ändern.

Ich nutze aber lieber (zusätzlich zu DoH/DoT in der Fritzbox) die Einstellungen im Browser.

So kann ich für jeden Browser einen anderen DNS nutzen und die DNS Anfragen noch auf unterschiedliche Dienste verteilen.

Den DNS stellt man im Router ein, dann kann auch kein Browser/MS an dem vorbei arbeiten!

Doch. Genau das wurde gerade in diesem Artikel beschrieben.

Damit das so ist, wie du meinst, muss der Router eine richtige Firewall sein, die auch ausgehenden Verkehr filtert und alles was UDP Port 53 als Ziel hat nicht raus lässt. Dann braucht sie noch eine gepflegte Liste öffentlich erreichbarer DoH-Server, mit denen jeglicher Verkehr geblockt wird, da man der Verbindung ja nicht ansehen kann, ob sie ein HTTPS-Seitenabruf von einem Webserver oder eine DoH-Adressauflösung ist.

Das habe ich bei den Firewalls in der Firma so konfiguriert, weil immer mal wieder auf Clients im Browser plötzlich DoH aktiv ist, sie nicht mehr den lokalen DNS abfragen und somit keine gültige, funktionierende Netzwerkkonfiguration mehr vorliegt mit der alles reibungslos läuft…

Schön zum Beispiel wenn der Client der Telefonanlage plötzlich nicht mehr läuft, weil der eine WebApp ist und Edge sich grade mal wieder entschieden hat, dass DoH ganz toll ist. Aber in meinen Netzen gibt es das nicht mehr, die Browser sind zum glück schlau genug, DoH nicht zu nutzen wenn es nicht funktioniert.

🙂

Grundsätzlich sehe ich das ähnlich. Bei Smartphones oder Tabletts macht es aber Sinn die DNS Einstellungen direkt am Endgerät zu machen, damit auch außerhalb des WLANs (z.B. Mobilfunknetz) der alternative DNS Server genutzt wird.

AlexasEchos bspw. arbeiten selbst an DNS- und Portbeschränkungen vorbei, und damit natülich auch über vom Benutzer gewollte definierte DNS-Regeln.

In meinen Netzwerken ist geregelt, dass nur der „Controll-Pi“ DNS über 5335 (unbound) rauslässt. Alle anderen gerätezugeordneten Filter blockieren DNS. Wenn ich den vom Stromnehme, läuft AppleMusic munter weiter auf den Echos. Andere Geräte im Netzwerk sind internettechnisch „tot“.

Bin noch nicht hintergekommen wie ich das reglementieren kann.

Selbstverständlich kann dann trotzdem jeder dran vorbei arbeiten…

Nicht witzig ist es, dass man in der Fritz!Box die DNS-Server in umgekehrter Reihenfolge einstellen muss: Wir haben also überall als „bevorzugt“ 1.1.1.2 und als „alternativ“ 9.9.9.9, damit 9.9.9.9 benutzt wird.

Beim „Online-Monitor“ wird dementsprechend „9.9.9.9 (aktuell genutzt für Standardanfragen“ angezeigt.

P.S.: fritz.box leitet nicht mehr auf die Fritz!Box, nur zur Erinnerung.

Liegt nicht an umgekehrter Reihenfolge.

Sondern die Fritz Box nimmt den DNS Anbieter mit den günstigsten Weg.

zum p.s.: Fritz.box leitet nur noch auf die Fritte, wenn die Fritte auch als DNS-Server genutzt wird.

Quad 9 (9.9.9.9) hat eine wesentlich bessere Schutzfilterung vor „bösartigen“ Webseiten als Cloudflare mit 1.1.1.2.

Deshalb soll er ja auch als erstes benutzt werden, muss aber als zweites eingetragen werden. Was ich sagen will: man muss Einstellungen auch überprüfen.

seit ich fritz.box in meinem Pi in die DNS Records reingenommen habe, funktioniert der Internaufruf einwandfrei; selbst in andere Fritzboxen mit denen ich per VPN verbunden bin

Oh Mann… als wenn ein anderer DNS-Anbieter irgendwas mit Sicherheit und Datenschutz zu tun hätte. Ja, theoretisch sieht der DNS-Anbieter welche Adresse man aufgelöst hat. Das ist ein Bruchteil der Informationen, die Google bekommt wenn man Chrome nutzt. Und wie viel mehr Vertrauen verdienen irgendwelche DNS-Anbieter (vor allem US-Diensten) gegenüber einem Deutschen ISP der wenigstens noch nach deutschem Recht die Daten nicht nutzen darf, die er theoretisch haben könnte?

Man kann natürlich auch einfach einen DNS-Resolver auf Firewall/Router starten, dann hat man das Problem komplett von der Backe.

Eine blödere Idee als einen Teil der Netzwerkkonfiguration vom OS in die Anwendung zu verlegen, hatte allerdings schon sehr lange niemand in der IT-Welt. Das ist so dermaßen dämlich… ich dachte die Lobotomie-Opfer wären inzwischen alle tot!?

In Firmennetzen deren interner DNS noch ein paar mehr Adressen auflöst als die Public-DNS-Server da draußen macht das richtig Spaß – würde es wenn es nicht in der Firewall zu Ende wäre mit jedem DoH-Versuch. 🙂

Es geht doch um: „Zensurfreiheit, Geschwindigkeit, Zugangskontrollen im Sinne des Jugendschutzes oder Werbefreiheit“

Keine geblockten Seiten und schneller, das ist es für uns. Alles ohne Registrierung.

Datenschutz in Deutschland und der EU mit Vorratsdatenspeicherung und auskunftsfreudigen Meldeämtern?

Richtig. Deswegen nutze ich auch nicht den Telekom DNS. Allein weil die Zensur betreiben.

In meinem Router ist seit Jahren Quad9 eingestellt und auf dem iPhone AdGuard.

Zensurfreiheit und Geschwindigkeit indem ich einen fremden DNS-Server benutze? Da ist der lokale Resolver immer überlegen. Und wenn man aus Geschwindigkeitsgründen fremde DNS Server nutzt, sollte man wenigstens mal einen DNS-Benchmark laufen lassen bevor man einen Anbieter auswählt.

Zugangskontrollen im Sinne des Jugendschutzes mit einer Einstellung im Browser/auf dem Client umsetzen? Keine gute Idee, viel zu einfach zu umgehen.

Was haben die Meldeämter mit den DNS-Servern der deutschen ISPs zu tun? Für die Information, welche Adressen ein Bestimmter Kunde beim DNS des Providers aufgelöst hat, liegen nur für kurze Zeiträume die Daten vor und die sind nur von den Behörden zu erlangen. Da kann man dann streiten, ob jeder Polizeiliche Zugriff gerechtfertigt ist, aber für Werbung oder sowas dürfen diese Daten ohne Einwilligung der Nutzer schlicht nicht genutzt werden und werden es auch nicht. Wozu auch, wenn die Kunden den Werbetreibenden sowieso auf anderem Wege viel bessere Daten liefern?

DU hattest „deutsches Recht“ und „US-Dienste“ erwähnt, und egal welches Thema es betrifft sind mir deutsche Anbieter immer mehr suspekt als die „bösen“ NSA-Schnorchler.

Ein eigener DNS-Server für privat? ist aus meiner Sicht etwas Overkill…

Quad 9 sitzt inzwischen in der Schweiz mit dem schweizer Datenschutz – die tacken/loggen auch nichts mit.

Die lästige Natur von Werbung sollte nicht unterschätzt werden. Früher habe ich Pi-Hole verwendet und es hat meiner Familie gefallen. Jetzt läuft keweonDNS direkt in der Fritte. Ist OK, aber ich teste auch noch andere DNS-Server. Ein paar habe ich mir hier schon notiert

Mein Workflow: raspi, pihole, unbound, von unterwegs per eigenem vpn in eigene Router Verbindung halten und den heimischen Filter / Unbound so mitbenutzen.

Für mich immer noch das Beste.

Mir persönlich gehts langsam mega auf den Keks, dass einige Browseranbieter nach einem Update (das mittlerweile im Wochenryhytmus kommt) oftmals die von mir eingestellten Einstellungen überschreiben. Ob BraveVPN (immer wieder installieren) oder Googles Safebrowsing oder Teils auch einfach auf „ihre“ DNS Einstellungsempfehlungen umschalten.

Bis auf VPN mach ich es ähnlich. Raspi5/Docker mit AdGuard Home (oder Pihole, je nachdem wozu ich Bock habe) und ab dafür. Unbound hab ich wieder rausgeworfen, aber das ist ja Ansichtssache.

Allerdings hat in den letzten 6-12 Monaten kein Update hier irgendwas „auf default“ gestellt. Ipads, alle Handys….3 Rechner, 2 Laptops.

Genauso hier. Ich fahre damit gut und es ist sehr stabil. Nur nach dem Urlaub muss ich immer im Raspi Datum und Uhrzeit neu stellen da unsere Location dann quasi vom Netz genommen wird. Leider hat das Ding keine Knopfzelle wo intern eine Uhr weiterläuft. Eigentlich dämlich.

Die angebotenen eigenen DNS Server von adguard bieten leider oft nicht den Umfang an Blockierung, der wünschenswert wäre.

https://d3ward.github.io/toolz/

Diese Seite offenbart, das vor allem sämtliche Google Server nicht blockiert werden. Ein Schelm ist, wer böses dabei denkt.

Mit der Seite lässt sich auch ganz einfach überprüfen, wie gut die Filterlisten arbeiten.

Sind halt nur „Standart“ Server die für die breite Masse angeboten werden, wenn diese Google „komplett“ blocken würden, hätten Menschen die Google Dienste nutzen einige Probleme.

Dafür gibt es ja AdgurdDNS, NextDNS….. bei denen man Blocklisten auswählen kann unter anderem auch NoGoogle (oder so). Kosten dann halt Geld oder sind in der freien Version in den Anfragen limitiert.

https://adguard-dns.io/en/welcome.html

https://nextdns.io/

Hast du noch mehr solcher Testseiten?

Ich nutze schon länger den DNS von DNSForge. Der funktioniert für mich gut und ist schnell.

Der hat auch einen Schmuddelseiten DNS für die Kinderhandys. Da ist wirklich alles dabei 😉