Meltdown und Spectre: Die letzten Tage zusammengefasst

Nun hört man seit Tagen in den Medien kaum noch etwas anderes als die beiden Begriffe Meltdown und Spectre und immer wieder, dass mittlerweile zahlreiche Unternehmen zu beruhigen versuchen und bereits erste Patches verteilt oder angekündigt haben, die die Sicherheitslücken zumindest in Teilen abdichten sollen. Doch auch wenn man noch so oft davon hört, dem einen oder anderen ist noch immer nicht ganz klar, was die beiden besagten Angriffe eigentlich tun, wo sie her kommen und was man gegen sie tun kann.

Nun hört man seit Tagen in den Medien kaum noch etwas anderes als die beiden Begriffe Meltdown und Spectre und immer wieder, dass mittlerweile zahlreiche Unternehmen zu beruhigen versuchen und bereits erste Patches verteilt oder angekündigt haben, die die Sicherheitslücken zumindest in Teilen abdichten sollen. Doch auch wenn man noch so oft davon hört, dem einen oder anderen ist noch immer nicht ganz klar, was die beiden besagten Angriffe eigentlich tun, wo sie her kommen und was man gegen sie tun kann.

Sicherheitslücken gibt es ausgesprochen viele und das vor allem schon seit Anbeginn der IT-Geschichte. Die meisten solcher Lücken lassen sich durch einfache Software-Updates oder eben Aktualisierungen des Betriebssystems beheben, andere erfordern die Installation von Zusatz-Software und so weiter und so fort. Bei Meltdown und Spectre verhält es sich allerdings ein klein wenig anders. Hier wird nicht einfach Software genutzt, um Angriffe zu ermöglichen. Hier greift der Angreifer direkt über Chipsätze des anzugreifenden Computers auf Daten zu, was sehr schwer zu verhindern ist.

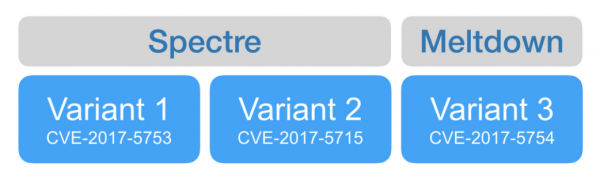

Drei Angriffsvarianten existieren

Es konnte herausgefunden werden, dass es insgesamt drei Angriffsmethoden geben soll. Spectre selbst wird in zwei (CVE-2017-5753 und CVE-2017-5715) Angriffsvarianten unterteilt, Meltdown (CVE-2017-5754) bildet die dritte Möglichkeit. Alle drei Angriffsvarianten haben gemeinsam, dass sie einem Prozess mit ganz normalen Benutzerrechten ermöglichen können, Lesezugriffe auf Speicherinformationen durchzuführen, von denen der Benutzer des Computers nichts weiß, geschweige denn es autorisiert hätte. In diesen ausgelesenen Speicherinformationen können Passwörter des Benutzers oder andere Daten enthalten sein, die Angreifern sehr viel Fläche bieten können, um dem Benutzer noch mehr zu schaden. Wie Meltdown quasi live Informationen aus einzelnen Speichereinträgen ausliest, zeigt das nachstehende Video:

Das Problem ist aktuell, dass es leider nicht reicht, einen einzigen Patch für alle entdeckten Lücken zu entwickeln und zu verteilen. Vielmehr müssen nun sehr viele Hersteller und Entwickler Hand in Hand arbeiten, um allen drei Angriffsvarianten Herr zu werden. Google gehört beispielsweise zu den Unternehmen, die immer wieder versuchen, die Nutzer zu sensibilisieren und ihnen (wie wir hier) zu erläutern, was es alles mit der aktuellen Problematik auf sich hat.

Was dazu notwendig ist, dass Meltdown und Spectre von einem Angreifer gegen euer System eingesetzt werden, hat Caschy in diesem Artikel bereits sehr gut erklären können. Meltdown schnüffelt über bösartige, bereits auf dem Rechner vorhandene Software, in eurem Speicher herum und kann dort Daten und Informationen auslesen. Betroffen sind Computer mit Intel-Prozessoren von 1995 oder jünger. Vorläufig sollen entsprechende Patches ausreichen, um die Lücke zu schließen, allerdings wird hier und da von allerlei Leistungseinbußen berichtet:

Today I learned, that the definition of "Not Impacting Performance in Real-World Deployments" doesn't include Workstation duty on a Workstation CPU. 39% Increase on an i7 5820K when building Android. At least be honest when you fuck up @intel! pic.twitter.com/NRu1VrLoqQ

— Christian Oder (@Myself5_) January 5, 2018

Hier scheint der Unterschied des Leistungsverlusts zwischen den entsprechenden Einsatzgebieten arg zu schwanken. Einige Gaming-Benchmarks lassen nämlich verlauten, dass so gut wie gar keine Einschränkungen zu verzeichnen sind, nachdem entsprechende Patches ausgebracht wurden. Andererseits habe beispielsweise der Entwickler des noch recht neuen Games Fortnite aktuell mit allerlei Login-Problemen auf Userseite zu kämpfen, nachdem einer der Hosts mit einem Meltdown-adressierten Patch aktualisiert wurde. Hier entscheidet am Ende wohl oder übel der Anwendungsfall.

Die beiden Angriffsvarianten von Spectre sind im Gegensatz zu Meltdown dann doch ein wenig penetranter und vor allem noch mehr interessiert an euren Daten. Hier werden nicht nur einzelne Speicherbereiche ausgelesen, Spectre kann komplette Datensätze ganzer Programme über andere Programme ausspionieren und weiterleiten.Hiervon betroffen sind Smartphones, Notebooks, Desktop-Rechner und auch die Cloud – im Grunde alles, wo irgendwie ein betroffener Prozessor von Intel, AMD oder ARM im Hintergrund werkelt.

Wie geschützt sind wir denn nun inzwischen?

Google informiert, dass man bereits seit Juni 2017 an zahlreichen Lösungen arbeiten würde. Quasi ab dem Zeitpunkt als das erste Mal Notiz von den genannten Lücken genommen wurde.

So sollen sämtliche Google-Apps und -Dienste bereits mit entsprechenden Maßnahmen bedacht worden sein und auch die Google Cloud sei gegen alle bekannten Angriffsvarianten abgesichert worden. Da Google die volle Kontrolle über die bestehende Infrastruktur des Unternehmens – von der Hardware bis hin zur Sicherheits-Software – hat, sei man dort nicht nur gegen Variante 1, sondern auch Variante 2 von Spectre geschützt. Außerdem gehe man davon aus, dass man nicht nur bei Google, sondern auch bald bei vielen weiteren Unternehmen Lösungen gefunden haben wird, wie notwendige Sicherheitspatches eine nur sehr geringe bis gar keine negative Auswirkung mehr auf das zu schützende System haben.

Hier findet ihr unter anderem entsprechende Informationen anderer Unternehmen, inwieweit man dort mit den nötigen Sicherheitsvorkehrungen vorangeschritten ist:

| Intel | Security Advisory / Newsroom |

|---|---|

| Microsoft | Security Guidance |

| Amazon | Security Bulletin |

| ARM | Security Update |

| Project Zero Blog | |

| MITRE | CVE-2017-5715 / CVE-2017-5753 / CVE-2017-5754 |

| Red Hat | Vulnerability Response |

Viele wichtige Informationen erhält man sonst vor allem auch auf der speziell dafür eingerichteten Spectre- und Meltdown-Infoseite.

In den letzten Tagen war immer wieder zu vernehmen, dass die meisten adressierten Unternehmen (u.a. Apple, Intel oder Microsoft) inzwischen unter Hochdruck an sicheren Lösungen arbeiten oder diese bereits verteilt haben. Außerdem wird der Verbraucher derzeit immer wieder mit dem Worten beruhigt, dass aktuell keine gesicherten Informationen vorliegen würden, dass die aufgedeckten Lücken jemals für einen erfolgreichen Angriff gesorgt hätten. Hier darf sicherlich jeder zu denken, was er mag…

Meltdown und Spectre sind wahrlich keine kleinen Lücken und könnten unter den richtigen Umständen für allerlei Probleme sorgen. Dennoch sind alle betroffenen Unternehmen, Hersteller und Entwickler aktuell damit beschäftigt, zusammen für schnelle Abhilfe zu sorgen, damit kein Verbraucher oder Unternehmen wirklich Schaden dadurch erleiden muss. Und wir werden euch parallel regelmäßig auf dem Laufenden halten, wie ihr euch dahingehend schützen könnt.

Mozilla Firefox 57.0.4: Bugfix-Release gegen Meltdown und Spectre

Microsoft Surface: Firmware-Updates gegen Meltdown und Spectre werden verteilt

Meltdown & Spectre: macOS, tvOS & iOS bereits mit abschwächenden Updates ausgestattet

Intel: Updates für 90% aller Prozessoren der letzten 5 Jahre sollen Meltdown und Spectre stoppen

Meltdown & Spectre: Microsoft auch mit Update und Informationen zu Windows 7 und 8.1

Google Chrome vor Meltdown und Spectre absichern

Meltdown und Spectre: Prozessor-Sicherheitslücken betreffen fast alle

Man kann auch feststellen das z.B. Google u. wahrscheinlich wichtige andere Firmen seit einem 1/2 Jahr davon wissen und es der Öffentlichkeit vorenthalten haben. Dann haben sie 1/2 Jahr gebraucht um Patches zu basteln. Bevor das Problem veröffentlicht wurde (09.01.18) sickerte doch etwas durch und nun schieben panisch alle ihre fertigen oder halbfertigen Patches schnell auf den Markt. Nach dem Motto wir kümmern uns schnell um das Problem.

Irgendwie ist die ganze Show doch eine volle Lachnummer, oder?

So schwerwiegende Lücken werden von den Findern für gewöhnlich ca 6 Monate zurückgehalten, um den Betroffenen die Möglichkeit zu geben, das Problem zu beseitigen. Vor allem bei großen Firmen braucht es bei der Umsetzung oft längere Planungsintervalle. Dennoch denke ich, dass warhscheinlich etwas spät in den 6 Monaten bei einigen mit der Entwicklung angefangen wurde.

Zu den Leistungsverlusten: Da es hauptsächlich um Syscalls geht sind vor allem IO Dinge betroffen, was zB die Probleme bei Fortnite erklärt. N Gameserver mit 100 Spielern muss ziemlich viel Netzwerkkram verarbeiten.

Compiler sind auch extrem optimiert und nutzen alles, was ein Prozessor so hergibt, klar, dass beim Wegfall eines Optimierungsfeatures, da auch ordentlich Einbußen sind.

Ich habe auch schon paar Daten von Datenbank und Cacheanbietern gesehen … da sinds auch ca 20% mehr Last und es wird wohl noch ordentlich weitergehen.

Viele Virtualisierungslösungen für Cloudserver haben noch gar keinen existierenden Patch.

Ich bin auch mal gespannt, was das für Auswirkungen auf die Industrie haben wird, wenn überall die Serverkosten extrem hochgehen, weil jetzt alle ne höhere Cloudinstanz mieten müssen als vorher und wie es da mit der eventuellen Haftung bei Intel aussieht.

Es gab ja schon spätestens 2005 Hinweise auf ein solches Problem.

Mich verblüfft an der Geschichte, daß die beiden Lücken eigentlich auf der Ebene des CPU-Microcodes existieren.

Damit müßten eigentlich Patches, die bsp. nur auf der Ebene der Betriebssysteme oder der Browser eingreifen (bsp. der Tipp von Google, jeden Tab in einem eigenen Prozess laufen zu lassen), immer zu kurz greifen: Sie würden nur an der Oberfläche herumkratzen, nicht aber das eigentliche Problem lösen.

Insofern bin ich gespannt, wie es Intel und die anderen CPU-Hersteller hinbekommen wollen, den Microcode zu patchen und vor allem zu verteilen.

Nachdem sie dies im letzten halben Jahr noch nicht hinbekommen haben.

An sich ist Microcode patchen gar nicht so schwer. Entweder permanent durch ein Biosupdate oder es wird temporär über das OS geladen beim Booten. Das Ding ist halt nur, dass das bei Meltdown so grundlegend ist, dass man das so nicht mal fixen kann. Das ist n Fehler im Design an sich.

@PeterPanf

Aha und kompilierende Rechner hängen immer am Internet?

Die Welt wird nie wieder so sein, wie sie einmal war. Die Illusion von IT-Sicherheit ist entzaubert worden. Milliarden Menschen werden die nächsten Jahre mit unsicheren Computer arbeiten. Neu daran ist, dass sie es alle bald auch wissen werden und dass sich nun erstmals auch das Verhalten durch den Vertrauensverlust ändern wird.

Das Eingeständnis, dass sich die Sicherheitslücken nicht wirklich stopfen lassen und dass man es Hackern allenfalls erschweren kann, wird spätestens mit der ersten Großen Angriffswelle auch bei Otto-Normalverbraucher ankommen. Cloud-Speicherung, Onlinebanking, Kryptowährungen – wenn das Nachdenken erst einmal losbricht, wird es eine unvorstellbare IT-Krise geben. Keinen von uns wird das unberührt lassen.

Also ist sage es ist wieder viel Angst mache klar der Fehler ist gravierend der Aufwand diese auszunutzen aber auch. Aus meiner Sicht für eine privat Person zu viel Aufwand diese Daten brocken auszuwerten. Da kommt man meist auch einfacher ran. Ich sehe ehr bei grossen Firmen das Problem oder halt bei Cloud Diensten. Aber auch da ist der Aufwand hoch und man muss schon viel Fleiß mitbringen aber die Wahrscheinlichkeit höher was nützliches zu finden. Denke die grossen werden die CPUs tauschen was sind den die paar Milliarden für Appel oder google. Wird dann als Verlust deklariert und schon spart man noch mehr Steuern. Bin nur gespannt ob AMD ein ähnliches Problem hat.

Soso, Intel, AMD oder ARM.

Ist damit der Kelch an den Billigheimern¹ mit MTK-Chipsatz und entsprechenden Prozessoren vorbeigegangen (wär ja mal ‚was! ‚Virenschutz‘ wie Linux – durch Mangel an Bedeutung :)) oder wird MTK nur nicht aufgeführt?

¹ ich darf das sagen, habe selbst ein MTK-Phone 😉

Baut MTK etwa keine ARM-Chips?

@#9, Wald

Schon, aber Kompatibilität bedeutet nicht zwingend _gleiches_ Chip_design_.

Siehe Intel vs. AMD.