KeePassXC: Diskussion um angebliche Sicherheitslücke

Die KeePassXC-Entwickler müssen sich derzeit erklären. Es wurde eine Sicherheitslücke gemeldet, die unter CVE-2023-35866 gelistet ist, aber derzeit diskutiert wird. Darum geht es:

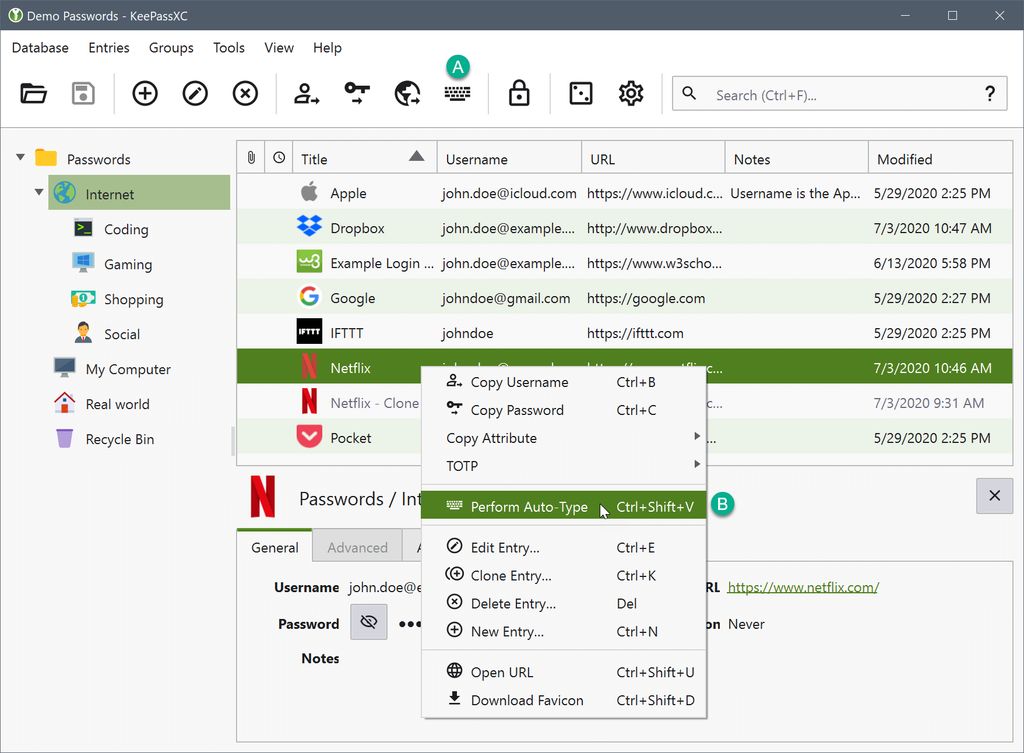

An einem entsperrten Rechner mit geöffnetem KeePassXC ist es möglich, die komplette Datenbank mit ihren Passwörtern und Nutzernamen zu exportieren – aber natürlich nur dann, wenn diese Datenbank auch entsperrt ist. Noch einmal: Entsperrter Rechner (bzw. einer, auf den man vollen Zugriff hat) und eine entsperrte Datenbank von KeePassXC werden vorausgesetzt.

Logisch, dass das von Nutzern und Sicherheitsforschern diskutiert wird. Pauschal würde man sagen, keine Sicherheitslücke. Einfach absperren den Rechner und gut ist. Diskutabel ist vielleicht, dass an für einen Export der entsperrten Datenbank, bzw. deren Inhalten, kein Masterpasswort mehr eingeben muss.

Die einfachste Maßnahme gegen diese Bedrohung besteht darin, die Datenbank zu sperren, bevor Nutzer ihren Arbeitsplatz verlassen. Standardmäßig geschieht dies, wenn der Bildschirm ausgeschaltet oder der Bildschirmschoner aktiviert wird. Benutzer können auch eine zeitbasierte Sperre und/oder eine Sperre beim Minimieren konfigurieren, um den Zugriff weiter einzuschränken. Die Entwickler empfehlen , diese Funktionen auf gemeinsam genutzten Arbeitsplätzen oder an anderen Orten zu aktivieren, an denen ein physischer Zugriff auf den Computer möglich ist.

| # | Vorschau | Produkt | Preis | |

|---|---|---|---|---|

| 1 |

|

roborock Q5 Pro Saugroboter mit DuoRoller-Bürste, 5500Pa Saugkraft, 770mL... |

349,00 EUR |

Bei Amazon ansehen |

| 2 |

|

roborock S8 Saugroboter mit Doppelbürste & 6000Pa & 3D strukturierte leichte... |

599,00 EUR |

Bei Amazon ansehen |

| 3 |

|

roborock S7 Max Ultra Saugroboter mit... |

879,00 EUR |

Bei Amazon ansehen |

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Direkt noch eine Sicherheitslücke hinterher eröffnen. Wenn ich meine Haustür offen lasse und mein Portemonnaie auf dem Tisch liegt, kann hier auch jeder einfach meinen Ausweis, Geld und so weiter nehmen!

Gehört dringend gepatcht!

Aber wirklich. So eine lame Sicherheitslücke. 😀

Nicht ganz vergleichbar. Diesen Verlust merkst du und kannst Karte usw. sperren und PA als verloren melden.

Bei einer kopierten Datenbank bekommst du das eben nicht mit. Deswegen waren/ sind Musik und Film ja auch für DRM. 😉

Prinzipiell ist ja auch die klassische Mitschrift möglich, aber die dauer halt. Eine Kopie inkl. Speichern in einem (Netzwerk-) ordner ist dagegen schnell getan.

Das Label „Sicherheitslücke“ sollte aber nicht davon abhängig sein, ob etwas schnell gemacht werden kann oder nicht. Wenn ich Zugriff auf einen entsperrten Computer habe, auf dem zudem der Passworttresor entsperrt ist, kann ich sowieso auf jedes einzelne Passwort zugreifen, sowohl per Klickibunti als auch per CLI. Beides lässt sich bei Bedarf automatisieren und innerhalb kürzester Zeit ausführen, ganz ohne „richtige“ Exportfunktion. Wieder mal viel Wind um nichts…

Bei mir auf dem Dorf ist es noch viel schlimmer. Jemand lässt seine Geldbörse im Bus liegen und der Busfahrer bringt sie ihm persönlich wieder! Wenn das nur die KeepassXC Leute wüssten.

Direkt von Sicherheitslücke zu sprechen, hm, ich weiß nicht. Aber andere Passwortmanager fragen an der Stelle auch nochmal extra das Masterpasswort ab und es erhöht in jedem Fall die Sicherheit. Also warum nicht?

Wird bestimmt auch dort so umgesetzt werden.

.. soll in der nächsten Vollversion so kommen..

Ich würde das nicht als echte Sicherheitslücke bezeichnen. Vielleicht sollte man vor dem Export der Datenbank die Abfrage des Masterpasswort einfügen? Aber wenn jemand seinen Rechner mit geöffnetem Passwortmanager unbeobachtet in einer unsicheren Umgebung rumstehen lässt, dann ist das Sicherheitsproblem m.E. der User. Das Problem DAU wird man nur schwer in den Griff bekommen.

Das ist nicht so lächerlich, wie es scheint.

Es geht hier darum, daß jemand, der nur sehr kurz Zugang zu einer unversperrten Datenbank hat, diese binnen Sekunden komplett exportieren kann.

Als kürzlich entdeckt wurde, daß Keepass einzelne Passwörter im Arbeitsspeicher nicht verschlüsselt ablegt, wurde das zu Recht als Sicherheitslücke angesehen. Wenn man die gesamte Datenbank unverschlüsselt kopieren kann ist das auf einmal kein Problem?

Auch die bei Keepass angeprangerte „Sicherheitslücke“ setzte den Vollzugriff auf den Rechner voraus. Auch da sah ich das Problem eher beim User.

Ich finde es irgendwie lustig, dass es scheinbar Leute gibt, die noch von ihrer Sicherheit träumen, während ein Angreifer physischen Zugriff auf ihre entsperrte Passwortdatenbank (samt zugehörigem Rechner) hat.

Du hast zu diesem Zeitpunkt bereits lange verloren. Alles was danach passiert spielt keine Rolle mehr und kann demnach auch niemals eine Sicherheitslücke sein.

Mit der Argumentation braucht man auch keine Passwörter mehr für unverschlüsselte Betriebssystempartitionen, egal ob Linux oder Windows. Der Angreifer mit physischem Zugriff könnte ja einfach das System herunterfahren und dann via externem Datenträger booten und klonen, oder Dateien runter kopieren. UEFI Passwort auch unnötig. Der Angreifer kann ja die Knopfzelle entfernen. Türschloss für die Haustüre oder Fahrradschlösser sind übrigens auch unnötig. Der Angreifer kann es ja einfach knacken, wenn er physischen Zugriff auf das Schloss hat (siehe z. B lockpicking lawyer).

Ich Wette mit dir du hattest (oder vielleicht auch hast) ein Windows/Linux Passwort für deinen lokalen Benutzer. Laut der Argumentation mit dem physischen Angreifer könnte man das ja aber genau so gut weg lassen, weil man ja eh schon verloren hat… Man setzt es aber in der Regel trotzdem, weil man es einem Angreifer ja nicht unnötig leicht machen will/muss.

Ich sehe hier den Fall bei KeePassXC auch *nicht* als riesen Problem an. Ich sehe auch, dass es selbst wenn sie ein Passwort vor dem Export abfragen würden immer noch etliche Wege gibt die Datenbank zu kopieren. Aber ich sehe keinen sinnvollen Grund nicht zumindest an der Stelle eine Passwortabfrage zu implementieren auch wenn diese durch die anderen Möglichkeiten umgangen werden kann. Der usability tut das sicher keinen Abbruch, da der Export wahrscheinlich sehr selten vorkommt.

Schwere Sicherheitslücke an Milliarden von Wohnhäusern weltweit: Durch offenstehende Türen können sich Angreifer ganz einfach Zugang zum Wohnraum verschaffen.

.. dazu kommen noch die zig Milliarden offene Fenster!

Dem BSI schmeckt KeePass nicht, weil es kein Webdienst ist, bei dem man den Anbieter zum Hilfssheriff machen kann um Kennwörter zu umgehen. Deshalb diskreditiert man die Software, das ist alles.

Interessant. Bestärkt mich in meiner Vorliebe für Offlinetools. Trotzdem die Nachfrage ob’s für diese Verbindung Belege gibt oder ist dir das eingefallen weil dir das BSI nicht schmeckt?

@Moderation: wieder die Frage wie ich jetzt Kommentarabos sehe und verwalten kann?

So ein Unsinn!! Verschwörungstheorien helfen niemandem weiter!

Diesen Killefit gab es doch schon vor 4 Monaten mit Keepass, der vom Entwickler beseitigt wurde:

https://stadt-bremerhaven.de/keepass-diskussion-ueber-moegliche-sicherheitsluecke/

und

https://stadt-bremerhaven.de/keepass-2-53-1-verbessert-die-export-sicherheit/

Aber KeePassXC-User müssen sich ja nicht vernachlässigt fühlen, wenn das erst nach 4 Monaten abgestellt wird. Denen ging es ja eh immer nur um das ‚gute Aussehen‘ von KeePassXC. 🙂

Mich nervt diese permanente Sicherheitsfragerei. Wenn der Rechner entsperrt ist, will ich GARNIX mehr gefragt werden, ausser ich eskaliere Privilegien (sudo, Installation mit Adminrechten etc.)

Was ich überhaupt nicht WILL ist z.B. das Verhalten von Chrome, Apple Schlüsselbund etc. dass ich für Funktionen wie „Passwort anzeigen“ NOCHMAL ein Kennwort eingeben muss.

Nichts, was innerhalb meiner Wohnung ist, ist nochmal zusätzlich abgeschlossen. DA braucht man keine Szenarien basteln, was trotzdem alles schröckliches passieren könnte — das ist einfach normales Lebensrisiko. Geldbörse in der Hosentasche, 100-Euro-Fahrrad mit 20-Euro-Schloss angeschlossen, PIN 4stellig, das Auto hat Glasfenster.

„Es könnte aber…“ ist kein Argument. Mehr geht immer. Die Frage ist einfach, wann’s reicht.

Wer innert sich noch an Vista und deren ununterbrochen Sicherheitsfragerei aka UAC-Dialog? Da wurde das Kopieren von mehrerern Dateien zum Geduldsspiel (und der „Geduldsfaden“ ist eigentlich jedem gerissen – daher wurde das auch wieder ausgebaut)

Naja, entsperrt oder nicht … ein FULLEXPORT sollte nicht auch die Passwörter im Klartext liefern ohne dass vor das Haupt Passwort nochmal eingegeben wurde. Dass man sich natürlich ggf einzelne Einträge und deren Passwörter anschauen kann, ist klar (ist ja alles entsperrt). Aber man hängt sich hier, und das auch völlig legitim, an dem Export auf. Das sollte so auf keinen Fall möglich sein.

Wenn ich meinen Platz verlasse, sperre ich KeePass und PC… wenn ich das nicht mache, bin ich das Sicherheitsrisiko!

Die größten Sicherheitsprobleme sitzen IMMER VOR dem Bildschirm. Meine Oma sagte stets: „Dummheit muss bestraft werden“.