Mobilfunkanbieter sehen Apples Private Relay als Gefahr an

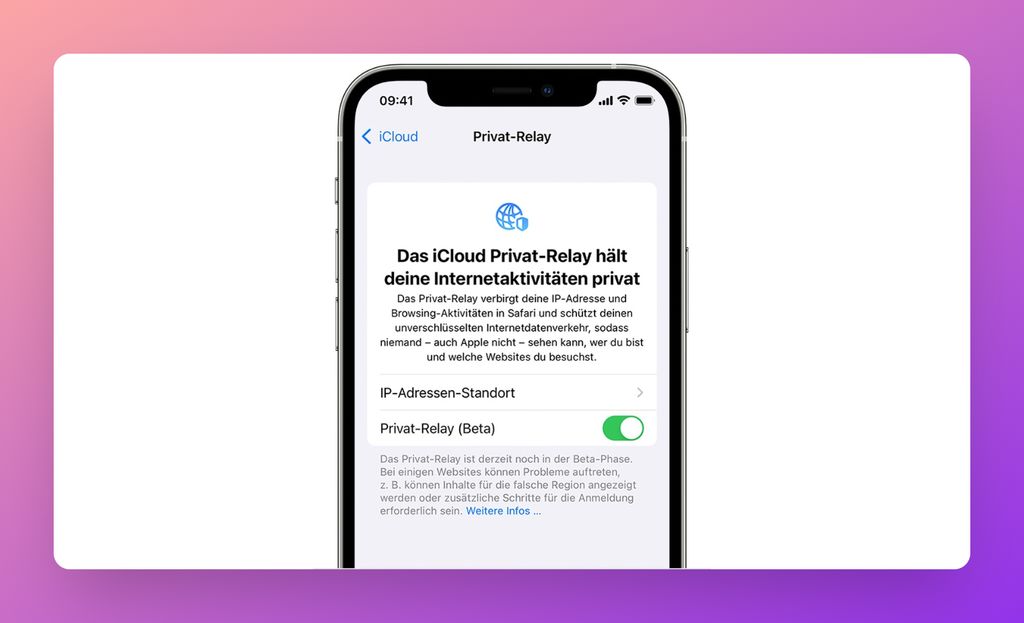

Das britische Medium „The Telegraph“ berichtet davon, dass sich die Mobilfunkbetreiber in einem Machtkampf mit Apple befinden. So hätten sich die Provider an Regulierungsbehörden gewendet, um Apple den Einsatz der Funktion „Private Relay“ zu verbieten, weil sie die „digitale Souveränität“ untergrabe. Apples „Private Relay“ soll die Privatsphäre schützen, indem es Daten verschlüsselt, damit das Technologieunternehmen und Dritte nicht sehen können, wo der Nutzer surft. Das Ganze ist bisher immer noch als Beta deklariert. Surft ihr beispielsweise über Safari, so wird der ausgehende Datenverkehr und DNS-Anfragen komplett verschlüsselt und über Relays weitergeleitet. Private Relay habe jedoch bei den Mobilfunkbetreibern Besorgnis ausgelöst, da es den Zugang zu Daten blockiert, die ihre Netze unterstützen und die Dienste zum Schutz der Nutzer vor schädlichem Online-Material untermauern.

In einem gemeinsamen Schreiben, das von Vodafone, Telefonica, Orange und T-Mobile unterzeichnet wurde, heißt es laut Bericht: „Private Relay gibt vor, die Privatsphäre der Nutzer zu verbessern, wenn sie sich mit dem Internet verbinden und darin surfen, indem es den Datenverkehr verschlüsselt und umleitet … und so andere Netzwerke und Server vom Zugriff auf wichtige Netzwerkdaten und Metadaten abschneidet, einschließlich der Betreiber, die für die Verbindung verantwortlich sind. Die Art und Weise, wie Private Relay implementiert wird, wird erhebliche Folgen für die Untergrabung der europäischen digitalen Souveränität haben. Darüber hinaus wird die private Weitergabe andere daran hindern, auf den nachgelagerten digitalen Märkten zu innovieren und zu konkurrieren, und kann sich negativ auf die Fähigkeit der Betreiber auswirken, Telekommunikationsnetze effizient zu verwalten.“

Es wird davon ausgegangen, dass die Betreiber noch keine Antwort von der EU-Kommission erhalten haben. Vermutlich geht’s den Betreibern auch nicht nur um das Geschriebene, sondern auch die Tatsache, dass man weiterhin über seine Kunden Daten erheben und diese in Ertrag ummünzen möchte. Das scheint sich mit Private Relay ja zu verschlechtern. Normalerweise können beim Surfen im Internet die im Internetverkehr enthaltenen Informationen, z. B. DNS-Einträge und IP-Adresse, vom Netzwerkbetreiber und den besuchten Websites eingesehen werden. Diese Informationen können verwendet werden, um die Identität zu ermitteln und über längere Zeit hinweg ein Profil eines Standorts und Browserverlaufs zu erstellen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Wenn Provider sich über Private Relay beklagen zeigt dies nur eins: Apple ist damit auf dem richtigen Weg und die Funktion richtig. Und zählt nicht gerade die eigene Privatsphäre zur digitalen Souveränität des Einzelnen?

Na ja, damit tauscht man bloss die Provider gegen Aplle aus, das dann via „Relay“ Zugriff auf diese Daten hat und zum Datenbroker wird. Ganz abgesehen von der US-Justiz, die dann ja auf alles Zugriff hat (Apple ist eine US-Firma), was sie jetzt nicht bekommen kann. Da wird es 100%-ig ein Hintertürchen in der Verschlüsselung geben.

Wenn es so umgesetzt ist, wie es beschrieben ist/beworben wird, kann Apple nicht mitlesen.

Aber bloß erst mal wieder Anti sein….

Wenn das Wörtchen wenn nicht wär.

Lasst sich halt bei closed source schwer prüfen.

Experten können leicht prüfen obs so funktioniert wie es dokumentiert ist.

https://www.apple.com/privacy/docs/iCloud_Private_Relay_Overview_Dec2021.PDF

Vor allem bleibt bei Apple die Tatsache, dass sie mit Software und Hardware ihr Geld verdienen, nicht mit Daten oder Werbung. Sie brauchen die Daten schlichtweg nicht. Privatsphäre ist ja eines ihrer Selling Points geworden. Schon klar, dem würde ich jetzt auch nicht blind glauben, aber prinzipiell haben sie schlichtweg kein Interesse daran, deine Daten zu sammeln.

Auch mit Werbung und Daten verdient Apple Geld.

Zum Beispiel indirekt durch den Vertrag mit Google für die Standardsuchmaschine.

Und ein Werbenetzwerk betreiben sie auch.

Es gibt auch noch andere die an Daten interessiert sind. Regierungen zum Beispiel.

Wenn eine Regierung an deinen Daten interessiert ist, bekommt sie sie auch. Entweder mit technischen Mitteln oder per Gesetz.

Im Prinzip richtig. Das suggeriert aber, dass Regierungen aber jede technische Hürde umgehen könnten. Das ist aber nicht der Fall.

Verschlüsselt ist verschlüsselt. Wenn diese gut umgesetzt ist, kommt da auch keine Regierung dran.

Das zeigen auch immer wieder Fälle, in denen Darknet-Kriminelle geschnappt werden. Diese werden nicht durch Knacken der Verschlüsselung an sich geschnappt, sondern durch Fehler der Kriminellen in der analogen Welt.

Google VPN hat den Server und Client Quellcode übrigens online gestellt -> Keine Hintertür drin und kein Logging relevanter Daten.

Netter Trick.

Funktioniert so auch bei (F)OSS: Selbst der makelloseste Quellcode ist nur eine Garantie, dass jener veröffentlichte Quellcode ’sauber‘ ist.

Sofern man nicht selbst kompiliert (und auch die hineinkompilierten Bibliotheken verifiziert(!) ’sauber‘ sind!) ist das keinerlei Garantie bzgl. des zur Verfügung gestellten Kompilats.

Leider können die wenigsten User selbst kompilieren und jede kleine Optionsänderung oder Versionsabweichung bei Compiler oder Bibliotheken führt zu einem anderen Hashwert des Kompilats.

Aktuelles Beispiel bzgl. „Bibliotheken“:

Stellen Sie sich blütenreinen, verifizierten FOSS-Code vor, der color.js oder faker.js einbindet 😀

> Netter Trick.

> Funktioniert so auch bei (F)OSS: Selbst der makelloseste

> Quellcode ist nur eine Garantie, dass jener veröffentlichte

> Quellcode ‘sauber’ ist.

Ach Gottchen. Meinst Du nicht, dass „ausgerechnet bei Google“ mal jemand diesen Quellcode kompiliert und ’ne MD5 gegen die distributierten Binaries macht? …ich bin ja auch kein Google-Fan, aber das wäre mega-dämlich von Google, und Google ist viel, aber nicht dämlich.

Abgesehen davon: Spätestens dann, wenn Google so etwas täte, und es deswegen von einem Anwalt, Journalisten, Firmen, Behörden etc. verwendet wird, und das kommt raus, dann hätten die RICHTIG Scheisse an den Hacken. Google stellt nicht nur irgendwas mal eben auf Github und hat dann vielleicht keinen Bock mehr — Google macht verbindliche Verträge mit Unternehmen. Und dann eine Hintertür?

Q: Sagen Sie bitte „Ich habe keine Ahnung von (F)OSS und deren Herausforderungen!“ ohne zu sagen „“Ich habe keine Ahnung von (F)OSS und deren Herausforderungen!“

A: siehe oben.

Der Endkunde (Benutzer der Binaries) will/muss sicher sein, dass das Binary ein unverändertes Kompilat der geprüften Sourcen ist.

Aus o.g. Gründen kann das aber nur der User, der selbst kompilierte.

Per se trifft das auch bei Google auf <<<90% der User zu.

Ihr einziges Argument ist also »Aber Google sagt doch selbst "don't be evil!"«!

Ich gönne Ihnen diesen Glauben!

Wie mit jeder anderen Gefahr auch ist der Vorsichtige/Argwöhnische so lange im Hintertreffen (Mehraufwand, Mindernutzen), bis die Gefahr sich manifestiert – ab da dann im Vorteil.

Das muss eben jeder für sich abwägen.

Du hast meinen simpel gehaltenen Text überhaupt nicht verstanden, richtig?

Wenn EIN EINZIGER TECHIE den Code von Github selber compiliert, und das entstehende Binary differiert von dem, das Google verteilt, dann ist das bin 6 Stunden auf der Startseite aller Tech-Blogs und nach der Verifizierung bei Spiegel Online. Und wenn sich dann tatsächlich eine „Backdoor“ findet, dann hat Google so viele Klagen an den Hacken, dass die hinterher vom AOL gekauft werden. Sicherheitsfirmen leben gut davon, sowas zu machen. Das ist das Google-VPN, und nicht ein von 20 Mio NodeJS-Klumpen. Wer Node einsetzt, der hat sowieso die Kontrolle über Sicherheit verloren.

Also. Ernsthaft?

Ich vertraue Google mit Sicherheit nicht. Es ist aber komplett unsinnig, anzunehmen, Google würde über VPN-Backdoor in deinen Daten rumdiggen nach Kennwörtern, Zugängen und Pen!sfotos. Warum? Einer der größten Konzerne der Welt, dessen Geschäftsmodell das Geld nur so druckt, weil Leute /freiwillig/ reinkübeln was geht — der soll das alles gefährden, um sich heimlich, „hihihi“, in das Webhosting von „Lieschens Blumenladen“ einzuloggen?

Misstrauen ist OK, aber Paranoia ist schädlich.

Sie haben noch nie kompiliert und hernach Hashwerte verglichen, richtig?

Der Hashwert ändert mit jeder Änderung von:

– Compiler

– Compilerversion

– Switches/Presets (z.B. Optimierungen)

– Version der hineinkompilierten Bibiotheken

Es gibt wahrscheinlich noch weit mehr Faktoren (z.B. das OS (-Version), in dem kompiliert wird), aber ich möchte mich nicht zu weit aus dem Fenster lehnen -obige Faktoren genügen völlig.

Da kann der Techie Radau bzwl. anderer Hashwerte machen, wie er will – nur Noobs hören darauf.

„komplett unsinnig, anzunehmen, Google würde“

Sie sollten vllt nochmals die Snowden-Dokumente lesen. Dort wurde deutlich, dass das Schwächen von Produkten/Protokollen/Definitionen Standardvorgehen ist (die häufigen CISCO-backdors sollte auch zu Denken geben).

Von der US-Gesetzgebung (vom Patriot Act bis zum Cloud Act) reden wir da noch gar nicht.

Natürlich kriegt man das hin, wenn man gezielt im Security-Bereich danach sucht. Wer kompiliert professionell denn bitte in seinem nativen System? Dafür hat man Docker und verwendet die gleiche Konfiguration wie der Upstream, im Idealfall ist der Container Teil des Projekts.

Meinst Du, dass man, wenn man professionell an dem Thema arbeitet, eine Analyse in seinem nativen Hostsystem ausführt, auf dem so nebenbei Emails der Ehefrau mit Einkaufszettel einschlagen?

Anscheinend hast Du selbst gemerkt, wie löchrig deine Argumentation ist, denn danach kommt der große Schwenk auf andere Themen: Geheimdienste, Snowden, Cisco-Backdoors… ja, klar, mit dem Argument, dass die CIA dich notfalls auch gern nach Guantanamo verschleppt kann man natürlich alles und jedes als „unsicher“ deklarieren. War aber nicht das Thema. Das Thema war, ob man einem Google-VPN-Binary vertrauen kann. Ja, kann man. Innerhalb der Grenzen von „Wir wollen den Rechner nicht im Meer versenken und danach in eine Höhle leben“ können wir das. Seriöse Sicherheitslevel gehen auch immer von Wahrscheinlichkeiten aus.

Haben Sie mir bitte einen Link auf entweder Googles Docker-Image oder das Google-Dokument, das diese Maschine so exakt definiert, dass Hashwerte vergleichbar wären?

Den Rest Ihres Posts lasse ich unkommentiert.

> Haben Sie mir bitte einen Link auf entweder Googles Docker-Image

Möglichkeit 1: Du guckst selber.

Möglichkeit 2: Du bist etabliert in der Security-Branche, arbeitest mit Google zusammen (die freuen sich über sowas und sind umgekehrt selbst solchen Projekten vertreten), dann hast Du das sowieso

Möglichkeit 3: (und so arbeite ich) Du hast eine Cloud-Dienstleister mit einem Schwarm an Systemen und ballerst das einfach mit einem Command an „1000 Standardkonfigurationen“ raus

Möglichkeit 4: Du nimmst mich nicht wortwörtlich mit meiner Ansage „eine MD5 hashen“, sondern Du arbeitest mit professionellen Systemen, die solche kleine Differenzen rausfuzzen

Möglichkeit 5: Du wirst einfach mal kreativ, z.B.: Du dekompilierst Googles Binary und dein Binary und vergleichst die entstandenen Sourcen auf nennenswerte Differenzen

Möglichkeit 6:

> Den Rest Ihres Posts lasse ich unkommentiert.

…wäre, dass Du das wesentliche Kernargument „Das macht aus Sicht von Google so überhaupt gar keinen Sinn“ eben nicht „unkommentiert“ lässt, sondern eine Schadens/Nutzen-Analyse aus Sicht von Google bedenkst.

Man kann halt immer Theorien aufstellen, dass die Erde flach und Bielefeld inexistent wäre, und das ist dann schwer bis unmöglich zu widerlegen — aber WARUM sollte Google ein kommerziell vertriebenes VPN „illegal aufhacken“ und sein erfolgreiches Billionen-Dollar-Geschäftsmodel ruinieren, wenn ALLES, was sie interessiert, bei 90% aller Nutzer ganz normal-langweilig-legal von Chrome, Analytics, GooglePay etc. getrackt wird?

Es ist ein bisschen wie Vertrauen in eine Bank: Ja, Banken sind böse. Ja, Banken verkaufen Schrottverträge. Ja, Banken sehen nur ihren eigenen Vorteile. Ja, guck da gut hin.

Trotzdem: Nein, Banken werden nicht heimlich und von oben angeordnet generell versuchen, dein Handy aus der Jackentasche zu klauen, während Du bei den Schliessfächern stehst, um es bei eBay.ru zu verticken.

…langer Rede kurzer Sinn:

Sie vermögen ihre Aussagen nicht zu belegen.

In anderen Worten: Sie haben höchstwahrscheinlich plain BS erzählt, ohne hinreichenden Sachverstand spekuliert.

> …langer Rede kurzer Sinn:

Genau, sehr kurzer Sinn. Ich vermag weder zu belegen, dass Bielefeld existiert, oder dass die Erde rund ist, oder dass Google ein normales Unternehmen ist, in dem keine Echsenmenschen gehackte VPN-Clients zum Hohlmond umleiten.

Wenn Logik, Sinn und Sachverstand nicht reichen, dann reicht halt gar nichts mehr, und dann sind am Ende des Tages 20% der Menschen ungeimpft in einer Pandemie.

Es wird eine der größten Herausforderungen sein, wie wir als Gesellschaft zukünftig damit umgehen, dass das Internet den Irren ein Megafon in die Hand gegeben hat, aber nicht mehr Grips in den Kopf.

Nope. Die Daten werden über zwei (!) externe Relais weitergeleitet. Jedes davon verschleiert die IP-Adresse des letzten Absenders, sodass nicht einmal Apple oder der eigene Internet-Provider wissen, wer welche Seite aufgerufen hat.

Aber fühle dich frei, weitere Verschwörungstheorien zu verbreiten. Wir sind hier schliesslich im Internet.

Es sind nicht zwei externe Relays sondern nur ein Drittanbieter. Der erste Server/Relay ist unter Apples Kontrolle, der zweite wird von einem Drittanbieter betrieben. Das steht auch so bei Apple:

„Wenn das Privat-Relay aktiviert ist, werden Anfragen über zwei getrennte, sichere Internet-Relays gesendet. Deine IP-Adresse ist für den Netzwerkbetreiber und im ersten Relay, das von Apple betrieben wird, sichtbar. Deine DNS-Einträge werden verschlüsselt, sodass niemand die Adresse der von dir besuchten Website sehen kann. Das zweite Relay wird von einem Drittanbieter betrieben und erzeugt eine temporäre IP-Adresse, entschlüsselt den Namen der angefragten Website und stellt eine Verbindung mit ihr her.“

https://support.apple.com/de-de/HT212614

Ok, das hatte ich anders im Gedächtnis, danke für die Ergänzung.

Igitt. Fakten.

Ich finde nicht, dass das was mit „Fakten“ zu tun hat.Die Erfahrung lehrt uns, dass letztlich Anbieter und der Staat am längeren Hebel sitzen. Hinter all dem steht die Annahme, dass die ClosedSource-Software auch genau das tut, was sie angeblich tun soll. Und das die beteiligten Unternehmen auch tatsächlich keine Daten austauschen. Und drittens, dass auch der Staat nicht allmächtig auf alle Komponenten Zugriff nimmt.

Auf die Gefahr hin, mich zu wiederholen: Technik löst keine gesellschaftllichen Probleme.

Wo Daten anfallen, da wird auch jemand versuchen, sie zu Geld zu machen. Oder zu verknüpfen. Oder. Und da können wir mit selbst gebauten Raspi’s lange dagegen an basteln. Das ist alles super, aber es ist Linderung, nicht Heilung.

Das Einzige, was auf Dauer wirklich hilft, ist bereits die Erfassung von Daten zu verbieten, das auch zu Verfolgen und so hart zu bestrafen, dass es nicht lohnt. Und dass der Staat in seinen Schranken bleibt.

Alles andere muss irgendwann scheitern. Snowden, Volkswagen.

Eventuell missverstehst du meinen Kommentar.

Ich finde Stefans Antwort gut, da der Dienst eben auch nicht ohne sein könnte.

> Eventuell missverstehst du meinen Kommentar.

Jepp, sieht so aus. Sorry!

Dann bestehe ich weiterhin auf die Richtigkeit des Inhalts, nur ist das jetzt keine Gegenrede auf deinen Kommentar mehr. 😀

Apple selbst bietet diese Daten nicht als Datenbroker an. Und ich denke sich nicht, das Apple mitliest, selbst wenn sie es könnten. Sie werden aber, falls notwendig, heraussuchen um welche Person es sich handelt. Apple würde diese Dienste niemals anbieten, wenn sie nicht sicherstellen könnten, das kein Betrüger ist. Also ist es sogar legitim, das Apple selbst immer weiß wer es ist. Apple schaut aber nicht danach, solange es keine Behörde erwartet. Macht Sinn

Wenn es den Anbietern so aufstößt ist es genau richtig was Apple macht. Müsste auch google machen das man Standardmäßig einen VPN aktiviert damit die ISPs nichts mehr sehen.

Weil Google ja nicht selbst der Datensammler vor dem Herren ist und in allen eigenen Apps unzählige Verbindungen zu eigenen Servern aufbaut. Was meinst du zum Beispiel, warum Google Webfonts oder Analytics anbietet? Genau! ISPs sind ein Witz gegen das, was Google von dir haben will bzw. schlichtweg schon hat.

Ändert nichts daran, dass Google das VPN anonym und datensparsam hinbekommen hat. Wahrscheinlich derzeit die beste Umsetzung, die man bekommen kann.

Gibt ja Google VPN. Client- und Serverquellcode sind auch einsehbar. Die haben das auch ganz gut hinbekommen: Der VPN Server weiß noch nicht mal, zu welchem Google Account Du gehörst und es werden keine Logs mit IPs oder DNS Anfragen erstellt.

„ da es den Zugang zu Daten blockiert, die ihre Netze unterstützen und die Dienste zum Schutz der Nutzer vor schädlichem Online-Material untermauern.“

Die armen Provider können ihren selbstlosen Dienst an der Gesellschaft nicht mehr verrichten

Teil 1 ist ja durchaus nicht verkehrt – durch die Verschlüsselung der Metadaten dürfte wahrscheinlich kein Quality of Service mehr möglich sein, weil die Art des Traffics nicht mehr erkannt werden kann. QoS ist aber für Anwendungen, die geringe Latenzen benötigen (z.B. Videotelefonie) ziemlich wichtig. Allerdings funktionieren so natürlich auch die Zero-Rating-Angebote der Provider nicht mehr (die ihnen ohnehin nun schon mehrmals verboten worden sind!).

Teil 2 ist natürlich Blödsinn, den Schutz vor schädlichem Online-Material kann man, wenn das denn überhaupt gewünscht ist, auch direkt auf dem Gerät machen.

An dieser Stelle sollte man vielleicht auch erwähnen, dass die Private Relay-Funktion auch in Verbindung mit StreamOn von der Telekom problematisch ist. Nicht ganz unwichtig für Leute, die StreamOn unterwegs intensiv nutzen.

Genau, aber zero-rating wie bei StreamOn ist laut EuGH ohnehin illegal und zudem ein Paradebeispiel für von den Netzbetreibern bemängeltes innovationsschädliches Verhalten.

Große Player wie Netflix haben natürlich die Ressourcen, ihre Apps und Server anzupassen um sie mit den Zero-Rating-Regeln dutzender verschiedener Netzbetreiber weltweit kompatibel zu machen. Ein kleines Startup kann das dagegen nicht mit vertretbarem Aufwand.

Vordergründig ist StreamOn für den Nutzer praktisch. Mittelfristig führt es aber auch dazu, dass Anbieter wie die Telekom weiter unzeitgemäß niedrige Datenvolumen anbieten.

Mein Stand ist, dass Streamon nicht per se illegal ist. Nach den Urteilen wurden die Dienste angepasst.

Auch nach dem Urteil im September 2021? Ich habe seither nichts von einer Änderung der Tarife gelesen. Ich gehe davon aus, dass es irgendeine Frist gibt, bis zu dieser die Telekom einfach wie gehabt weitermacht.

Ich meine, dass sich das letzte Urteil auf eine alte Version des Dienstes bezieht

Verfahren dauern ja.

Ich gebe zu, dass ich das Urteil nicht vollständig gelesen habe. Aber nach meinem Gedächtnis ging das Medienecho in Richtung „Das war es nun mit Zero Rating“.

Es gab, soweit ich weiß, auch eine allgemeine Abfuhr:

Zitat aus der Pressemeldung des EuGH:

https://curia.europa.eu/jcms/upload/docs/application/pdf/2021-09/cp210145de.pdf

„Mit seinen heutigen Urteilen weist der Gerichtshof darauf hin, dass bei einer „Nulltarif-Option“ wie

den in den Ausgangsverfahren in Rede stehenden auf der Grundlage kommerzieller Erwägungen

eine Unterscheidung innerhalb des Internetverkehrs vorgenommen wird, indem der Datenverkehr

zu bestimmten Partneranwendungen nicht auf den Basistarif angerechnet wird. Eine solche

Geschäftspraxis verstößt gegen die allgemeine, in der Verordnung über den Zugang zum offenen

Internet7 aufgestellte Pflicht, den Verkehr ohne Diskriminierung oder Störung gleich zu behandeln8.“

Da die Telekom StreamOn aber immernoch bewirbt, sehe ich nur zwei Möglichkeiten:

1. Es gibt weiterhin ein Schlupfloch, auf das sich die Telekom bezieht

2. Es gibt irgendeine Frist, bis zu der die Telekom das Angebot noch bewerben darf

Ich bin an einer ehrlichen Diskussion an dem Thema interessiert. Wenn ich hier etwas falsch verstehe, dann freue ich mich über Anmerkungen und Korrekturen!

Es ist mit eu Recht unvereinbar aber die (nationalen) Richtlinien müssen angepasst werden.

Der EuGH wurde nach meinem Verständnis von nationalen Gerichten angerufen.

https://netzpolitik.org/2021/zero-rating-kein-spielraum-fuer-verletzungen-der-netzneutralitaet/

Bei Netzpolitik gibt es ein paar Artikel dazu.

Für mich hört sich das nach: zur Zeit noch mit Anpassungen geduldet.

Nennt sich Verschleierungstaktik, was die Anbieter wie Vodafone und Telekom machen. Aber aktuell ja eher Telekom.

In der früheren Version ging es darum, das die Telekom die Videoqualität in StreamON runtergeschraubt hat und nur für MagentaEins Kunden max. Videoqualität freigeschaltet hat.

-> deswegen zog die BNA vor Gericht

Bei Vodafone ging es, in einem anderen Verfahren, um Tethering

-> Klage vom Verbraucherschutz

Daher bezieht sich die Telekom „auf eine frühere Version“, weil sie die Beanstandung der BNA nicht hinnehmen wollte. Und weil die Telekom so arg auf ihr Recht besteht, wurde am Ende dad EU-Gericht involviert. Mit einer richterlichen Antwort, die der Telekom noch weniger passt. Aber das hält sie ja nicht davon ab, weiter den Bockigen zu spielen und sagte allen ernstes „Wir werden weitere Schritte prüfen, ob das EU Gericht über seine Kompetenzen hinaus entscheidet“ sowas dreistes ist irgendwie sich typisch Telekom. Null Respekt.

Der Grund ist einfach:

Das Kernprodukt verstößt ganz eindeutig gegen die Netzneutralität. Was die Anbieter allen voran die Telekom in Deutschland verhindern wollen:

Bezahlbare Mobilfunktarife in Mbits Logik.

Weil das ist die einzig, richtige Antwort auf das EU-Urteil. Die Telekom pusht auf jeden Fall den Absatz und die Nutzung der Partnerdienste, wohingegen andere leer ausgehen.

Entweder die führen jetzt Mbits ein. Oder geben jedem 1TB Datenvolumen dann hat sich das auch erledigt.

Im Internet zu Hause konnte sich Datenvolumen nicht durchsetzen.

Im deutschen Mobilfunkmarkt ist nur so weil es einem vorgespielt wird, es sollte wie Zuhause halt ebenfalls Mbits sein.

Und solange in den AGBs nichts geändert wird, kann man sich auch nicht auf „alte Version“ berufen. Denn zb Tethering wird bei der Telekom immer noch in Textform aufgeschlossen, obwohl sie es erlauben müssen. Es bringt nichts wenn die Anbieter sagen „Wir sperren das technisch nicht“ es muss in Textform stehen das es auch für Tethering genutzt werden kann.

Sehr gut. Den Steam on verstößt ohnehin gegen die Netzneutralität.

Bei einer echten Flatrate braucht es keine mogelpackung.

Solange die Telekom StreamOn anbietet, werden die Leute es auch nutzen. Kann mir nicht vorstellen, dass es den Usern interessiert ob es gegen irgendwas verstößt oder nicht. Ich nutze es auch sehr intensiv.

Wieso sollte man es auch nicht nutzen? Ist doch Tarifbestandteil

Dann muss die Telekom das nun mal anders lösen. Die EU hat ohnehin geurteilt das das ganze System nicht netzneutral ist. Aber ausgerechnet Deutschland als einziges EU-Land drückt sich vor Mbits-Tarife die woanders überall normal geworden sind zu einem bezahlbaren Preis. Deutschland, Deutschland….

> auf den nachgelagerten digitalen Märkten zu

> innovieren und zu konkurrieren

Genau das. Plattmachen, die Bande. Plattmachen. Die Art von „Geschäftsmodell“ gehört endlich mit Stumpf und Stiel ausgerupft.

Es rührt mich wirklich zu tränen, wie sich die Mobilfunkanbieter um meine Privatsphäre und die Innovation sorgen.

Die EU sollte die Anregungen der Netzbetreiber aufgreifen und gleich Nägel mit Köpfen machen. Also erstens Strafen für den Handel mit Nutzerdaten verschärfen. Und zweitens innovationsschädliche Tarife wie „Zero Rating“ (das Startups und kleine Anbieter benachteiligt) vollständig verbieten (was der EuGH ja schon längst festgestellt hat, was die Netzbetreiber aber weiterhin unbehelligt ignorieren).

„das Startups und kleine Anbieter benachteiligt“

und wie bidde schön? Jeder Anbieter kann (kostenfrei!) bei Streamon und co mitmachen. Das Ding ist im weitesten Sinne eine IP-Whitelist.

Der ganze Vertrag ist offen einsehbar auf der Telekom-Website:

https://www.telekom.de/hilfe/downloads/bedingungen-content-partner-teilnahme-am-zero-rating-angebot.pdf

Die Corona-Warn-App ist übrigens auch mit Zero-Rating hinterlegt. Gabs da schon Klagen gegen?

Meine Anfrage, Teil des Zero-Ratings zu sein, wurde nicht einmal beantwortet.

Also wurde ich ganz konkret benachteiligt.

Ich gehe davon aus, dass niemand dagegen geklagt hat, dass die Telekom als Betreiber der CWA-Infrastruktur den Datenverkehr durch ihr eigenes Netz nicht anrechnet.

Aber es hat ja auch niemand gegen Spotify, Netflix, Apple usw. geklagt, weil diese bei Zero-Rating mitmachen.

Alleine die Tatsache, dass dazu einen fünfseitigen Vertrag nach deutschem Recht abschließen muss, ist bereits eine hohe Hürde für ausländische Unternehmen oder private App-Entwickler.

Das pflegen irgendwelcher Whitelists und die Abwicklung der Dienste über die dort hinerlegen IPs/Domains ebenso.

Naja:

– ZeroRating ist scheisse und muss untersagt werden

– ZeroRating ist leider (noch) Realität

– Die Daten wandern bei „Private Relay“ tatsächlich in die USA. Das ist bedenklich.

Das hat der ein oder andere hier wohl leider missverstanden. Es gibt da auch durchaus legitime Gründe für Bedenken der Netzbetreiber.

Ja und trotzdem bleibt es nun einmal die Realität, dass Otto-Normal-Nutzer sich kaum darum kümmert auf einen DNS der nicht vom Provider kommt umzustellen, geschweige denn einen eigenen VPN zu betreiben (nur so weiß man, dass 0 log auch 0 log ist). Hast aber natürlich recht; Apple ist auch nicht besser als die Telekomiker

Dann verrat uns doch mal bitte, wie du DNS und VPN so nutzt.

DNS: Man braucht eine aus dem Internet erreichbare Maschine, die als DNS resolver mit rekursiver Namensauflösung installiert/konfiguriert (vs. einen Upstream-DNS zu fragen).

VPN: Im Grunde dito, nur eben VPN-Server.

Für Beides genügt schon ein OpenWRT-Router oder ein RasPi.

Für Beides ist der Nutzen (vs. professioneller DNS-/VPN-Anbieter) aber mMn marginal, weil

– DNS: rekursive Namensauflösung nur über Standard-DNS-Anfragen (d.h. Klartextkommunikation auf den Standardports) zuverlässig(!) läuft. Diese kann der Internetprovider aber ‚hijacken‘ (Telekom macht(e?) das z.B.) oder auch nur aufzeichnen (DPI)¹.

– VPN: Alle Anfragen dann eben von der Adresse des VPN-Servers kommen. Den Vorteil, dass von der gleichen IP verschiedene Nutzer diese Seiten aufrufen bieten nur ‚öffentliche‘ VPN-Server und den Datenverkehr des privaten Servers liest dann eben ein anderer Provider mit (kann das gleiche erfassen, wie sonst der Mobilfunkanbieter).

¹ weiss jemand eine Beispielkonfiguration, die bei Misserfolg der rekursiven Auflösung ein ‚Fallback‘ auf einen Upstream-DNS macht?

Danke, ich weiß, wie das technisch funktioniert. Eine Fangfrage. Ich wollte vielmehr von ihm wissen, wie er es schafft, keinem Dritten vertrauen zu müssen. Da reicht der RasPi-DNS-Server und der Mullvad VPN-Dienst halt nicht…

Hier könnte die EU allerdings durchsetzen, dass die Server für EU-Kunden in der EU liegen müssen. Das wäre auch alles, was die EU tun sollte. Keinesfalls sollte sie sich von den Netzbetreibern beeindrucken lassen.

Aber ich bin guter Hoffnung. Im Gegensatz zur Bundesregierung, die regelmäßig vor den Konzernen kuscht, ist die EU stabiler aufgestellt. Die EU-Roaming Regeln haben sie gegen alle Widerstände durchgedrückt. Das tat den Netzbetreibern sicher richtig weh. Gut so.

Apple nutzt die CDNs von Cloudflare, Akamai und co.

Aus Performance gründen nutzen die eh meist die Server, die dir geografisch am nächsten sind, ergo Server in der EU.

und dadurch, dass es ein doppelter Proxy ist, weiß das End-Gateway nicht, welcher User vorne dran hängt.

siehe Seite 5 der Spezifikationen:

https://www.apple.com/privacy/docs/iCloud_Private_Relay_Overview_Dec2021.PDF

Wo die Server stehen ist absolut irrelevant. Solange ein US Unternehmen Zugriff auf Daten haben, müssen sie diese herausgeben. Google Mal nach Cloud Act

Wenn das wie im PDF beschrieben umgesetzt ist: Viel Glück in der Praxis. Die Daten lassen sich dann nämlich nicht zuordnen. Apple kennt die aufgerufene Website/Host nicht (1. Proxy) und der Cloudanbieter (2. Proxy) kennt zwar die aufgerufene Website/Host, kann diese aber keinem User zuordnen.

Müssen Beide auch nicht wissen/können, diese Proxys funktionieren wie jeder andere Proxy (oder auch NAT), indem sie Adresstabellen vorhalten und somit die Anfrage von 1.2.3.4:54321 annehmen, an den Zielsserver durchreichen und Dessen Antwort an 1.2.3.4:54321 zurücksenden.

@Matze:

Der ganze NSA-Skandal hat doch eine Sache ganz deutlich gemacht: Der Standort der Server ist völlig wurscht, so lange die Behörden/Geheimdienste alle Standorte anzapfen können. Von daher weiß ich nicht, ob der Standort „EU“ ausreicht, um es als Allheilmittel ansehen zu können

> auf den nachgelagerten digitalen Märkten zu innovieren und zu konkurrieren

Private Relay ist doof, denn es hindert uns daran, die Daten der User für Werbezwecke missbrauchen!

> Fähigkeit der Betreiber auswirken, Telekommunikationsnetze effizient zu verwalten

Private Relay ist blöd, da wir nicht mehr sehen können, was da durch unser Netz geleitet wird! Wie sollen wir denn so weiterhin die Netzneutralität untergraben!?

„Private Relay habe jedoch bei den Mobilfunkbetreibern Besorgnis ausgelöst, da es den Zugang zu Daten blockiert, die ihre Netze unterstützen und die Dienste zum Schutz der Nutzer vor schädlichem Online-Material untermauern.“

Untermauern bedeutet im übertragenen Sinn etwas mit Fakten, Zahlen, Argumenten oder Ähnlichem zu stützen oder erhärten. Das letzte Wörtchen muss also untergraben heißen, damit der Satz Sinn ergibt 😉

Ja-ja, die können mich mal. Ich musste mir damals einen VPN-Server zu Hause installieren und unterwegs immer über darüber surfen, als die Telekom und Vodafone nicht verschlüsselte Internet-Seiten (die ohne HTTPS) modifizierten, Bilder und URLs ersetzten und man das nicht unterbinden konnte.

Schade, dass Apple das nicht früher eingeführt hat.

Ich habe gerade leider feststellen müssen, dass Vodafone die Nutzung des Private Relay erfolgreich unterbindet: „Das Privat-Relay ist für deinen Mobilfunktarif deaktiviert. Dein Mobilfunktarif unterstützt das iCloud Privat-Relay nicht. (…)“.

Ich habe einen VodafonePass aktiviert, zur Einführung des Relay hat es noch funktioniert und auch im Pass wurde Volumen erfasst … Hat das jemand von euch mitbekommen? Gibt es hier User bei denen das Relay mit Vodafone Mobilfunk funktioniert (vielleicht ohne aktivierten VodafonePass)?

Davon höre ich das erste Mal. Kommt die Fehlermeldung von Apple oder von Vodafone? Bzw. wird sie in iOS oder auf einer Webseite angezeigt?

Das ist jedenfalls ein dickes Ding. Der Netzanbieter hat nicht zu kontrollieren, wie ich durch das Internet surfe.

Er hat ein Bitschubser zu sein, dem es völlig egal ist, welche Bits mit welchem Ziel ich sende/empfange.

Die haben kein Private-Relay, kein VPN, kein TOR und auch sonst gar nichts zu blocken.

Sie wird in iOS in den Einstellungen zum Private-Relay angezeigt. Ich war gerade auch erstaunt, eine Google-Suche liefert dazu auch keine Ergebnisse.

Und so sieht es aus:

https://imgur.com/a/hWAxZQz

Also ich habe auch VF, auch mit Pass – und kann es nutzen. Was sagt deren Support?

Die Auflösung ist ganz einfach (und doof, auch wenn ich das nie ausgeschaltet habe): In den Mobilfunk-Einstellungen war unter Datenroaming “Tracking der IP-Adresse beschränken” deaktiviert.

Dieser Artikel hat mich darauf gebracht: https://www.macrumors.com/2022/01/12/icloud-private-relay-clarification-ios-15-3/

Vodafone ist also unschuldig, das hat Apple aber doof gemacht.

Mit simOn (Tarif von Vodafone) kann ich es zumindest aktivieren. Ob es tatsächlich funktioniert kann ich nicht abschließend beurteilen.

Google nach „what is my ip“ und vergleich deine IP-Adresse mit und ohne Privat Relay.

Ein Musterbeispiel, warum das Thema Netzneutralität so wichtig ist.

Faustformel: Wenn es den Mobilfunkprovidern nicht gefällt, ist es gut für die Kunden.

Was ich allerdings als problematisch sehe:

Es könnte dazu führen, dass die Mobilfunkprovider die Netze und Peerings nun dahingehend optimieren, dass vorrangig Verbindungen zu Apple, Cloudflare und Akamai (das sind die drei, mir bekannten, Dienste, die derzeit an Privacy Relay beteiligt sind) schnell funktionieren.

„Es könnte dazu führen, dass…“

Warum?

Wäre es nicht (unfair, gemein, aber) sinnvoll, gerade diese Dienste herabzustufen, damit das ‚Netzerlebnis‘ über sie langsam(er) und träge(r als ohne die Gateways) ist?

Apple toll, Netzbetreiber scheisse.

Ziemlich eindimensional.

Apple kann gut oder böse sein. Die Netzbetreiber ebenso.

Zudem könnte es auch Auswirkungen auf Dritte haben. Vielleicht Auswirkungen an die man vorher nicht gedacht hat.

Es ist einfach so, dass viele Dinge mit Privat Relay nicht funktionieren. Und immer dem Netzwerbetreiber den schwarzen Peter zuschieben scheint mir zu einfach. Was ich mich frage…..wo bzw. wann setzt das Privat Relay denn ein, also an welcher Stelle?

Was funktioniert denn bei dir nicht, angesehen von Zero-Rating-Diensten?

Ein Paar mal hatte ich, dass irgendeine Internet-Seite zu lange gebraucht hat und anschließend eine Fehlermeldung aufpoppte: „Privat-Relay ist nicht verfügbar“. 10 Sekunden später hat es wieder funktioniert.

Ich überlege, ob ich irgendwie alles über Privat-Relay laufen lassen kann, und nicht nur Safari/Apple.

Wer Probleme mit dem Aktivieren hat, einfach DNSCloak oder DNSecure auf dem AppStore ziehen und DoT über Digitiale Gesellschaft nutzen. Klappt wunderbar, Ob StreamOn läuft weiß ich allerdings nicht.

Ich kann nur hoffen, die EU, die sich oft als Datenschutzpanzer erwiesen hat, gibt dem nicht nach.

Erstmal wäre es ja wichtig win wenig Falten auf den Weg zu bringen:

Gewisse Dinge müssen per Gesetz gespeichert werden, darunter auch Standorte und IP-Adressen, das ist auch, um die Sicherheit zu gewährleisten, was sehr wichtig ist, wenn es z.B. um das Login geht. Das m u s s jeder Anbieter machen, das gehört zu jedem vernünftigen Backgroundsystem von Banken, Shopping usw. im Betrug zu verhindern. Zudem wird ja sehr oft schon standardmäßig ein Zugriffsprotokoll geführt.

Nicht falsch verstehen: Das geht in einem geschützten Raum, wo 99% der Mitarbeiter selbst kein Zugriff haben und oftmals durch KI usw. gesteuert wird. Das ist eigentlich ein ziemlich sicheres System.

Was die Anbieter über Cookies aber machen:

All diese Daten, die deine Person identifizieren (was eigentlich verboten ist auf einigen Seiten, bzw. weiß ich nicht ob sich die Cookiegesetze widersprechen, aber ich verstehe das so, das die Daten eben nicht verwendet werden dürfen für Werbung oder um damit ID-Kennungen und alle IDs in dem Werbeprofil zusammengetragen werden dürfen.

Das ist ja genauso wie der Fake, das die Anbieter alle wichtigen Werbepartner in die Technischen Cookies gepackt haben, was eigentlich verboten ist. Von daher wird es win sehr interessantes Ding, wie die EU-Behörden und Datenschützer auf dieses komische Forderungspapier reagieren.

Apple macht ihr das einzig richtige:

Dort wo es unabdingbar ist, wird auch weiterhin möglich sein Person X zu identifizieren wenn sich jeweilige Unternehmen an Apple wenden. Denn Apple wird weiterhin wissen, um welche Person es sich handelt.

Aber dort, wo es nur um Werbung, Datenverkauf und Bla geht, bleibt Apple rigoros und das ist auch richtig so.

Werbung und Marketing sind gefährlich.

Aber viel gefährlich ist, das auch Arbeitgeber an diese Daten rankommen und am Ende mehr wissen, als uns lieb ist. Einfach nur anhand der IP, Standorte und alles