Browser: Eingebaute Passwort-Manager machen Tracking im Internet möglich

Wenn man oft im Netz unterwegs ist und diverse dort angebotene Services nutzt, wird man über die Zeit eine Menge Login-Daten gesammelt haben. All diese Daten im Kopf zu haben, ist bei der hohen Passwort-Komplexität ein ziemlich schwieriges Unterfangen, es sei denn man nutzt überall dasselbe Passwort, was man auf keinen Fall tun sollte. Niemals. Bei der Bewältigung dieser Gedächtnis-Aufgabe unterstützen uns deshalb Passwort-Manager wie KeePass, LastPass, 1Password, Enpass und Co.

Wenn man oft im Netz unterwegs ist und diverse dort angebotene Services nutzt, wird man über die Zeit eine Menge Login-Daten gesammelt haben. All diese Daten im Kopf zu haben, ist bei der hohen Passwort-Komplexität ein ziemlich schwieriges Unterfangen, es sei denn man nutzt überall dasselbe Passwort, was man auf keinen Fall tun sollte. Niemals. Bei der Bewältigung dieser Gedächtnis-Aufgabe unterstützen uns deshalb Passwort-Manager wie KeePass, LastPass, 1Password, Enpass und Co.

Auch Browser selbst verfügen über eingebaute Passwort-Manager, die nach einer Studie des Princeton University Center for Information Technology Policy jedoch eine Sicherheitslücke beherbergen, die es Werbe-Firmen möglich macht, euch im Netz zu tracken. Eine wichtige Information vorweg: Es werden keine Login-Daten gestohlen. Man macht sich lediglich die Information zunutze, was auch schlimm genug ist. Doch wie funktioniert das Ganze?

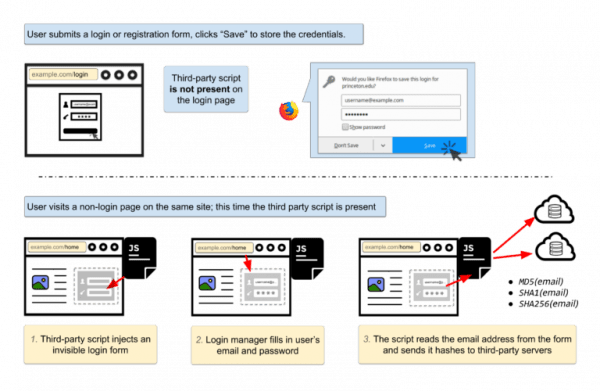

Um den Passwort-Manager auszutricksen, platziert das werbende Unternehmen ein Skript wie AdThink oder OnAudience auf der Website, welches vortäuscht, ein Login-Formular zu sein.

Sieht der Passwort-Manager des Browsers eben jenes Formular, wird dieser unter Umständen automatisch Benutzername und Passwort eintragen. Chrome trägt das Passwort aus Sicherheitsgründen erst dann ein, wenn ihr mit dem Formular manuell interagiert. Der Nutzername oder die Mail-Adresse ist aber alles, was das Skript von euch haben will. Steht diese Information im Formular wird daraus und eurer Browser-ID ein eineindeutiger Hash erzeugt, der gespeichert wird.

Seid ihr daraufhin auf einer anderen Webseite unterwegs, die denselben Werbe-Anbieter nutzt, kann das werbende Unternehmen diesen Hash tracken und darüber nicht nur den Nutzernamen loggen, sondern auch eure besuchten Seiten, Browser-Plugins, MIME-Typen, Display-Abmessungen, Sprache, Zeitzone, User Agent, Betriebssystem- und CPU-Informationen, die sogenannte Same Origin Policy macht es möglich.

Die komplette Liste der Webseiten, die Skripte nutzen, die solche Informationen tracken, könnt ihr HIER einsehen. Weiterhin könnt ihr die Funktionsweise eines solchen Skripts HIER testen.

Das verheerende an dieser Sache ist, dass die eigentlichen Website-Betreiber gar nicht mitbekommen, was die Ad-Anbieter mit ihren Nutzern veranstalten. Was könnt ihr also tun, um euch zu schützen? Nutzt vielleicht nicht die eingebauten Passwort-Manager des Browsers und stellt sicher, das ein externer kein Autofill automatisch nutzt. Caschy hat vor kurzem erst einen Weg beschrieben, wie ihr verhindert, dass Passwörter in Chrome gespeichert werden und wie ihr diese löscht.

1Password hat sich zu dem Thema bereits in einem ausführlichen Blog-Post geäußert und dort auch erwähnt, warum man eben aus diesem Grund gegen ein automatisches Füllen der Login-Skripte ist.

Dass ihr die einzig richtige Schlussfolgerung, die man aus 100 ähnlichen Meldungen schon über Jahre ziehen sollte, hier nicht nennen wollt, sei euch verziehen 🙂

Und deshalb blockt man standardmäßig erstmal 3rd-Party-Scripte – das löst dieses und viele andere Probleme. Sicher, Content will irgendwie finanziert werden und somit ist Werbung im Netz ganz normal – aber dann sucht euch halt als Werbepublisher eine seriöse Firma, die von solchen Methoden Abstand nimmt. Werbung in Kauf nehmen ist eine Sache, Werbung aber auf Kosten der eigenen Sicherheit in Kauf nehmen, wie es in den letzten Jahren immer häufiger der Fall ist, kann und sollte kein Webseitenbetreiber von seinen Besuchern verlangen.

Unter Firefox kann man unter about:config den Wert „signon.autofillForms“ auf „false“ setzen.

Bei Chrome und Edge ist dies nicht möglich.

Und wieder einmal die Adnetzwerke…

Habe die Demo-Seite mit Dashlane und (natürlich erfundenen) Login-Daten ausprobiert. Dashlane übermittelt die Login-Daten scheinbar nicht in die versteckten Felder

Werde heute Abend mein PiHole überprüfen, ob die Third-Party-Sites geblockt werden. Ansonsten werde ich sie händisch erfassen.

2018: Das Internet ist kaputt!

Wird das in uBlock origin geblockt?

Bitwarden hat das autofill automatisch ausgeschaltet, man müsste es also aktiv einschalten (und kann es jetzt wieder getrost ausschalten) 🙂

…und uBlock oder andere blocken das nicht!

Wer heute noch ohne Werbeblocker ins Netz geht, handelt grob fahrlässig.

Dass dies hier im Artikel nicht erwähnt wird, ist aber nachvollziehbar. 😉

@Oliver Könntest du noch mal genauer erläutern, warum das Passwort nicht gefährdet ist? Aus anderen Quellen habe ich anderweitige Angaben gehört, habe jetzt aber nicht die Zeit und vermutlich auch den Sachverstand, das ganze Paper durchzuarbeiten.

So ist der Artikel nicht richtig vollständig, vielen Dank aber trotzdem schon mal dafür!

Mir ist das alles zu unsicher, Password-Manager via WWW! Meine beste Sicherheit ist mein kleiner USB Stick mit KeePass.

uBlock+Noscript, Drops gelutscht.

Wer ist denn heutzutage noch ohne Blocker unterwegs?

Hier macht man sich ernsthaft um das TRACKING sorgen? Die Kennwörter können gesnifft werden (also werden sie auch gesnifft!)