AVM: FRITZ!Box bekommt WireGuard-Integration

Das dürfte für einige spannend und interessant werden, denn AVM wird für das System auf seinen FRITZ!Boxen in naher Zukunft WireGuard als VPN-Lösung anbieten.

WireGuard hat einen rasanten Aufstieg hinter sich. Das Open-Source-VPN-Werkzeug zielt laut Aussagen der Macher darauf ab, schneller, einfacher, schlanker und nützlicher als IPSec und gleichzeitig einfacher bei der Einrichtung zu sein.

Es soll wesentlich performanter sein als OpenVPN und konnte das auch schon bei zahlreichen Nutzern beweisen, die nicht so starke Hardware einsetzen. WireGuard ist als universelles VPN für den Betrieb auf Embedded Interfaces und Supercomputern konzipiert, die für viele verschiedene Situationen geeignet sind. Ursprünglich für den Linux-Kernel freigegeben, ist es heute plattformübergreifend einsetzbar und selbst die Telekom verbaut schon im Speedport WireGuard.

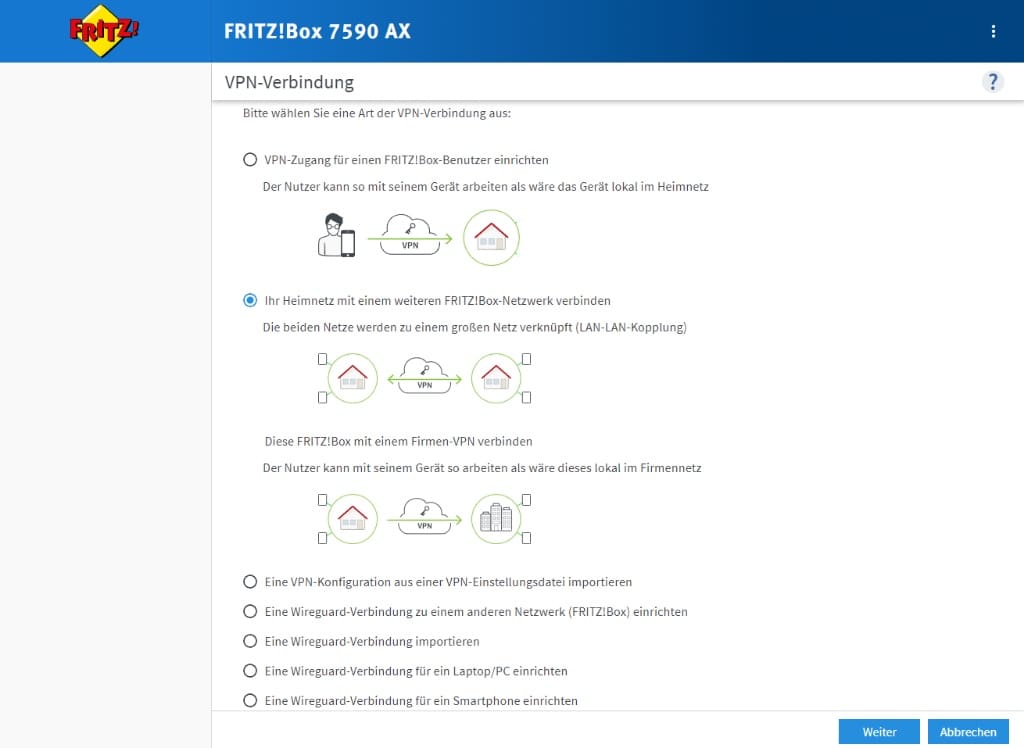

AVM selbst testet seit längerer Zeit mit Inhaus-Firmware (auch von findigen Nutzern ausprobierbar) die Implementierung von WireGuard. Dies hat man nun auch wohl korrekt erledigt, denn ein Nutzer von ip-phone-forum.de hat einen Screenshot seiner FRITZ!Box 7590 AX geteilt, die derzeit mit der Testversion von FRITZ!OS 7.39 läuft. Er schreibt: Geräte können jetzt über die entsprechende App verbunden werden und die Verbindung lässt sich auch aufbauen. Ebenso bietet er einen Speedtest:

Zum Vergleich:

100 Mbit/s Down, 40 Mbit/s Up

Wireguard:

60 Mbit/s Down, 36 Mbit/s Up

FRITZ!VPN:

54 Mbit/s Down, 30 Mbit/s up

Das freut mich wirklich und hoffe, dass es zeitnah umgesetzt wird.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Ab 2024 auch mit Vodafone Cable!!!

Und? Es funktioniert doch und wer weiß ob das noch alle Boxen bekommen und dann geht es nicht mehr. So groß ist der Performance Unterschied oben jetzt nicht gerade…

Das sich wireguard nicht auf eventuell vorhandene Cryptohardware abwälzen lässt, werden alte Boxen damit sowieso ein Problem haben.

Hihi, Routerfreiheit

Lol. Ich weiß schon, warum ich lieber das Geld investiere Uhr privat eine kaufe. Egal welcher Provider. Sollte dann auch das aktuelle Problem mit Android 12 lösen. Da kann der VPN nicht genutzt werden. K.a. ob das von der Fritzbox eingesetzte Variante von IPSec nicht mehr unterstützt wird, jedenfalls kann Android es nicht mehr einrichten. Die OpenVPN App kann generell kein IPSec

OpenVPN ist ja auch ein ganz anderes Protokoll als IPSec.

?!?

Was hat der Internetanschluss mit dem VPN zu tun das man darüber betreibt?

Wenn man seine Box bei Vodafone mietet, ist das nicht die original Firmware drauf, sondern eine von Vodafone angepasste. Entsprechend muss man darauf warten, dass Vodafone dich dazu herablässt, die Aktualisierungen vorzunehmen. Das kann dauern

Und die glaubst also auch, das sich bei Vodafone Leute hinsetzen und eine extra Firmware für die Fritzboxen zusammen klöppeln ? – Sorry, das ist Bullshit

Auf den Boxen ist die selbe Firmware drauf wie bei den frei käuflichen, einzig durch ein von extern aufgespieltes Konfigurationsfile können Funktionen ein/ausgeschaltet werden und damit ist der Provider in die Lage versetzen, die Funktionen einzuschränken.

Schön für dich, dass du dich für schlau genug hältst, allgemein bekannten Fakten zu widersprechen. Dumm nur, dass du völligen Unsinn schreibst. U.a. Vodafone spielt eine stark modifizierte Version von FritzOS auf die eigenen Boxen aus, welche diverse Funktionen einschränkt. Daher beziehen die Boxen keine Updates von AVM selbst, sondern nur von Vodafone. Und dass die sehr gute Update-Politik von AVM nichts bringt, wenn die Provider Ewigkeiten brauchen, um wichtige Updates weiterzugeben, war in den letzten Jahren auch oft genug Thema.

Daher wäre es sicherlich wünschenswert, wenn Vodafone einfach nur ein Config File dazupacken würde und somit Updates innerhalb weniger Tage weitergeben würde, nur leider entspricht das nicht der Realität

Die Realität liegt irgendwo dazwischen. Vodafone wird keine komplett eigene Firmware erzeugen, sondern bestenfalls ein paar Anpassungen von AVM vornehmen lassen. Viele Funktionen lassen sich nämlich per Fernkonfiguration über das TR-069 Protokoll deaktivierren und schon hast du eine abgespeckte Firmware. Darüber kann der Provider z.B. auch steuern, wer die Firmware-Updates macht. Je mehr Vodafone von der Standard-Firmware abweicht, desto teurer wird das für Vodafone, denn das läßt sich AVM natürlich entsprechend bezahlen.

Der Grund, dass bei Providerboxen (und damit meine ich nicht nur Vodafone) die Updates oft erst stark verzögert verteilt werden, liegt ganz einfach dran, dass die Provider u.a. selber noch testen und vor allem abwarten, ob es Probleme mit der neuen Version gibt – letztere will man vermeiden, um möglichst wenig Arbeit mit den Boxen zu haben. Für Providerboxen sorgt i.d.R. der Provider für den Support, für Retail-Boxen, die man im Laden kaufen kann, ist AVM selber zuständig.

Nein, die Wahrheit liegt einzig und alleine bei dem, was ich geschrieben habe. Ich habe zu keiner Zeit behauptet, Vodafone würde eine eigene Firmware schreiben, im Gegenteil, ich habe explizit geschrieben, dass sie ein stark modifiziertes FritzOS verteilen. Du unterstellst mir nur gerne, ich hätte das behauptet.

Und das mit den Tests ist nur eine unglaublich dumme Ausrede. AVM dürfte die Firmware gar nicht verteilen, wäre sie nicht sehr ausgiebig getestet worden. Ist genau so wie die verlogene Argumentation zu Zeiten, als die Routerfreiheit diskutiert wurde, man könne so ja keinen störungsfreien Betrieb mehr garantierten. Das ist einfach nur bullshit, die Vorschriften kommen allesamt von den Providern. In Deutschland dürfen Router gar nicht erst verkauft werden, wenn sie nicht ausgiebig auf Kompatibilität mit dem Netz getestet wurden. Sonst hätte der Hersteller ganz schnell die Bundesnetzagentur an der Backe, die untersuchen solche Fälle

Aber wird es nicht so sein, dass ein Unternehmen, was kein Geld am Support verdient, lieber seinen eigenen Support so wenig wie möglich belasten möchte? Es wird doch einen Grund haben, warum die Provider mit den Updates immer hinterher hängen.

Das kann nur ein monetärer Grund sein. Entweder wollen sie sparen, was die Entwicklung über avm angeht und /oder wollen sie ihren Support entlasten.

Den Masse wird es ziemlich egal, ob es Updates gibt oder nicht, daher wird der Leidensdruck von Vodafone und Co auch nicht so hoch sein 😉 Hauptsache die Verbindung zum Internet ist da.

Was wird wohl billiger sein? Einfach AVM alles zu überlasten und einfach ein Abkommen zu schließen, worüber die eigenen Mitarbeiter geschult werden zu Produkten, mit denen sie sich ohnehin auskennen müssen und Probleme einfach an AVM weiterzuleiten oder aber alles selbst zu machen? Mit eigener Verwaltung der Updates gibt Vodafone garantiert weit mehr Geld aus als mit Supportanfragen, die sie ohnehin bekommen würden. Als ob Probleme aufgrund stark verzögerter Updates und damit Bugfixes zu weniger Supportanfragen führen würden…

Und du hältst die meisten Kunden auch für deutlich dümmer als sie sind. Wenn sie Probleme mit ihrem Gerät haben und von Vodafone keine verwertbaren Informationen bekommen, werden sie sich in Foren umhören. Und wenn sie da dann gesagt bekommen, dass es schon längst ein Update dagegen gibt, Vodafone sich aber noch nicht dazu herabgelassen hat, es auszuspielen, werden sich die Kunden ganz sicher dafür interessieren, welche Software auf ihrer Box läuft. Die Probleme müssen nur nervig genug sein.

Ja, die meisten Kunden halte ich tatsächlich dümmer…das meine ich aber im übertragenen Sinne. Ich kenne keinen in meinem Umkreis, wer einen Router zu mehr nutzt als für den Zugang zum Internet. Für die meisten ist es einfach eine dumme Kiste, die an der Wand hängt. Diese Leute interessieren sich auch nicht für Updates – außer es wird medial mal eine Lücke breitgetreten. Bevor sie selbst in Foren wühlen, fragen sie lieber rum. Nicht jeder so viel Zeit für sowas 😉

Manche (aktuell auch vertriebene) Easyboxen von denen haben auch einen schrecklich alten Firmwarestand… es interessiert keinem aus meinem Umfeld 😉

Diejenigen Kunden, die sich auskennen und mit der Updatepolitik nicht zufrieden sind, nehmen in der Konsequenz ein eigenes freies Gerät. Ich selbst habe eine 7490, weil mir selber die Einstellungen auch wichtig sind… aber das ist meine eigene Blase. Daher bleibe ich bei der Behauptung, dass es der Masse schlichtweg egal ist.

Ich finde die Politik der Provider auch nicht schön und würde mir auch etwas anderes wünschen.

Bzgl der Kosten bei AVM als auch Support kenne ich keine Rahmenbedingungen, aber ich kann es mir nur so vorstellen. Den technischen Aufwand so gering wie möglich halten und damit auch die Kosten.

Die meisten Kunden mieten die Box beim Provider, damit sie die einfach in die Ecke stellen, Kabel dran und läuft. Damit kann man im Internet surfen und telefonieren. Viele andere Features interessieren die meisten gar nicht. und sie wollen auch nicht die Zeit damit verbringen, sich tiefer in die Bedienung ihrer Fritzbox einzuarbeiten. Das hat nichts mit Dummheit zu tun.

Wer lesen kann ist klar im Vorteil. Deswegen die Aussage „wenn es Probleme gibt“

„Was sind Foren?“

Meiner Erfahrung nach ist das ungefähr das Level, das ein Großteil der Kunden hat.

Klar. Deswegen gibt’s ja auch zahlreiche Foren für solche Themen. Nur weil du in erster Linie Rentner als Kunden hast, kannst du nicht davon ausgehen, dass das repräsentativ ist.

Diesmal müssen also die Rentner herhalten, wenn einem keine Argumente einfallen.

Ich bin nicht bei Vodafone, deswegen kann ich es nicht explizit für Kabel-Fritzboxen sagen. Aber die 7590 gibt es u.a. auch von der Deutschen Glasfaser. Wenn du die offline einrichtest, die die ganze Optionen da wie bei einer Retailbox. Sobald die Box im DG-Netz online geht, spricht sie per TR-069 mit einem Server der DG und bekommt ihre Konfiguraiton (z.B. die SIP-Accounts) und du kannst kein Firmware-Update mehr durchführen – die Option ist nicht mehr da. Reines Konfigurationsthema, keine angepasste Firmware. Und AVM packt auch mehrere Brandings in die Firmware mit rein, in denen dann unterschiedliche Feature aktiviert sind – in den Startsettings der Box ist dann hinterlegt, welches Branding beim Booten der Box geladen wird.

Die Fritzbox hat außerdem auch zahlreiche Features, für die die Bundesnetzagentur nicht zuständig ist – die NAS-Funktionaltät beispielsweise. Die Provider wollen bei ihren OEM-Boxen nicht Bleeding Edge sondern möglichst wenig Fehler. Die schauen auch sehr genau, was in den Foren bezüglich der Boxen für Fehler hochkommen, bevor sie die Firmware auf ihre OEM-Boxen verteilen. Es geht einzig darum, das Support-Aufkommen möglichst gering zu halten, um da möglichst wenig Geld rein investieren zu müssen. Schon alleine deswegen kann es sich lohnen, einfach mit dem Update ein paar Wochen zu warten.

Schön für die DG, dass sie es so machen. Interessiert nur absolut niemanden. Am Ende des Tages ist es natürlich auch völlig Irrelevant, wer jetzt die Änderungen eingearbeitet hat. Fakt ist, Vodafone Boxen bekommen ihre Updates von Vodafone. Dies geschieht bedeutend später als durch AVM, nicht nur ein paar Monate. Teilweise werden Versionen auch einfach übersprungen. Während das im Normalfall nur äußerst lästig für Kunden ist, weil lang ersehnte Bugfixes ewigkeiten ewigkeiten brauchen, um anzukommen, ist dies im Falle von Sicherheitslücken grob fahrlässig. Und alle großen Provider haben sich da in der Vergangenheit absolut nicht mit Ruhm bekleckert, weil die entsprechenden Updates Ewigkeiten nicht kamen. Und dann sind sie alle total überrascht, wenn dann mal wieder eine Sicherheitslücke öffentlich gemacht wird, wo AVM nur die Schultern zuckt, weil ihre Geräte entweder nicht betroffen sind oder sie davon schon wussten und die Lücke schon vor längerem geschlossen haben, die Provider es aber mal wieder nicht auf die Kette bekommen haben, das Update so schnell wie möglich weiterzugeben. Nur leider gibt es keine strafbewehrte Verpflichtung, Sicherheitslücken für einen angemessenen Zeitraum nach bestem Wissen und Gewissen so schnell wie möglich zu schließen und das Update so schnell wie möglich an alle betroffenen Geräte auszuspielen. Von IT-Sicherheit hat der Gesetzgeber leider nicht gerade viel Ahnung.

Das Zauberwort hier heißt: Kaufen anstatt Mieten 😉

Genau das kam mir auch als erstes in den Sinn :-). Trotzdem super, dass Wireguard integriert wird und bis 2024 bin ich von Vodafone weg, bei uns im Wohngebiet wird gerade Glasfaser verlegt.

Die Performance hier in Frankfurt war gar eigentlich ganz gut. Aber ja dieser Verzug bei den Updates war schon lästig. Bin daher fertig gekündigt zu haben und bald weg zu sein.

Welcher Anbieter verlegt denn die Glasfaser bei Euch? Bist Du Privat- oder Geschäftskunde?

Wir bekommen hier im Ort (63er PLZ) demnächst auch Glasfaser von der Deutschen Giganetz als Provider verlegt und die haben leider nur CGN (Carrier Grade NAT) und KEINE Unterstützung für IPv6 für Privat-Kunden. Somit wäre für ein lokales VPN, um aus dem Internet in sein lokales Netz zu kommen, die Türen verschlossen.

Nur als Business-Kunde kann man eine externe IPv4 Adresse bekommen (Gewerbeschein vorausgesetzt). IPv6 ist glaube ich auch als Business-Kunde bei diesem Anbieter kein Thema. Aber da bin ich mir jetzt nicht sicher, weil Business für mich eh nicht in Frage kommen würde.

Also Augen auf nicht nur bei der Router Wahl, sondern auch bei der Wahl des Providers. Nicht immer ist Glasfaser die beste Lösung. Zumindest für meinen konkreten Anwendungsfall nicht.

Solange (z.B. die Telekom) noch direkt im Internet routebare IPv4 Adressen (wenn auch dynamisch) und echtes IPv6 bereitstellen, ist SVDSL für mich immer noch erste Wahl.

…falls das eine Option ist:

– günstige VPS mit public IP(4) mieten (gibt’s schon für <5€/Monat)

– auf dem VPS den SSH-server aktivieren/konfigurieren

– vom lokalen Netz eine SsH-Verbindung mit remote port forwarding einrichten

Dann ist das Heimnetzwerk über die public IP der VPS erreichbar – addiert ein wenig Latenz, aber in der Performance durchaus OK.

Ja, das kann eine Option sein. Allerdings läuft man dann Gefahr, dass bei einem Hack des VPS der Hacker sich auch Zugriff auf das lokale Netz zuhause beschafft und dort seinen Unrat verbreitet.

Die Frage ist allerdings was wahrscheinlicher ist: Ob der Hacker über einen offenen Port an der Fritzbox rein kommt (sofern diese nicht ordentlich gepatcht ist), oder eher über einen gehackten VPS. Beides hat sicher ein gewisses Restrisiko.

Wie hackte man denn einen (evt. gar gehärteten) aktuellen Linux-Server, der ausschliesslich SSH bereitstellt (sinnvoll: nonstandard port, Einschränkung des zugriffsberechtigten IP-range (+, für ‚Paranoide‘, erst nach port-knocking))?

Insb: Wieviel wahrscheinlicher ist das, als ein Hack der F!B selbst?

Alle anderen offenen Ports der VPS werden ja zur heimischen DMZ ge-remote-forfarded und unterliegen dort dem exakt gleichen Risiko, als wenn die F!B portforwarding betriebe.

Was übersehe ich Ihrer Meinung nach?

Es kann Sicherheitslücken im Linux-Kernel geben, die ggfl. von außen ausnutzbar sind. Da kann man aber letztendlich nur hoffen, dass die Kernel-Programmierer davon möglichst schnell erfahren und die DIstribution den Fix zeitnah übernimmt. Gängiger sind aber Lücken in auf dem Server laufenden Anwendungen – je weniger das sind, desto sicherer ist ein Server. Beim Server kann man aber im Gegensatz zur Fritzbox statt einer einfachen Portweiterleitung auch mit Reverse-Proxys arbeiten und somit die Dienste im internen Netz dadurch schützen – im Reverse-Proxy kann man ggfl. zusätzliche Filterregeln anwenden, was beim Portforwarding nicht gilt.

Wer gezielt angreift, wird früher oder später auch in ein System eindringen. Die meisten Angriffe auf Server sind aber eher ungezielt – z.B. um sie zum Spammen oder für DDOS-Angriffe zu missbrauchen. Da wird nicht zu viel Zeit fürs eindringen investiert, ein paar IPs weiter gibt es dann einen schlecht geschützten Server und die nächste Spamwelle läuft dann halt darüber.

Ein Restrisiko gibt es immer, aber das wird man nur los, wenn man die Verbindung zum Internet komplett trennt. Die Kunst bei der Absicherung eines Systems ist es, die notwendigen Massnahmen zu treffen ohne zuviele Einschränkungen in Kauf nehmen zu müssen. Ein Privatanwender mit einem Notebook, Smartphone und Smart-TV hat ein geringeres Sicherheitsbedürfnis als eine größere Firma.

Wiewohl sie ja zum Grossteil generisch war: Ich danke sehr für die ausführliche Antwort!

(ich klemme mir mal das „bei der F!B wir der Kernel weit älter sein!!1!)“

Stimmen Sie mir zu, dass „security by obscurity“ (nonstandard-ports) gegen Würmer und viele automatisierte Angriffe schützt?

Im Übrigen wäre ich (verzeihen Sie meinen Mangel an Verständnis!) noch um eine Kurzzusammenfassung von „Was übersehe ich Ihrer Meinung nach?“ in Bezug auf meinen Lösungsvorschlag froh.

P.S. „Reverse-Proxys“ um „SSH remote port forward“ zu betreiben?

Haben wir uns missverstanden oder haben Sie mir dazu bitte Quellen?

Die Verwendung von Non-Standard-Ports ist eine sehr trügerische Sicherheit. Die sorgt zwar dafür, dass die Logs etwas sauberer bleiben, aber das ist auch schon alles. Ansonsten sogar ein Komfortverlust (man muss im Programm den Port explizit mit angeben).

Das mit dem Port-Forwarding per SSH hatte ich in den Beiträgen weiter oben überlesen. Das kann man machen, aus Security-Sicht geht es aber besser. Auf meinem VPS läuft ein OpenVPN-Server, mein Homeserver baut eine Verbdingung dorthin auf. Über OpenVPN können auch Laptop und Handy eine Verdindung aufbauen, wenn ich unterwegs bin und ich kann auf alle Dienste im Heimnetz zugreifen. Zwei Sachen sollen allgemein von außen per HTTPS erreichbar sein, dafür läuft ein Apache als Reverse Proxy. Dienste, die nur ich benötige, sind somit nicht allgemein aus dem Internet erreichbar, sondern nur für jemanden der einen VPN-Zugang bei mir hat. Zusätzlicher Nebeneffekt: Bei meinem Tablet habe ich an öffentlichen Hotspots den zusätzlichen Schutz, dass ich dort alles durch mein VPN leite und somit andere Hotspot-User und der Betreiber nicht mittracken kann, was ich dort treibe.

Zur Lösung mit dem SSH-Port-Tunneling: dürfte von der Sicherheit her vergleichbar sein zum Port-Forwarding direkt in der Fritzbox – sofern eine sichere SSH-Konfiguration auf dem VPS vorhanden ist und der Server zeitnah seine Updates installiert bekommt. Von daher nicht wirklich was übersehen.

Ich denke aber, meine Methode mit VPN bringt deutliche Vorteile, die den größeren Aufwand der Einrichtung schnell wieder wettmachen. Mal eben eine Aufnahme im SAT-Receiver programmieren, vom Handy kein Problem, ohne das der Receiver von INternet erreichbar sein muss, VPN sei Dank.

…weil ich grad nochmal hier bin (Antwort auf anderen Post):

„Die Verwendung von Non-Standard-Ports ist eine sehr trügerische Sicherheit.“

Will ich gar nicht bestreiten, soweit es um gezielte Angriffe geht..

Aber es hält nicht nur die Logfiles sauber¹, es ist auch Schutz vor Scriptkiddies und gemeinen Würmern (aus Effizienzgründen torpedieren Diese die Standardports, anstatt Portscans durchzuführen).

¹ der Portwechsel reduziert die Logfiles soweit, dass man echte Angriffe mit wenig(er) Aufwand erkennt und automatisierte Angriffe auch viel leichter (nun muss ja ein Portscan vorausgehen) abwehren kann

Denke nicht das es so früh kommt 🙂

Das ist so dermaßen überfällig.

Denn neben der besseren Performance unterstützt WireGuard auch IPv6.

Da bin ich mal gespannt, ob die 7490 größere Sprünge bei den Geschwindigkeiten macht. Die aktuellen Raten sind ja sehr überschaubar.

Gute Idee

Aber wahrscheinlich nur für die aktuellen Topmodelle und alles was in Zukunft kommt.

Mit bereits verkauften Boxen lässt sich kein Geld mehr verdienen und so etwas als Kundenservice anzumsehen ist leider nicht so wahrscheinlcih

Äh, also bisher bekommen alle Boxen von AVM immer alle Features spendiert.

Außer sie sind wirklich von der Hardware her zu schwach und bekommen nicht mehr die aktuelle Firmware-Linie, sondern eine Wartungslinie (z.B. bekam die 7390 Fritz OS 6.80, 6.81, 6.82 etc. während 7490 und alle neueren Boxen FritzOS 7 bekamen und auch alle neuen Versionen bekommen).

Gibt hier aber auch Ausnahmen im noch negativeren Sinne. Ich hatte eine 7360 v1 und die wurde schon nicht mehr unterstützt, bevor das EOL erreicht war (oder das EOL war direkt nach einem halben Jahr nach Veröffentlichung gestartet). Jedenfalls bekam die auch sehr schnell keine Sicherheitsupdates mehr. Also da war der Supportzeitraum wirklich sehr kurz. Vor der 7360 v1 hatte ich eine 7270 (v3?) und die hielt auch nur gerade so 3 bis 5 Jahre. Deswegen und wegen allgemeinen Problemen mit Fritzboxen bin ich auch von AVM weg und nutze aktuell einen TP-Link vr900v V1. Der bekommt leider auch keine Updates mehr, wurde aber länger unterstützt als die 7360 v1. Und ist bei mir bei weitem stabiler die die 7360 v1. Könnte n Montagsmodell gewesen sein, fing aber nach 3 Jahren bei der 7270 v3 auch so an, dass die immer instabiler wurde. Beim TP-Link bisher noch keine Probleme. Ansonsten bemüht sich AVM aber in der Tat, alle Modelle hochzuziehen.

Ist damit auch vpn möglich, wenn die fritzbox eine ipv6 hat?

VPN über IPv6 geht schon immer, selbst IPsec ist möglich. Nur hat AVM dies nicht implementiert (ich denke mir aufgrund der hohen komplexibilität unter IPv6). Betreibt man selbst einen VPN Server hinter der Fritzbox, ist alles möglich. Aber kaum einer wird sich IPsec freiwillig antun (egal ob unter IPv4 oder IPv6).

Ich denke mir der Konkurenzdruck, die Komplexibilität und Verbreitung von IPv6 only haben AVM dazu bewogen, endlich auch eine alternative zum IPsec einzubauen.

Das Problem ist, dass du bei IPSec auf dein IP-Protokoll festgelegt bist. Also bei Verbindung über IPv6 ginge dann im VPN auch nur IPv6. Das ist wohl zu unattraktiv, sodass AVM darauf bisher verzichtet hat. Mit Wireguard könnte das besser werden. Hoffentlich denkt AVM dabei an IPv6,

Interessant. Hoffentlich ist dann von Anfang an volle IPv6 Unterstützung dabei.

Akuell noch nicht enthalten. Vielleicht kommt da noch was. Ich hoffe es natürlich.

Ich nutze WireGuard im Moment auf einem RasPi 2b hinter einer 7590.

Sobald es implementiert ist, bin ich mal auf einen direkten Vergleich gespannt.

Kann Wireguard auf der Fritz denn dann auch ipv6? Das ist ja aktuell eine erhebliche Einschränkung.

Noch nicht enthalten kann ich sagen

Wird es nativ auch in iOS inplementiert sein wie IpSec oder wird man nur mit einer App ein VPN aufbauen koennen?

Das wirst Du wohl Apple fragen müssen.

Allerdings gibt es auf iOS Geräten auch keine native Unterstützung für OpenVPN und das ist ja nun wirklich extrem verbreitet. Dazu benötigt man die OpenVPN App und muss in der das VPN einrichten – danach integriert es sich so leidlich, wenn ich mich richtig erinnere.

Es ist nicht nativ eingebaut. Du kannst es per WireGuard App (die, genauso wie das Protokoll, minimaler und schlanker nicht sein könnte) nachrüsten.

Einmal eingerichtet kannst du das VPN auch wie gewohnt über die Systemeinstellungen ein- und ausschalten.

Nativ geht es also nicht – es kommt aber verdammt nah dran.

Es gibt für iOS eine Wireguard App. Da kannst du das komplette Profil konfigurieren.

Zum Beispiel Nutzung für mobil und WLAN oder nur WLAN. Hier kannst du auch bestimmen, dass für bestimmte SSiD keine VPN aufgebaut werden soll.

Einmal konfiguriert, hast du dann das VPN Profil in iOS hinterlegt und es aktiviert und deaktiviert sich je nach Einstellungen automatisch. Profile können zudem exportiert und importiert werden.

Für mich sogar der bessere Weg, da ich 1x einrichte und es dann auf allen iOS Geräten nur importieren muss.

Mein einziger Wunsch…. an AVM

Ich will endlich einen „Extended Admin Mode“ in der Fritzbox haben.

Das ich endlich VLANs einrichten kann.

Endlich!

Na endlich!

In 2018 wurde ich noch belächelt als ich begeistert von Wireguard erzählt habe

In 2022 ist Wireguard gefühlt der quasi Standard 😀

Als „langjähriger“ Nutzer von Wireguard kann ich nur bestätigen, es braucht nicht viel Hardware um performant zu sein.

Ich nutze Wireguard auf einem vServer mit folgender Config:

1 vCore

2 GB RAM

25 GB SSD

1 Gbit/s Anbindung mit Standort im Ausland

Direkt vom Server getestet ist die volle Geschwindigkeit vorhanden.

Zuhause:

1 Gbit/s VF (ehem. UM)

ohne VPN = 925 Mbit/s down, 55 Mbit/s up

mit VPN = 600-650 Mbit/s down, 48-51 Mbit/s up

Damit ist es für mich die perfekte Lösung für eine dauerhafte Verbindung.

Auf die paar fehlenden Mbit/s kann ich dann sehr gut verzichten, zumal sowieso nicht alle Dienste im Internet die vollen 1 Gbit/s bringen.

Das wurde seit Jahren gefordert, weil leistungsfähiger und sicherer. Denn IPSec wird in Android 12 als unsicher angezeigt und lässt keine neuen Verbindungen mehr zu.

Halleluja, lieber spät als nie und Docker zur 7790 xyz. AVM hat inzwischen zu viele Boxen, dass sie mit der Software nicht mehr hinterher kommen.

Cool. Unter Android 12 kann ich das aktuelle VPN schon nicht mehr einrichten (alte Einstellungen gehen noch, werden aber als unsicher angezeigt).

Geht die Verbindung mit der neuen Version und den Android-Bordmitteln (ohne separate App)?

Gibt es eigentlich eine Möglichkeit, dass das iPhone die VPN Verbindung dauerhaft hält und nicht im Ruhezustand beendet?

Soweit ich weiß, nur über ein Konfigurationsprofil

Mit oder ohne dyndns-Adresse für den Knotenpunkt. Die meisten mit einer FB werden ja auf eine dynamische IP angewiesen sein.

Schade, das man als Ziel (noch) kein dyndns-Eintrag setzen kann

Das geht definitiv mit Wireshark. Mit der FB habe ich es noch nicht probiert.

Mal sehen, welche FB das bekommen wird.

Also bis jetzt habe ich noch keinen Grund, die 7490 in Rente zu schicken.

ENDLICH!!!

Nach wie vor nur Verbindungen von eigenen Geräten ZUR Fritz!Box und nicht Fritz!Box zu einem WireGuard VPN Anbieter (zb NordVPN) möglich?

Warum sollte ich einem externen VPN anbieter (NordVPN) meinen kompletten Datenverkehr anvertrauen?

Sollest Du wirklich auf sowas aus sein häng ne GL.inet Mango (20€) an den Lan1-4 und dann kann man das machen.

Leider nicht und somit muss man weiter mit Tricks arbeiten um HBO max/BBC one etc auf seinen Fernseher kriegt…

Hallo, ich verstehe nicht, verwende doch einfach einen SmartDNS? Damit ist das doch auch auf TV Geräten recht einfach zu unblocken. Also gerade US Inhalte gehen damit auf eigentlich jedem SmartTV sehr einfach. Hier zb: https://vpntester.org/streaming/sperren-umgehen/surfshark-smart-dns/ Ich geb zu das Thema hat nun nichts mit Sicherheit direkt zu tun, aber es ist mir halt aufgefallen, dass immer alle nur über VPN reden, wenn es um Unblocking aber geht, dann ist das mit SmartDNS einfacher gelöst.

Einfacher? Nur bzgl. der heimischen Infrastruktur.

Das, was die Anbieter (böswillig?) täuschend als „SmartDNS“ verkaufen ist ein simples Portforwarding:

Ihr ‚Smart’DNS löst „netflix.us“ nicht nach (u.A.) „18.236.7.30“ auf, sondern nach „1.2.3.4“ und auf dieser Adresse hört ein gemeiner Portforwarder genau dieses Anbieters, der den Verkehr auf „18.236.7.30“ weiterleitet.

Für Kunden von Internetprovidern, die „DNS hijacking“ betreiben (T-Mobile z.B. tut (tat?) das) funktioniert aber genau diese Umleitung nicht.

Lieber ein klein wenig mehr Aufwand, eigenes VPN einrichten. Dann weiss man (bei sinnvoller Auswahl des VPN Providers) auch, was auf der Leitung läuft.

Eigentlich ist es etwas anders:)

Also ein Aufruf von zb netflix.com wird beantwortet über die IP eines proxy Servers der eine residential IP adresse verwendet. Also im Grunde werden die Daten sehr wohl umgeleitet gestreamt. Und das exakt das selbe machen die VPN Services ebenso. Auch die verwenden die Methode einen intelligenten DNS einzusetzen, der eben die IP Anfragen mit residential Proxy Server IP Adressen beantworten. Glaube mir mit einer IP Adresse die „non-residential“ also einem Datencenter zugeordnet ist, kannst Du Netflix oder HBO usw nicht streamen. Datacenter IP adressen werden allgemein dort blockiert. Also wenn Dein VPN Service bei Netflix geht, dann nutzt auch dieser die Umleitung ob nun über die Server die die Anfragen nach Seitenaufrufe umleiten oder über den eingesetzten DNS (Smart) versteht sich. Also Du verwendest das so oder so schon, auch wenn Du einen VPN nutzt. Die Frage ist nur welchen Aufwand Du treibst um die Daten noch zu verschlüsseln und den VPN auf einem Gerät zu betreiben/verbinden.

Ich lerne gerne dazu! Was ist es denn „eigentlich“?

Der IP-Block durch die Anbieter wird für „SmartDNS“ ebenso kommen, sobald sie eine IP (bzw. IP-Range) als TOS-missbräuchlich identifizieren.

Dazu genügt bereits, dass mehrere/viele Benutzer die gleiche IP benutzen.

Und nein, meine VPNs betreiben ganz sicher /kein/ „SmartDNS“, denn der VPN-Anbieter bin ich selbst. Eine hinreichend schnelle/starke VPS kostet 1$/Monat. Schauen Sie z.B. mal bei lowendbox.com vorbei.

Noch ein abschliessender Tipp für ad-hoc-VPNs nach/in Gottweisswo: Schauen Sie sich mal VPNGate.net an.

Ok. Ich wollte Dich ja auch nicht angreifen, ich hab nur vermutet, dass Du einen VPN verwendest. Wie gesagt IP Adressen die als „Non-residential/Datacenter“ gekennzeichnet werden werden bei den Streaming Dienste wegen urhebrrecht eigentlich immer blockiert. Streaming geht daher nur über „Residential IP Adressen“ Die kannst Du nutzen, wenn Du dich per VPN zb zu einem VPN Server verbindest der an einem privaten Internetzugang angeschlossen ist und dann Du auch die „residential“ IP Adresse verwendest.

Und ein SmartDNS macht eigentlich genau das Gleiche nur ist der Vorgang halt etwas umgedreht. Also man fragt nach einer Domain zb netflix.com, dann wird exakt dieser Abruf der IP Adresse zu einem Proxy Server weitergereicht, der eine „residential IP Adresse“ verwendet. Und dieser antwortet dann mit seiner eigenen IP Adresse dem Gerät. Dann hat das Gerät, diese IP anstelle der IP des Webservers von netlix.com im Cache und fragt in Zukunft immer direkt dort nach Daten zb einem Videostream. Und über diesen Server werden dann auch die Filme und Inhalte gestreamt. Man nutzt dadurch bei dem Ziel eine residential IP Adresse von dem Standort der halt auch nicht blockiert wird. Also zb USA.

OK, in manchen Ländern werden die Regelungen etwas sich unterscheiden, also deutsches ZDF kannst Du aber zb nicht sehen durchgängig mit einer IP die „non-residential“ ist. In den USA ist das etwas lockerer gehandhabt. Manche Portale achte da drauf wie in Europa. andere kümmern sich nur um den Registrierungsstandort der IP und nichts weiter.

Ja DNS Umleitungen sind natürlich nicht schön, aber das kann ja jeder selbst festlegen welchen DNS er verwendet. Daher ist das in der Selbstverantwortung des Nutzers selbst und braucht keine gesonderte Regelung. (Meiner Ansicht nach) Die meisten nehmen eh den DNS seines Internetanbieters und wenn sie dem nicht vertrauen, dann sollten sich sich eh Gedanken machen und oder werden selbst aktiv sein.

Aber um auf das Thema eingangs zu kommen. Mit einem SmartDNS kannst Du daher OHNE über VPN Clients auf diesen Geräten nachzudenken, einzelne Seiten oder Streaming Services mit geografischen Sperren dennoch sehen. Daher ist das wenn es NUR darum geht ein einfacherer Weg, als sich einen VPN Client und VPN server in einem anderen Land zu mieten usw..

Liebe Grüße