Android: 2-Faktor-Codes per SMS können künftig automatisch ausgelesen werden

Die Absicherung von Logins über einen zweiten Faktor, oftmals ein Code, den man per SMS erhält oder per App erstellt, ist ein sehr einfacher Schutz. Zwar ist das Senden der Codes per SMS in Sachen Sicherheit nicht das Gelbe vom Ei, für die Masse an Nutzern aber besser als eben gar kein zusätzlicher Schutz. Dennoch wird die Absicherung über einen zweiten Faktor nicht von jedem genutzt, denn ein zweiter Faktor bedeutet nun auch einmal einen zusätzlichen Schritt, das kann bei der Nutzung durchaus unbequem sein.

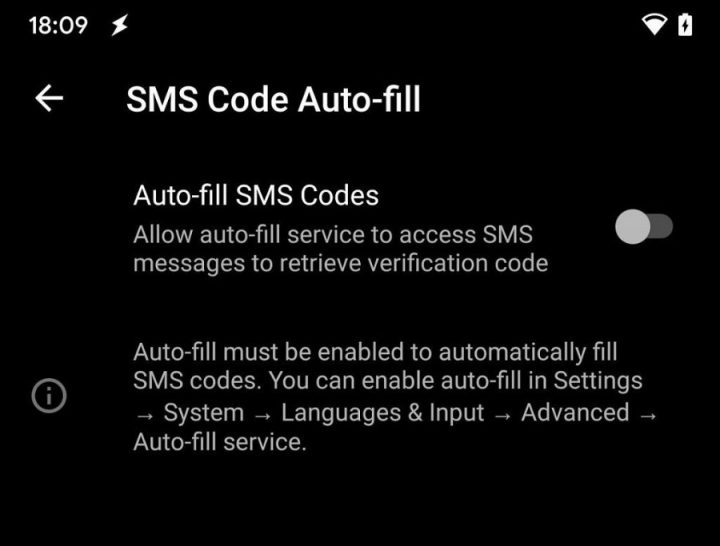

Das möchte Google anscheinend ändern, wie jetzt in der aktuellen Beta der Google Play Services entdeckt wurde. Demnach wird der Google Autofill-Service SMS mit jenen Codes automatisch auslesen können und den Code in das entsprechende Feld platzieren. Eine entsprechende Option in den Einstellungen lässt die Entscheidung darüber auch wieder ändern. Man muss den Code also auch nicht automatisch auslesen lassen, sollte man dies nicht wünschen.

Aktiv ist das Ganze noch nicht in der aktuellen Beta, wird aber, sofern Google die Funktion dann auch verteilt und nicht wieder vorher einstampft, für alle Geräte ab Android 8.0 verfügbar sein.

Nutzt ihr den die Absicherung per SMS für Dienste? Ich selbst nutze so gut wie überall 2FA, allerdings nirgends mehr über SMS. Entweder kann ich den Code per App selbst erstellen oder es handelt sich um Bestätigungen, wie Google sie zum Beispiel über die eigenen Apps anbietet.

Äh… wenn man die App Messenger von Google selber für SMS nutzt, ist das doch eh schon der Fall, wenn ich nicht irre…? Auf meinem Nexus 5X war das jedenfalls so, bis ich Signal als SMS App voreingestellt habe.

Der Automatismus steigert die Sicherheit sogar ein bisschen. Das Verfahren ermöglicht einen schnellen Login, was das Zeitfenster erheblich verkürzt, sollte jemand die Daten abfangen wollen.

Kein paypal?

Auch bei PayPal kann man mittlerweile eine App bentuzen, wie hier auch berichtet wurde: https://stadt-bremerhaven.de/paypal-mit-2fa-app-nutzen-zwei-faktor-authentisierung/

Wenn der Anbieter (Bank) einem keine freie Wahl lässt, nutze ich auch SMS.

Ich würde kein TAN-Verfahren nutzen, von dem das BSI ausdrücklich abrät: https://www.bsi-fuer-buerger.de/BSIFB/DE/DigitaleGesellschaft/OnlineBanking/SoFunktioniertDasOnlineBanking/Sicherheit/mTAN-Verfahren.html

Einer Bank, die einem an dieser Stelle keine Wahl lässt, kann ich nicht vertrauen.

Man scheint nach der Erklärung aber auch wirklich selber schuld zu sein wenn einem das mTAN-Verfahren kompromittiert wird.

Ich fahre mit dem mTAN-Verfahren sehr gut, der TAN-Generator ist nur lästig …

Man ist bei den meisten Sicherheitsrisiken selbst schuld. zB. wenn man überall die gleichen Logindaten nutzt usw.

@Jack68

Ich habe mir das jetzt mal durchgelesen. Danke übrigens und sehe da auch keine Gefahr, es sei denn man ist grob fahrlässig. Wie auch immer bei mir klappt das wunderbar

Ich nutze überall wo es geht 2fa, aber am besten ist es bei Google, da geht alles parallel, SMS, Telefonisch, auf einen anderen Gerät, App, und E-Mail 🙂

Ist das nicht genau der Grund, warum Sparkassen und Co. keine Banking-Apps (mit auftrags-ausloesender Funktion) auf den SMS-empfangenden 2FA-Geraeten zulassen?

Bequem doch schrott. Man hebelt den Schutzmechanismus den man damit quasi einführt wieder aus. Dann kann man diesen ja gleich weglassen….

Würde nie auf ein Phone den 1sten und 2ten Zugangsschutz nutzen, denn die Apps spionieren, naja neben dem was ja die OS Anbieter + Phone Hersteller eh schon machen… dann weiß es ja eh jeder Arsch…

Grundsätzlich richtig, aber du hast dennoch zwei Faktoren: Das Passwort (ist hoffentlich nicht auf dem Telefon gespeichert) und die SIM (die ist im Telefon, und hoffentlich hat keiner eine Zweitsim und empfängt die Codes auch).

Dieses Setup ist ausreichen für:

– Passwort ist bekannt (aber kein Zugriff auf das Handy / die SIM, z.B.

– Passwortleak

– Passwort geschnüffelt

– Passwort erraten (weil unsicher)

Aber sonst stimmt die Aussage schon, SMS als zweiten Faktor ist eher für Logins am PC sinnvoll und dann bringt das Auslesen der SMS nichts.

Der Sinn von 2FA ist es doch, dass ich eine Bestätigung auf einem anderen Gerät mache. Wenn ich mich nun auf dem Smartphone irgendwo einlogge und auf dem gleichen Smartphone die Bestätigungs-SMS erhalte, dann macht es ja keinen Sinn. Irgendwie verstehe ich nicht, was die neue Funktion besser machen soll.

Optimal sollte der Code auf einem zweiten Gerät empfangen werden, ja. Aber 2FA auf einem Gerät ist immer noch besser als gar kein 2FA zu benutzen. Insofern könnte die Funktion durchaus Leute dazu bewegen, 2FA wenigstens auf einem Gerät zu nutzen statt gar nicht. Und für diejenigen, die das schon machen, ist die Funktion auch eine nette Bequemlichkeit die nicht schadet.

Wenn ich so durchzähle komme ich auf 18 Dienste bei denen ich 2FA nutze. hui.

Ist echt eine gute Funktion, unter iOS gibt es die ja bereits. Man ist im dem Eingabefeld für den Code, SMS kommt und oben in den Textvorschlägen erscheint „123456 aus Nachrichten“ und wenn man es betätigt wird der Code eingefügt.

SMS nutze ich nur da, wo es nicht anders geht, also Singal z.B, Steam usw. Wann immer es geht werden OTPs verwendet, kann da AndOTP sehr empfehlen, wenn man den Google Authenticator (oder wie der sich schimpft) nicht verwenden will. Zu einer Hardware-Lösung habe ich mich noch nicht durchgerungen.

Was ist denn sicherer, den 2. Faktor auf einem anderen Gerät oder mittels einer App bzw. Authenticator auf dem selben Gerät zu erzeugen?

Nutze bisher immer ein einfach Handy für die mTan per SMS, aber 2FA auf dem Smartphone wäre schon bequemer.

Kann man pauschal nicht sagen: Das Problem an der SMS ist, dass diese abgefangen werden kann. Damit ist der zweite Faktor für Angreifer ein interessantes Ziel. Es gab erfolgreiche Angriffe auf Online-Banking, die darüber liefen, dass sich die Gauner Zweit-SIMs beim Provider bestellt haben, die diese rausschickten. Das Passwort wurde dann gefischt.

Läuft beides auf einem Gerät, ist beim Diebstahl / Gerät verloren / … dieses Geräts der zweite Faktor ebenfalls hinfällig. Es bleibt das Passwort, welche hoffentlich nicht auf dem Handy gespeichert ist. Dann wäre es in meinen Augen unwahrscheinlicher, dass derjeniger, welcher das Passwort erfischt, auch das Handy geklaut hat.

Ein anderes Angriffsszenario ist der Einbruch beim Dienstanbieter. Kommt er dort an das Passwort oder den Hash des Passworts und gelingt es ihm, das Passwort auszuprobieren, kommt er wahrscheinlich auch an den Schlüssel für 2FA (jedenfalls bei OTP ist das so, gibt sicher auch asymmetrische Verfahren). Ist es aber einmal soweit, ist es ebenfalls wahrscheinlich, dass der Angreifer sich auch anders Zugang verschaffen kann oder beispielsweise die Mobilfunk-Nummer für SMS als 2. Faktor austauscht.

Für mich hat sich 2FA über OTP durchgesetzt, leider bieten es nur nicht alle an.