Yubico Yubikey 5Ci mit Lightninganschluss ausprobiert: Toll und schade zugleich

Erst kürzlich berichteten wir von der Unterstützung des Brave Browsers unter iOS für den neuen Yubikey 5Ci. Der Yubikey 5Ci kommt nämlich mit einem USB-C- sowie einem Lightning-Stecker, kann also erstmals auch direkt an iPhone oder iPad genutzt werden. Unter Android ist das mit dem USB-C-Anschluss nicht ganz so wichtig, denn da kann man auch die schon länger verfügbare NFC-Version eines Yubikeys verwenden.

Dennoch ließ mich die Vorstellung aufhorchen. Ich verfolge Yubico schon seit dem ersten Yubikey, bisher hat mich aber die eingeschränkte Nutzung (was sehr individuell ist) davon abgehalten. Ich bin da mehr so der „ganz oder gar nicht“-Typ, ich möchte nicht am Desktop auf eine Lösung setzen und mobil auf eine andere. Ein Yubikey mit USB-C und Lightning-Anschluss? Deckt alles ab, was ich in den letzten Jahren an Geräten da hatte und in den nächsten Jahren wohl hier haben werde.

Klar würde ich eine steckerlose Variante bevorzugen, NFC ist aber unter iOS nicht dafür freigegeben, eine andere Möglichkeit gibt es aktuell nicht. Schade, aber wie erwähnt ist bei mir mit Lightning und USB-C alles abgedeckt. Endlich ist meine Zeit für einen Yubikey gekommen – dachte ich zumindest.

Zur Erklärung, was man mit dem Stick eigentlich anstellen kann: Eine der Hauptfunktionen des Yubikey ist die Ersetzung eines 2-Faktor-Codes beim Login, man bestätigt mit dem Stick als zweiten Faktor die vorherigen Eingaben. Das klingt in der Theorie schon recht praktisch, ist bis dato sicher und sollte eigentlich im Interesse von jedem sein, der Online-Accounts besonders vor fremdem Zugriff schützen möchte.

Yubikeys werden bereits von einer Vielzahl von Diensten unterstützt, die ersten beiden Konten, die ich verknüpft habe, waren die von Google und Twitter. Das Prozedere ist immer dasselbe, in den Sicherheitseinstellungen der Dienste findet man irgendwo den Punkt „Sicherheitsschlüssel verwenden,“ allerdings ist der auch gerne mal ein bisschen versteckt. Eine gute Übersicht über alle unterstützten Dienste und wie man den Yubikey für die einzelnen aktiviert, gibt es an dieser Stelle.

Wichtig für Erstnutzer zu wissen: Man muss den Yubikey nicht konfigurieren oder so. Man surft einfach den Dienst an, der den Yubikey unterstützt und kann dann direkt loslegen. Nutzt man den Yubikey nur als zweiten Faktor für Logins, benötigt man nichts weiter, man kann über eine Manager-Software aber auch noch mehr aus dem Stick rausholen, darauf werde ich aber nicht eingehen. Bestandsnutzer wissen um die Möglichkeiten.

Allerdings muss nicht nur der Dienst den Yubikey unterstützen, sondern auch der genutzte Browser – und das ist der größte Abfuck an der ganzen Sache. So groß, dass man (ich) sehr schnell jede Lust an der Nutzung verliert, Sicherheit hin oder her. Kurz zu dem von mir genutzten Setup: MacBook Air, iPhone XS, wechselnde Android-Smartphones mit USB-C.

Ich nutze auf dem Mac seit Jahren keinen Chrome-Browser mehr als Standard-Browser, ich genieße da die Vorzüge des goldenen Käfigs von Apple und verwende Safari. Auf dem Android-Smartphone wird Chrome verwendet, also ebenfalls der System-Standard. So wie es bei zahlreichen Nutzern der Fall sein wird.

Da kommt nun also der YubiKey 5Ci mit seinem „Made for iPhone / iPad / iPod“-Label, da geht man eigentlich davon aus, dass man den auch einfach so nutzen kann. Ganz so einfach ist es dann aber doch nicht. Los geht es unter yubico.com/start, dort kann man einfach den ersten Dienst auswählen, den man mit dem Yubikey verknüpfen möchte.

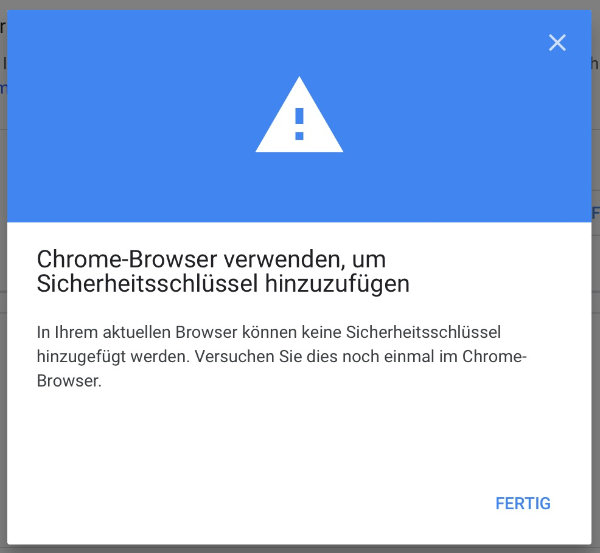

Das habe ich getan, Modell ausgewählt und dann den Dienst, in diesem Fall Google. Man wird auf Wunsch direkt zu den Einstellungen bei Google geschickt. Dort wählt man dann als zweiten Faktor einen Sicherheitsschlüssel aus. Allerdings sollte man vorher eben den passenden Browser haben, Safari lässt schnell wissen, dass Yubikey nicht unterstützt wird (und lässt in diesem Moment schon schlimmes für die mobile Version erahnen).

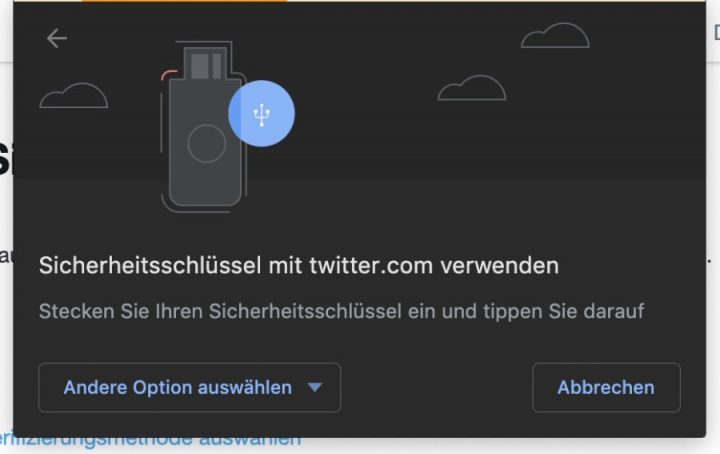

Also Chrome auf dem Mac entstaubt, bei Google eingeloggt und einfach mal geschaut, was passiert. Den Yubikey konnte ich auswählen, ich bekam dann auch rasch die Aufforderung, diesen zu berühren (so bestätigt man Aktionen, zwei kann man für kurze und lange Berührung festlegen). Fertig, das war es.

Möchte ich mich jetzt bei Google einloggen (vorausgesetzt ich nutze Chrome oder einen anderen kompatiblen Browser), muss ich nach Eingabe von Nutzername und Passwort nur noch den Stick berühren. Bislang habe ich bei Google auf die Bestätigung per App gesetzt, das ist am MacBook mit Yubikey schon komfortabler.

Das hat mit Google gut funktioniert, also direkt zu Twitter, um auch dort entsprechende Einstellung vorzunehmen. Gut, dass ich schon wieder mit Safari unterwegs war, ich erkannte es dann an der „nutz gefälligst einen anderen Browser“-Meldung, die sich mir drohend entgegen stellte. Aber auch bei Twitter war die Einrichtung einfach, ich war also gewappnet für die mobilen Gehversuche.

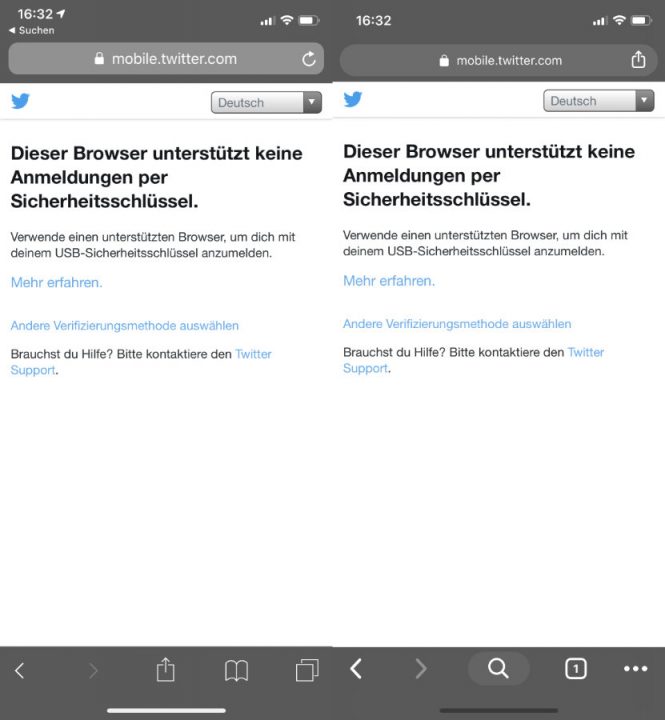

Bei Safari unter iOS machte ich mir gar keine große Hoffnung mehr und nahm dann auch den entsprechende Hinweis, dass ich für Sicherheitsschlüssel doch bitte einen unterstützten Browser verwenden soll, eher gelassen entgegen. Ich wusste ja, dass Chrome sich da nicht so hat und Chrome habe ich eh auf dem iPhone, was soll es also.

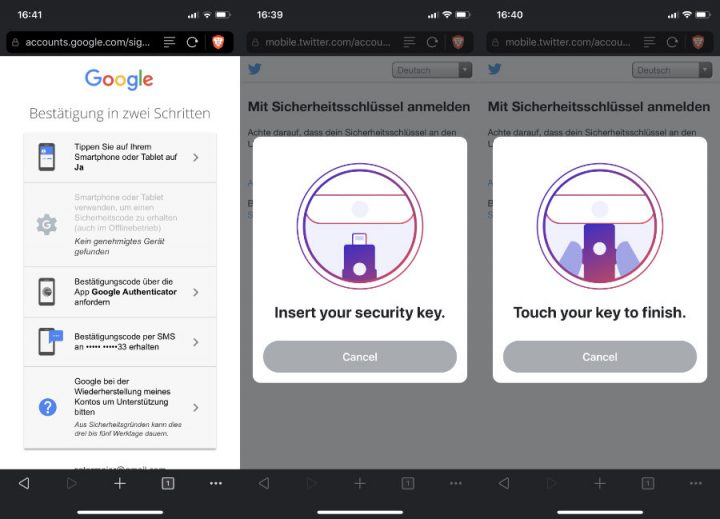

Joa, auch Chrome hat mich da im Stich gelassen, eine Nutzung auf dem iPhone mit dem Yubikey 5Ci ist (noch?) nicht möglich. Zu diesem Zeitpunkt hatte ich schon keine große Lust mehr auf das Gadget, aber aufgeben ist ja auch nicht. Also musste der Brave Browser für iOS herhalten. Nicht, dass das dann direkt geklappt hätte, bei Google war es mir auch nach viel Probiererei mit unterschiedlichen Einstellungen nicht möglich, die Abfrage des Sicherheitsschlüssels über den Brave-Browser zu triggern.

Bei Twitter wurde ich erst einmal mit der Meldung begrüßt, dass ich kein Javascript aktiviert hätte, ob ich nicht zu Legacy Twitter wechseln wolle. Also in den Einstellungen von Brave noch schnell Skripte zugelassen und schon war eine Anmeldung möglich. Das funktioniert dann auch super, Yubikey einstecken, kurz an den beiden Seiten berühren und schon ist man drin. Aber der Weg dorthin ist schon ein sehr steiniger.

Bitte nicht falsch verstehen, wer sein Online-Leben auf Sicherheit auslegt, der erhält mit dem YubiKey 5Ci vermutlich ein Tool, auf das er schon sehr lange gewartet hat, dafür sorgen USB-C und Lightning. Aber einen Neunutzer, der sein jetziges Online-Leben etwas sicherer machen möchte, holt man damit nicht ab. Das Konzept des Yubikey ist super, wie schon immer. Aber die Usability lässt auch mit dem neuesten Wurf zu wünschen übrig.

Wäre ich überzeugter Yubikey-Nutzer, auch ich würde das neue Modell abfeiern, da es eben auch endlich eine direkte Verbindung zu iPhone und iPad ermöglicht. Als jemand, der gedacht hat, dass er einen Yubikey nun einfach für alle sicheren Logins nutzen kann, bin ich enttäuscht.

Klar, da kann Yubico nicht viel dafür, aber das System ist auch nicht erst seit gestern unterwegs. Da kann man 2019 schon erwarten, dass man eben Standard-Browser auf seinen Geräten nutzen kann und nicht seine ganzen Abläufe auf ein Sicherheitsmerkmal auslegen muss. Auch wenn es natürlich an den Entwicklern, in diesem Fall vor allem Apple, liegt, dass es an einer Unterstützung mangelt. Das ist der falsche Weg, möchte man diese Form der Sicherheit tatsächlich zu den Massen bringen.

Insgesamt ist der Yubikey 5Ci schon ein tolles Gerät, wenn man um die Einsatzbeschränkungen weiß oder eben schon ein für sich passendes System drumherum gebastelt hat. 70 Dollar kostet das Gadget, das sich problemlos an einer Vielzahl von Geräten nutzen lässt. Ein fairer Preis für Sicherheit, aber der Yubikey 5Ci ist eben leider nicht für jeden etwas.

Die Lösung ist so einfach wie eigentlich immer: nutze keine Apple-Produkte. Wenn jemand es trotzdem tut, dann will ich hinterher kein Gewimmer hören, daß irgendwas, was Apple nicht monetarisieren kann, nicht funktioniert.

Dies war auch mein erster Gedanke. Man kann nicht die Verantwortung den Entwicklern des Yubikey geben, das der Stick von Apple nicht unterstützt wird. Ich weiß das diese Kritik der fehlenden Unterstützung im Artikel ein wenig relativiert wird, aber mein erster Gedanke war auch das es fehlgeleitete Kritik ist. Software muss Hardware unterstützen. Und bei iOS hält Apple nun mal die Zügel so kurz als das es nicht einfach möglich ist solch einen Stick zu verwenden. Der Yubikey nutzt standardisierte Verfahren und es ist nur an Apple diese Standards zu unterstützen.

Geschrieben von einem iOS-Gerät. 😉

Zum Thema NFC unter IOS gibt’s ne interessanten Artikel im Yubico Blog von vorgestern 🙂

https://www.yubico.com/2019/09/yubico-ios-authentication-expands-to-include-nfc/

Es war ziemlich sicher das der Yubikey in ios13 über NFC viel besser funktionieren wird. Daher hat mich die Lightning-Version – die sie preislich schon absetzt – schon gewundert, so kurz vor Release von ios13.

Ich sehe da keinen Mehrwert (ausser man misstraut NFC).

Habe den 5 NFC und sehr glücklich damit!

Wie in einer der letzten c‘ts zu lesen hat sich so ziemlich die gesamte IT Welt auf FIDO2 als Authentifizierungsstandard geeinigt. Bis auf Apple, die ihr eigenes Ding durchziehen wollen. Irgendwelche Probleme mit Apfelprodukten sollte man also keinesfalls dem Yubikey anlasten.

https://developer.apple.com/documentation/safari_release_notes/safari_13_release_notes

Unter „Authentication and Passwords“. 😉

„It is currently supported in Windows 10 and Android platforms, and Google Chrome, Mozilla Firefox, Microsoft Edge and Apple Safari (preview) web browsers.“ https://fidoalliance.org/fido2/

Ich glaube du sprichst von „Sign-in with Apple“, 2 paar Schuhe. Eher zu vergleichen mit „Login mit Facebook/Twitter/Google“ als FIDO2.

Nächstes mal den Artikel besser lesen / selbst recherchieren. 😉

https://www.heise.de/select/ct/2019/18/1566917336782380

Lies mal selbst den Artikel, zur Zeit der Veröffentlichung unterstütze Apple das nicht. Schön, wenn Fido2 in ios13 aber doch unterstützt wird.

Und zwei Paar Schuhe sind das keineswegs. Fido2 liefert das TPM oder Secure Element in Hardware (kann auch im Smarphone oder PC eingebaut sein), „Sign in mit irgendwas“ agiert als Identity Provider. Apple vereint beides unter „Sign in with Apple“.

Ziemliches Bashing auf Yubico die nichts für Apples Browserlimitierungen können.

Eine Sache frage ich mich aber bis heute: wieso soll der key sicherer sein als mein Smartphone? Beim Kry wird nicht der Fingerabdruck überprüft ich muss mich nicht identifizieren sondern einfach nur jemand den Schlüsselbund klauen anstecken und fertig. Da habe ich lieber mein Smartphone welches erstmal entsperrt und dann noch mit Fingerabdruck bestätigt werden muss dass ich zulasse dass ich mich einloggen und wenn es weg ist sperre ich einfach das Smartphone und lösche die 2FA und schon kommt mit dem Smartphone keiner mehr in meinen Facebook Account. Oder übersehe ich etwas?

Die Aussagen im Text bzgl. NFC und iOS sind nicht ganz korrekt. Bsp. mit Lastpass können die NFC-Yubikeys mit dem iPhone und iPad problemlos genutzt werden. Lastpass bietet dafür die Voraussetzungen.

Wichtig ist halt dass man bei genau solchen Punkten deutlich den Finger auf Apple zeigt, und nicht die eigentliche Lösung verteufelt. Die anderen können nichts dafür dass Apple auf iOS keine anderen Browser Engines duldet und sie können auch nichts dafür dass Apple bei solchen Dingen den anderen deutlich hinterher hinkt bzw die eigenen Interessen über die Sicherheit der Nutzer stellt.

Etwas kritisch kann man es natürlich sehen wenn groß mit „für IOS“ geworben wird, aber vielleicht führt es ja mal ausnahmsweise dazu dass die Nutzeretwas Druck auf Apple ausüben und nicht immer alles hinnehmen dies bald zu unterstützen.

Wichtig ist halt dass man sich vor dem kommentieren informiert. Aber dann könnte man ja nicht den selben alten Standard-Quark kommentieren. FIDO2 wurde im letzten Oktober verabschiedet, nachdem Safari 12 erschienen ist. Yubikey geht jetzt schon, man müßte aber den Umweg über eine Safari-App-Extension gehen (Safari-FIDO-U2F). Mit Safari 13 wird das nicht mehr nötig sein, da nativ FIDO2 eingebaut ist.

https://developer.apple.com/documentation/safari_release_notes/safari_13_release_notes

Und sieh an was ne kurze Google-Suche zu Tage fördert. Apple ist seit ein paar Monaten dabei, WebAuthn einzubauen.

https://www.zdnet.com/article/apple-killing-off-web-passwords-safari-trials-webauthn-logins-on-macos/

Beides MacOS, wir reden aber von iOS. Dann bitte auch meinen Kommantar richtig lesen.

Netter Versuch. Zweiter Satz:

> Safari 13 ships with iOS 13 and macOS 10.15

Wie war das mit dem richtig lesen? *zwinkersmiley*

Und lesen wir weiter:

Added support for FIDO2-compliant USB security keys with the Web Authentication standard in Safari on macOS.

MACos, nicht iOS.