Microsoft warnt vor aktiver Ausnutzung einer Schwachstelle in Outlook

Wir berichteten schon über die aktuellen Updates, die Microsoft für die Systeme Windows 10 und Windows 11 verteilt – darunter auch mehrere Patches für Sicherheitslücken, die nach dem Common Vulnerability Scoring System (CVSS) mit Werten von 9.0 und höher als „kritisch“ eingestuft werden.

In den Veröffentlichungen enthalten ist u. a. der Patch für eine „Microsoft Outlook Elevation of Privilege Vulnerability“ (CVE-2023-23397; CVSS-Score 9.1), bei der das Unternehmen darauf hinweist, dass bereits eine aktive Ausnutzung der Schwachstelle stattfindet.

CVE-2023-23397 ist eine kritische EoP-Schwachstelle in Microsoft Outlook, die ausgelöst wird, wenn ein Angreifer eine Nachricht mit einer erweiterten MAPI-Eigenschaft mit einem UNC-Pfad zu einer SMB-Freigabe (TCP 445) auf einem von einem Bedrohungsakteur kontrollierten Server sendet. Es ist keine Benutzerinteraktion erforderlich.

Alle unterstützten Versionen von Microsoft Outlook für Windows sind betroffen. Andere Versionen von Microsoft Outlook wie Android, iOS, Mac sowie Outlook im Web und andere M365-Dienste sind nicht betroffen.

Schaut also am besten einmal, dass ihr die Updates zeitnah einspielt, sofern ihr da auf Outlook setzt.

Bambu Lab H2D im Test: Wie macht er sich beim klassischen 3D-Druck?

Bambu Lab hat in den vergangenen Wochen eine Menge vorgestellt. Mit dem H2D will Bambu Lab das nächste Level im Kreativbereich einläuten. Man verspricht eine All-In-One-Maschine, die aus einem professionellen 3D-Drucker, einem Laser-Modul bis 40 Watt, Plotter- und Schneidefunktion und...

Razer Blade 16 mit der Nvidia GeForce RTX 5090 ausprobiert

Razer hat mit dem Blade 16 ein Gaming-Notebook der Premium-Klasse veröffentlicht. Beispielsweise kommt nicht nur ein hochwertiges OLED-Display zum Einsatz, ihr könnt zudem auf die potente Grafiklösung Nvidia GeForce RTX 5090 setzen. Ich selbst spiele normalerweise an einem Desktop-PC und...

IMIKI Smart Ring 2 im Test

Zur IFA 2025 ist seinerzeit auch das hierzulande vielleicht noch weniger bekannte Unternehmen IMIKI aus China vertreten gewesen, deren deutscher Markenauftritt durch AI Sunrise vertreten wird. Von dort habe ich für einen Test auch den neuen IMIKI Ring 2 zugesandt...

Nomad Leather Mag Wallet: Magsafe-Wallet mit Wo-ist-Unterstützung ausprobiert

Seit knapp vier Jahren gibt es nun Apples AirTags auf dem Markt, die sich doch beachtlicher und weiter wachsender Beliebtheit erfreuen. Das Crowdsourcing-Netzwerk ist seitdem auch für Drittanbieter geöffnet, weshalb auch das Zubehör mit Wo-ist-Unterstützung stetig mehr wird. So ist...

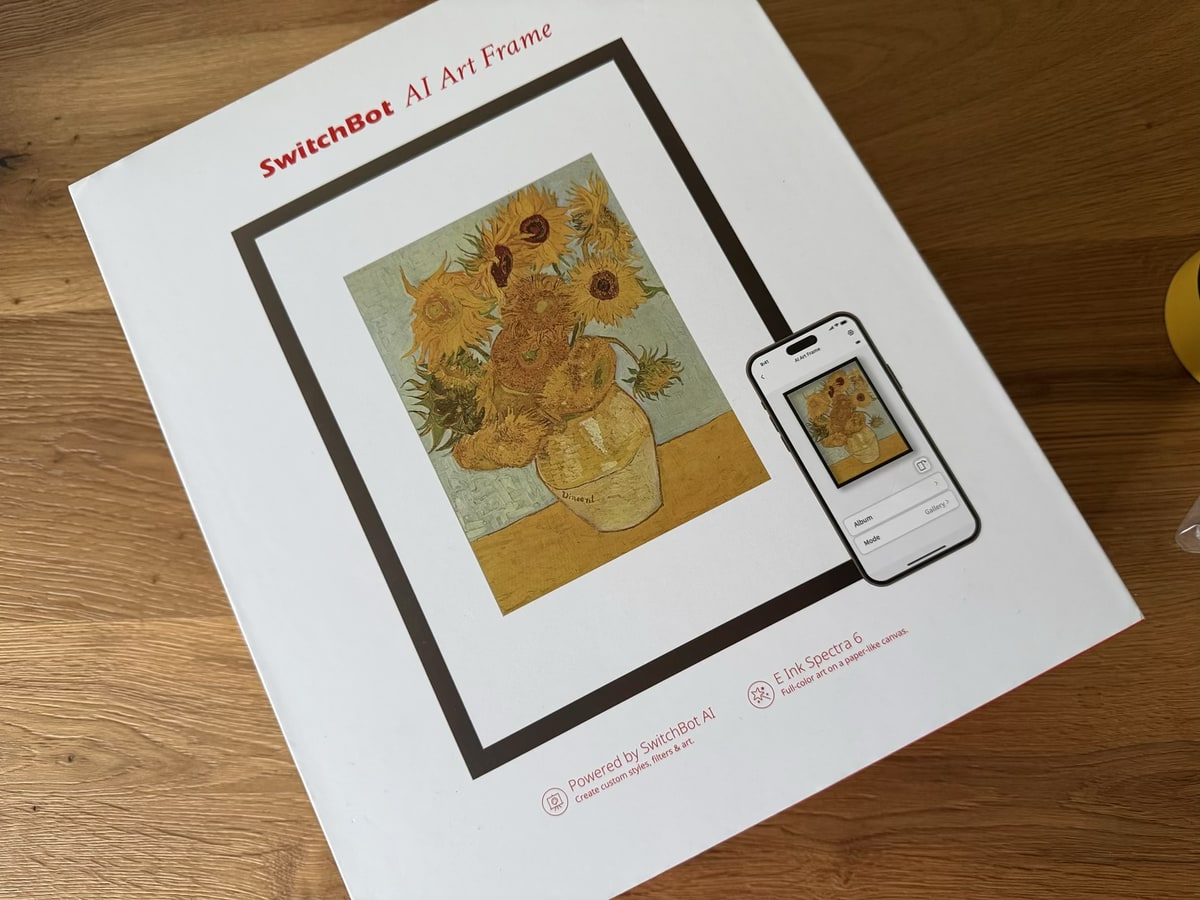

SwitchBot AI Art Frame mit Spectra-E-Ink im Kurztest

SwitchBot versucht seit Jahren, den Haushalt mit technischen Gadgets zu fluten. Bekannt sind sicherlich diese kleinen, steuerbaren Schalter, mittlerweile hat man diverse Staubsaugerroboter, Hubs, Schlösser und diverse Sensoren am Start. Jetzt geht es an die Wand: Der SwitchBot AI Art...

„CVE-2023-23397 ist eine kritische EoP-Schwachstelle in Microsoft Outlook, die ausgelöst wird, wenn ein Angreifer eine Nachricht mit einer erweiterten MAPI-Eigenschaft mit einem UNC-Pfad zu einer SMB-Freigabe (TCP 445) auf einem von einem Bedrohungsakteur kontrollierten Server sendet. Es ist keine Benutzerinteraktion erforderlich.“

Ist das jetzt gefixt oder nicht? Falls nicht, worauf muss ein Normalo-User jetzt achten? Ich blicke es gerade nicht…

Nicht-technisch:

Ich kann dir eine Termineinladung schicken. Outlook empfängt diese Mail, öffnet ein darin enthaltenen Pfad. Dafür musst du die Einladung nicht mal öffnen. Outlook meldet sich durch die Einladung mit einer Passwortrepräsentation des aktuell angemeldeten Nutzers am enthaltenen Pfad an. Diese Passwortrepräsentation kann man in einem (Unternehmens-)Netzwerk nutzen, um sich als dich auszugeben oder versuche, das Passwort offline zu knacken.

Lösung: Updates einspielen. Die Lücke wurde am Dienstag Abend geschlossen mit einem Update von Microsoft.

„Es ist keine Benutzerinteraktion erforderlich“ bezieht sich auf den Angriff. Damit die Sicherheitslücke ausgenutzt werden kann, muss der Nutzer nichts klicken, also keinen Anhang öffnen oder Link klicken – es reicht, wenn ein bösartiges Mail empfangen wird. Um sich davor zu schützen, muss ein Update installiert werden. Wenn du automatische Updates nicht deaktiviert hast, sollte das bald von alleine geschehen.

> worauf muss ein Normalo-User jetzt achten?

Das ist einfach: Outlook nicht verwenden.

Seit dem neusten iOS Update stürzt meine Outlook App mit start sofort ab.

Hat das Problem noch jemand, möchte ungern die App löschen und sämtliche Zugänge neu einrichten müssen

Heute Nacht kam ein Update, jetzt funktioniert Outlook wieder

Wenn im Outlook nur Microsoft 365 / Exchange Online Konten genutzt werden, trifft die Sicherheitslücke nicht zu.