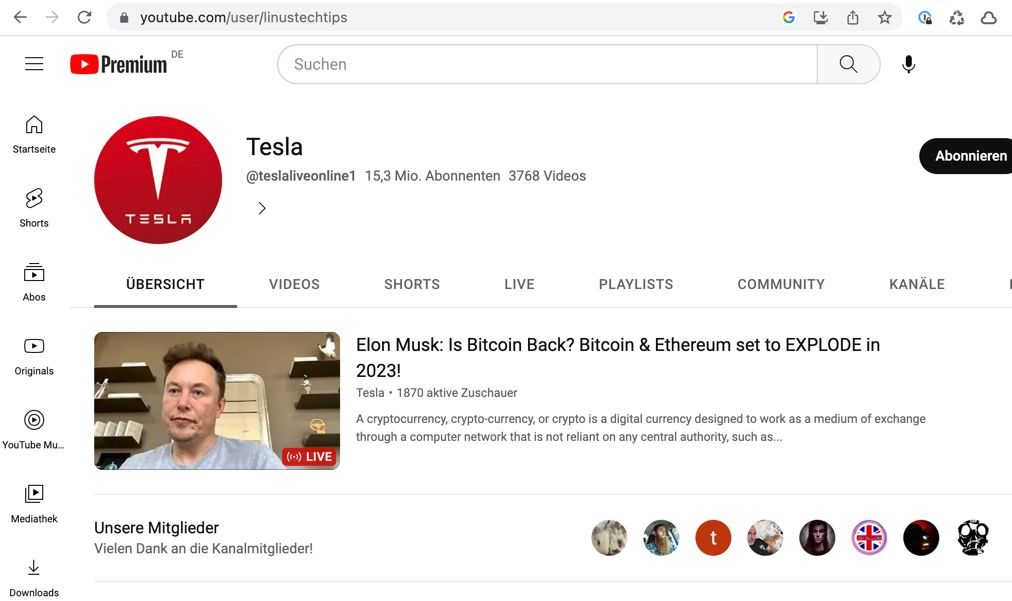

Linus Tech Tips: YouTube-Kanal gekapert, Crypto-Scam auf Sendung

Der YouTube-Kanal Linus Tech Tips hat satte 15,3 Millionen Abonnenten. Dem Team dahinter muss man wohl jetzt die Daumen drücken, dass keine Abonnenten oder Inhalte verloren gehen, denn wieder einmal wurde ein Kanal von Angreifern übernommen und mit Scam geflutet. Da soll nun angeblich Elon Musk darüber plaudern, wie Bitcoin und Co. demnächst durch die Decke gehen. Nicht das erste Mal, dass Angreifer diese Masche durchziehen, doch Kanäle dieser Größenordnung sind schon eine Seltenheit.

- MIT DER POWER DES M2 – Mit dem Chip der nächsten Generation kannst du in weniger Zeit mehr schaffen....

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Oh weh. Das gleiche ist auch schon anderen z.B. Hand of Blood (einem Lets Play YouTuber) und Paul Hibbert passiert. Letzterer hat darüber ein recht ausführliches Video erstellt, welches den Weg dahinter beschreibt. In Kürze: es wird wohl eine modifizierte ScreenSaver Datei mit einem PDF-Logo verschickt, welche dann die YouTube-Token aus dem Browser auslesen kann…

Das klingt so, als müsste der Empfänger dann aktiv die Datei ausführen. Gerade bei einem Kanal, der „Linus Tech Tips“ heißt, würde ich ja davon ausgehen, dass der nicht alles öffnet, was ihm so zugeschickt wird.

Oder steckt da was anderes hinter?

Bei dem Laden arbeiten mittlerweile über 100 Leute und nicht alle in Positionen, wo technisches Wissen wichtig ist: Buchhaltung, Designer und so weiter. Außerdem kann das wirklich jedem passieren. Gibt da den Fall rund um einen technisch extrem versierten Scambaiter und Pentester, der sich Jim Browning auf YT nennt und trotzdem seinen Kanal durch einen Scam verloren hatte.

Hier der Link zu dem Video vom Jim Browning

„My channel was deleted… HOW?“

https://www.youtube.com/watch?v=YIWV5fSaUB8

Dir ist bewusst, dass hinter diesen Kanälen nicht nur eine Person, sondern eher 100+- stehen. Wie bei jeder klassischen Firma auch, hat das Gros der Mitarbeiter wenig technische Ahnung. und es reicht ja, wenn jemand im HR oder Finance oder Einkauf die Datei öffnet.

Sowas passiert regelmäßig, zuletzt auch MediaSaturn.

wieso sollte finance oder hr zugang zum yt kanal haben? argumentation ergibt keinen sinn

Es wurde nicht nur der LTT Kanal gehackt, gut möglich das 20+ Mitarbeiter Zugriff auf diese haben um Content uploaden zu können. Content Editor sein muss nicht heißen, technisch versiert zu sein.

Das erklärt natürlich warum ich plötzlich „Tesla“ aboniert hatte, obwohl mich die Firma NULL interessiert.

Krass, dass eine News darüber noch innerhalb der Zeit erscheint, wo es noch gehackt ist. Eigentlich müsste und könnte Youtube hier doch innerhalb weniger Sekunden handeln bei so einem riesen Account.

Bei JP Performance Anfang des Jahres, hat es glaube ich nen guten Tag gebraucht, bis der Kanal offline war. Und ne Woche oder so bis wieder alles beim alten war. Scheint gar nicht so einfach zu sein.

Die Hacker löschen oft alle Videos inklusive Kommentare, Likes, usw. Das wieder herzustellen ist sogar für YouTube richtig viel Arbeit. Hat bei verschiedenen YouTubern oft ne Woche oder länger gedauert.

Wie gut, dass Google nie was von seinen Daten löscht 😉

Ich bin immer wieder verwundert, wie so etwas Menschen passieren kann, die eigentlich doch technisch versiert sind. Bei sowas habe ich kein Mitleid. Habt vernünftige Passwörter, aktiviert MFA und vor allem: Klickt nicht irgendwelche Links an oder ladet komische Dateien runter!

Die „stepbrotherpleasehelpmeimstuck.mp4.exe“ sah aber doch so interessant aus.

Technisch versiert macht nicht unhackbar. Jeder und alles ist hackbar. Bevor man nicht weiß, wie leicht es hier war, sollte man mit einem Urteil warten. Außerdem hat die Firma einige Mitarbeiter und das schafft Schwachstellen.

Mit der „Versiertheit“ hat das gänzlich wenig zu tun. Je Größer ein Geschäft ist, desto größer ist die Gefahr eines Angriffs. Was fast nie erwähnt wird, sind die Anzahl an verhinderten Angriffen. So passiert es halt auch bei einem größerem Unternehmen. Die unzähligen Diebstähle von Tausenden Kundendaten und deren Passwörtern, wird ebenso auf eine Lücke, sei es Personell oder Softwareseitig zurück zu führen.

Dazu sollte eigentlich noch organisatorisch geregelt sein, von welchen Systemen auf den Youtube Account als Admin zugegriffen werden darf. Ein Rechner der ausschließlich die Uploads macht und auf dem keine Mails oder ähnliches empfangen werden können.

kann ich nur eines sagen und schreiben. unbekannte sms links dateien öffnet klickt man nicht ohne eine sandbox. wer es trotzdem tut hat bei der heutigen Zeit keinen Mitleid verdient, egal groß der Streamer und wo er ist. seit jahren kommt öfters überall warnungen auf allen Medien. und trotzdem gibt menschen die neugierig sind.

Das sind Firmen mit etlichen Mitarbeitern, viele technisch auch nicht versteht. Du musst nur einen erwischen, der das anklickt. Lässt sich so gut wie nicht verhindern, einfach Mal den Beitrag Hirne hacken von Linus Neumann schauen.

in diesem speziellen Fall wird wohl mit kopierten Login Tokens gearbeitet, da hilft dir weder Passwort noch MFA, weil der token die source of trust ist und du damit weder nach Pass noch MFA gefragt wirst

Channel ist mittlerweile gesperrt.

Die Hacker haben übrigens auch den Tochterkanal „TechLinked“ gekapert.

das wird nicht das letzte mal sein, das wegen einem link oder einer datei, sich hacker auf einen fremden account zu nutze machen.

die masche ist, mehrere jahrzente lang schon bekannt.

und es fallen überall irgendwann mal menschen drauf rein.

wenn ich so neugierig bin, habe ich wie schon gesagt eine vm am laufen. wo besagte böse software nix kaputt machen kann.

und wie oft werden, über alle medien warnungen verteilit. das man nicht solche schadsoftware oder links aufmachen soll.

allein wegen fake seiten oder passwort klau usw.

aber es gibt ja noch exterm viel menschen die für alle sachen nur ein passowrt oder zu einfache passwörter nutzen.

und alle machen dann auf mimimi, kommt schon, dazu muss man keine it ausbildung haben.

um diese sachen zu wissen.

selbst schuld, egal wo auf welcher seite solche nachrichten berichtet werden, und egal wenn es getroffen hat.

selbst schuld.

einfach finger weg von fremden, unbekannten sachen weg lassen.

so schwer kann es doch nicht sein.

und es werden immer wieder hacker, die neugierig anderer ausnutzen.

LTT hat auch immer wieder Videos darüber gemacht, wie sie all das Video-Material bei sich im Unternehmen sichern können. Immer großere NAS-Systeme. Ich glaube sie haben irgendwann aufgegeben und gesagt: ist ja alles auf YouTube. Nur das Footage der letzten x Video haben die lokal auf Petabytes NAS, wenn ich das richtig verstanden habe.

Nicht so schön, wenn dann der Kanal gekapert wird.

Das schöne an der Sache ist, dass Linus sich nun evtl. mit seinem enormen Ehrgeiz an die Sache setzt und dem vllt. mal ein Ende macht. Zumindest Firmenintern wird sich einiges Ändern denke ich mal. Ich sehe aber auch YT in der Pflicht, gefühlt 99% läuft schon automatisiert auf YT ab, da könnte man doch einige Algorithmen erübrigen sich solchen Dingen zu widmen.

Was weiß ich, if „Kanalname wechselt“ und „letzte Videos gesperrt werden“ und „ein dauer Live Video Läuft mit Elon/BitCoin“, Then sperre den Laden erstmal bis von Menschen bestätigt…

Alle Channel sind wieder in der Hand von Linus und alle Videos + Abonnementen wurden wiederhergestellt. Auch hier war das Problem wie schon in der Vergangenheit bei anderen Channeln und Youtubern das Session Token. Das Token wurde über Malware PDF ausgelesen die als Sponsor Angebot getarnt war und von einem Mitarbeiter geöffnet wurde. Google hat schnell aus eine Supportanfrage von Linus reagiert. Und die Sache wurde über die Nacht geregelt.

Da frage ich mich ja warum jemand der Sponsoringangebote bearbeitet im Hintergrund aktive Sessions der YouTube-Kanäle offen hält.

Eventuell bin ich paranoid, aber alles was mit den Channels zu tun hat, würde ich auf dedizierter Hardware erledigen, eventuell im eigenen VLAN/Subnet, um die Angriffsfläche möglichst klein zu halten.