KeePass 2.53.1 verbessert die Export-Sicherheit

Der Passwortmanager KeePass kam neulich in die Medien. Ihm wurde eine Sicherheitslücke angedichtet. Sicherheitsforscher und Nutzer haben das Ganze stark diskutiert, da gab es Diskrepanzen zwischen einigen und auch der Entwickler sah das Ganze etwas anders, da für die vermeintliche Lücke Zugriff auf das System bestehen müsse. Details zum Thema findet ihr da auch bei uns.

Nun wurde die Version 2.53.1 des kostenlosen Passwortmanagers veröffentlicht. Die neue Version sorgt dann auch dafür, dass die angesprochene Diskussion ein Ende haben sollte, denn KeePass fragt nun immer nach dem aktuellen Hauptschlüssel, wenn es versucht, Daten zu exportieren. Dementsprechend wurde das Anwendungsrichtlinien-Flag „Export – No Key Repeat“ entfernt. Sprich: Jemand mit Zugriff auf den Rechner kann dann nicht mehr einen einfachen Export anstoßen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

![LG OLED55CS9LA TV 139 (55 Zoll) OLED Fernseher (Cinema HDR, 120 Hz, Smart TV) [Modelljahr 2022]](https://m.media-amazon.com/images/I/41rYBtjEQVL._SL160_.jpg)

![Samsung Crystal UHD 4K TV 55 Zoll (GU55AU8079UXZG), HDR, AirSlim, Dynamic Crystal Color [2021]](https://m.media-amazon.com/images/I/41lPqMw-scS._SL160_.jpg)

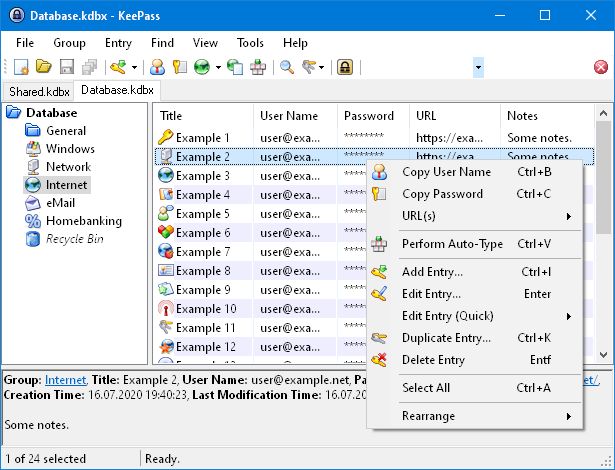

Dieser 90er-Jahre-Vibe Screenshot.. Sieht die aktuelle Windows Version noch so aus?

Jo, siehr original noch so aus. Funktioniert aber super und vor allem ohen cloud.

Unter jedem KeePass Post muss es diesen Kommentar geben.

Nutz doch LastPass (oder eher LostPass). Das ist viel hübscherererer und wie jeder weiß, ist die Kernkompetenz eines jeden Passwortsafes die schöne Optik.

Ja, der sieht tatsächlich noch so aus. Aber wie soll er denn sonst aussehen? Rosa mit blinkenden Schaltern?

Kurz und knapp: JA! 🙂 Ich mag das, nicht alles muss knautschi-bunti sein, aber das mag auch mit dem etwas gesetzteren Alter zu tun haben. 😀

Du meinst, das Programm sieht genauso ergraut aus wie du? 😛 HO meinte sicher nicht, dass es quietschbunt aussehen soll, sondern eher den heutigen UI-Standards entsprechen sollte. Was ich persönlich auch für sinnvoll halte, weswegen ich auch nicht KeePass (das hässliche Original) sondern KeePass XC verwende.

Was sind denn „heutige UI-Standards“? Bzw. was könnte man an der Bedienbarkeit von KeePass verbessern?

Hat sich jemand schon mal diesen Passwortmanager angesehen,

das UI sieht nice aus: https://github.com/balu-/a-pass

Also ich suche meinen Passwort-Manager nach Funktionalität aus und nicht nach Optik. Und das ist seit unzähligen Jahren eben KeePass, lokal auf meinem PC – ohne online Synchronisation.

Die UI sieht für mich auch nicht hübscher aus wie jene von KeePass. Der Passwort Generator ist eher ein grauer Haufen.

Eine Export über eine Konfiguration anzuschubsen ist das eine.

Das andere ist doch:

Ich habe meine Kepass-Datei ( „Datenbank“) auf einem Stick …und verliere diesen.

Wenn jemand dann meine Datei mit einer alten Keepass-Version „bearbeitet“ …kommt er dann an die Daten ran ?

Muuss meine Datenbank in Zukunft heißen:

„Nur-mit-Keepass-2.53.1-oeffnen–Aeltere-Versinen-sind-verboten!.kbdx“

Mir schwant das könnte so sein – und dann wäre Keepass witzlos.

Ich bin noch nicht beruhigt.

Und wenn wen Vorgabe ist: „Dann verliere halt deinen USB-Stick nicht !“

wäre Keepass auch witzlos. Wenn ich den „Password-Safe“ oder das Blatt Papier mit Passworten

nie verliere bzw verlieren darf … brauche ich auch keinen Password-Manager.

Keepass musste natürlich auch schon vor dem Update für den Export entsperrt sein, also keine Sorge

Ne das ist quatsch was du da schreibst. Es ging darum, dass die config der kdbx nicht verschlüsselt ist. Hier könnte dann jemand eine automatisierte Export Funktion einfügen und beim nächsten entsperren wäre der Export ohne dein Zutun irgendwohin exportiert worden. Aber dafür benötigt der Angreifer immer noch Zugriff auf die kdbx. Wenn du deinen Stick verlierst, geht ohne pw nix, das ist ja der Sinn eines Passwortmanagers

du brauchst immer noch ein Passwort um die Datei zu öffnen. Ohne das Passwort kommt keiner an die Daten in der Datei und zwar egal mit welcher Version von KeePass. Der Export funktioniert nur wenn du das Passwort bereits eingegeben hast. genau deswegen ist es auch witzlos da überhaupt von Sicherheitslücke zu sprechen.

Was soll denn „bearbeitet“ heißen? Was soll er denn mit einer älteren Keepass-Version deiner Meinung nach anstellen, was keinen Master-Key erfordert?

Wenn du ganz sicher gehen willst, dann aktivierst du noch die Schlüßeldatei, dann brauchst der Dieb Passwort und die Schlüßeldatei.

Datenbank liegt bei mir in einer Cloud und die Schlüßeldatei gibt’s nur Offline.

Wenn jemand eine gestohlene Datenbank mit einer älteren KeePass Version versucht zu öffnen, dann braucht der Dieb das Masterpasswort. Ohne dem Passwort gibt es keinen Datenbankexport. So habe ich die Diskussion verstanden.

Korrekt der „Angriff“ funktioniert nur wenn du Zugriff auf ein System hast. Dann die Einstellungen bearbeitest, so dass der Export ohne erneute Eingabe des Masterpassworts möglich ist. Und dann kannst du Exportieren wenn der Nutzer sein Masterpasswort eingegeben hat (ohne dass er es mitbekommt). Du brauchst aber definitv eine bereits geöffnete KeePass Datei.

Wenn du deine Dateien also nur noch mit dem neuen KeePass öffnest kann keiner mehr deine Export-Einstellungen manipulierer und du bist sicher. Wenn ein anderer eine alte KeePass-Version benutzt kann er deine Datei nicht öffnen, da er dein Masterpasswort nicht kennt, ergo kann er auch nichts exportieren.

Deswegen ist ja auch so kontrovers diskutiert worden ob es überhaupt eine Sicherheitslücke darstellt.

Für alle KeePass-Versionen gilt weiterhin deine Datei ist sicher wenn dein Masterpasswort sicher ist (außer die Verschlüsselung wird geknackt, was nach heutigem Kenntnisstand und Rechenpower nicht möglich ist).

Ich begrüsse die Änderung sehr, weil sie zumindest für den aufmerksamen Benutzer das Risiko unbemerkten Exports gegen Null senkt.

ABER:

„Wenn du deine Dateien also nur noch mit dem neuen KeePass öffnest kann keiner mehr deine Export-Einstellungen manipulierer und du bist sicher.“

ist so nicht richtig:

Die Config kann noch immer genau so einfach manipuliert werden wie zuvor. Neu ist (nur), dass der Export nicht unbemerkt passieren kann, sondern immer das Masterpasswort angefordert wird.

Risiko für den sprichwörtlichen DAU: Die Passwortabfrage poppt auf und er denkt sich vielleicht sogar „Hä?! Das habe ich doch gerade erst eingegeben!“ aber wird es idR einfach erneut eingeben.

Aufmerksamkeit des Nutzers ist also nach wie vor gefragt.

Hilfreich ist vllt ein Plugin wie „KeePassQuick Unlock“, Dank dessen die Masterpasswortabfrage (bei mir) ausschliesslich zum Programmstart erfolgt und bei jedem erneuten entsperren der DB nur noch 2++ Zeichen des Passwortes eingegeben werden müssen – insb. wenn man das Masterpasswort in der „gesicherten Umgebung“ eingeben muss (Tools | Options | Security-Tab | Advanced | Enter master key on secure desktop), denn dann sehen die Eingabedialoge sehr verschieden aus.

Ja aber 1. muss jemand Zugang zu deinem System haben und was willst du gegen das Problem VOR dem PC machen? Wie immer ist der DAU vor dem PC eben die größte Schwachstelle. Wenn der DAU ne Spam Email bekommt wo er seine PIN und TAN eingeben soll weil sonst sein Konto gespert wird und er das macht schaut er auch in die Röhre.

Dass viele die popups nicht lesen und einfach klicken oder eingeben ist ja keine Sicherheitslücke (zumindest nicht auf Softwareseite 😉

Ein solcher DAU wird ein Programm wie KeePass vermutlich gar nicht verwenden

Ich benutze lieber die Originalversion, weil man damit verschiedenen Datenbankfiles (USB-Stick, Festplatte) synchronisieren kann. Das konnten die anderen Derivate bisher nicht.

Hallo,

welchen der vielen Passwortmanager kann man für eine Firmenumgebung mit Zugriffsrechtesteuerung und ohne Cloud empfehlen?

keepass

KeePass

Für eine Firmenumgebung? Intern? Selbst aufgesetztes Bitwarden mittels Vaultwarden Server. Das bleibt dann zentral intern und jeder kann mit den off. Bitwarden Clients o.ä. per VPN drauf zugreifen. Funktioniert bei größeren Teams mit.gleichzeitigem Zugriff von mehreren Leuten besser als eine zentrale KDBX Datei die ggf jemand grad gelockt hat weil er was ändert und der sync dann nicht klappt.

Cheers