Exchange-Schwachstelle: Microsoft veröffentlicht One-Click-Tool

Wir haben darüber berichtet: Es gab / gibt eine Lücke in Microsofts Exchange-Software, die bereits aktiv ausgenutzt wurde / wird und zigtausende Server befiel – selbst das BSI schaltete sich ein. Microsoft hat vor kurzem einen Patch für die „Hafnium“-Schwachstelle veröffentlicht, der jedoch hauptsächlich für große Unternehmen mit IT-Menschen gedacht ist, die mit der relativ komplexen Implementierung umgehen können.

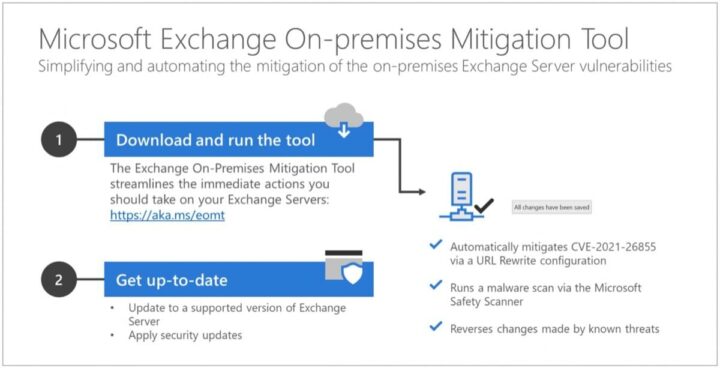

Nun hat Microsoft auch eine One-Click-Lösung bereitgestellt, die wesentlich einfacher zu installieren ist. Nutzer, die den Patch ausführen, bekommen zunächst die aktuell bekannten Einfallstore, die den Fehler (CEV-2021-26855) ausnutzen, mithilfe einer URL-Rewrite-Konfiguration geschlossen. Anschließend wird der Exchange-Server mit dem Microsoft Safety Scanner gescannt und bei Befall versucht, die Änderungen rückgängig zu machen.

Microsoft schreibt:

Das Exchange On-premises Mitigation Tool ist wirksam gegen die Angriffe, die wir bisher gesehen haben, aber es ist nicht garantiert, dass es alle möglichen zukünftigen Angriffstechniken abwehrt.

Dieses Tool sollte nur als vorübergehende Abschwächung verwendet werden, bis Ihre Exchange-Server wie in unserer vorherigen Anleitung beschrieben vollständig aktualisiert werden können.

Wir empfehlen dieses Skript dem vorherigen Skript ExchangeMitigations.ps1 vorzuziehen, da es auf der Grundlage der neuesten Bedrohungsdaten abgestimmt wurde. Wenn Sie bereits mit dem anderen Skript begonnen haben, ist es in Ordnung, zu diesem Skript zu wechseln.

Dies ist ein empfohlener Ansatz für Exchange-Bereitstellungen mit Internetzugang und für diejenigen, die eine automatische Behebung versuchen möchten.

Bisher haben wir keine Auswirkungen auf die Exchange Server-Funktionalität beobachtet, wenn diese Abhilfemethoden eingesetzt werden.

Als One-Click-Tool würde ich es nicht bezeichen, da es immer noch (nur) ein Powershell Script ist, was unter Exchange Management Shell ausgeführt werden muss.

Microsoft selbst bezeichnet es als One Click-Tool. Der Heise-Newticker ist da schon vorsichtiger und schreibt, „Exchange-Server mit wenigen Klicks absichern“. 🙂

Ich bin enttäuscht, sie wissen seit Januar von den Lücken und verkaufen ein Powershell-Script als One-Click-Tool?! Und das am 15.03.2021?! Was läuft denn da schief?!

Eine aus meiner Sicht wesentlich bessere Anleitung gibt es hier, die auch noch ganz andere Dinge mit berücksichtigt, die Microsoft völlig außer acht lässt. Hat uns geholfen! https://research.hisolutions.com/2021/03/hafnium-selbsthilfe-microsoft-exchange/

Danke, die haben das ganz gut geschrieben und geben mehr Sicherheit.

Naja, die meisten Maßnahmen in dem Papier sind nicht zielgerichtet. Was bringt denn Bitteschön eine „Sensibilisierung“ der Nutzer? Berater-Bla-Bla. 😉

Solarwinds-Hacker haben Microsoft von März bis Dezember 2020 in zwei Phasen ausspioniert.

DEVCORE hat Microsoft wegen Exchange (ProxyLogon) am 05.01.2021 informiert siehe -> https://proxylogon.com/ und was ist passiert – Nichts bis Anfang März, als es schlicht zu spät war.

Unabhängig hiervon:

Die IT-Sicherheit ist noch nicht überall in den Köpfen von Häuptlinge angekommen. 🙁