Apples erweiterter Datenschutz ab nächster Woche nutzbar

Apple hatte vor einiger Zeit neue Sicherheitsmöglichkeiten angekündigt. Diese testete man erst einmal in der Beta in den USA, aber schon mit der Ansage, dass auch bei uns Anfang des Jahres so weit ist. Spätestens nächste Woche wird iOS 16.3 und iPadOS 16.3 erscheinen und dann soll auch bei uns die erweiterte iCloud-Verschlüsselung nutzbar sein (wie ich in der Beta herausfand und wie es auch dem Spiegel wohl bestätigt wurde). Kunden müssen diese selbst aktivieren.

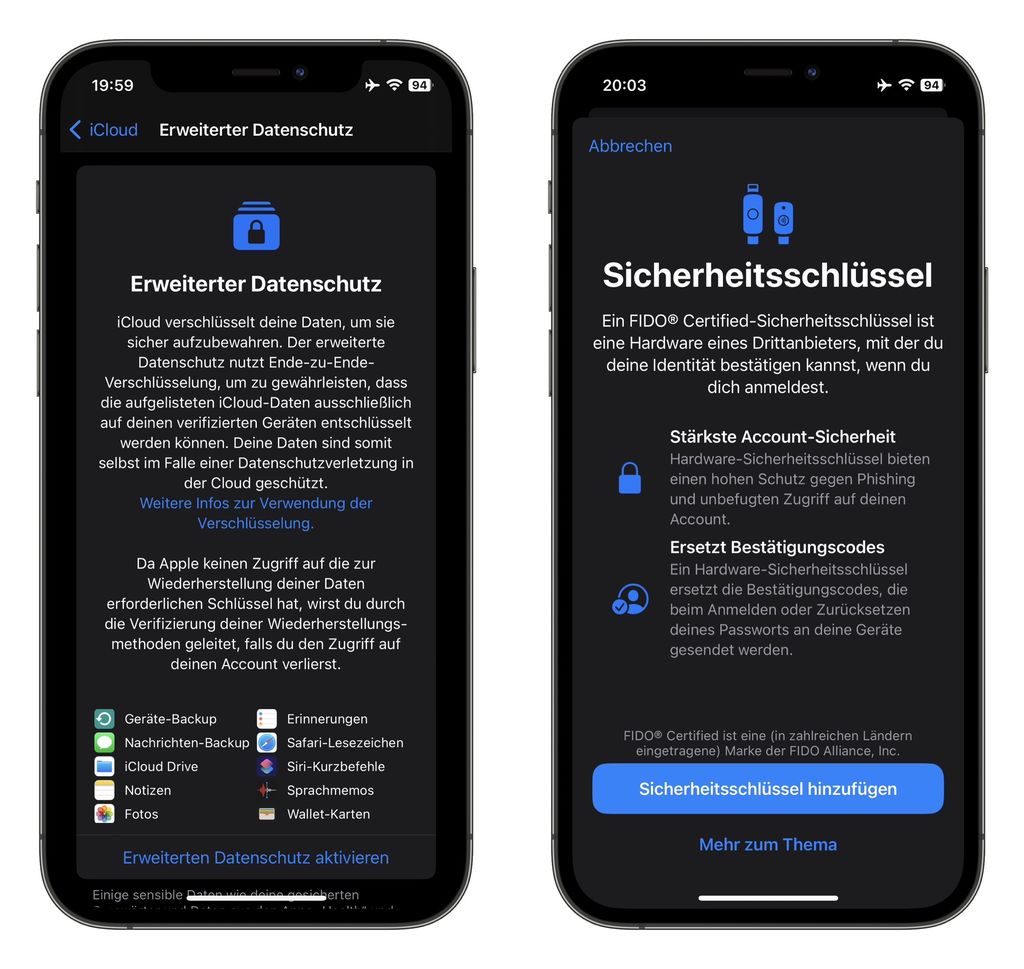

Erweiterter Datenschutz ist laut Apple die höchste Stufe der Cloud-Datensicherheit und gibt den Nutzern die Möglichkeit, die meisten (also nicht alle) ihrer sensiblen iCloud-Daten mit einer Ende-zu-Ende-Verschlüsselung zu schützen, sodass sie nur auf ihren vertrauenswürdigen Geräten entschlüsselt werden können.

Für Anwender, die sich für den erweiterten Datenschutz entscheiden, bleiben die meisten iCloud-Daten auch im Falle einer Datenpanne in der Cloud geschützt. iCloud schützt bereits standardmäßig 14 sensible Datenkategorien mit einer Ende-zu-Ende-Verschlüsselung, darunter Passwörter im Keychain und Gesundheitsdaten.

Für Benutzer, die den erweiterten Datenschutz aktivieren, steigt die Gesamtzahl der Datenkategorien, die mit Ende-zu-Ende-Verschlüsselung geschützt werden, auf 23, einschließlich iCloud Backup, Notizen und Fotos.

Dennoch fehlen einige Dinge: iCloud Mail, Kontakte und Kalender, weil sie mit den globalen E-Mail-, Kontakt- und Kalendersystemen interagieren müssen.

Wichtig zu wissen: Alle Geräte müssen auf dem aktuellen Stand sein (selbst ein Apple TV) – und ihr müsst einen Notfallkontakt oder Wiederherstellungsschlüssel erstellen. Das Ganze findet ihr aber im Einrichtungsprozess, der über den Punkt „iCloud > Erweiterter Datenschutz“ anzustoßen ist, gut erklärt vor.

Ebenso werden Sicherheitsschlüssel unterstützt. Mit dieser Funktion haben Nutzer nun die Möglichkeit, Hardware-Sicherheitsschlüssel von Drittanbietern zu verwenden, um diesen Schutz zu verbessern. Für Benutzer, die sich für diese Funktion entscheiden, verstärkt Security Keys die Zwei-Faktor-Authentifizierung von Apple, indem ein Hardware-Sicherheitsschlüssel als einer der beiden Faktoren erforderlich ist.

Dadurch wird die Zwei-Faktor-Authentifizierung noch weiter verbessert und verhindert, dass selbst fortgeschrittene Angreifer den zweiten Faktor eines Benutzers im Rahmen eines Phishing-Betrugs erlangen. Zu finden ist dies unter Einstellungen > Apple-ID > Passwort & Sicherheit > Sicherheitsschlüssel hinzufügen.

Was noch mit iOS 16.3 behoben / eingeführt wird:

* Neues Unity-Hintergrundbild zu Ehren der schwarzen Geschichte und Kultur im Rahmen des Black History Month

* Sicherheitsschlüssel für Apple ID ermöglichen es Nutzern, die Sicherheit ihres Accounts zu erhöhen, indem sie einen physischen Sicherheitsschlüssel als Teil des Zwei-Faktor-Authentifizierungs-Anmeldeprozesses auf neuen Geräten benötigen

* Unterstützung für HomePod (2. Generation)

* SOS-Notrufe erfordern nun das Halten der Seitentaste mit der Lautstärketaste nach oben oder unten und das anschließende Loslassen, um versehentliche Notrufe zu verhindern

* Behebt ein Problem in Freeform, bei dem einige mit dem Apple Pencil oder dem Finger erstellte Zeichenstriche nicht auf freigegebenen Tafeln angezeigt werden können

* Behebt ein Problem, bei dem das Hintergrundbild auf dem Sperrbildschirm schwarz erscheinen kann

* Behebt ein Problem, bei dem beim Aufwachen des iPhone 14 Pro Max vorübergehend horizontale Linien erscheinen können

* Behebt ein Problem, bei dem das Widget für den Home-Sperrbildschirm den Status der Home-App nicht korrekt anzeigt

* Behebt ein Problem, bei dem Siri möglicherweise nicht richtig auf Musikanfragen reagiert.

* Behebt ein Problem, bei dem Siri-Anfragen in CarPlay möglicherweise nicht richtig verstanden werden

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Das heißt, ein „nicht-Apple-Gerät“ wie z.B. ein Windows-PC ist nicht vertrauenswürdig und könnte damit nicht mehr zugreifen…..etwas auf iCloud Drive. Korrekt ?

Als Voraussetzungen für „Advanced Data Protection for iCloud“ wird im Support-Dokument https://support.apple.com/en-us/HT212520 u. a. „Windows computer with iCloud for Windows 14.1“ genannt. Dementsprechend gehe ich davon aus, dass Windows Rechner auch weiterhin auf iCloud Drive zugreifen können.

„* Behebt ein Problem, bei dem Siri-Anfragen in CarPlay möglicherweise nicht richtig verstanden werden“

„siri ruf xyz an“ …. nix tut sich … „SIRI RUF XYZ AN“ … nix tut sich … handy aus der hosentasche nehmen, entsperren, noch mal sagen,… zack gehts…

endlich! das nervt extrem -.-

@Jemand Anders:

„Einstellungen“ → „Face ID & Code“ → „Im Sperrzustand Zugriff erlauben“

Daneben sollte auch die Datenschutz-Einschränkungen entsprechend stimmen

Bei mir hat Siri auch so seit der PB 2 von 16.3 in 2 von 3 fällen Murks verstanden. Hoffe das es mit der RC jetzt wieder besser ist.

> Alle Geräte müssen auf dem aktuellen Stand sein

Also ich kann es ja teilweise verstehen, aber wegen sowas will ich doch nicht mein MBP von 2013 austauschen. Das läuft noch gut mit ner immer noch guten Akkulaufzeit.

Bleibt dann ein Feature für die Zukunft ¯\_(ツ)_/¯

@ Simon

Mach dir doch mit OCLP einfach Ventura drauf > Problem gelöst.

Krass stimmt. für das 2013 gibt tatsächlich keine einschränkungen alles läuft so wies soll.

Crazy was die Jungs da auf die Beine stellen. Mittlerweile is sogar der GPU support für ältere Geräte in ner Public Beta. und ventura support in der Entwicklung. Nice.

Für alle die sich unter oclp nix vorstellen können:

https://dortania.github.io/OpenCore-Legacy-Patcher/MODELS.html#macbook-pro

Das Ganze ist mir immer noch suspekt. Bei einer Ende zu Ende Verschlüsselung mit Cryptomator muss ich all meine Dateien initial lokal auf meinem Rechner verschlüsseln und dann ggf. komplett noch mal hochladen. Denn nur ich kenne das Passwort lokal. Ich spreche bei mir von 1.3 TB in der Cloud und von zehntausenden Fotos / Videos getrennt davon.

Wie macht Apple diese initale Verschlüsselung ohne Re-Upload der eigentlich viele Stunden bis Tage dauert? Auf Reddit behaupten ein paar, dass Apple nur irgendwelche temporären Schlüssel oder Hashes auf den Servern austauschen, die wieder vergessen werden. Klingt nicht nach E2EE. Ist mir unklar, undursichtig und absolut nicht vertrauenserweckend. Die Marketingseiten von Apple sind fernab jeder Realität und beinhalten null technisches Sachverständnis.

Ich bleibe bei Cryptomator (Self-Service) und momentan Ente Photos aus den USA als Alternative.

Ist definitiv die sicherste Variante.

Die werden das wohl so ähnlich machen, wie Cryptomator. Da kann man ja auch das Passwort ändern, ohne alles neu hochladen zu müssen.

Ich meinte aber die initialen Verschlüsselung!

Bisher war bei Apple nicht klar, was in der iCloud auch auf den Servern verschlüsselt wurde und was nicht. Meist ging es nur um die Verschlüsselung beim Transfer. Nach meinem Verständnis bleibt es doch auch nicht bei einer 128 Bit Verschlüssslung oder? Das sollte ja laut Apple bisher Industriestandart sein. State of the Art. lächerlich. Marketing bla bla.

Alles undurchsichtig.

Doch, die Daten sind auch auf den Servern jetzt schon verschlüsselt. Momentan ist der Master-Key halt bei Apple gespeichert. Ein Hacker müsste also jetzt schon zwei Server hacken, den mit den Daten und den mit den Master-Keys.

Nächste Woche kann man dann den Masterkey löschen und durch einen, der auf dem eigenen Gerät erzeugt wird ersetzen.

Zitat Apple: „ Deine iCloud-Daten werden bei Übertragungen verschlüsselt und am Ablageort in einem verschlüsselten Format gespeichert.“

Quelle: https://support.apple.com/de-de/HT202303

Genau diese Frage habe ich auch. Löschen die wirklich nur den Key auf dem Server und sind tatsächlich schon alle Daten auf dem Server mit diesem Key verschlüsselt worden? Klingt für mich unglaubwürdig – aber kann sein.

Ich würde nicht behaupten das Apple hier undurchsichtig ist, die sind sogar sehr transparent, nur die „normalen“ Anwender interessiert das nicht.

Wer sich im Detail dafür interessiert, den kann ich nur einen Blick in den Apple Plattform Security Guide empfehlen.

Da steht es Technisch im Detail beschrieben, hier aber der wichtigste Punkt aus dem Guide:

„Enabling Advanced Data Protection

When the user turns on Advanced Data Protection, their trusted device performs two

actions: First, it communicates the user’s intent to turn on Advanced Data Protection to

their other devices that participate in end-to-end-encryption. It does so by writing a new

value, signed by device-local keys, into its iCloud Keychain device metadata. Apple servers

can’t remove or modify this attestation while it gets synchronized with the user’s other

devices.

Second, the device initiates the removal of the available-after-authentication service keys

from Apple data centers. As these keys are protected by iCloud HSMs, this deletion is

immediate, permanent, and irrevocable. After the keys are deleted, Apple can no longer

access any of the data protected by the user’s service keys. At this time, the device

begins an asynchronous key rotation operation, which creates a new service key for each

service whose key was previously available to Apple servers. If the key rotation fails, due

to network interruption or any other error, the device retries the key rotation until it’s

successful.

After the service key rotation is successful, new data written to the service can’t be

decrypted with the old service key. It’s protected with the new key which is controlled

solely by the user’s trusted devices, and was never available to Apple.“