Angreifer nutzen ZigBee-Sicherheitslücke aus, um Philips Hue zu kompromittieren

Smart Home kann nützlich sein, aber es gibt natürlich auch Punkte, die angreifbar sein können. Momentan gibt es von den Sicherheitsforschern von Checkpoint einen Bericht, der zeigt, was hätte passieren können. Die Forscher von Checkpoint zeigten, wie ein Angreifer ein IoT-Netzwerk (intelligente Glühbirnen und ihre Bridge) ausnutzen kann, um Angriffe auf herkömmliche Computernetzwerke in Privathaushalten oder Unternehmen zu starten.

Die Forscher konzentrierten sich auf die Beleuchtungslösungen und die Bridge von Philips Hue. Hier fanden sie Schwachstellen (CVE-2020-6007), die es ihnen ermöglichten, Netzwerke mithilfe eines Remote-Exploits im drahtlosen ZigBee-Protokoll mit geringem Stromverbrauch zu infiltrieren, das zur Steuerung einer Vielzahl von IoT-Geräten verwendet wird. Wichtig hierbei zu wissen: Man testete zwar mit Hue aufgrund der Verbreitung der Lösung, die Schwachstelle liegt aber im ZigBee-Protokoll, welches zahlreiche Hersteller nutzen.

Nicht die erste Meldung dieser Art, bereits 2017 gab es Schwachstellen, die der aktuellen ähnlich sind. Diese Lücken wurden von Checkpoint noch einmal analysiert und man wurde offenbar fündig, allerdings nur bei der alten Philips-Lösung. Es ist zu beachten, dass neuere Hardware-Generationen der Hue-Lösungen nicht über die ausgenutzte Schwachstelle verfügen, so Checkpoint in seiner Meldung. Wer eine Bridge V2 hat, sollte also ab Werk auf der sicheren Seite sein.

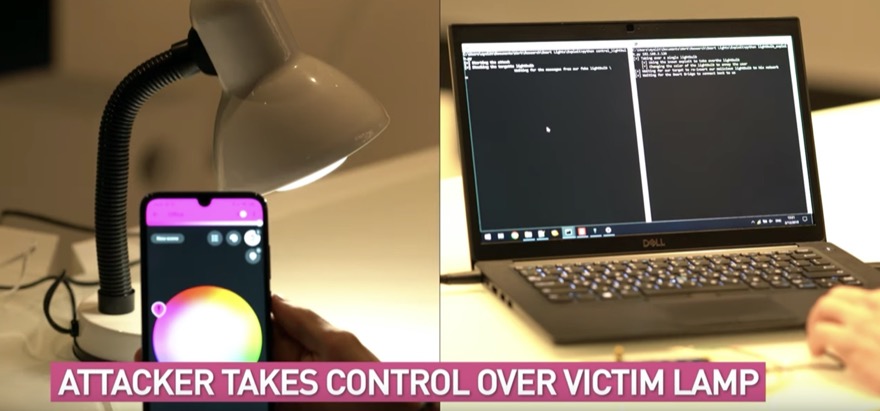

Das Angriffsszenario ist wie folgt:

Der Angreifer kontrolliert die Farbe oder die Helligkeit der Glühbirne, um die Benutzer zu täuschen, damit sie glauben, die Glühbirne habe eine Störung. Die Glühbirne erscheint in der Kontrollanwendung des Benutzers als ‚Unerreichbar‘, sodass er versuchen wird, sie ‚zurückzusetzen‘.

Die einzige Möglichkeit, die Glühbirne zurückzusetzen, besteht darin, sie aus der Anwendung zu löschen und dann die Bridge anzuweisen, die Glühbirne wiederzufinden.

Die Bridge entdeckt die kompromittierte Glühbirne und der Benutzer fügt sie wieder in sein Netzwerk ein.

Die von Angreifern kontrollierte Lampe mit aktualisierter Firmware nutzt dann die Schwachstellen des ZigBee-Protokolls, um einen Heap-basierten Pufferüberlauf auf der Bridge auszulösen, indem sie eine große Datenmenge an sie sendet. Diese Daten ermöglichen es dem Angreifer auch, Malware auf der Bridge zu installieren – die wiederum mit dem Heimnetzwerk verbunden ist.

Die Malware verbindet sich wieder mit dem Angreifer und kann über eine bekannte Schwachstelle (wie z.B. EternalBlue) von der Bridge aus in das Ziel-IP-Netzwerk eindringen, um Lösegeld- oder Spyware-Programme zu verbreiten.

In einer gemeinsamen Entscheidung mit Signify (das Unternehmen hinter Hue) habe man beschlossen, die Veröffentlichung der vollständigen technischen Details der Forschung zu verschieben, um den Kunden von Philips Hue genügend Zeit zu geben, ihre Produkte sicher auf die neueste Version zu aktualisieren. Daher werden genauere Details erst demnächst veröffentlicht.

Irgendwie fehlt mir ein Teil ganz am Anfang: „Der Angreifer kontrolliert die Farbe oder die Helligkeit der Glühbirne, …“

Wie gelingt dem das?

Mit einer speziellen Antenne kann man die Leuchtmittel auch aus weiter Ferne zurücksetzen und in ein eigenes ZigBee Netzwerk einfügen. Dann kann man die Firmware des Leuchtmittel manipulieren und muss nur dafür sorgen, dass das Opfer die Lampe wieder in sein eigenes ZigBee Netzwerk einfügt.

Super einfach und schon länger bekannt. Allerdings hat Philips es mit einer neuen Lampenfirmware etwas schwieriger gemacht, Lampen aus dem bestehenden Netzwerk „zu stehlen“. Das geht nämlich nur bis zu eine Stunde, nachdem die Lampe Strom bekommt. Wer allerdings seine ZigBee-Lampen regelmäßig vom Strom trennt (z.B. per Lichtschalter), dem kann man weiterhin Leuchtmittel “ entführen“.

Danke für die Information.

Verrückt, da geht jemandem ein Licht auf und er wird dann auch noch ausgenutzt.

…bis dass der Groschen fällt. 🙂

Aus diesem Grund kommen doch recht regelmäßige Updates für die Bridge.

Wie sieht es denn da eigentlich mit gebrauchten Leuchtmitteln aus? Man kann ja auch eine gefährliche Firmeware auf die Lampen aufspielen und diese dann in Umlauf bringen. Wäre ja sogar mit genügend krimineller Energie mit Neuware denkbar.

Die Lampen werden in ein Netz gehängt und schon ist das infiziert. Klingt eher nach einem ernsteren Problem.

Wirklich? Gebrauchte Leuchtmittel? Ist das nicht so ähnlich wie benutzte (und natürlich gewaschene) Stofftaschentücher zu kaufen? Man kann dann ja gar nicht wissen wie lang die liefen und wie verschlissen die sind.

Dir sagt Amazon Warehouse was? Über eBay gehen auch genügend weg und auch das manipulieren von Neuware hast du scheinbar unterschlagen.

Ich unterschlage gar nix. Sage nur, dass ich keine Verschleissgüter gebraucht kaufe bzw. kaufen würde.

Für Dich mag das nicht in Frage kommen, aber gerade bei den Preisen, die für Hue-Leuchtmittel aufgerufen werden, kann ich jeden verstehen, der auf den Gebrauchtmarkt zurückgreift.

Wenn es zu teuer ist, kauft man halt innr oder tradfri. So wird dem Markt zu verstehen gegeben, dass die Hue-Preise zu hoch sind.

Was ist denn das Problem an der Langlebigkeit von LED-Leuchtmitteln?

Auch bei Geräten mit integrierten LED gibt es ja einige Leute, die neuerdings „tauschbare“ Leuchtmittel fordern.

LEDs halten Jahrzehnte. Zwar werden unsere LED Lampen sicherlich nicht mehr die Haltbarkeit hundert Jahre alter Wolfram-Fäden haben, aber niemand muss sich anscheißen, nur wenn er mal eine 1-2 Jahre alte Smarthome-Leuchte kauft…

Irgendwie fehlt mir die Info, ob die Schwachstelle in der aktuellen Firmware der Lampen und der Bridge schon geschlossen sind. Im letzten Absatz steht nur, dass die Kunden genug Zeit haben sollen um die Updates einzuspielen. Aber welches denn? Kommt das noch? War es schon im letzten Update enthalten?

Das S in IoT steht für Sicherheit.

Ich fände es auch interessant welche Hardware- und Softwareversionen genau betroffen sind bzw. ab welcher Version die Schwachstelle behoben wurde.

An anderer Stelle hab ich jetzt die Info gefunden das in der aktuellen Firmware 1935144040 die Schwachstelle behoben sein soll.

Danke!