OpenHaystack: Eigene Tags in Apples Find-my-Netzwerk einklinken

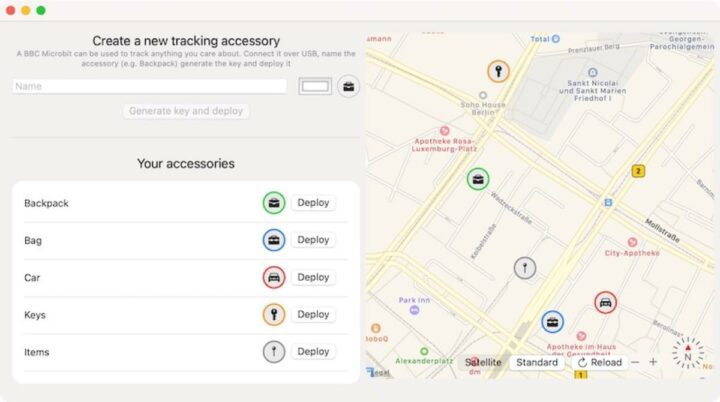

Alexander Heinrich hat uns auf sein mit Milan Stute realisiertes Projekt aufmerksam gemacht. Beide sind am Secure Mobile Networking Lab im Fachbereich Informatik der Technischen Universität Darmstadt tätig. Da hat man Apples Find-my-Netzwerk auseinandergenommen. Die Tags von Apple sind ja noch nicht verfügbar, wohl aber lassen sich einige von Apples Geräten durch den Nutzer aufspüren. Man war in der Lage, Apples Find-My-Protokoll, das in iPhones und MacBooks verwendet wird, zu reverse-engineeren. Mit dieser Arbeit habe man eine macOS-App namens OpenHaystack entwickelt, die es jedem ermöglicht, seine eigenen „AirTags“ zu erstellen, die auf einem beliebigen Bluetooth-fähigen Gerät wie einem BBC micro:bit basieren. Die App und ihr Quellcode sind frei verfügbar auf GitHub.

- Eigene Tags erstellen, basierend auf Apples riesigem Find My-Netzwerk

- Herunterladen der letzten Standorte und anzeigen auf einer Karte

- Icons und Farben für jeden Tag, um sie auf der Karte besser unterscheiden zu können

- Installieren unseres ‚AirTag‘-Firmware-Image auf Bluetooth-Dongles wie z.B. einem BBC micro:bit

- Die Tags senden spezielle Bluetooth-Beacons aus

- iPhones in der Nähe empfangen die Beacons und gehen davon aus, dass das sendende Gerät verloren gegangen ist

- Diese verschlüsseln Ende-zu-Ende die eigenen aktuellen GPS-Koordinaten und laden sie zu Apple hoch

- Unsere App lädt die verschlüsselten Meldungen der eigenen Geräte herunter und entschlüsselt sie lokal auf Ihrem Mac.

Die Sicherheitsforscher schreiben aber auch, dass man Sicherheitslücken gefunden habe, die aber wohl mittlerweile behoben worden sind:

Bis macOS 10.15.6 war jede App ohne Sandbox (wie Firefox, Google Chrome, Zoom) in der Lage, Apples Standort-API zu umgehen, die die Zustimmung des Benutzers erfordert, bevor eine App auf den Standort des Geräts zugreifen kann. Dies war durch den Zugriff auf die privaten Schlüssel möglich, die für alle Apple-Geräte verwendet werden, die mit einem iCloud-Konto auf dem System verbunden sind. Eine bösartige Anwendung konnte diese Schlüssel verwenden, um die vom Find My Network übermittelten Standortdaten herunterzuladen und zu entschlüsseln. Apple hat die Sicherheitslücke bestätigt und das Problem mit macOS 10.15.7 (CVE-2020-9986) behoben. Das Problem war auch in den ersten Betaversionen von macOS 11 vorhanden.

Die Frage ist natürlich, ob die Nutzung langfristig möglich bleibt. Für fortgeschrittene Nutzer mit Bastelambitionen sicher spannend.

- OpenHaystack-App: https://

github.com/seemoo-lab/ openhaystack - Wissenschaftliches Paper: https://arxiv.org/abs/

2103.02282 - Das Open Wireless Link Projekt: https://owlink.org

- CVE-2020-9986: https://

support.apple.com/en-us/ HT211849

Schöne Sache.

Wäre ohnehin toll wenn sich alle Hersteller auf einen Standard einigen könnten. Kommt den Kunden ja zugute.