Unraid OS 7: Update bringt ZFS und mehr

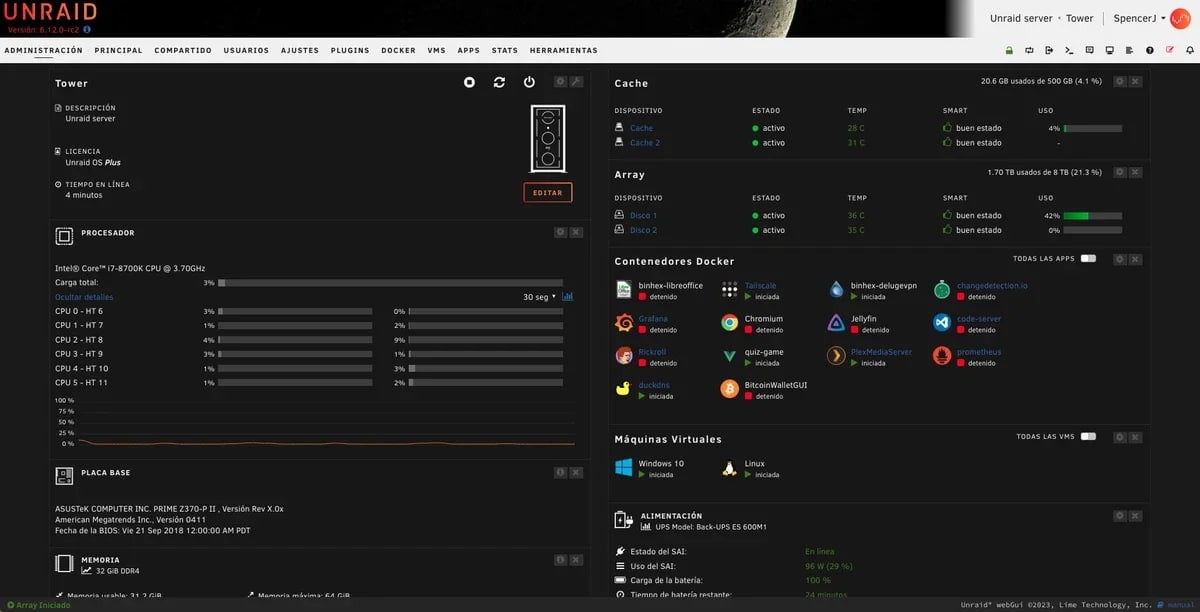

Das beliebte Server-Betriebssystem Unraid hat mit Version 7 ein Update erhalten. Die Software, die sich besonders für den Aufbau von Heimservern eignet, wurde in zahlreichen Bereichen verbessert und bietet nun erstmals native ZFS-Unterstützung.

Die Integration des ZFS-Dateisystems stellt eine der wichtigsten Neuerungen dar. Anwender profitieren von der hohen Datensicherheit und Leistungsfähigkeit dieses Systems. Die Implementierung ermöglicht laut der Entwickler die Nutzung hybrider ZFS-Pools und verfügt über eine verbesserte Fehlerbehandlung bei mehreren Laufwerksausfällen. Zur Absicherung der Daten wurde eine LUKS-Verschlüsselung integriert.

Im Bereich der Virtualisierung wurde der VM-Manager deutlich aufgewertet. Die Verwaltung virtueller Maschinen erfolgt nun effizienter, wobei neue Funktionen wie VM-Klone und Snapshots zur Verfügung stehen. Fortgeschrittene Nutzer können durch eine neue Inline-XML-Ansicht die Auswirkungen von Konfigurationsänderungen direkt einsehen.

Die Benutzeroberfläche wurde durch einen integrierten Dateimanager erweitert. Dieser ermöglicht grundlegende Dateioperationen direkt über die Web-Oberfläche. Eine neue Suchfunktion erleichtert das Auffinden von Einstellungen. Das Layout passt sich jetzt auch an größere Bildschirme an.

Die Docker-Integration wurde durch verschiedene Sicherheitsfunktionen verbessert. Eine Fork-Bomb-Prevention verhindert die Überlastung des Systems durch unkontrollierte Prozesse. Die neue Overlay2-Unterstützung optimiert die Speichernutzung auf ZFS-Volumes.

Im Netzwerkbereich wurde Tailscale (tolles Teil übrigens) über Docker integriert, was den sicheren Fernzugriff vereinfacht. Die IPv6-Unterstützung wurde ausgebaut und die NFS-Implementierung unterstützt nun die Protokollversionen 4.1 und 4.2 vollständig.

Die Samba-Freigaben wurden überarbeitet und Kompatibilitätsprobleme mit MacOS Time Machine behoben. Das Dashboard zeigt jetzt detailliertere Informationen zur Systemauslastung an und eine neue Favoritenseite ermöglicht den schnellen Zugriff auf häufig genutzte Funktionen. Interessierte finden hier die Ankündigung.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Eine weitere wesentliche Neuerung und meiner Meinung nach auch die wichtigste Änderung ist, dass man mit der neuen Version keine Arrays mehr starten muss, damit das System funktioniert.

Das erlaubt jetzt auch erstmals SSD-only Systeme mit Unraid laufen zu lassen.

ZFS-Unterstützung gibt es schon etwas länger: https://docs.unraid.net/unraid-os/release-notes/6.12.0/

Geniales System. Hat vor Monaten meine altbackene DS920+ abgelöst und ich vermisse nur die Synology Drive Funktion bisher.

Was hast du denn für Hardware laufen – ich bin aktuell auf der Suche und will ein energiesparendes System, allerdings mit „echtem“ ECC.

Hab ich auch lange nach gesucht. Seafile ist gut, durch das Block Storage System hast du aber keinen echten Zugriff ins Filesystem. Bei mir läuft seit ein paar Monaten Resilio Sync. Sync on Demand war mir wichtig und das ist mittlerweile ja in der freien Version dabei

Ganz meine Meinung. WireGuard braucht kein Tailscale. Alles frei und Transparent verfügbar. Lediglich um die Erreichbarkeit bei dynamischen IPs muss man sich kümmern. Aber das erledigt Unraid schon seit Ewigkeiten und auch eine Fritzbox erledigt das ohne Probleme.

Mit Tailscale bekommt man die Geräte deutlich schneller und einfacher in sein Wireguard-Netz. Außerdem gibt es Direktverbindungen zwischen den Geräten und keinen zentralen Server, über den alles laufen muss. Ist dann halt ein Mesh-Netzwerk. Ebenso muss man sich nicht um das Öffnen oder weiterleiten von irgendwelchen Ports kümmern.

Ich nutze es gerne, aber nicht über den offiziellen Dienst, sondern selfhosted (Headscale) auf einem kleinen VPS. Der agiert dann auch als Relay, wenn eine Direktverbindung nicht möglich ist. Somit sehe ich da keinen Nachteil gegenüber der manuellen Konfiguration mit Wireguard. Für das gleiche Ergebnis müsste ich zwischen allen Geräten Wireguard-Tunnel bauen (in meinem Tailscale Netz befinden sich über 40 Systeme).

Hab ich auch lange überlegt bei meinem Unraid. Bin letztendlich dann auf ohne ECC umgestiegen und seit 2J keine Probleme. ECC und bezahlbar und low energy hab ich nichts Brauchbares gefunden. Mit meinem Asrock N100M und nem CorsairRM550X verbraucht mein System so 10 Watt im Idle. mit 2 HDDs im Spin Down und einer SSD als Cache Speicher.