KeePass: Eigene Accounts mittels Have i been pwned testen

Datensammlungen, bestehend aus Nutzernamen, Passwörtern, E-Mail-Adressen und ähnlichen Daten, findet man viele im Netz. Viele dieser Sammlungen sind sehr detailliert, haben zusammenhängende Informationen, sodass sich Angreifer direkt mit Nutzernamen und Passwort in einen fremden Account einloggen können.

Andere Datensätze enthalten nur ein Sammelsurium aus Daten, die dann nach und nach ausprobiert werden müssen. Dank moderner Technik ist auch dies für Angreifer kein Thema mehr, der Computer probiert Kombinationen aus. Schuld ist nicht nur der Dienstleister, der vielleicht einen Angreifer nicht abwehren konnte, sondern auch in gewisser Form der Nutzer.

Viele Nutzer verwenden nämlich einen Account für alles. Also nicht im Sinne: Eine E-Mail-Adresse, sondern auch noch das Passwort. So reicht eine Kombination, um überall reinzukommen. Gerade, wenn mal wieder Berichte von Daten-Leaks die Runde machen, dann werden die Leute nervös. Hoffentlich zumindest.

Denn dann stellt man sich die Frage: Wie sauber habe ich wirklich gearbeitet, mich um meine digitale Identität gekümmert? Die Antwort fällt bei vielen traurig aus. Und dann muss man halt ran an die Arbeit. Passwörter ändern. Und das muss man heutzutage sicher nicht nur bei 5-10 Diensten machen, sondern eher bei 20-30, wenn man Glück hat. Ich habe lange Jahre auch selbst ausgedachte Passwörter genutzt. Eigentlich Humbug. Heute kenne ich meine Passwörter selber aus dem Kopf gar nicht.

Kurzer Anriss, wie ich es gemacht habe seinerzeit: Alle Passwörter möglichst umfangreich generieren lassen, macht mittlerweile jeder Passwort-Manager. Geändert werden muss von Hand, es sei denn, man nutzt Dashlane, der kann bei einigen Diensten automatisiert ändern.

Da wo möglich, setze ich auf 2-Faktor-Authentisierung. Die notwendigen Codes generieren eine Vielzahl Apps, sogar Passwort-Manager wie 1Password. Das kann man so schon bequem regeln. Passwort-Manager wie 1Password, Enpass oder auch Firefox Monitor bieten zudem eine Integration von Have i been pwned, zeigen also an, ob Nutzername oder Passwort kompromittiert ist.

Doch auch KeePass und Derivate sind sehr beliebt, da für viele ausreichend und eben kostenlos. In der Grundversion bietet KeePass eine Verwaltung an, das war es dann aber auch. Was viele Nutzer nicht auf dem Schirm haben: Es gibt ein paar Plugins, die es erlauben, KeePass mit der Schnittstelle zu Have i been pwned zu verheiraten, sodass Nutzer schnell sehen können, ob ihre Logins kompromittiert sind.

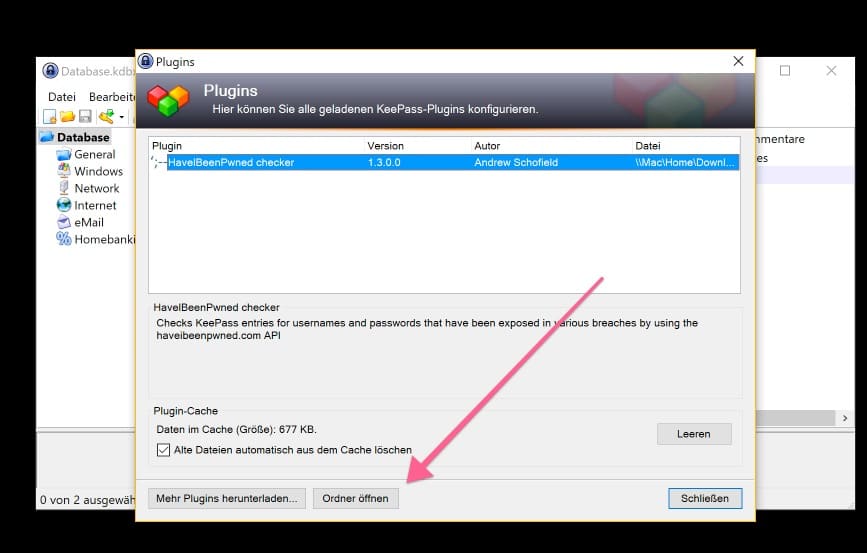

Da die meisten unserer Leser, die auf KeePass setzen, sicherlich mit dem Programm vertraut sind, spare ich mir hier das ganz große Erklären, sondern weise lediglich auf mir bekannte Plugins hin, beispielsweise keepass2-haveibeenpwned (neben HIBP Offline Check). Das entsprechende Plugin für KeePass 2.x kann man hier herunterladen und über das Menü in den KeePass-Plugin-Ordner befördern. Nach einem Neustart des Passwort-Managers ist es dann aktiv. Hier einmal flott in Bildform:

KeePass starten, aus dem Menü Extras den Plugin-Ordner suchen / öffnen und dorthin das Plugin kopieren (nützlich für die, die nicht wissen, wo sie diesen Ordner haben).

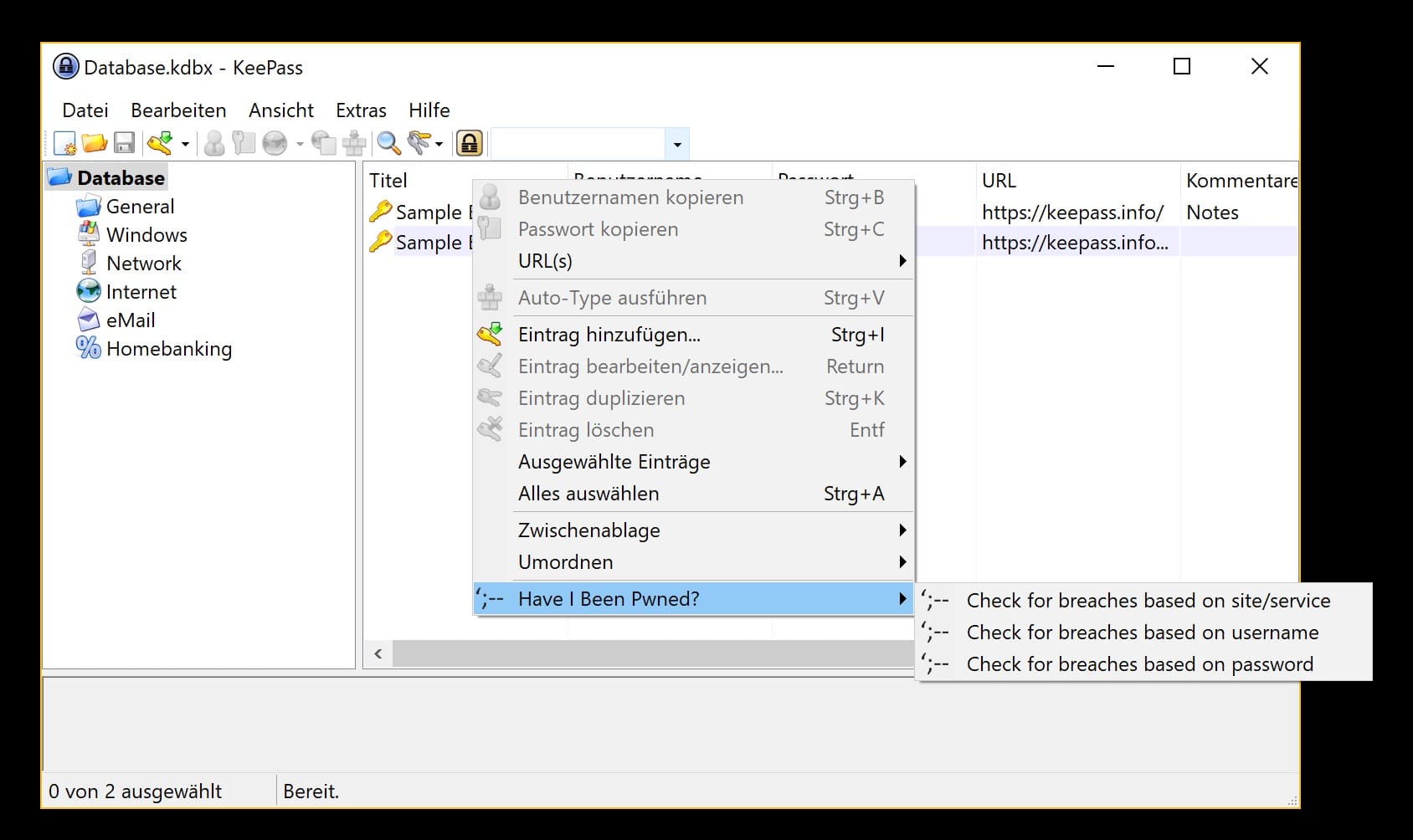

Danach KeePass neustarten und das Plugin sollte direkt aktiv sein. Zu erkennen ist das Ganze, wenn man einen oder mehrere Einträge aus KeePass markiert und per Rechtsklick das Menü aufruft. Hier kann man dann die gewünschten Einträge gegenchecken lassen.

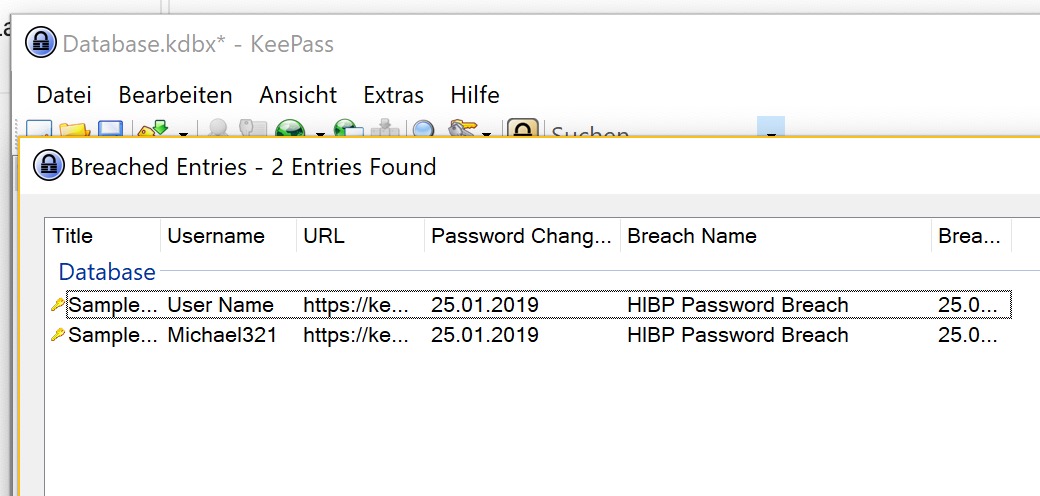

Ein entsprechender Hinweis erscheint am Ende der Prüfung – und dann wisst ihr, inwiefern ihr aktiv werden müsst.

Das Problem ist natürlich: Das ist wahrscheinlich für Otto-Normal-Nutzer nicht gut gelöst, wenn er sich schon zur Nutzung eines Passwort-Managers durchgerungen hat. Schön wäre es, wenn solche Möglichkeiten einfach (optional) im Programm enthalten wären. Denn etwas aus einer Dritt-Quelle zu installieren, ist nicht jedermanns Sache. Open Source bedeutet eben nicht zwingend, dass dauernd einer draufschaut und es sicher ist.

Schön wäre auch, wenn Keepass einem irgendwo anzeigen würde wann man das letzte mal das PW gewechselt hat (ich meine nicht die History funktion in KP). Diese Funktion bieten ja leider nicht alle Dienste von sich aus an. Dann müsste man auch nicht mehr raten, wann man etwa das letzte mal das PW getauscht hat.

Oder gibt es diese Funktion (als Plugin) und ich habe sie nur noch nicht entdeckt?

Du hast die Funktion übersehen. Unter Ansicht -> Eintragsansicht anzeigen. Da kannst Du verschiedenes sehen. Gruppenname, Titel, usw. Und eben auch Erstelldatum, Änderungesdatum und wenn eingerichtet das Ablaufdatum. Du kannst also bei jedem erstellten Datensatz festlegen, wie lange er gültig sein soll. Ist der Termin gekommen, wird der Datensatz durchgestrichen angezeigt. Das PW is natürlich noch weiter gültig und muß selbst geändert werden.

Guter und wichtiger Hinweis!

Der Eintrag dafür war allerdings bei mir unter einer anderen Rubrik zu finden.

Vielleicht versionsabhängig? Hab glaub ich nicht die aktuelle KP Version.

Wobei der Sicherheitsgewinn durch mehr oder weniger regelmäßige Änderung allerhöchstens marginal ist. Es sei denn, man erhöht regelmäßig die Komplexität (das muss dann aber auch die Gegenseite mitmachen können).

Ansonsten nutzt sich ein sicheres Passwort nicht durch längeren Gebrauch ab.

Über das Extras Menü können *alle* (nicht nur die ausgewählte) Keepass Einträge gecheckt werden, d.h. über das Kontextmenü selektiv und über das Extrasmenü alle.

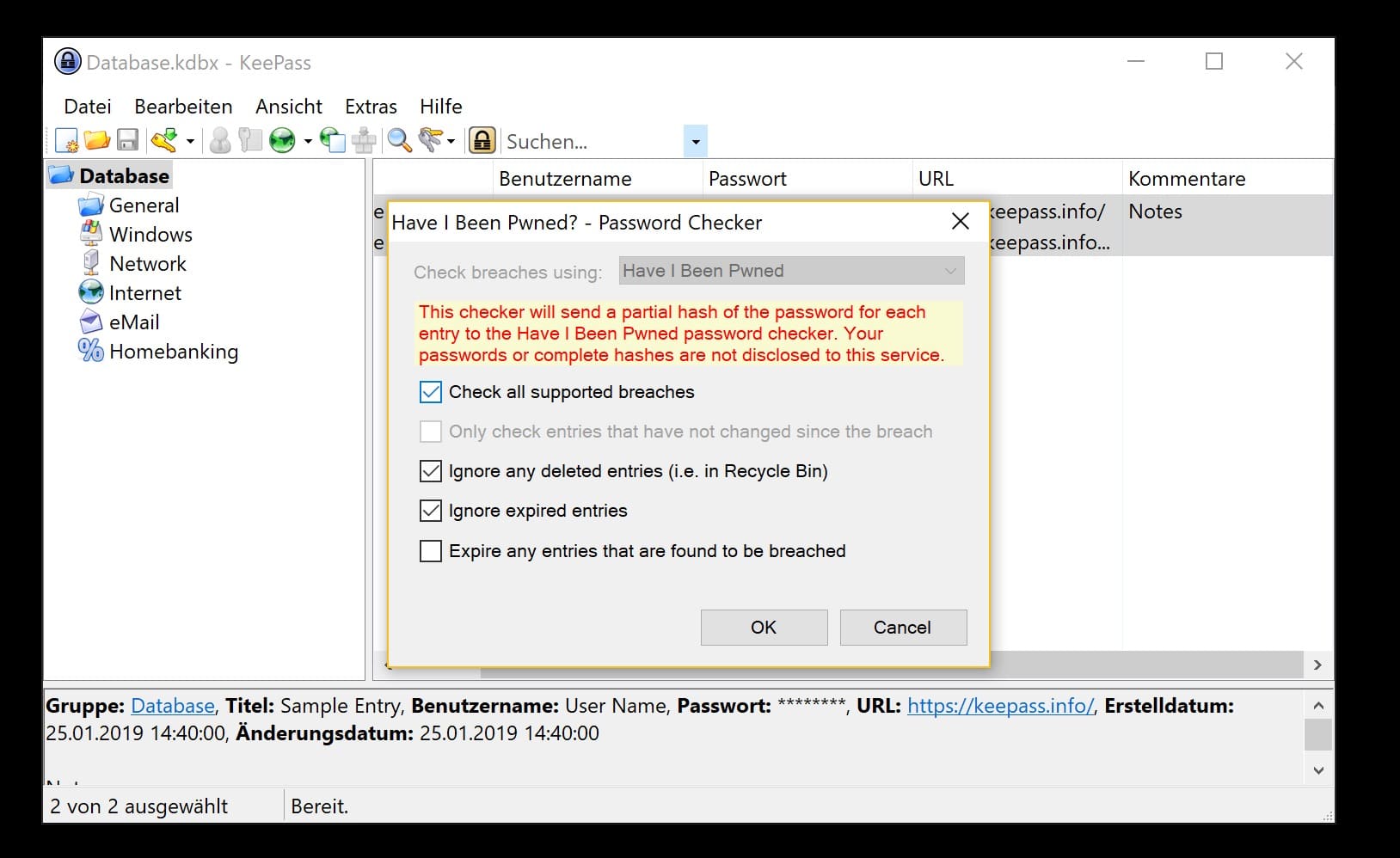

Hinweis fehlt, daß Passwörter als Hash-Substring übertragen werden, d.h. es werden keine Klartextkennwörter übermittelt, sondern gekürzte Hashwerte. Der Hinweis nur, weil im letzten Post ja schon bei meinem Hinweis auf das plugin das Gejammer los ging…

Hmm… Weiß nicht, ich nutze Keepass gerade weil es eine komplett offline Verwaltung bietet (nutze kein autofill etc., sync mach ich manuell per USB-Stick). Jetzt soll ich aber, alle meine Datensätze übers Internet jagen um zu schauen ob nicht irgendein Dienst gehackt wurde und meine sonst super-dupper komplizierte, gesicherte und sehr gepflegte logins, doch nicht durchs Internet rumschwirren… Schöne Scheice…

Wie stellst du dir sonst vor, dass deine Zugangsdaten gegengecheckt werden?

Beim check deiner Passwörter (dürfte meistens ausreichend sein), werden diese auch nicht übers Internet versendet, sondern nur die ersten fünf Ziffern eines daraus generierten Hashs. Es ist unmöglich davon auf deine Passwörter zu schließen.

Es werden ja nicht deine kompletten Datensätze verschickt sondern nur dein LogIn Name.

Der wird mit einer Liste von geklauten Datensätzen abgeglichen. Dein Passwort bleibt natürlich bei dir.

Hab’s gemacht… Es war mir lieber nur mein Username auf Reise zu schicken, keine Übereinstimmungen bei über 100 Logins, meine Paranoia hat sich ausgezahlt…

Hoffe nicht, dass in einem Monat oder so, es heißt „Keepass-HIBP Plugin fehlerhaft, Userdaten beim Gegencheck abgegriffen“ -auch wenn keine kompletten Datensätze- … 😉

Nicht der Nutzername wird übertragen sondern die ersten 5 Zeichen des Passwort-Hash. Übereinstimmende Datensätze werden heruntergeladen und dann wird offline verglichen.

Warum der direkte Downloadlink für das Plugin?

Links sollten immer auf die Projekt- oder Downloadseite gesetzt werden, a) damit man vor dem Download genauer schauen kann, was man dort herunterlädt, und b) damit man nicht eventuelle eine veraltete Version runterlädt.

Die Projektseite zu dem Plugin findet man hier: https://github.com/andrew-schofield/keepass2-haveibeenpwned/

Hab mich auch gefragt, deswegen Download abgebrochen, Seite direkt angesurft, gelesen, heruntergeladen. Fand aber keine Prüfsumme… Hoffe ist alles sauber…

Danke Caschy! Dank deiner Empfehlung hab mich doch getraut… XD

Ich habe den Check für Passwörter gemacht und bekomme bei einigen Einträgen unter breach-name „HIBP Password Breach“ mit dem breach-Date von heute angezeigt. Kann mir einer sagen, was das bedeutet?

Andere das password?

Funktioniert bei euch der Check des Usernamen? Ich bekomme dort immer nur ein 403 – Forbidden als Antwort.

Ja, ich habe das gleiche Problem. Username geht nicht.

Gibt’s das plugin auch für keepassxc? Ich habe richtig paranoid für jeden dienst ein anderes Passwort und usernamen…. Das zu checken per Hand…..

Ich nutze eigentlich auch KeepasXC, weil auf alle Plattformen unterwegs. KeepasXC unterstützt noch keine Plugins also, Keepas und Plugin heruntergeladen, einmalig die Datenbank damit geöffnet, Check durchgeführt, und weiter geht’s mit KeepasXC wie gewöhnt… 😉

Kann dich dahingehend „beruhigen“, dass das eher nicht in keepassxc integriert wird. Siehe zum Beispiel https://github.com/keepassxreboot/keepassxc/issues/2073#issuecomment-400437691

Ja, der Hinweis, dass die manuelle Installation nicht jedermanns Sache ist, ist richtig. Mit der Github Seite Plugin geholt: inkompatibel. 1.38 in Ubuntu Repository, 1.41 ist aktuell. Ein älteres Plung in nur durch URL Veränderung geholt, passt aber auch nicht. Dann eben später nochmal.

finde ich sehr gut, dass ihr hier so eine Anleitung geschrieben habt!

Auch wenn ich persönlich nach der ersten Veröffentlichung meine DB schon hab gegenchecken lassen. Fehlt noch die Arbeit mit den PW ändern…

Einer kleiner Tipp für all Linux Nutzer, die wie ich mit der Installation zu kämpfen hatten. Man sollte unbedingt die aktuelle Version von Mono installieren. Auf https://www.mono-project.com/download/stable/ gibt es die ensprechenden Konsole Befehle. Die Mono-Version aus den Standard-Ubuntu Repositories ist zu alt, um das Plugin zum Laufen zu bringen.

Also, wenn Ich jetzt ein böser Hacker wäre würde ich es genau so machen; Einen bösen Clone von der Webseite IHBP und einen bösen Clone von dem Plugin. Wozu aufwendig hacken wenn die Leute freiwillig einem Daten übermitteln?

Ich habe ein kleines, übersichtliches Python-Skript geschrieben, das alle Passwörter in einer KeePass-DB mit der haveibeenpwned.com API abgleicht (nur die ersten 5 Stellen des Hashes werden übertragen).

Lokaler Abgleich mit der 30 GB Datei ist geplant, aber noch nicht implementiert.

Siehe hier

https://pypi.org/project/hibpcli/

https://github.com/jugmac00/hibpcli

Welche ANDEREN Seiten ermöglichen einen Check wie haveibeenpwned anbietet?