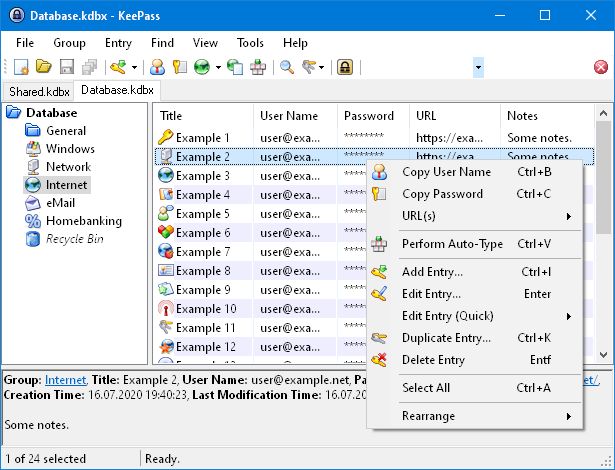

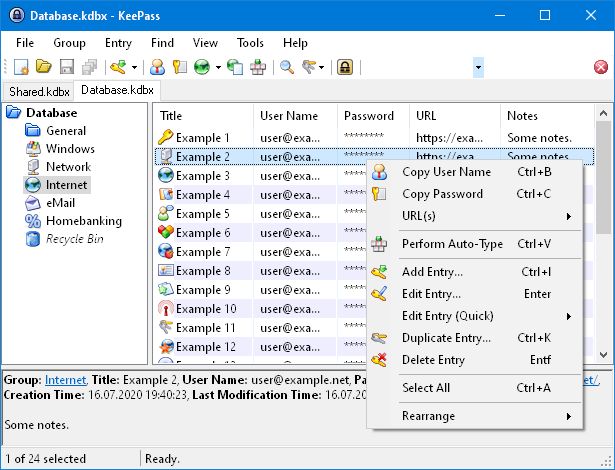

KeePass ist ein kostenloser Passwortmanager, der es Benutzern ermöglicht, alle ihre Passwörter sicher in einer Datenbank zu speichern. Mit KeePass können Benutzer sich ein Hauptpasswort für die Datenbank setzen und dann alle ihre anderen Passwörter darin speichern.

Dies ermöglicht es den Benutzern, sich nur noch ein Hauptpasswort zu merken und alle ihre anderen Passwörter automatisch auszufüllen, wenn sie sie benötigen. Die Datenbank wird durch starke Verschlüsselung geschützt, um sicherzustellen, dass nur der Benutzer auf seine Passwörter zugreifen kann.

Nun ist KeePass 2.55 erschienen. Da hat man unter anderem die Importfunktionen verbessert. So gibt es ein verbessertes 1Password 1PUX-Importmodul zur Unterstützung des neuen Passwortfeldes. Dies gilt auch für mSecure-CSV-Importmodul und auch für das CSV-Importmodul für Google-Chrome-Passwörter. Ebenso gibt es zahlreiche, kleinere Fehlerbehebungen. Die aktuelle von KeePass könnt ihr wie immer hier herunterladen.

| Vorschau |

Produkt |

Preis |

|

|

Xiaomi 13T Pro Smartphone + Kopfhörer, 12+512GB Handy ohne Vertrag, 144Hz CrystalRes AMOLED...

|

436,56 EUR |

Bei Amazon ansehen |

|

Xiaomi 13T Pro-144Hz CrystalRes AMOLED, 5000mAh 120W, Leica Camera, 12+512GB, Meadow Green

|

367,44 EUR |

Bei Amazon ansehen |

|

XIAOMI Smart Band 8 Fitness Tracker, 1.62 Inch AMOLED Display, 16 Days Battery Life, 5ATM, SpO2...

|

30,89 EUR |

Bei Amazon ansehen |

Änderungsprotokoll

Neue Eigenschaften:

- Befehl „Einträge vergleichen“ hinzugefügt (im Hauptmenü „Eintrag“ ? „Vergleichen“), der die beiden Einträge vergleicht, die in der Haupteintragsliste ausgewählt sind.

- Befehle „Eintrag zum Vergleich markieren“ und „Eintrag mit markiertem Eintrag vergleichen“ hinzugefügt (im Hauptmenü „Eintrag“ ? „Vergleichen“); Diese beiden Befehle unterstützen den Vergleich zweier Einträge, die in unterschiedlichen Datenbanken gespeichert sind (in Tabs geöffnet).

- Berichtsdialoge können jetzt durch Drücken der EscTaste geschlossen werden.

- Option „Warnung anzeigen, wenn die Schlüsseltransformationseinstellungen schwach sind“ hinzugefügt (in „Extras“ ? „Optionen“ ? Registerkarte „Sicherheit“, standardmäßig aktiviert).

- Die Optionen im Dialogfeld „Eintrags-/Gruppenduplizierung“ werden jetzt gespeichert.

- Die Optionen im HTML-Export-/Druckdialog werden jetzt gespeichert.

- In Dialogen mit der Option „Diesen Dialog nicht mehr anzeigen“ und mehreren Befehlen wird jetzt der Befehl, der beim Aktivieren der Option immer verwendet wird, im Dialog erwähnt.

- Link „Weitere Informationen“ im Dialog hinzugefügt, der angezeigt wird, wenn KeePass automatisch durchsetzungspflichtige Elemente deaktiviert .

- Platzhalter hinzugefügt , der unter Verwendung des angegebenen Musters P und der Option(en) O ein neues Passwort für den aktuellen Eintrag generiert .

{NEWPASSWORD:/#/P/O/}

- Zugängliche Namen für einige Steuerelemente hinzugefügt (benutzerdefiniertes Steuerelement zum Bearbeiten von Tastenanschlägen im Dialogfeld „Element automatisch eingeben“, Steuerelement zum Bearbeiten von Filtern in Berichtsdialogen, einige Steuerelemente im Dialogfeld „Passwortgenerator“; wenn die Option „Für Bildschirmlesegerät optimieren“ aktiviert ist).

MasterKeyExpiryForceKonfigurationseinstellung „ “ hinzugefügt .- Verbessertes CSV- Importmodul für Google Chrome-Passwörter zur Unterstützung des neuen Formats.

- Verbessertes mSecure CSV-Importmodul zur Unterstützung des neuen Formats.

- Verbessertes 1Password 1PUX-Importmodul zur Unterstützung des neuen Passwortfeldes/-typs.

Verbesserungen:

- Die Symbolleiste in Berichtsdialogen ist jetzt ein Tabstopp.

- Erhöhte Standardanzahl von AES-KDF- Iterationen.

- Verbesserte Syntaxhervorhebung für

{CLIPBOARD-SET:...} Platzhalter (im Dialogfeld zum automatischen Bearbeiten von Elementen).

- Der Knotenmodus des Konfigurationselements ‚

/Configuration/Meta/PreferUserConfiguration‚ ist jetzt Nonestandardmäßig ‚ ‚.

- Verbesserte INI-Ladeleistung.

- Verbesserte Formatierung der Datengröße.

- Wertespalten/Befehle im Dialog zum Vergleichen von Verlaufseinträgen wurden von „A“/„B“ in „1“/„2“ umbenannt.

- Verbesserter Prozessspeicherschutz für Verlaufseintragsvergleiche.

- Verbesserter Prozessspeicherschutz von

CryptoRandomStreamObjekten.

- Verbesserte Thread-Sicherheit des Prozessspeicherschutzes auf Unix-ähnlichen Systemen.

- Die MSI-Datei wird jetzt mit Visual Studio 2022 erstellt.

- Verschiedene Verbesserungen des UI-Textes.

- Verschiedene Codeoptimierungen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Solche Passwortmanager sind echt Gold Wert. Bevorzuge aber eher „KeePassXC“.

Ich nicht. Keepass ist der Einzige Passwortmanager den ich bis jetzt gefunden habe, der auch HTTP Basic Authentication automatisch ausfüllt. XC macht das bei mir nicht.

Kann Keepass auch WinSCP ausfüllen? XC macht das bei mir nicht.

Automatisches Ausfüllen: Da kannste dann auch gleich nach jedem Login dein Passwort ändern. Gibt ja genügend Kits, um den Passwortmanagern dann die Credentials abzufangen, ganz einfach über präparierte HTML/JS in den Werbenetzwerken und CDNs.

Aber gut, jeder ist für seine Sicherheit verantwortlich.

Dein Kommentar hat nur nichts mit dem ausfüllen von HTTP Basic Authentification Requests zu tun. Dabei ist kein HTML oder JS involviert, noch würde dir das etwas bringen.

Kann mir jemand sagen, weshalb ein Update direkt aus dem Programm heraus nicht möglich ist?

Ich habe bisher nur die Möglichkeit gefunden, die neue Version herunter zu laden und zu installieren.

Ist nun auch kein großer Mehraufwand. Mich würde einfach interessieren, was der Grund hierfür ist.

es ginge noch die cmd installation über winget…

befehl wäre dann

winget upgrade DominikReichl.KeePass

aber winget ist auch nicht immer überall super aktuell und up2date,

also es kann manchmal paar tage nach release dauern bis winget auch die neueste version findet

Sicherheit?

Habe irgendwann mal einen Beitrag vom Entwickler gelesen, warum er kein In-App-Update anbietet, sondern nur darauf hinweist, dass es eine neue Version gibt.

Ist ewig her.

Hintergrund war wenn ich mich recht erinnere eine mögliche Manipulation des Updaters, er sah da keine sichere Umsetzung.

Unter Windows? Mangelnde Programmierkünste, was dann auch nicht gerade für den Entwickler sprechen würde?

Auto-Update ist ein Sicherheitsrisiko, hier muss der Angreifer nur diesen Kanal angreifen und die manipulierte Version dann auf allen Geräten verteilt zu haben.

Eine angegriffene Webseite hat da dann nicht zu enorme Auswirkungen, falls der Betreiber diesen Angriff rechtzeitig bemerkt.

„Mangelnde Programmierkünste“. Selbst keine Ahnung von der Materie haben (also auch nicht gelesen habem, warum der Entwickler sich bewusst dagegen entschieden hat), aber erstmal den Entwickler einer freien Software dissen. Super Clown.

Mein Arbeitgeber verteilt Keepass automatisch auf allen PCs. Eine an sich gute Idee, zumal ich andauernd mit wechselnden Passwörtern auf vielen Diensten arbeiten muss.

Aus Sicherheitsgründen wird die Datenbank gesperrt, sobald der PC gesperrt ist (mag man drüber streiten, ob das unbedingt erforderlich ist, denn der PC ist ja gesperrt). Leider kann man diese Einstellung als Nutzer nicht ändern.

Das führt dazu, dass z.B. nach einem Toiletten- oder Kaffeegang, bei dem ich den Rechner natütlich sperre, denn da sind ja noch andere vertrauliche Informationen drauf , ich mein leider sicheres Keepass-PW jedes mal neu eingeben muss, um meine Dienste zu nutzen. Windows Hello ist auch gesperrt…

Plugins sind nicht erlaubt, daher ist mit Bordmitteln auch kein Quickunlock möglich (im Gegensatz zu XC). daher denke ich momentan darüber nach, ein duetlich einfacheres PW für die Datenbank zu benutzen. Sehr kontraproduktiv. Meine Anfragen an die IT, eines der Quickunloch-Plugins mit auszuliefern wurden noch nicht einmal beantwortet.

Noch jemand eine Idee?

Keepass wird nicht gesperrt, wenn man eine ungesicherte Änderung hat. Man könnte einen Dummy-Eintrag anlegen, an dem man eine unbedeutende Änderung macht und diese nicht speichert.

Wenn man die Settings nicht ändern kann, wäre das die enfachstes Lösung, Dummy anlegen, jeden Tag morgens den Eintrag ändern und nicht speichern.

Bei uns ist es zum Glück nicht so, das KeePass gesperrt wird, wenn der Rechner gesperrt ist, aber mit solchen nicht gesicherten Änderungen konnte ich schon mehrfach abends meinen Rechner nicht runterfahren.

Aber bei uns ist KeePass auch nur für die Mitarbeiter eigenen Passwörter bestimmt, Firmenpasswörte haben da nichts drin zu suchen, dafür haben wir eine andere Lösung.

„Noch jemand eine Idee?“ Ja, mach es so, wie es dein Arbeitgeber vorsieht. Ansonsten: kündige und mach dich selbständig, da kannste dann die Sicherheit runterfahren wie du willst.

Ja, eventuell habe ich eine Lösung für Dich. Wenn Du die Datenbank veränderst und nicht speicherst, poppt beim Lock des Computers ein Speichern-Dialog hoch, der den Lock der eigentlichen Datenbank verhindert. Klappt zumindest bei mir problemlos. Du müsstest also „nur“ einmal pro Hochfahren etwas an einem Eintrag verändern und nicht speichern und hättest das gewünschte Verhalten.

Vorschlag: Folgen Sie dem Willen der zuständigen IT (Teil der Treuepflicht des AN!).

Aber fragen Sie sie doch mal, ob das Plugin KeePass QuickUnlock zulässig ist, mit Dem muss man nur die letzten n Zeichen des Passwortes eingeben (1 Fehlversuch == volles Passwort notwendig), das ist mMn ein guter Kompromiss trotz langem/komplexem Passwort und gesperrter DB noch volle Usability zu haben.

Ich z.B. sperre die DB nach 5 Min oder wenn KeePass minimiert wird, weil das Entsperren kaum noch Aufwand ist.

https://github.com/JanisEst/KeePassQuickUnlock/blob/master/README.md

hat jemand von den Fachleuten hier eine Idee, wie ich *eine* Pw-Datenbank unter KeePassXC und KeePassDX nutzen kann, während *beide* Geräte diese Db nutzen und auch gelegentlich aktualisieren? Oder muss ich die gesamte Verwaltung lediglich von *einem* Gerät aus vornehmen?

Ich habe es beim echten KeePass über eine zentrale DB gelöst, mit der alle Instanzen ihre lokale DB per Trigger (periodisch und bei jedem Speichern der lokalen DB) synchronisieren.

Aber IIRC haben die Schönheit-vor-Funktion-Versionen so etwas nicht. Tja.

Bin immer wieder erfreut, was KeePass so alles kann. Mein SAP-Workflow hat sich dadurch wunderbar beschleunigt, danke TOTP-Fähigkeit kann ich auch ohne Smartphone und App 2FA benutzen, dank PW-Historie kann ich zur Not auch auf alte PW zugreifen (ja, war schon nötig – nachdem ein Server zurückgesetzt wurde… :rolleyes:)

ich würde mir ja wünschen dass D. Reichl davon leben kann. ich schmeiß jedenfalls gelegentlich was in seinen Hut.