HPI Identity Leak Checker: 2,2 Milliarden E-Mail-Adressen mit Passwörtern aus jüngsten Collection-Datenleaks eingepflegt

Wir berichteten hier neulich über eine riesige Sammlung von Nutzernamen und Passwörtern, die gefunden wurde. Die Sammlung soll schon etwas älter sein, sie eignet sich aber immer noch wunderbar für Angreifer, den automatisierten Versuch zu unternehmen, Nutzerkonten zu kapern. Während Collection #1 zuerst bei Troy Hunt und Have i been pwnd zu finden war, gesellt sich nun auch das deutsche Hasso-Plattner-Institut hinzu. Da kann man bekanntlich auch einen Online-Sicherheitscheck durchführen.

„2,2 Milliarden E-Mail-Adressen und die dazugehörigen Passwörter sind allein durch die unter dem Namen „Collection #1-#5″ bekannt gewordenen Datensammlungen veröffentlicht worden“, so Professor Christoph Meinel vomHasso-Plattner-Institut. Bei den Sammlungen handele es sich um eine neue Zusammenstellung teils bereits bekannter Leaks. „All diese Daten wurden in den Identity Leak Checker inzwischen vollständig eingepflegt“, so Meinel.

Grundsätzliche Empfehlung unsererseits? Eigentlich die gleiche wie immer: Sofern ihr einen Passwort-Manager mit Integration von Have I Been Pwned nutzt, dann schaut rein. Sorgt dafür, dass ihr einzigartige Passwörter nutzt, die ihr eben nicht bei x Diensten einsetzt. Fast jeder Passwort-Manager generiert euch sichere Passwörter und sichert diese auch – selbst der Browser. Nutzt, wo immer möglich, die Zwei-Faktor-Authentisierung (2FA). Da gibt es zahlreiche Apps, die euch das Leben leichter machen, bzw. können Passwort-Manager schon selber damit umgehen und kopieren euch die Zahlencodes automatisiert in die Zwischenablage.

Keepass plugin für Have I Been pwned vorgestellt.

https://inventorfaq.blogspot.com/2019/01/sichere-einmalige-passworter-verwenden.html

Nützlich um seine Usernamen und Passwörter gegen die HIBP DB zu prüfen.

Und hast du schon in den Quellcode von diesem Plugin reingeschaut?

Und dann wundern sie sich, warum ihre Email-Adressen mit Passwörtern später im Netz auftauchen.

Ja, es werden gekürzte Hashwerte der Passwörter abgeglichen und keine Klartextkennwörter. Aber ich nehme an, du hast dir nicht mal die Mühe gemacht, überhaupt mal die Githubseite zu öffnen. Das Problem ist, daß Leute ohne Ahnung ihre unqualifizierte Meinung kund tun ohne auch nur mal 20 Minuten investieren, bevor sie ihre Weisheiten unters Volk bringen.

Ja, ich habe keine Ahnung vom Programmieren. Und deswegen installiere ich auch solche Plugins nicht. Es geht doch um sehr sensiblen Daten.

KeePass sollte es offiziell in sein Programm integrieren. So schwer dürfte es nicht sein, wenn es schon mehrere inoffizielle Plugins dafür gibt.

Woher kommt dein Vertrauen zu KeePass?

Im Gegensatz zu diesem Plugin wird KeePass von deutlich mehr Leuten, die eine Ahnung haben, verwendet. KeePass ist sehr bekannt. Der Aufschrei würde ziemlich groß sein, wenn da was nicht stimmen würde. Und ich glaube, es wird sogar Audit durchgeführt.

Die Chance, dass einer etwas falsches bei diesem Plugin findet, ist deutlich geringer. Und wenn schon, dann wird keine einzige bekannte Internetseite etwas darüber schreiben. Also bekommt das nicht mal mit …

Hat in der Vergangenheit auch gut funktioniert. Heartbleed

Meinst du diese Sache mit Updates?

Wenn du keine Ahnung von Programmieren hast, stelle doch nicht einfach so eine haltlose Behauptung auf. Relevant ist HaveIBeenPwned/BreachCheckers/HaveIBeenPwnedPassword/HaveIBeenPwnedPasswordChecker.cs Zeile 91 und 92. Die verstehst du sicher auch ohne Programmierkenntnisse. Im übrigen werden zu keinem Zeitpunkt E-Mail und Passwort zusammen übertragen.

Keepass ist nicht grundsätzlich vertrauenswürdiger als ein bekanntes Plugin. Wenn dir das Plugin mit diesem Argument nicht zusagt, trifft das für Keepass genau so zu.

Welche Behauptung? Dass man nicht einfach etwas von einer inoffiziellen Quelle installieren soll, wenn es um sehr sensible Daten geht?

Aber das kannst du plötzlich einschätze? Das es inoffizielle ist.

Das sieht man doch!

Beste Begründung ever: das sieht man doch. Geil. Deswegen ist phishing ja auch so unglaub erfolglos.

Willst du etwa sagen, dass das „bla-bla.blogpsot“ nach der offiziellen Quelle aussieht?

Junge junge, du hast den Post nicht mal gelesen. Das plugin ist dort nur verlinkt und zudem ist es hier gelistet: https://keepass.info/plugins.html. ist das offiziell genug?

Sind jetzt alle 5 Collections raus oder nur noch die erste?

Das sind jetzt 5 Collections… also 1-5

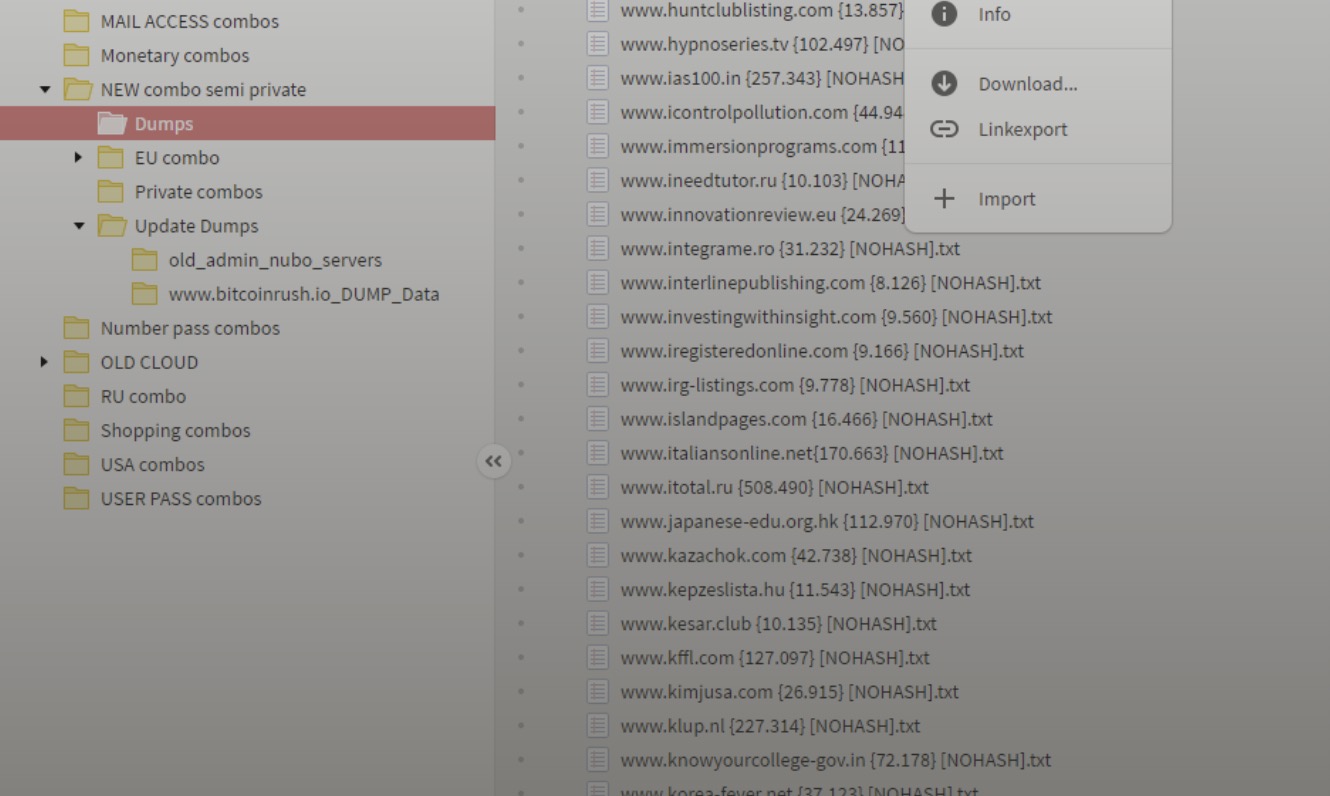

Bei dem Screenshot fragt man sich, was sich wohl in den anderen Ordnern verbirgt…

Ich traue gerade diesen Seiten nicht. Für mich sind das die größten Schwachstellen. Jeder trägt seine Emailadresse ein um gerade ne schöne Sammlung an Emailadressen zu haben um sie weiterzuverkaufen.

Bestimmt, zumal eine Emailadresse ja Geheimwissen ist. Es geht darum, zu prüfen, ob ein Account geleakt wurde, zu dem eine bestimmte Emailadresse gehört,damit du ggf. darauf reagieren kannst.

In der Tat betrachte ich die ein oder andere Emailadresse, welche aus Gründen der Risikominimierung außer dem Mailanbieter, dem Unternehmen, dessen Angebot ich exklusiv mit dieser Emailadresse nutze, und selbstverständlich mir niemanden bekannt ist, als Geheimwissen.

Einigen wir uns drauf, dass du deine und Menschen wie Steffen und ich unsere Sichtweisen jeweils behalten dürfen?

Solange man nicht haltlose lügen verbreitet ist das halt auch okay. Das hat Steffen halt gemacht.

Du darfst denken was du willst, das interessiert mich nicht. Aber Aussagen wie „Für mich sind das die größten Schwachstellen“ ist schlicht dummes Zeug und verunsichert Leute, die vielleicht über Seiten wie https://sec.hpi.de/ilc/search?lang=de oder https://haveibeenpwned.com/ überhaupt mal mit bekommen würden, da sie ein Problem haben und dann lieber Blödsinn wie „ne schöne Sammlung an Emailadressen zu haben um sie weiterzuverkaufen“ eher für bare Münze nehmen, als die Dienste zu nutzen. Du kannst peterC+Facebook@gmail.com gerne weiter geheim halten, wenn dir das ein Gefühl der Sicherheit gibt nur ist das nicht mehr relevant, wenn diese Emailadresse geleakt wird und so als „einmaliges Identifizierungsinstrument“ komplett wertlos ist.

Dann nutzt du aber hoffentlich auch PGP mit den Mailadressen? Ansonsten finde ich es recht merkwürdig, dass man sich um die Vertraulichkeit des Headers einer Mail mehr Gedanken macht, als über den Inhalt…

Sehe ich auch so. Würde dort nix eingeben.

Angesichts der Vielzahl an Hacks, die Troy Hunt inzwischen gesammelt hat, ist die Wahrscheinlichkeit groß, dass er deine Mailadresse schon hat. Bei mir wars Dropbox und LinkedIn

Weiss jemand wie es um die Sicherheit der gespeicherten Zugangsdaten innerhalb eines Browsers z.B. bestellt ist?

Es gibt Tools die es erlauben Passwörter aus Browser auszulesen

https://www.nirsoft.net/password_recovery_tools.html

Hat jemand Zugriff auf deinen Rechner, hast du (immer) ein Problem und besteht der Zugriff auch nur darin über ein powershell Script Schadcode nachzuladen. Wer am PC sitzt, kann die Passwörter ja sowieso direkt im Browser anzeigen.