Bitwarden bekommt Passkeys-Unterstützung

Passkeys gelten für viele als die Zukunft der Anmeldung. Klassische Anmeldeprozeduren und Passwörter sollen wegfallen, Passkeys der Schlüssel zum Login werden. 1Password hat die Unterstützung für Passkeys bereits für nächsten Monat angekündigt. Klar, dass man da schnell dabei ist, denn man bietet mit Passage einen eigenen Dienst an, mit dem Unternehmen Passkeys für ihre Kunden einfach anbieten können. Hierzulande wäre Hanko so ein Anbieter, die bieten Open Source an.

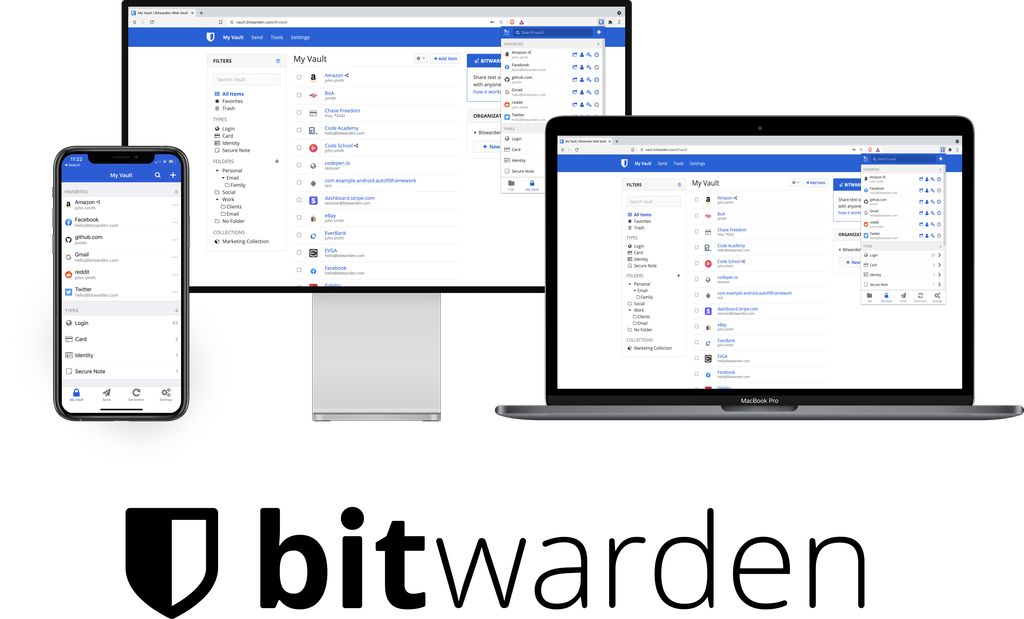

Ab diesem Sommer können auch Bitwarden-Nutzer, die sich weniger auf herkömmliche Benutzernamen und Passwörter verlassen wollen, registrierte Passkeys, die mit den von ihnen genutzten Websites und Anwendungen verbunden sind, direkt in ihrem Tresor speichern und verwalten. Die Benutzer werden auch in der Lage sein, Passkeys zu verwenden, um auf ihren Bitwarden-Tresor zuzugreifen und ihn zu entsperren, sodass auf Hauptpasswörter vollständig verzichtet werden kann.

Diese Funktion nutzt die WebAuthn PRF-Erweiterung, einen aufkommenden Standard für Passkeys, der geheime Schlüssel für die Verschlüsselung von Tresordaten erzeugt. Benutzer können immer noch ihr Hauptpasswort und 2FA verwenden, auch wenn sie Passkeys aktiviert haben, so die Entwickler.

Was sind Passkeys?

Passkeys wurden entwickelt, damit Benutzer sich ohne Passwörter bei Websites und Apps anmelden können und das Benutzererlebnis bequemer und sicherer wird. Passkeys sind eine standardbasierte Technologie, die im Gegensatz zu Passwörtern Phishing-sicher und immer robust ist. Sie wurden so entwickelt, dass es keine Shared Secrets mehr gibt. Sie vereinfachen die Accountregistrierung für Apps und Websites und sind einfach zu verwenden.

Passkeys basieren auf dem Standard „WebAuthentication“ (oder „WebAuthn“), bei dem die Verschlüsselung mit öffentlichen Schlüsseln erfolgt. Während der Accountregistrierung erstellt das Betriebssystem ein eindeutiges verschlüsseltes Schlüsselpaar, das mit einem Account für die App oder Website verknüpft wird. Diese Schlüssel werden vom Gerät sicher und eindeutig für jeden Account generiert.

Einer dieser Schlüssel ist öffentlich und wird auf dem Server gespeichert. Dieser öffentliche Schlüssel ist nicht geheim. Der andere Schlüssel ist privat und wird für die eigentliche Anmeldung benötigt. Der Server erfährt nie, wie der private Schlüssel lautet. Es wird kein Shared Secret übertragen, und der Server muss den öffentlichen Schlüssel nicht schützen. Dadurch sind Passkeys sehr sichere und einfach zu verwendende Anmeldedaten, die gut vor Phishing geschützt sind. Und die Plattformanbieter haben in der FIDO Alliance zusammengearbeitet, um sicherzustellen, dass Passkey-Implementierungen plattformübergreifend kompatibel sind und auf so vielen Geräten wie möglich funktionieren.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Hat jemand schon Erfahrungen mit Passkeys?

Gibt ja noch nicht viele Dienste, bei denen das funktioniert. Ich habe es mit Apple Geräten ausprobiert als es bei google verfügbar war https://stadt-bremerhaven.de/google-passkeys-fuer-google-konten-verfuegbar/

Absolut simpel, der Passkey wird im Apple Keyring gespeichert und ist dann auf allen Geräten verfügbar.

Kann man die bei Apple auch verwalten. Also löschen oder einsehen, welche man gespeichert hat? Sind die also im „Schlüsselbund“ aufgeführt, kann man sie dort wieder löschen und sehen, zu welchen Nick diese zugeordnet sind?

Der Passkey taucht als zusätzliche Option zu einem Login-Eintrag im Schlüsselbund auf, die sind eindeutig zugeordnet. Genau wie beispielsweise ein OTP-Code.

Man kann den Passkey auch wieder aus dem Eintrag löschen, mehr Optionen gibt es nicht.

> […] die sich weniger auf herkömmliche Benutzernamen und Passwörter verlassen wollen […]

Denke das „wollen“ ist nicht das größte Problem. Mir fallen von den circa 30 Seiten wo ich One Time Passwords aktiviert habe keine 5 ein, wo das überhaupt möglich wäre.

@Caschy

In dem letzten Satz vor dem grauen Kasten ist irgendetwas durcheinander geraten oder es noch zu früh und ich verstehe ihn nicht.

da fehlt einfach nur das „können“ nach „Benutzer“

Für so weitreichende Assoziationen war um die Zeit mein Blut-Koffein-Spiegel wohl noch nicht hoch genug.

da fehlt ein „können“ nach Benutzer.

Hab ich korrigiert, danke!

Passkeys scheint ja das nächste heiße Ding zu werden. Aber beim gezeigten Video wird mir der Sicherheitsaspekt nicht klar: ich kann mich dann wahlweise mit Username und Passwort ODER Passkeys anmelden? Damit hätte ich also eine Türe mit zwei Schlössern (beide öffnen die Türe) und ein Angreifer nimmt einfach die schwächere Methode?

Richtig. Irgendwann könnte es Passwörter vollständig ersetzen.

Denke die nächsten Jahre wird keiner das Risiko eingehen wollen Passwörter zu verbieten. Und wer weiß wie es sich überhaupt durchsetzt. Ich denke, 99% der Firmen werden ein paar Jahre abwarten und den Markt beobachten.

Das wird nur für die Übergangszeit parallel angeboten, solange es Passkeys noch nicht flächendeckend gibt. Wird sicherlich für viele Webseiten am Anfang gelten, bis sich das durchgesetzt hat wird es (leider) noch dauern.

Aber der Anfang ist gemacht!

Bei Microsoft kann man das Password schon komplett löschen. Ich kann mich jetzt nur noch mit dem YubiKey oder über das Smartphone anmelden. Für Notfälle habe ich noch ein paar Einmal-Anmelde-Codes bei vertrauenswürdigen Personen an anderen Orten abgelegt.

Bitwarden wird ja gerne als „bester“ Passwort-Manager empfohlen. Ich nutze derzeit Enpass, könnte mir aber einen Wechsel auf eine Alternative vorstellen, da die Entwicklung von Enpass in meinen Augen etwas stockt. Ich habe mir Bitwarden installiert, offenbar kann man aber ohne Anmeldung mit einem Account rein gar nichts damit anfangen. Gibt es keine Möglichkeit, Bitwarten ohne Account und mit einem lokalen Tresor zu nutzen?

Nein, Bitwarden ist ein reiner online (cloud) Passwortmanager. Das muss man schon mögen und wollen.

Nachtrag: Du könntest selber (ggf. auch zu Hause im LAN) hosten, dann würdest Du die Passwörter in dem Sinne nicht aus der Hand geben. In den allermeisten Fällen bezweifle ich aber, dass das ein Sicherheitsgewinn ist – es verringert allenfalls den Reiz des Angriffsziels.

@cryptosteve: Stimmt so nicht, habe Bitwarden local auf meiner Synology NAS am laufen:

https://idomix.de/bitwarden-als-passwort-server-auf-der-diskstation

Jein, zu Bitwarden gehört immer eine Server Anwendung. Wenn du Bitwarden nicht traust, kannst du auch Vaultwarden als Server selbst hosten.

Bedingt. Bitwarden ist ein Server-Client System. Die „lokale“ Lösung wäre https://github.com/dani-garcia/vaultwarden

Bitwarden kann auch lokal selbst gehostet werden Bitwarden stellt z.B. auch Docker Container bereit), Vaultwarden ist nur eine kompatible Alternative

OK, danke euch.

Lies dich noch einmal ein. Was du schreibst, ist falsch.

Passkeys können auch geteilt werden und niemand zwingt dich, diese mittels Biometrie abzusichern. Kannst du genauso gut z.B. mit einem Masterpasswort.

Der Sinn ist doch gerade, keine Passwörter mehr zu verwenden. Wozu also von Passwörtern auf Passkeys wechseln u. dort dann ein Passwort einzugeben? Das Ganze wurd immer nur in Zusammenhang mit Biometrie vorgestellt.

Genau so funktioniert (fast) jeder Passwortmanager dieser Welt?! Du hast ein hoffentlich sicheres Masterpasswort und greifst damit auf alle anderen Passwörter zu. Jetzt hast du ein sicheres Masterpasswort (oder Biometrie) und greifst damit auf deine Passkeys zu.

Aus der Sicht genau das gleiche. Die Vorteile kommen erst woanders ins Spiel.

Man will doch nicht sein Masterpasswort teilen, sondern nur einen einzelnen Zugang. Bishwer kein Problem, mit passkeys unmöglich, zumindest ohne Biometrie, denn ansinsten ist es auch wieder ein Passwort, was das Ganze völlig unsinnig macht. Ich behaupte mal: das bleibt ein absolutes Nischenprodukt., wenn selbst auf einem Techblog keiner den Durchblick hat.

Weil du durch ein Passkey kein Passwort übertragen oder speichern musst. Ein Passwort, mit dem man die lokalen Passkeys absichert, wäre nur lokal vorhanden und auf keinem Server.

Ich will es aber übertragen können! Und zwar ohne Biometrie.

Wenn Du wüsstet was ich alles will.

Mit und ohne Biometrie

Eben – und ich kann’s – mit ohne Passkeys.

Bin mal gespannt auf die Exportierung von Passkeys bei den gängigen Passwortmanagern.

Du erstellst einfach einen zweiten passkeys oder gibst den passkey weiter.

Da ich mit dem ganzen Thema Passkeys auch noch nicht so vertraut bin, stellen sich mir auch ein paar Fragen.

Ich habe mir Passkeys bei Apple angeschaut und dort gesehen, dass es die praktische Lösung gibt sich einen QR-Code generieren zu lassen und diesen dann mit dem iPhone zu scannen und sich dann per Biometrie / Masterpasswort an einem Gerät anzumelden, auf dem der Apple Schlüsselbund nicht installiert ist.

Gibt es sowas dann bei Bitwarden auch?

Ich bin begeisterter Bitwarden-Nutzer, aber finde es immer sehr umständlich mich an „fremden“ Geräten anzumelden, ohne die Browser-Erweiterung zu installieren oder das komplette Passwort abzutippen. Die Lösung von Apple sich per QR-Code mit dem eigenen Smartphone anmelden zu können, finde ich da schon sehr gut gelöst.

Das ist nicht die Lösung von Apple, sondern die offizielle Lösung von WebAuthn (Passkeys).

Windows fragt dich auch entweder nach Windows Hello oder zeigt den QR-Code.

Deswegen erwarte ich, dass Bitwarden das gleiche macht.

Das wäre ja mega gut! Damit wären dann dieses lästige Passwort abtippen endlich vorbei!

Hat es jemand schon geschafft, Passkeys für sein Microsoft Konto einzurichten?

Wenn ja, wie?

Mehr Abhängigkeit für gefühlte Sicherheit. Ja ne. Es gibt zwar Bereiche in denen das von Vorteil sein kann, wo es vor allem eine breitere Unterstützung hat, aber im normal alltäglichen Gebrauch wird sich nichts ändern. Da bleibt es weiter bei Keepass mit Perform Auto-Type. Das einzige Komfortplugin was ich nutze ist eine zeitlich bis zur nächsten Masterpassworteingabe beschränkte Fingeprint Entsperr-Funktion.