Bitwarden 2025.8.0: Neue Features für mehr Sicherheit und Bedienkomfort

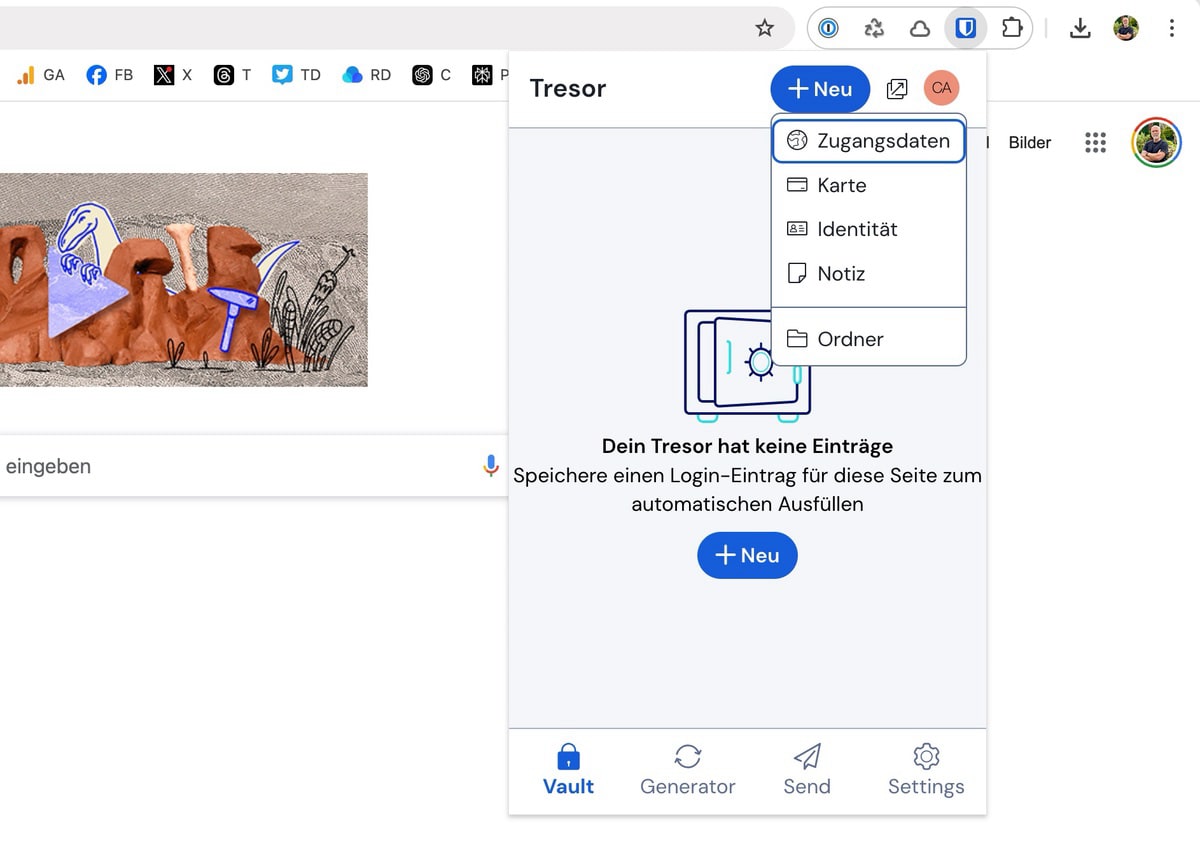

Der Passwort-Manager Bitwarden erhält mit Version 2025.8.0 einige Verbesserungen. Für Unternehmenskunden gibt es in der Admin-Konsole eine neue Richtlinie, die es ermöglicht, die Speicherung von Kreditkarteninformationen einzuschränken. Dies erhöht die Kontrolle über sensible Daten im Firmeneinsatz. Die Passwortverwaltung wurde ebenfalls optimiert. Der integrierte Passwortgenerator bietet nun direkt nach der Erstellung eines neuen Passworts an, dieses als Login-Eintrag zu speichern. Die Ansicht der Tresor-Einträge wurde ebenfalls überarbeitet und zeigt jetzt Favicons und wichtige Informationen übersichtlich im oberen Bereich an.

Für Android-Nutzer gibt es eine wichtige Sicherheitsverbesserung: Die App erfordert nun zwingend eine HTTPS-Verbindung zum Server. Dies betrifft hauptsächlich Nutzer, die Bitwarden auf einem eigenen Server ohne SSL/TLS-Zertifikat betreiben. Bitwarden ist als Webanwendung, Desktop-Client, mobile App und Browser-Erweiterung verfügbar. Die Basis-Version ist kostenfrei nutzbar. Premium-Funktionen wie TOTP-Codes, YubiKey-Unterstützung und erweiterter Speicherplatz sind gegen eine kleine, jährliche Gebühr erhältlich.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

TOTP gibt es kostenlos mit der Bitwarden Authenticator App. Man kann auch einen Sync einrichten und dann werden TOTP Codes die man in Bitwarden eingerichtet hat auch in der App angezeigt.

Die Extension für Firefox ist wirklich grauenhaft geworden in letzter Zeit. Design unübersichtlich und jetzt erkennt er auch oft die Input Felder nicht mehr und ich muss manuell copy pasten…

@Markus: Momentan gibt es Probleme mit dem Bitwarden Icon – schau mal nach, ob die Felder wirklich nicht erkannt werden oder ob einfach nur das Bitwarden „badge“ in der Toolleiste nicht richtig anzeigt ob Auto-Ausfüllen gerade geht oder nicht.

Ich klicke ja auf ‚fill‘ und er kann es nicht ausfüllen. Sind immer die selben Websites, die nicht funktionieren. Nur scheint sich das Problem immer mehr auszubreiten.

Dann mal hoffen, dass die den Vaultwarden-Docker schnell aktualisieren 🙂

Vaultwarden ist ein eigenständiges Projekt. Und profitiert davon das teile von Bitwarden Open Source ist. Ob man dem vertrauen soll oder. Ich soll jeder selbst beantworten.

Laut github:

This project is not associated with Bitwarden or Bitwarden, Inc.

However, one of the active maintainers for Vaultwarden is employed by Bitwarden and is allowed to contribute to the project on their own time. These contributions are independent of Bitwarden and are reviewed by other maintainers.

Ich wüsste nicht, warum ich vaultwarden weniger vertrauen soll als Bitwarden. Ich kenne niemanden bei Bitwarden dem ich vertrauen könnte. Deshalb würde ich meine privatesten Passwörter dort nicht ablegen. Ein Grund, warum ich 1Password den Rücken gekehrt habe.

Vaultwarden läuft in einem eigenen Docker-Container und sendet nichts nach draußen.

Allerdings mache ich mir dennoch hin und wieder die Arbeit und suche nach eventuellen externen Requests. Das lässt sich in Rust schnell finden. Ist bei mir aber auch nicht nötig, weil der Docker-Container grundsätzlich keine Verbindung nach außen aufbauen darf.

> Dann mal hoffen, dass die den Vaultwarden-Docker schnell aktualisieren

Bitwarden wird nicht den Vaultwarden-Docker aktualisieren. Bitwarden aktualisiert nur Bitwarden – Vaultwarden betreiben andere.

Das ist mir schon bewusst… Aber der Fork kann & wird sich sicher an den Bitwarden-Funktionen und Gedanken bedienen.

Wo ist Vaultwarden denn ein Fork? Die haben sich den Source Code der Serverkomponenten angesehen und zumindest teile in einer anderen Sprache nachgeschrieben. Und soweit ich weiß, ist Vaultwarden nichtmal auf der gleichen Feature Ebene wie Bitwarden.

Ich bleibe aktuell lieber auf einer Self Hosted Bitwarden Instanz, wovon die Software auch regelmäßige Audits bekommt.

Mit dem Punkt der Audits gehe ich mit und ziehe einen Wechsel in Betracht. Der Rest ist mir als Endanwender recht schnuppe.

Wird bestimmt bald kommen 🙂

Einen Passwortmanager selbst zu hosten und dann keine gültigen TLS-Zertifikate zu verwenden ist aber auch Security-Selbstmord. Hoffe das macht niemand.

Ich für meinen Teil hoste hinter Cloudflare und mittels NPMplus und Certbot Cloudflare-TLS-Zertifikaten. Tipp, ob man hier noch was erweitern bzw. verbessern kann?

Perplexity hat welche 😀 Strenge TLS-Einstellungen und Cloudflare Full (Strict) SSL-Modus

Stelle sicher, dass Cloudflare auf den „Full (Strict)“-Modus eingestellt ist, damit die Verbindung zum Origin-Server per TLS mit gültigem Zertifikat gesichert ist.

Nutze im NPMplus möglichst aktuelle TLS-Versionen (TLS 1.3, 1.2) und sichere Cipher Suites, um bestmögliche Verschlüsselung zu gewährleisten.

Härtung von HTTP-Headern

Aktiviere HTTP-Sicherheitsheader wie Strict-Transport-Security (HSTS) mit langer Laufzeit, X-Frame-Options, X-Content-Type-Options, Referrer-Policy und Content-Security-Policy im Proxy, um den Schutz gegen Clickjacking, MIME-Sniffing, Cross-Site-Scripting usw. zu verbessern.

Cloudflare Access / WAF Einsatz

Überlege, Cloudflare Access (Zero Trust) einzusetzen, um das Bitwarden-Webinterface nur autorisierten Benutzern zugänglich zu machen.

Aktiviere und konfiguriere die Cloudflare Web Application Firewall (WAF) mit passenden Regeln, um Angriffsvektoren zu reduzieren.

Rate Limiting und Schutz vor Brute Force

Implementiere in Cloudflare oder Nginx Rate Limits zum Schutz vor Brute-Force-Loginversuchen.

Ergänzend kann Bitwarden eigene Sicherheitsmechanismen wie Multi-Faktor-Authentifizierung (MFA) zur Absicherung nutzen.

Regelmäßige Backups und Monitoring

Sorge für regelmäßige Backups der Bitwarden-Datenbank und Konfigurationsdateien.

Überwache die Verfügbarkeit und Logs (Cloudflare, Nginx, Bitwarden) auf ungewöhnliche Aktivitäten oder Fehler.

Automatisierung der Zertifikatsverlängerung

Prüfe, ob Certbot mit Cloudflare-API komplett automatisiert läuft und Zertifikate zuverlässig vor Ablauf erneuert werden. Automatisierung minimiert Ausfallrisiken.

Origin-Server nur über Cloudflare erreichbar machen

Schränke Zugriffe auf den Bitwarden-Server so ein, dass er nur über Cloudflare erreichbar ist, z.B. via Firewall-Regeln oder IP-Whitelist der Cloudflare IP-Ranges.

Performance-Optimierungen

Nutze Caching-Regeln für statische Inhalte, die Bitwarden ausliefert.

Eventuell kann HTTP/2 oder HTTP/3 in NPMplus und Cloudflare aktiviert werden für bessere Ladezeiten und Effizienz.

DAS ist mal hilfreich 🙂 Danke!

den nginx auf der gleichen Maschine zu fahren ist auch schon eine seltsame idee

> Premium-Funktionen wie TOTP-Codes, YubiKey-Unterstützung und erweiterter Speicherplatz sind gegen eine kleine, jährliche Gebühr erhältlich.

Das ist ein kleines bisschen missverständlich geschrieben. YubiKeys sind auch in kostenlosen Accounts unterstützt. – Das einzige, was an der Stelle „Premium“ ist: Yubico OTP geht nur mit „Premium“ Accounts.

Eine iOS-App, die auch optisch zu iOS passt (also so, wie es mal war) wäre wieder was feines.

Klappt bei euch das automatische Anzeigen des Biometrie-Logins mit der Safari-Extension? Bei mir nicht obwohl alle Settings korrekt sind.

Oh, und wird die Badge mit Anzahl der Logins im Icon angezeigt? Hier nicht.

Naja, ich hoffe die Sicherheit ist nicht so löchrig wie die Safari-Extension seit einigen Monaten nun… argh!

Das wichtigste bei diesem Bitwarden Update ist der Fix gegen Clickjacking Sicherheitslücken. Das Prinzip ist in dem Golem Artikel hier erklärt: https://www.golem.de/news/clickjacking-gaengige-passwortmanager-koennen-zugangsdaten-leaken-2508-199406.html

Auf dem Markt sind derzeit allerdings noch einige verwundbare Passwortmanager, siehe den Artikel hier: https://marektoth.com/blog/dom-based-extension-clickjacking/#fixed-versions

Der Fix für Bitwarden ist in der Aufstellung noch nicht aktualisiert. In zweiten verlinkten Artikel auf Golem ist die Liste aktualisiert:

As of August 19, 2025, the following versions have been confirmed as still vulnerable:

1Password: 1Password – Password Manager: 8.11.4.27 (Latest)

LastPass: LastPass: 4.146.3 (Latest)

LogMeOnce: LogMeOnce: 7.12.4 (Latest)

Enpass: Enpass: 6.11.6 (Latest)

Apple: iCloud Passwords: 3.1.25 (Latest)