AVM FRITZ!Box: VPN einrichten

Möchte man von unterwegs auf Daten daheim zugreifen, beispielsweise auf einem Rechner, dann gibt es mittlerweile viele Möglichkeiten. Eine von ihnen kennen FRITZ!Box-Besitzer vielleicht. Die Box erlaubt nämlich den Zugriff von außen in das interne Netzwerk über ein VPN (Virtual Private Network). Wer sich bislang nie damit beschäftigte, der sei kurz ins Boot geholt. Davon unberührt ist übrigens der Zugriff auf eine Festplatte, die an der FRITZ!Box hängt, die kann ganz simpel über den Fernzugriff von MyFRITZ! erreicht werden. Doch von Anfang an.

MyFRITZ!-Konto einrichten

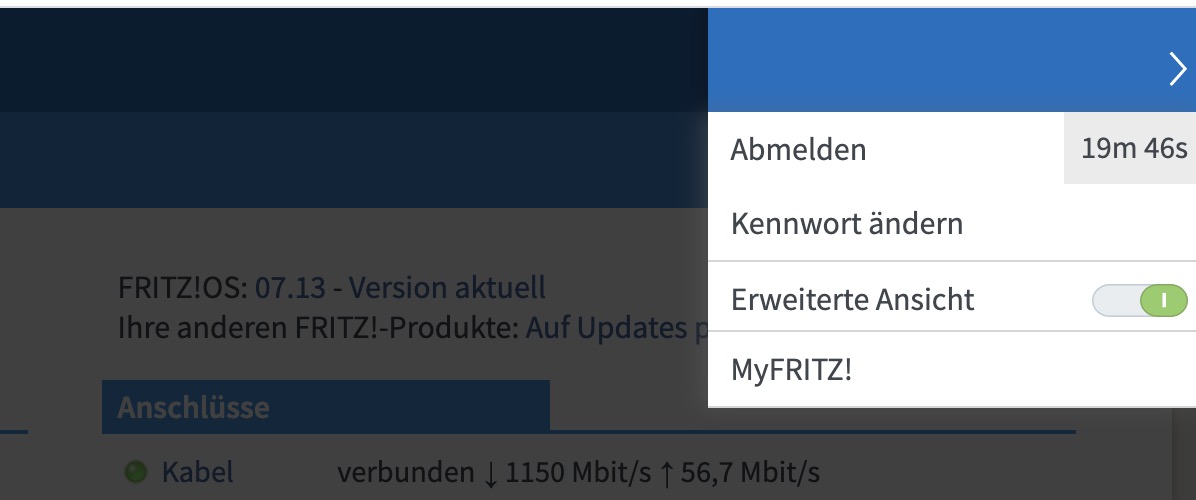

Um das VPN der FRITZ!Box zu aktivieren sind ein paar Handgriffe notwendig. So muss bei dem Weg eines VPN über die FRITZ!Box ein MyFritz!-Konto eingerichtet werden. Dies geschieht über die Oberfläche der FRITZ!Box. Stellt die Ansicht eurer Oberfläche über das Menü mit den drei Punkten links oben auf die Ansicht „Erweitert“ ein.

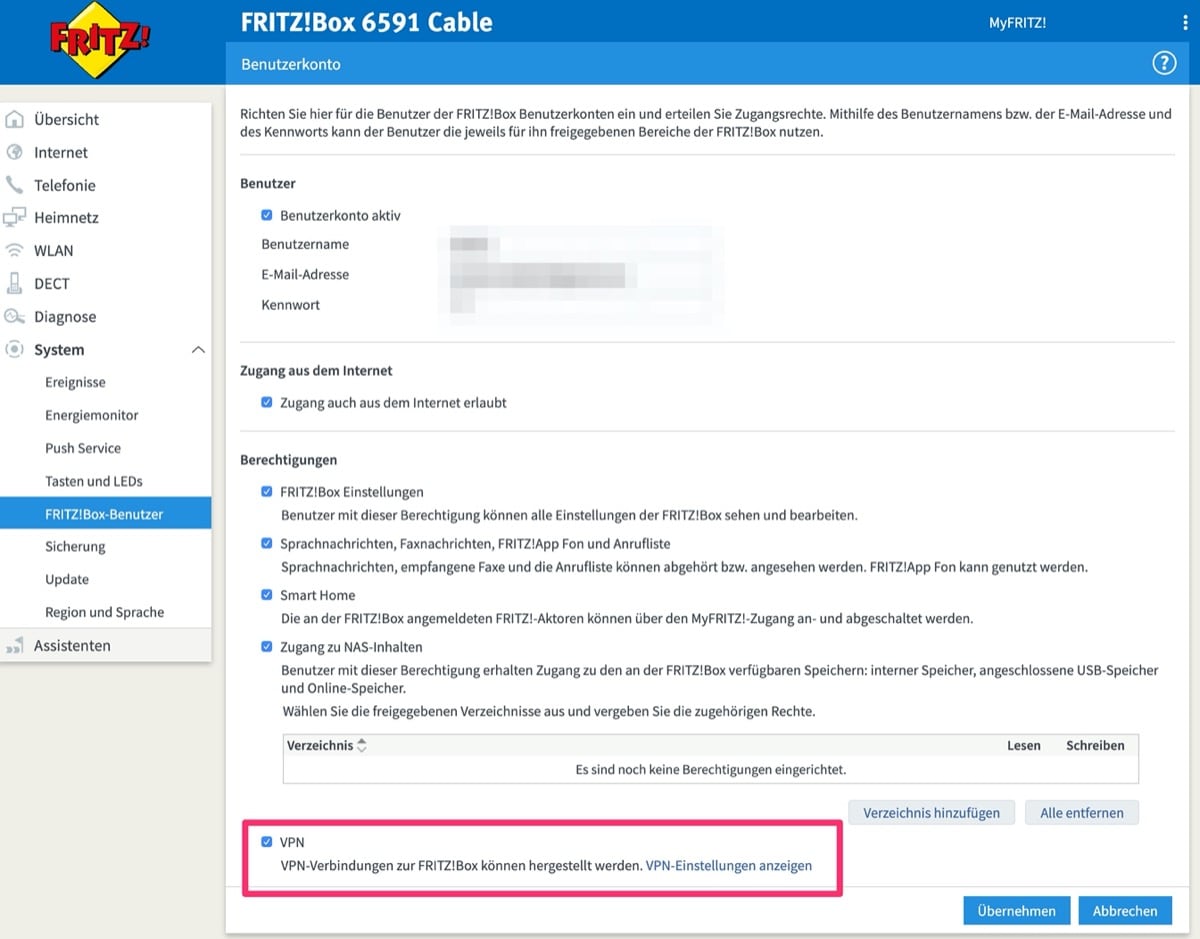

Geht nun im Menü links auf den Punkt Internet > MyFRITZ!-Konto und legt euch ein Konto an. Hat man dies erledigt, so kann man den MyFRITZ!-Internetzugriff sowie einen FRITZ!Box-Benutzer einrichten. Solltet ihr vielleicht schon in der Vergangenheit einen Benutzer eingerichtet haben, so stellt sicher, dass dieser die Berechtigung hat, um auf das VPN zuzugreifen. FRITZ!Box-Benutzer befinden sich unter dem Menüpunkt System, in den Einstellungen könnt ihr festlegen, was ein Nutzer darf – oder nicht:

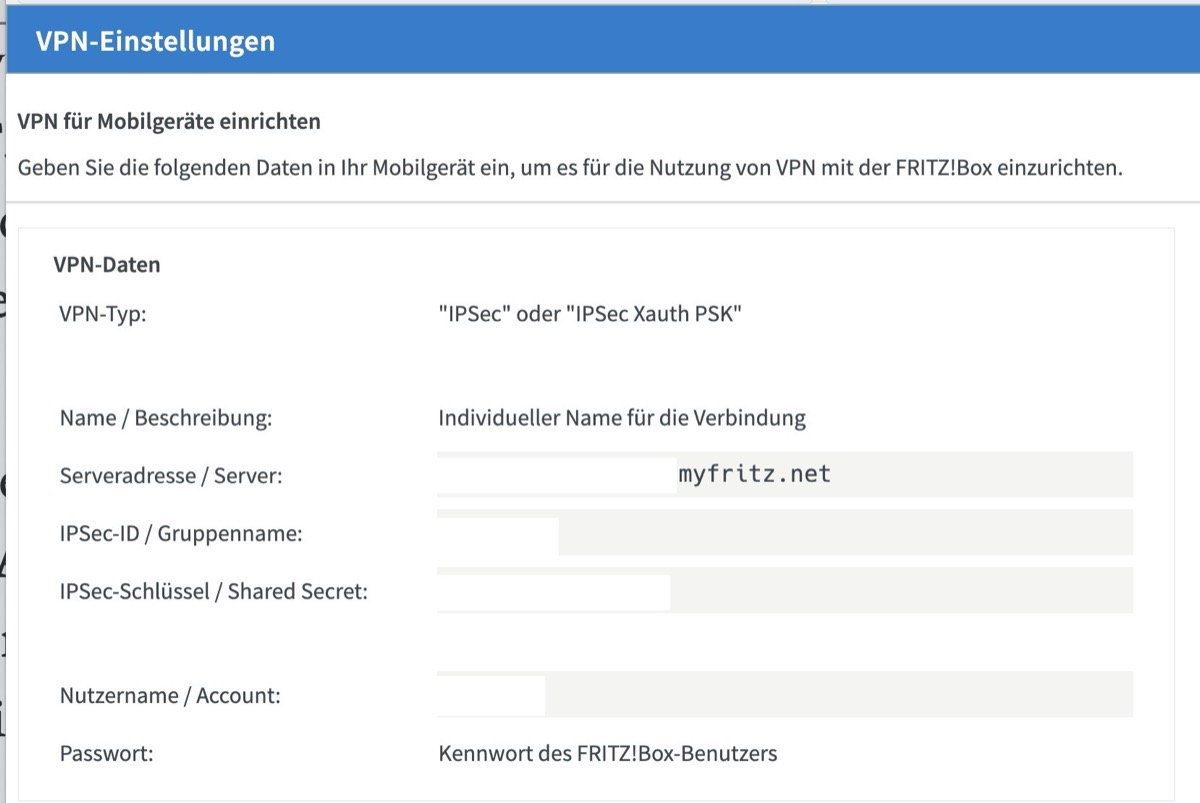

Klickt man auf „Übernehmen“, so bekommt man die Möglichkeit, sich die Einstellungen für iOS und Android anzeigen zu lassen, also jene, wie ihr ins VPN kommt. Dies betrifft sowohl die Adresse, die Zugangsdaten sowie die Anleitung, wie das Ganze einzurichten ist.

Gehen Sie in die Einstellungen Ihres iOS Gerätes.

Wählen Sie „Allgemein > VPN > VPN hinzufügen“. Geben Sie die VPN-Daten in die entsprechenden Felder ein.

Beachten Sie dabei folgende Einstellungen: Setzen Sie „Zertifikat verwenden“ auf inaktiv. Wählen Sie für „Proxy“ die Einstellung „Aus“.

Schließen Sie die Einrichtung ab.

Einrichtung unter Android

Gehen Sie in die Einstellungen Ihres Android Gerätes.

Gehen Sie zum Abschnitt „Drahtlos & Netzwerke“ und wählen Sie „Mehr > VPN“.

Geben Sie die VPN-Daten in die entsprechenden Felder ein. Die Eingabe von Nutzername und Passwort ist je nach Android-Version erst beim Aufbau der VPN-Verbindung notwendig.

Schließen Sie die Einrichtung ab

Falls ihr das Ganze gegen testet, stellt sicher, dass ihr nicht im eigenen WLAN seid. Und achtet unbedingt bei der Eingabe von Daten darauf, dass diese richtig sind.

Persönliche Meinung dazu: Für den gelegentlichen Zugriff auf Ressourcen durchaus brauchbar. Wer mit iOS hantiert, wird feststellen, dass das System die VPN-Verbindung direkt trennt, wenn das iPhone oder iPad inaktiv wird. Dann muss man händisch nachverbinden. Man findet Umwege über selbst ausgestellte Zertifikate im Netz, um eine dauerhafte Verbindung von iOS zum VPN der FRITZ!Box zu realisieren, aber dies ist recht umständlich, wenn man wirklich nur für den gelegentlichen Zugriff ins Netzwerk will.

Und wie erwähnt: Für den Zugriff auf einen Speicher-Stick oder eine Festplatte an der FRITZ!Box benötigt man ja auch nicht zwingend ein VPN. AVM hat übrigens auch eine Seite zum Thema VPN. Dennoch: Vielleicht ein Bereich, in dem AVM mal in Zukunft nacharbeiten könnte (es geht z. B. nur IPv4, nicht IPv6) – mittlerweile gibt es ja schöne Möglichkeiten für VPN und das eigene Heimnetz.

Ich finde Logmein Hamachi (https://www.vpn.net/) sicherer (kein offener Port der Fritzbox nach außen) und einfacher. Außerdem können damit die Rechner im VPN auch untereinander kommunizieren. Bis 5 Rechner kostenlos, darüber günstig. Habe ich auf Windows, Android und Linux MX (mit Haguichi) im Einsatz. Weil die Clients verschlüsseln, nicht die Fritzbox, kann auch die CPU des Routers kein Flaschenhals werden.

Das gibt es noch? Krass. Ich glaube, dass hatte ich mal vor 100 Jahren hier erwähnt

Hamachi dürfte nach wie vor Marktführer bei Cloud-VPNs sein und hat sich auf qualitativ hohem Niveau stabilisiert (ich bin ca. 10 Jahre Kunde). Könnte ein Grund sein, warum es für die Linuxleute mittlerweile eine grafische Oberfläche gibt (Haguichi). Alternativ gibt es noch Neorouter, habe ich mir aber nie angesehen.

Wer seine Daten im VPN 3. Anbietern überlassen möchte, gerne. Und kann man mit der Lösung auch die Telefon App der Fritz!Box dann nutzen?

Du kannst auch dein ohne eine App dein Telefon als IP-Phone einrichten. Mit ist aber auch kein Problem und einfacher, dafür aber eine extra App.

Hamachi ist ein peer-to-peer VPN. Die Nutzdaten laufen nicht über den Anbieter, sind außerdem unter Windows ohnehin verschlüsselt (RDP oder SMB). Bezüglich der Fritz-Telefonapp weiß ich nicht Bescheid, nutze die nur im lokalen LAN. Die Router an anderen Standorten erreiche ich über RDP (über Hamachi) auf einem Windows- oder Linux-PC am Standort, von dort dann auf den lokalen Router.

Habe ich was überlesen? VPN über Fritzbox geht doch ganz easy über Heimnetzverbindung über die Myfritz App, zumindest wenn man sich nur via Handy verbinden will? Gibt es zumindest in der Android App. Das muss nicht Mal groß etwas in der Fritzbox eingestellt werden. Wesentlich einfacher für den Laien.

Wenn die VPN-Verbindung steht, ist es so, als wenn du im Heimnetz wärest. Inkl. Festnetztelefonie über die Fritzbox.

Jupp. Unterwegs mit der Festnetznummer telefonieren klappt problemlos. Bei so geringen Daten stört auch die eher langsame Geschwindigkeit des Fritz-VPN nicht.

Wer kennt die Szene aus „Lost Highway“, in welcher Fred Madison auf einer Party ist und von dort den „Mystery Man“ auf seinem eigenen Festnetzanschluss zu Hause anruft, obwohl sich beide auf der Party gegenüberstehen? Wäre heute problemlos machbar…

die wohl unheimlichste Filmszene, aller Zeiten – der Mystery Man ist wohl ein Metapher für das Böse oder auch der Teufel selbst

Wie kommst du darauf das man für FB VPN einen Port aufmachen muss?

Auch ist es möglich im Netzwerk zugriff auf andere Geräte zu haben, ist halt so als ob du intern angemeldet bist.

Ab der Fritz!OS 6.5 können 12 Geräte verbunden werden, welche auch untereinander kommunizieren können. Bei einer Verwendung einer älteren Version nur 8 Teilnehmer. Anstatt über die CPU der FB sich Gedanken zu machen würde ich lieber dein Upload im Auge behalten.

Hast Du das überhaupt einmal ausprobiert oder sind das alles Thesen von dir?

Natürlich muß für routerbasiertes VPN ein VPN-Port dauerhaft auf sein, sonst ist die Fritzbox von außen über VPN nicht erreichbar. Das gleiche gilt auch, wenn man das AVM-Netzwerk zum Zugriff auf die Fritzbox nutzt.Einfach mal einen Portscan auf die eigene Fritzbox machen, dann sollte man das sehen, z. B. mit https://www.grc.com/x/ne.dll?bh0bkyd2

Verschlüsselung und Entschlüsselung sind notorisch CPU-intensiv. Ob das praktisch zum Problem wird, hängt von der Zahl und Nutzung der gleichzeitigen VPN-Verbindungen und natürlich vom Router ab.

Hier noch zur VPN-Geschwindigkeit. Geht zwar um ein öffentliches VPN statt ein privates, aber die Probleme sind die gleichen:

https://www.cactusvpn.com/de/vpn/verwendung-vpn-verlangsamt-internetverbindung/

(…)

Als allgemeine Faustregel gilt, dass das OpenVPN-Protokoll das Protokoll ist, bei dem die Wahrscheinlichkeit von VPN-Geschwindigkeitsverlusten am größten ist, während PPTP das schnellste ist. PPTP ist jedoch auch das riskanteste Protokoll, da es keine zuverlässige Verschlüsselung gibt.

In der Regel sind das IKEv2-, L2TP/ IPSec- oder SoftEther-Protokoll eine gute Alternative.

(…)

Hamachi ist ein proprietäres Protokoll: https://de.wikipedia.org/wiki/LogMeIn_Hamachi

Meine Durchsatzmessungen sind lange her, habe keine Details mehr parat. Aber anderes war mir auch wichtiger (einfache Einrichtung, einfacher Betrieb, privates VPN für jedes Endgerät, die untereinander kommunizieren können, egal, wo sie sind).

hier noch einmal der Vergleich zwischen den unterschiedlichen Verschlüsselungen: https://vpnoverview.com/de/vpn-informationen/vpn-protokolle-im-vergleich/

Ich meine das OpenVpn sehr performant ist, das Problem sind eher die Anbindung der Client über extra Programm oder App. Bei den anderen ist dieses in den Einstellungen enthalten und muss nur noch eingerichtet werden.

https://de.wikipedia.org/wiki/LogMeIn_Hamachi >Sicherheit

„Da das Programm Closed Source ist, kann die Sicherheit nicht durch ein Audit festgestellt werden. Eine Beschreibung der Sicherheitsarchitektur durch den Hersteller ist auf Englisch verfügbar.“

Ob das unsicherer ist als ein Port zu öffnen, ist für mich nicht belegt oder ausgeschlossen. Im Papier kann ja vieles stehen, was nicht unbedingt stimmen muss!

Guckt Euch mal Zerotier an …. Für alle Plattformen – bis zu 100 Geräte kostenlos…. Auch die IPv4 / Ipv6 Problematik ist damit schnell gelöst…. Wer mehr Geräte oder eben auch den Zerotiercontroller (praktisch die Leitstelle des Cloudbasierten VPN) unter Kontrolle haben will, setzt diesen selber auf….

Alles relativ einfach… zumindestens ohne eigenen Controller…

Und jetzt noch quasi StreamOn wenn man als Telekom Kunde Festnetz und Mobilfunk und sich von unterwegs mit dem Heimnetz verbindet

Also ich nutzte den VPN sporadisch aber habe kein MyFritz Konto eingerichtet! Man braucht kein Konto um VPN der FritzBox zu nutzen!

Nur ist IPSec leider unter Windows 10 echt misst bzw total veraltet die Software!

Jau

Obwohl AVM im VPN-Guide schreibt, dass man zwei Fritzboxen per VPN verbinden kann, wenn eine von beiden über IPv6 angebunden ist, habe ich das nicht zum laufen bekommen.

Ich brauche eine VPN-Verbindung zwischen zwei Synology-NAS für ein Off-Site-Backup und nutze daher den Synology Open-VPN-Server. Das nervige ist, dass ich alle paar Tage die Verbindung per Hand wieder herstellen muss, weil der Client das nicht alleine macht. Aber das soll sich ja mit der kommenden DSM-Version ändern, wenn ich das richtig verstanden habe.

schon einmal probiert beide mit IPv4 oder beide mit IPv6? Ein vermischen ist doch eher suboptimal.

Da habe ich leider keine Wahl. Meine Anbindung ist nunmal IPv4 und die andere IPv6. Wenn beide IPv4 wären, gäbe es bestimmt keine Probleme. Beide mit IPv6 geht nicht, so weit ich weiß.

Ist ein Offsite-Backup bei bestehender VPN-Verbindung virensicher (gegen Löschen, Verschlüsseln)? Wie? Danke!

Den Schutz gegen Schadsoftware kannst du schon vorher machen, indem der Ort des lokalen Backups gar nicht erst unmittelbar von den im Netzwerk befindlichen Geräten erreichbar ist – was nicht erreichbar ist, kann auch nicht verändert / gelöscht werden. Ob dieses mittels Schattenkopien, rsync oder Freigaben geschieht, für welche die Clients keinen Schlüssel haben, ist egal. Die Speicherung dieses Backups außer Haus ist dann nur noch der Schutz gegen physischen Verlust der lokalen Daten.

Für den Mac gibt es den VPN!Assistent, der eledigt die Einrichtung mit einer Fritzbox sehr schnell und einfach auch auf den iOS-Geräten

„So muss bei dem Weg eines VPN über die FRITZ!Box ein MyFritz!-Konto eingerichtet werden.„

Alternativ kann man natürlich auch (s)eine eigene Domain mit DDNS oder einen DDNS-Anbieter seiner Wahl benutzen.

Zum testen kann man auch direkt über die IP-Adresse gehen. Die jeweils (tages-)aktuelle kann man sich dazu auch automatisiert von der Fritzbox als Mail zusenden lassen. Ich weiss, nicht professionell, aber zum Testen geht es eben ganz gut so.

@Daniel: Ja die Telefon App der Fritz!Box funktioniert hervorragend.

@RiffRaff Natürlich sind für VPN Ports der Fritzbox ins Internet offen. (Aber natürlich muss man die Ports nicht selbst öffnen, das macht die Fritzbox selber.). Die Portnummern sind die üblichen für VPN:

– 500 UDP, IPv4 VPN (IKE)

– 4500 UDP, IPv4 VPN (IPsec)

@Caschy: ich freue mich, dass in letzter Zeit endlich wieder mehr technische Beiträge erscheinen,

Habe ich schon x-mal mit der AvM-Anleitung vergeblich probiert zum Laufen zu bringen (iPhone, Kabel Deutschland/Vodafone). Vielleicht klappt’s hiermit.

du brauchst DUALSTACK

Ich denke dein Problem könnte KD/VF sein – eventuell DS-Lite?

Das Stichwort könnte DS-Lite sein. Da gibt es Anleitungen im Netz. Zum Beispiel „Fernzugriff ins Heimnetzwerk trotz DS-Lite“

Danke, das könnte sein. Aber dann lasse ich es lieber gleich. Hab ja NordVPN.

Mit NordVPN kommst Du aber nicht in Dein Netzwerk. Das eine hat mit dem anderen, außer VPN im Namen, nichts zu tun.

Die Technik von privatem VPN und einem öffentlichen VPNs (wie NordVPN, nutze ich auch) ist oft sehr ähnlich. NordVPN nutzt seit kurzem z. B. Wireguard.

Ich weiß schon. Ich benötige aber sogar eher eine Verschlüsselung meiner IP (also NordVPN), als Zugriff auf mein Netzwerk (eigentlich nie). Wäre allenfalls im Urlaub für Amazon-Prime-Streaming manchmal hilfreich.

Ich nehme einfach die MyFritz Android App, dann:

– Im Menü „Heimnetz“ auswählen > Verbindung einrichten (das macht man nur 1x)

– Wenn unterwegs: „Fritz!Box“ im Menü auswählen > VPN Verbindung wird aufgebaut und Symbol erscheint in der Benachrichtigungsleiste

– um zu trennen die App wieder öffnen und „Fritz!Box verlassen“ antippen

Das erscheint mir einfacher als irgendwas in den Einstellungen einrichten zu müssen.

Auf die Art schaue ich dann zB Filme über Plex.

Hab den Spaß in der Vergangenheit mehrfach probiert – immer wieder erfolglos. Inzwischen läuft ein PiVPN mit geändertem Port und das ist von der gesamten Einrichtung am Endgerät (für mich) deutlich angenehmer als das Fritz VPN. Und das wichtigste: es funktioniert einfach.

Wie hier schon erwähnt, ist die Performance über den VPN bei einer Fritzbox nicht besonders gut, insbesondere bei IPSec. Angeblich soll sich da mit den Fritz Labors etwas getan haben. Hat jemand mal die VPN-Geschwindigkeit (insb. VPN-Tunnel zwischen bei Boxen) getestet?

Ansonsten wird für ein privates VPN derzeit vor allem Wireguard empfohlen, das rennt mit nem zB raspberry pi deutlich besser.

Wäre mal an euren Erfahrungen interessiert.

Hab die von dir genannte Lösung mit einem Pi4 laufen und kann nur sagen, das es im Gegensatz zum AVM-VPN funktioniert.

Habe Wireguard auf einem mehrere Jahre alten Raspberry laufen und es funktioniert sehr ordentlich!

Stabile Verbindung über Tage (wenn ich mein Macbook mal länger nicht neu starte), sofortige Neuverbindung bei Netzwechsel (z. B. Übergang WLAN auf Mobilfunk) oder nachdem das Gerät (z. B. iPhone, iPad) aufwacht. Richtig geniales Tool! Noch in der Entwicklung, deshalb muss man ein Auge darauf haben, aber ich teste es seit mehreren Monaten und hatte noch keinerlei Probleme.

Die FRITZ!Box unterstützt leider auch immer noch nicht VPN über IPv6, sondern mindestens eins der Geräte braucht zwingend eine IPv4-Adresse. Wie sich das mittel- und langfristig auflöst, also ob die FRITZ!Box lernt, VPN-Verbindungen auch über IPv6 abzuwickeln oder ob die Provider PCP (Port Control Protocol) implementieren (eine Art Portfreigabe auf Ebene des Providers, so dass man doch wieder über IPv4 von außen erreichbar ist).

Was bleibt ist natürlich die Frage des Datendurchsatzes und da dürfte selbst ein Raspberry Pi der Implementierung auf der FRITZ!Box selbst überlegen sein. Gleiches gilt für den äußerst stabilen Verbindungsaufbau immer und immer wieder, der mit der FRITZ!Box von iOS aus sonst nicht funktioniert.

Wer also Lust hat, sich da reinzufuchsen, dem sei diese Weg wärmstens ans Herz gelegt. Schnell, stabil und beliebig anzupassen (z. B. kann man dann einfach die Routen umdefinieren, die durch das VPN gehen sollen oder man kann zusätzlich innerhalb des Tunnels weitere Netzwerke, auch IPv6-Netzwerke, auch welche mit globalen, routbaren IPv6-Adressen aufspannen).

Und wer es einfach will (läuft nach maximal 30 min, mit Übung ein neuer Client nach 5 min), nimmt so etwas wie Hamachi. Da ist der IP-Stack egal (ob nun IP4, IP6 oder was auch immer), seit Jahren ausgereift, bei mir selbst für Video über RDP schnell genug. Habe noch eine Liste mit Alternativen gefunden, aber da ich zufrieden bin…

Top 13 Hamachi Alternatives for Virtual LAN Gaming (2020) • TechLila. Available at: https://www.techlila.com/hamachi-alternatives/. Accessed May 16, 2020.

Ist das wirklich einfacher als ein VPN direkt über die Fritzbox einzurichten? So fürchterlich schwierig ist ja nun nicht …

VPN in der Fritzbox fand ich nie interessant, weil es nicht bietet, was ich brauche: Jederzeit von jedem meiner Rechner auf jeden anderen zugreifen zu können, egal, wo der ist. Ich betreibe so öfter Support über RDP (über Hamachi) bei meinem Papa, bei meiner Frau oder bei meinen Angestellten, wenn ich nicht vor Ort bin.

Hamachi bietet etwas andere Funktionalität an – in einigen Bereichen mehr, in anderen weniger. Für dein Anwendungsgebiet ist es sehr praktisch, weil es dir um Zugriff auf eigene oder fremde Rechner geht. Für mein Anwendungsgebiet ist es ungeeignet, weil ich auf Netzwerke zugreifen können muss, auch wenn in ihnen kein Rechner läuft (und weil ich unabhängig von einem zentralen Server für den Verbindungsaufbau sein möchte).

@Lars: Was ist mit dem „mehrere Jahre alten Raspberry“ gemeint? Ich habe hier noch einen Raspberry Pi 1 Model B+ in Betrieb, den ich nur ungern ersetzen möchte, weil ich den noch gut über den USB-Port der Fritzbox mit Strom versorgen kann. Könnte das noch funktionieren? Natürlich laufen da auch schon ein paar andere Dinge drauf wie pihole und FHEM.

Meiner müsste sogar noch ein Raspberry Pi 1 Model B sein (wenn auch die Variante, die 512 MB RAM hat – genauso wie das von dir genannte Modell). Also: Probier es aus!

“ Da sich dieses Protokoll jedoch noch in der Entwicklung befindet, empfehlen die Entwickler und die meisten VPN-Anbieter nur die Verwendung für experimentelle Zwecke oder wenn der Datenschutz (vorerst) nicht unbedingt erforderlich ist.“

Link siehe mein Kommentar oben bei vergleichen der unterschiedlichen Protokolle.

Wer über VPN nicht nur auf einen USB-Stick an der Box zugreifen möchte, sondern z.B. auch auf das heimische NAS, sollte im Dateimanager, z.B. dem Solid Explorer, ggf. nicht den Netzwerknamen des Gerätes eintragen sondern dessen interne IP-Adresse, sonst wird das Gerät unter Umständen nicht gefunden.

Wer vernünftig VPN machen will, nimmt Wireguard.

das sehen andere anders, da das Protokoll noch nicht fertig ist und geprüft.

„Fazit: Nur eingeschränkt zu empfehlen!

In Anbetracht des aktuellen Status von WireGuard, der Auswirkungen auf den Datenschutz und der Tatsache, dass es nicht geprüft wurde, wird WireGuard nicht für die regelmäßige Verwendung empfohlen.

Darüber hinaus sind die Datenschutzbedenken, die WireGuard (von Natur aus!) Innewohnt, ein großer Nachteil.

Dies wird sich wahrscheinlich nicht verbessern und zwingt die VPN-Dienste dazu, eine einzigartige, sofort einsatzbereite Lösung zu erstellen, damit sie mit ihren No-Logs-Richtlinien funktionieren, wie wir oben bei AzireVPN gesehen haben. Dieser Nachteil trifft aber auf das alleseits verfügbare „OpenVPN Protokoll“ nicht zu weshalb dies derzeit die sicherere und praktikablere Lösung darstellt.

Trotzdem kann WireGuard für einige Benutzer ideal sein, je nach Bedrohungsmodell und spezifischen Anforderungen. Gegenwärtig ist es jedoch ratsam, bei OpenVPN oder vielleicht IPSec zu bleiben, um es regelmäßig zu verwenden.“

https://vpn-anbieter-vergleich-test.de/wireguard-vpn-was-du-wissen-solltest/

Was die Prüfung von WireGuard angeht, bin ich absolut bei dir. Da es sich noch in einem vergleichsweise frühen Entwicklungsstand befindet, ist es bei weitem nicht so gut überprüft wie bewährte, jahrelang relativ unveränderte Protokolle. Gleichwohl wird die Überprüfung von WireGuard sehr viel einfach dadurch, dass die Codebasis um Größenordnungen kleiner ist verglichen mit den bisherigen Branchengrößen – es ist also sehr viel einfacher, es auch tatsächlich gründlich zu überprüfen.

Die Datenschutzbedenken sind nicht für alle Nutzer überhaupt relevant:

Richtig ist, dass es Nutzer gibt, die darauf angewiesen sind, dass ihre über VPN vermittelte Verbindung nicht zurückverfolgbar ist. Hierzu zählen etwa Journalisten und ihre Quellen – selbst wenn der Server eines VPN-Anbieters durchsucht werden sollte, soll nicht ersichtlich sein, woher sie sich in der Vergangenheit verbunden haben. Dem begegnen die großen Anbieter dadurch, dass sie keine Daten über Verbindungen speichern. Und das machen sich Menschen zu nutze, die illegale Aktivitäten über ein VPN leiten wollen – und dafür ist WireGuard in der Tat nicht geeignet.

Richtig ist aber auch, dass es Nutzer gibt, denen das Kriterium der Rückverfolgung völlig egal ist. Wer ein VPN einsetzen möchte, um von unterwegs im Heimnetzwerk zu sein, weil er dann unproblematisch auf Smart-Home-Geräte, Festnetztelefonie über VoIP, sein NAS oder andere Endgeräte zugreifen kann, der hat kein Bedürfnis, dass die Verbindung nicht rückverfolgbar ist, solange die Inhalte nur verschlüsselt sind. Hier geht es einfach nur um einen sicheren Zugang ins eigene Netzwerk, aber nicht darum, dass man eine Verbindung abstreiten würde oder dass man selbst im Internet mit einer IP seines VPN-Anbieters unterwegs sein könnte, damit man nicht anhand seiner IP identifiziert werden kann.

Man muss also ganz klar auseinander halten:

VPN ausgehend, also Verbindung vom Endgerät zu einem VPN-Anbieter und von dort ins Internet – hier ist es ganz wichtig, dass man vom Anbieter ausgehend nicht herausfinden kann, wo das Endgerät ist. Hierfür ist WireGuard aktuell nicht geeignet, weil es die letzte IP ständig vorhält.

VPN eingehend, also Verbindung vom Endgerät zu seinem eigenen Heimnetzwerk – hier ist dieser Aspekt irrelevant, weil hier nicht die Identität des Endgerätes geschützt werden soll, sondern der Zugriff aufs Heimnetzwerk ermöglicht. Hierfür ist WireGuard schon jetzt sehr gut geeignet.

Also bitte in der Diskussion nicht vergessen, dass es eine Menge Nutzer gibt, die die Technologie VPN nicht nutzen, um damit Tauschbörsen zu benutzen oder Geoblocking zu umgehen, sondern einfach nur eine stabile Verbindung zu einem entfernten Netzwerk brauchen. Und für die dürfte sich WireGuard zur führenden Technologie entwickeln.

Da bin ich auch ganz bei dir. Ich sehe VPN auch nur als Verbindung zum eigenen Netz. Jedoch ist WireGuard halt noch in einer frühen Version, wenn auch schon funktionierenden. Das wird sich im Laufe der Zeit ändern. Sofern der Code wirklich klein bleibt auch irgendwann ein guter Ersatz für OpenVPN.

Bis dahin finde ich OpenVPN schon als ausreichend sicher und performanter als IPSec, wobei letztendlich das auch nur kleine Nuance sein dürften und nicht richtig ins Gewicht fällt.

Ich finde man sollte aktuell es genau abwägen und manchmal das auch kritisch hinterfragen.

Ob „https://vpn-anbieter-vergleich-test.de“ wirklich eine seriöse Quelle ist, sei dahin gestellt. Die dort angeführten „Datemschutzbedenken“ beziehen sich auf den Einsatz als Anonymisierungstool für Schmuddelangebote, nicht aber auf die Verwendung als VPN-Zugang zu einem Netz in dem ich arbeiten will. Dabei interessiert es nämlich in der Regel niemanden ob meine IP-Adresse gespeichert wird oder nicht, sondern das der Zugang gesichert und die Verbindung abhörsicher ist. Im Gegenteil, bei einer festen IP-Adresse kann es sogar ein zusätzliches Sicherheitsmerkmal sein.

@Bjørn

Auch zusammen mit Pihole 5?

Habe einen Pi4 mit Pihole 5 laufen, VPN nutze ich wie hier beschrieben über die Fritzbox (hatte ich schon vor dem Pi eingerichtet). So kann ich auch unterwegs via Pihole blocken. Manche installieren auch auf dem Pi oder einer SynologyNAS einen VPN Server, bislang hat mir mein Fritz VPN aber ausgereicht.

Ja. Tuts bei mir problemlos. PiVPN fragt während der Installation extra, ob Pi-Hole eingebunden werden soll.

PIVPN =Openvpn mit erleichterter Einrichtung

Wem die Fritzbox zu langsam ist kann bequem auf PiVPN oder Open VPN wechseln. Beide sind performant und sehr sicher.

Performance ausreichend für HD-Streaming von einer VU-Enigma2-Box?

upload nicht vergessen! mit oder ohne recode?

Ohne. 300 dank ftth. Ohne VPN läuft es ziemlich gut.

Apropos WireGuard auf einem Raspi:

Welches Linux OS wäre da empfehlenswert, explizit im Hinblick auf Sicherheit, also schnelle Veröffentlichung von Patches wenn Sicherheitslücken bekannt werden?

Debian/Raspbian ist vollkommen ausreichen und wird gepflegt, kannst aber auch Arch oder Kali testen wenn du magst:

https://www.elektronikpraxis.vogel.de/45-betriebssysteme-fuer-den-raspberry-pi-a-488934/

https://www.fossmint.com/operating-systems-for-raspberry-pi/

Ich kann nur empfehlen, die VPN Konfiguration per Textdatei zu machen. Damit ist man viel flexibler.

Ich wollte mal Tipp zur Erweiterung von Fritz!Box VPN geben: mit einem Mac kann man für ein iOS Telefon eine Profil Datei erstellen. Mit dieser kann das iPhone immer automatisch eine VPN Aufbauen, sobald ihr euch mit einem fremden WLAN verbinden:

https://www.iphone-ticker.de/vpn-anleitung-iphone-fritzbox-und-vpn-on-demand-97462/

Man sollte auch den Windows Client nicht vergessen: Shrew Soft VPN Client

Vielleicht der falsche Ort, aber weiß jemand, wieso ich über PiVPN keinen Internetzugriff habe, nachdem ich mich von außen verbunden habe? Über FritzVPN funktioniert es.

Zwei Ideen, wonach du nochmal genauer schauen könntest:

1. Schau dir an, welchen Datenverkehr dein endgerät überhaupt durch den Tunnel leitet. Jeglicher Datenverkehr oder nur bestimmte Adressbereiche?

2. Schau dir an, ob dein Raspberry Pi über das VPN erhaltene Datenpakete weiter vermittelt. Prüfe, ob du durch das VPN nur auf den Raspberry Pi selbst oder auch auf das lokale Netzwerk zugreifen kannst.

Wenn du ein besseres Verständnis dafür hast, wie diese beiden Dinge eingestellt sind, wirst du vermutlich die genaue Ursache in deinem Fall selbst diagnostizieren können.

Denk dabei auch daran, dass Internetzugriff nicht gleichbedeutend damit ist, dass du Adressen aufrufen kannst. Versuche, einmal direkt auf eine IP zuzugreifen, die im Internet liegt. So kannst du herausfinden, ob vielleicht nur die Namensauflösung von Adresse in IP nicht funktioniert.

Das wäre dann der dritte Punkt: Überprüfe die DNS-Einstellungen, also ob der DNS Server im Endgerät richtig eingestellt ist, ob er vom Endgerät erreichbar ist und ob er auf Anfragen des Endgeräts antwortet.