AVM FRITZ!Box: Angeblich akute Angriffswelle

Das Medium Heise berichtet derzeit davon, dass Fritzbox-Router „offenbar“ einer massiven Angriffswelle ausgesetzt seien. Demnach sei es so, dass die IP-Adresse 185.232.52.55 versuche, sich in die Box einzuwählen. Wühlt man sich durch das Netz, dann findet man tatsächlich Berichte, teilweise sind die aber schon ein Jahr alt.

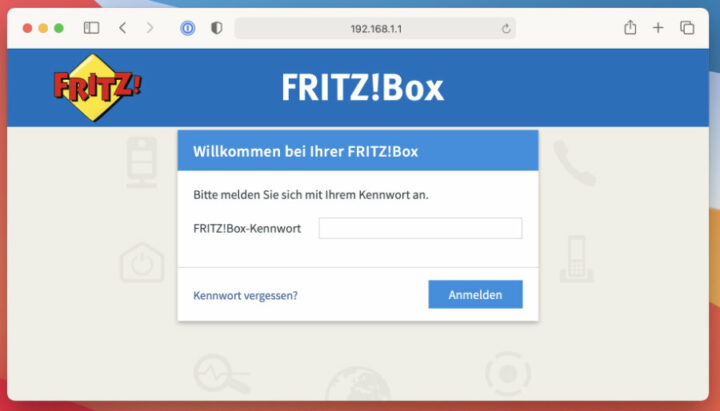

Probiert wird es bei Nutzern, die ihre FRITZ!Box von Außen erreichbar gemacht haben. Dies ist gegeben, wenn in den FRITZ!Box-Einstellungen unter „Internet / Freigaben / FRITZ!Box-Dienste“ die Option „Internetzugriff auf die FRITZ!Box über HTTPS aktiviert“ eingeschaltet ist. Oft ist der Fernzugriff in Kombination mit dem AVM-Dienste MyFRITZ! aktiv.

Nun wird sicherlich jeder unserer Leser wissen, dass es oft zahlreiche Versuche Externer gibt, auf irgendwelche Systeme zuzugreifen. AVM widerspricht der Auffassung von Heise, dass es sich um eine „akute Angriffswelle“ handle. AVM hat selbst eine Webseite zum Thema der aktuellen Sicherheitshinweise.

Dort heißt es: Zurzeit wird über Zugriffsversuche auf FRITZ!Box-Produkte berichtet. Es handelt sich dabei um erfolglose Anmeldeversuche, also Rateversuche. Diese sogenannten „Credential Stuffing“-Versuche betreffen ständig viele Geräte, die im Internet unterwegs sind. Grundsätzlich empfehle man die Hinweise für sichere Kennwörter zu beachten, die der Anwender beispielsweise auf der FRITZ!Box-Oberfläche erhält.

Egal wie der externe Angreifer verfährt, ob er rät oder nicht: macht er dies oft, dann ist es vielleicht doch eine Welle – zumindest ist es ein guter Hinweis, die eigene Konfiguration mal wieder zu überprüfen.

Was schön wäre: Für jeden Mist, den man in der FRITZ!Box ändert, muss man einen Knopf auf der Box drücken oder am Telefon bestätigen – warum gibt’s nicht die Option, die MyFRITZ!-Internetzugriff-Anmeldung (nicht MyFRITZ!, da geht das)über 2FA mit einem zusätzlichen OTP abzusichern?

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Das MyFRITZ!-Konto kann doch mit der 2FA abgesichert werden? Oder was ist mit „MyFRITZ! Anmeldung“ gemeint?

„warum gibt’s nicht die Option, die MyFRITZ!-Anmeldung über 2FA mit einem zusätzlichen OTP abzusichern?“

Gibt es 🙂 – heute erst entdeckt, und zwar:

System > FRITZ!Box-Benutzer > Anmeldung im Heimnetz > „Bestätigung über Google Authenticator App aktivieren“

MyFRITZ!-Internetzugriff. Teste.

Diese Funktion bezieht sich nicht auf die Anmeldung sondern um eine weitere Sicherheitsebene bei Änderungen…. Adäquat zum Drücken einer Taste auf dem Router.

Die Anmeldung auf der Oberfläche ist aber ohne 2faktor möglich

Dem 2FA bei der Anmeldung stimme ich voll und ganz zu! Immerhin bekommt man ne Mail, aber dann ist es eh schon zu spät…

2FA Kann man seit Ende 2018 in Verbindung mit der Google Authenticator App aktivieren. Und auch, wenn man über myfritz.net geht, kann man 2FA aktivieren.

Den MyFRITZ!-Internetzugriff auch?

Wenn ich auf Myfritz.net Benutzername und Passwort eingebe, kommt anschließend die Aufforderung das OTP aus der Authenticator App einzugeben. Muss man natürlich vorher aktivieren. Zu finden in „Kontoeinstellungen“ ==> „zusätzlicher Schutz“. Screenshot kann ich leider nicht anhängen…

Siehe auch: https://avm.de/service/fritzbox/fritzbox-7590/wissensdatenbank/publication/show/3602_Sicherheitshinweise-fur-MyFRITZ/

Ich rede von was anderem, dem MyFRITZ!-Internetzugriff. Habs selbst gerade getestet. Kein 2FA wird abgefragt. Nicht zu verwechseln mit MyFRITZ!.

Naja würde ich via VPN bspw WireGuard lösen. Oder openwrt auf dem Router installieren. Das ist in handling angenehmer.initial aufwand ist größer aber dann hat man bei solchen Nachrichten kein problem

Nur bekommt man WireGuard leider nicht auf die Box.

Ich persönlich hab auch ein Pi mit Wireguard dahinter hängen, weil das VPN in der BOX nicht IPv6-tauglich ist. Aber für viele ist es ja ein Problem. Die wollen / können sich keinen Pi holen und den entsprechend aufsetzen. Da reicht es gerade für das aktivieren der VPN-Funktion der Fritz!Box. Auch wenn es alleine schon von der Sicherjeit nicht das gelbe vom Ei ist. Geht zwar aber nicht optimal.

Perfekt wäre es, wenn AVM Wireguard in die Box packen würde. Das wäre sicher, die CPU der Box käme da mit deutlich besser klar, hätte IPv4 und IPv6 im Dual Stack und vor allem für den User leicht.

-> Neuer Benutzer – Box generiert die Schlüssel und zeigt QR-Code an – fertig.

Zumindest die Änderungen kann man auch mit 2FA Bestätigen anstatt eine Taste am Telefon oder auf der Box zu drücken..

Die Angriffe kommen nicht nur von der IP Adresse. Habe mich neulich auch erst gewundert über die vielen erfolglosen Anmeldeversuche von der gleichen IP. Bei mir war es allerdings immer die IP 54.37.94.202.

Eine Zwei-Faktor-Authentifizierung für das externe Login wäre in der Tat eine schöne Sache. Vor allem via TOTP sehr einfach zu implementieren. Der notwendige Algorithmus ist frei und recht einfach. Alles was die FB erzeugen müsste, wäre der Key. Und der könnte dann für die TOTP-App per QR-Code angezeigt werden, wie es auch schon beim WLAN-Zugang der fall ist.

Allerdings hat hier der Endverbrauche oft nicht genug Gewicht, damit AVM so etwas umsetzt.

Wenn hier in den Kommentaren viele Stimmen in dieser Richtung laut werden, könnte ja Caschy mal auf AVM zugehen. 😉

Na, 2FA für MyFritz und intern gibt’s ja, nur nicht für den Internetzugriff mit der kryptischen URL.

Soeben auch mal 2FA aktiviert

Hier noch ein Lücke und eine neue unschöne Eigenart::

https://www.ip-phone-forum.de/threads/sicherheitsrisiko-oder-sicherheitsl%C3%BCcke-bei-1und1.308720/

Kannst du das mal bitte näher erläutern? Imho bezieht sich das auf die Einrichtung mittels TR-069 ist und da fehlt mir die Begründung, warum das eine Lücke sein soll.

Sehe viele angriffer auf mein UniFi Netzwerk.

Da gibt es nur 1:

A: Passwort

B: Updates

ABER….das ist nicht 1 sondern 2….!?! 😉

„Ich sage nur ein Wort: Vielen Dank!“ Horst Hrubesch, 🙂

Benachrichtige mich über nachfolgende Kommentare via E-Mail.

Ich habe solche Angriffe auch seit Wochen von 185.232.52.55 gehabt.

In einem Tipp habe ich gelesen den TCP-Port für HTTPS (Standard 443) zu ändern. Nachdem ich den geändert habe ist Ruhe.

Dies! Sollte man spätestens anno dunnemals bei Slammer gelernt haben: Private Dienste /niemals/ auf Standardports laufen lassen.

Und die Hersteller sollten die Boxen endlich ‚leere‘ Anmeldeseiten präsentieren und nicht-identifizierende HTTP-Header versenden lassen.

Sobald heute eine Vuln bekannt wird muss man doch nur mit Shodan o.Ä. suchen und kann gezielt die vulnerablen Boxen angreifen. Spart dem Angreifer viel Aufwand/Traffic.

> Private Dienste /niemals/ auf Standardports laufen lassen.

Hahaha! Du solltest dir eine rote Nase ankleben und einen Kanal auf Youtube aufmachen. „Der IT-Kasper“ oder so. „Heute sichern wir unser Auto gegen Diebstahl, indem wir Gas und Bremse vertauschen!“

Blanke dumme Arroganz. Dunning-Kruger im Reinformat.

Wenn Du den Job schon 25 Jahre machst hast Du Slammer miterlebt und solltest sehr genau wissen, /warum/ es eben dumm ist, nicht-öffentliche Dienste auf dem Standard-Port laufen zu lassen.

Na, dann hoffe ich mal für Deine Kunden oder deinen AG, dass Du beruflich was anderes als IT machst… Security by obsurity hat schon immer total super funktioniert. Nicht.

Und viel Spass auch mit Deinen verbogenen Ports, wenn Du versuchst, von irgendwo anders als von einem Privatanschluss mit 0815-Router darauf zuzugreifen.

a) Wir sprechen hier im Thread vom SoHo-Bereich (Du wirst kaum eine grössere Fa. finden, die hinter einer F!B hängt)

b) Doch, SbO funktioniert als zusätzliches(!) Element hervorragend.

Es härtet insb. gegen automatisierte unpersönliche Angriffe wie Würmer oder ‚Inventarisierung‘ wie sie z.B. shodan.io bietet.

Klassisches Beispiel war Slammer: Die nachlässigen Admins, die nicht 1433/tcp nutzten, wurden nicht bestraft. Natürlich: „die hätten längst patchen müssen!!1!“, aber wie ist das bei 0days oder bei backdoors (wie sie Cisco so gerne einbaut)? Oder bei nachlässigen Anbietern, die sich mit den Patches Zeit lassen?

Zudem entlastet ein non-standard Port das LogFile. Statt Tausender („Jörg“ will hier im Thread an einem Tag >49k Loginversuche gezählt haben!) Zugriffsversuche hast Du nur noch Wenige und bemerkst dadurch tatsächliche Angriffe viel eher/einfacher.

> b) Doch, SbO funktioniert als zusätzliches(!) Element

> hervorragend.

OK, das Gespräch ist hier zu Ende.

Unfähig. Ahnungslos. Amateur.

Ach Jörg,

Du musst doch nicht in jedem 2. Post unter Beweis stellen, dass du nicht nur ein Halbwissender (Theorie, mangelnde Praxis) bist, sondern Die auch Anstand und Kinderstube fehlen.

Du blamierst doch nur dich selbst, man hat fast schon Mitleid.

Erst heute aufgrund Sicherheitsbedenken den Internetzugriff deaktiviert, jetzt kommt diese Nachricht.

Wozu braucht man den Zugriff eigentlich sofern ich nicht auf die Einstellungen der FritzBox selbst zugreifen möchte (in dem Zusammenhang auch die MyFRITZ-App)?

Auf meine NAS (nicht die der FritzBox) komme ich zB trotzdem über das VPN der FritzBox.

Wozu dann das Risiko eingehen den Zugriff zu aktivieren?

Nur für den Zugriff der Einstellungen der FritzBox?

Bin da noch etwa ein Laie, aber wie gesagt, erst heute habe ich mich mit dem Thema auseinander gesetzt.

Ich greife täglich auf die Anrufliste und die ABs, da ich selten Zuhause bin. Da kann ich auch gleich mir unbekannte Rufnummern sperren.

Derjenige, der das Passwort erraten will, hat sich ne Lebensaufgabe aufgehalst.

Anruflisten und AB Nachrichten kann man sich aber auch per Mail zusenden.

Das ist doch viel praktischer.

…aber weniger sicher (Datenschutz/Datensparsamkeit).

Grosse (gerade kostenlose) Mailprovider scannen gerne mal die Mailinhalte.

Mal ziemlich naiv gefragt/gedacht: der Server des Angreifers (in den Niederlanden) könnte ja relativ einfach geblockt werden. Wenn diese Blockierung bereits auf ISP-Ebene stattfinden würde, hätte man wahrscheinlich ein Problem weniger. Häufig werden die anonymen Server ja für derartige Angriffe (auf andere Server, Spamversand etc.) missbraucht. Warum gibt es nicht längst solche Möglichkeiten der Blockade? Scheiß auf Zensur. Freies Internet hin oder her. Ich stelle die kühne Behauptung auf, dass ca. 1/3 des Internet-Traffics von Spam und Malware-Servern stammt. Warum nutzt man solche Informationen nicht und sperrt diese Adressräume auf Mailservern, bei ISPs und Cloud-Diensten.

Dann wäre hoffentlich irgendwann mal Stille im Spam-Ordner. Seitenadmins könnten sich auf wichtigere Aufgaben konzentrieren.

Klar ist das ein großer Eingriff in die Freiheit des Internets aber ich stelle Nutzen gegenüber dem anzurichtenden Schaden.

Steinigt mich ruhig. Aber dieser ‚Angriff‘ auf die Fritzbox ist ja nur die Spitze des Eisbergs. Wer als Serverbetreiber auf eine Blockliste kommt, muss dann mal seinen Server prüfen.

Mal auf die reale Welt übertragen: Du möchtest Ausgangssperren weil irgendwo Einbrüche bei Leuten geschehen, die ihre Tür nicht abschließen?

> der Server des Angreifers (in den Niederlanden)

> könnte ja relativ einfach geblockt werden

Weil Du zum Beispiel mit gefakten Netzwerkpaketen von ganz anderswo her den Eindruck erwecken könntest, dieser Host wäre der Angreifer.

Weil Du dann mit jedem gehackten Druckerspooler große Unternehmen mit geteilten Anschlüssen aus dem Netz kegeln könntest.

Weil Scans komplett harmlos sind. Und wenn jemand per Scan auf deinem System etwas anrichten kann, dann bist DU das Problem.

Wenn ich in das authlog meines Servers gucke, dann gab es heute 49639 Versuche, sich als admin, root, melanie oder karlheinz einzuloggen.

Du müsstest das halbe Internet runterfahren, damit das nur 10000 Versuche sind. Entweder ist mein Server sicher, oder er ist es nicht. Wenn er es nicht ist, dann ist der eine Angreifer mehr oder weniger auch egal.

Und, weil entgegengesetzt deiner steilen These „Freies Internet hin oder her“ ich dann doch für „nicht egal“ voten würde.

„gab es heute 49639 Versuche, sich als admin, root, melanie oder karlheinz einzuloggen“

Dann solltest Du dringend(!) den Port (ich nehme an: SSH?) auf non-standard setzen.

Bei dieser Zahl (OK, Du wirst gnadenlos übertrieben haben) nutzt Du definitiv den Standard-Port – so lange Du nicht Opfer eines /gezielten/ Angriffes (gegen Deine Fa./Orga) bist fänden sich sonst <<100 Versuche pro Tag.

>> „gab es heute 49639 Versuche, sich als admin, root,

>>melanie oder karlheinz einzuloggen“

> Dann solltest Du dringend(!) den Port (ich nehme an: SSH?) auf non-standard setzen.

Leute! Wenn ihr das als HOBBY macht, dann macht das — aber hört auf, dermassen bescheuerte Ratschläge zu geben.

> Bei dieser Zahl (OK, Du wirst gnadenlos übertrieben haben)

Nein.

grep ruser auth.log|grep „Feb 28″|wc -l

Probing ist komplett scheissegal. Man macht sich nicht mit Kasperkram wie „anderer Port“ das Netz unhandlich. Warum? „melanie“ wird sich nicht einloggen können. Nicht im ersten Versuch, nicht im 10 Millionsten.

Wenn schon, dann macht man ein Greylisting — aber auch das macht keinen Sinn, wenn der Prober keine Chance hat, das Passwort zu erraten.

Gescannt werden, geprobed werden, das ist alles komplett harmlos.

(Ich habe übrigens mit sowas seit 25 Jahren beruflich zu tun, und die Fälle, in denen ein professioneller Dienstleister den sshd-Port verstellt hätte, kann ich an einer Hand abzählen. Das ist einfach nur dumm, bringt nichts, und unprofessionell)

Ich habe noch nie einen Fall erlebt, wo sich jemand mit Probing Zugriff verschaffen konnte — aber etliche, bei denen jemand in sein eigenes Greylisting gerannt ist.

Blanke dumme Arroganz. Dunning-Kruger im Reinformat.

Wenn Du den Job schon 25 Jahre machst hast Du Slammer miterlebt und solltest sehr genau wissen, /warum/ es eben dumm ist, nicht-öffentliche Dienste auf dem Standard-Port laufen zu lassen.

Auch ohne Slammer/Würmer BTW: Dir wird das Logfile so vollgemüllt (DOS), dass Du echte Angriffe viel schwerer/später wahrnimmst.

> Dir wird das Logfile so vollgemüllt

Wer Scans mitschreibt, dem ist nicht mehr zu helfen.

Was genau soll eigentlich passieren, wenn jemand deine Kiste scannt und hinterher weiss, Du hast Apache, Postfix und sshd am laufen? Was genau soll denn eigentlich passieren, wenn dein Gegenüber alle englischen Mädchennamen mit „12345“ als Passwort durchprobiert? Was genau soll denn passieren, wenn er alle bekannten Exploits auf deinen smtp loslässt?

Bei mir – nichts.

Bei dir: Platte voll wegen Logfile.

Und deswegen findet man so einen Blödsinn nur bei komischen 1-Euro-Hostern mit „Admins“ aus Bangladesh und ihren Hax0r-Kunden.

Ok, gespoofte Netzwerk-Pakete hatte ich nicht auf dem Schirm. Aber einen gehackter Druckspooler sehe ich als ein kritisches Problem um das ich mich kümmern muss. Dieses Problem wird aber erst bekannt, wenn ich z.B. durch eine Sperre darauf aufmerksam gemacht werde.

Man könnte ja auch vorab Strikes verteilen und erst nach Untätigkeit des verantwortlichen Admins die IP sperren.

Der Logik ‚es sind keine Sperren nötig‘ folgend, kann ja alles so weitergehen. Also Spam-Mails, Phishing, Hacking, Brute-force-Angriffe, Ransomware… Darüber hinaus das Problem, dass diese Angriffs-Server alle unnötig mehr Strom verbrauchen, Netzbandbreite für sich beanspruchen.

Und ja: wenn das ‚halbe Internet‘ nur aus Spamschleudern etc. besteht, dann besteht auch großes Potential von Energieeinsparung, wenn diese Rechner abgeschaltet werden.

Das Statement ‚egal wie viele Angriffsversuche… ist mir egal‘ zeugt von einer gewissen Arroganz. Denn wenn der 10001 Versuch dann doch erfolgreich war (Brute-Force, Sicherheitslücke in der Software…), dann wird das Problem auf einmal doch akut und ich bin sehr dankbar, wenn ich darauf – in welcher Form auch immer – aufmerksam gemacht werde.

Ich habe bewusst provokativ gefragt und bin mir der Gefahr von ungerechtfertigten Netzsperren durchaus bewusst.

Aber so sollte es nun mal nicht weiter gehen. Wenn Karl Müller mit seinem ‚Sinnlos 7 Gaming-PC‘ unbewusst bei jedem Hochfahren des Rechners zu Verbreiter von Schadsoftware wird und es nicht merkt, müssen Mechanismen geschaffen werden, die ihm mitteilen, dass sein Rechner eine Spamschleuder ist.

Wenn ich beim Recherchieren von Angriffs-IPs auf meine Server feststelle, dass dieser Angriffsserver bereits auf einer ‚Blacklist‘ markiert wurde aber trotzdem ungestört weitermachen darf, dann habe ich ein Problem damit.

@ kOOk: wenn ich jemanden dingfest machen kann (=Feststellung der IP), der unbefugt in meine Wohnung eindringt, dann soll dieser entsprechend bestraft werden. Das kann – wie erwähnt – erst durch Verwarnung geschehen und später durch eine Sperre.

„Wenn Karl Müller mit seinem ‚Sinnlos 7 Gaming-PC‘ unbewusst […]“

Ich fand die Lösung der Swisscom sehr gut: Sie klemmte den Anschluss von Karl Müller (oder auch der Karl Müller AG) kurzerhand ab (nix ausser Webzugriff ging mehr) und leitete jeden Webzugriff auf eine Erklärseite um.

Dann konnte er/man/Dienstleister den PC bzw. das Netz reinigen und testen, die Hotline anrufen und wurde wieder freigeschaltet.

Da (Sperrung an der Quelle, statt am Ziel) spielen aber leider wenigstens RU/CN/NK/… nicht mit. Und kleinere Provider wohl selbst in DACH auch nicht (mangels Kapazität/Kosten).

Also, wenn man irgend ein Gerät von außen erreichbar macht, dann gibt es da doch ein paar Grundregeln. Man öffnet nur Dienste, die man wirklich braucht, man vergibt einen Benutzernamen, der nicht root oder Admin / Administrator lautet und das aller wichtigste: Man hat ein vernünftiges Passwort und aktiviert (wenn vorhanden) 2FA. Man hält die Firmware aktuell und wenn man saubere Logs haben will, verwendet man einen Port, der nicht dem Standard entspricht. Kommuniziert wird verschlüsselt. Auf Port 22 für SSH oder 443 für https kommen ständig Loginversuche mit Admin / Password, das war schon immer so und wird auch immer so sein. Ich kann also ein wenig die Einschätzung von AVM verstehen.

Mein Router ist nicht direkt von außen erreichbar, dass es aber kein 2FA gibt, ist natürlich super ärgerlich und gerade bei AVM? Das hätte ich anders erwartet.

Ok es kommen also Angriffe auf dem Standard Port 443 aus dem Internet Outside Interface.

Und die Fritzbox zeigt es im Ereignisprotokoll an.

Warum sprechen jetzt alle von einem Fritzbox Angriff??

Damit auch weniger bedarfte Nutzer dieser Geräte mal drüber nachdenken, was sie so in ihrer Fritzbox eingestellt haben und welche Folgen das evtl. haben könnte.

(Und wie sollte man es im Übrigen denn sonst nennen, wenn jemand großflächig versucht, sich unbefugt Zugang zu fremden Netzwerken zu verschaffen?)

„Was man so einstellt“ —> Jede Funktion einer Software hat sicher zu sein. Wenn jemand Fernwartung machen will, dann hat diese Fernwartung sicher zu sein. Es is nichts falsch daran, das zu aktiveren.

„Angriff“ —> Dass ist Probing. Das mag nerven, aber ein Angriff sieht einfach anders aus. Ich sage das deswegen, weil immer mehr Hobbyadmins in den Panikmodus gehen und unsinnige Dinge tun: WLAN „verstecken“. Request droppen statt rejecten.

Es ist sicherlich unschön, dass Leute an der Tür rütteln — aber wenn die Tür ordentlich verschlossen ist, dreh dich um, schlaf weiter. Es is alles gut.

Das gefällt mir … „Probing ist kein Angriff“ und „Jede Funktion einer Software hat sicher zu sein.“ … werde ich mir einrahmen, kommt übern Schreibtisch. Bisschen naiv, aber dein Humor gefällt mir.

Zurück zum Thema: Viele haben den Zugang von außen aktiviert, weil sie das Gefühl haben, den irgenwann evtl. mal brauchen zu können … evtl. sollten die Leute mal drüber nachdenken, ob sie das wirklich brauchen. Denn egal wie sicher die Software ist, wenn ich das mit einem 8-stelligen Standard-Passwort „absichere“ (soll ja auch bequem sein), und dann kein zweiter Faktor dazwischen hängt (tut er nicht), dann sind „andere“ schneller drauf, als einem lieb ist. Wir reden in diesem Fall ja eben nicht von Leuten, die zu 100% wissen, was sie da eigentlich tun, sondern eben ganz oft auch von Leuten, die einfach einen Internetzugang haben und den irgendwie nutzen wollen. Und selbst wenn das bisher nicht so furchtbar schlimm ist, schadet es doch nicht, wenn die Leute mal bisschen erschrecken und dann auch gleich den ein oder anderen überflüssigen Kram abschalten.

> Das gefällt mir … „Probing ist kein Angriff“ und „Jede Funktion

> einer Software hat sicher zu sein.“ … werde ich mir einrahmen,

> kommt übern Schreibtisch. Bisschen naiv, aber dein Humor gefällt mir.

Wieder so ein freidrehender Hobby-Admin. Vermutlich hast Du auch eine „Firewall“ und einen „Virenscanner“ auf deinem Rechner.

„Jede Funktion einer Software hat sicher zu sein. Wenn jemand Fernwartung machen will, dann hat diese Fernwartung sicher zu sein.“

…soviel zum freidrehenden Hobbyadmin ohne Praxiserfahrung.

Per se sieht der verantwortungsbewusste Admin /jede/ Software als vulnerabel an. In der Regel sind nämlich die Verwundbarkeiten nur (noch) nicht bekannt.

Dieses „ich implementiere X, dann bin ich sicher!“ ist ja an Lächerlichkeit kaum zu überbieten. Du hast sicher auch Schangenöl im Einsatz, richtig? *ROFL*

Und dann solche Töne spucken.

> Per se sieht der verantwortungsbewusste Admin

> /jede/ Software als vulnerabel an.

Unfug.

Das Internet besteht aus Diensten, die da sind, um ansprechbar zu sein. Wenn dein Web/Mail/ssh/ntp/-whatever-Server nicht sicher ist, dann wären alle gekniffen, die diese Dienste öffentlich anbieten.

Wenn der Webserver von Deutschland größter Website dicht ist, dann macht es keinen Sinn, die gleiche Software auf deiner Fritzbox zu verstecken.

Wenn dein Provider seinen 1 Mio. Kunden seinen sshd exponieren muss, dann macht es keinen Sinn, ihn auf deinem Raspberry Pi auf einen „geheimen“ Port zu verstecken.

Wenn der smtpd/imapd deines Providers zugängig ist, dann kannst Du das für die gleiche Software auch machen.

„Alles ist unsicher“ — dann gäbe es kein Internet.

Oh man, Jörg, ich hoffe einfach, dass du keine Verantwortung für Server und Netzwerke (oder allgemein auch nur irgendwelche Geräte) jenseits deines Heimes hast.

Habe ich. Inklusive Systeme, auf denen Finanztransaktionen stattfinden. Seit 26 Jahren ungehackt. Und jetzt kommst Du.

„Jede Funktion einer Software hat sicher zu sein.“ vs. „Seit 26 Jahren ungehackt.“

…

Schon klar.

>> „Jede Funktion einer Software hat sicher zu sein.“

>„Seit 26 Jahren ungehackt.“

Ist dein sshd sicher oder nicht?

Wenn nicht, verwende einen anderen.

Wenn ja, dann brauchst Du auch keinen Port verbiegen, und es brächte auch nichts — Du wirst dann nicht um 17 Uhr über Port 22 gehackt, sondern um 18 Uhr über Port 2222.

Den Satz da oben kannst Du jetzt 20 mal schreiben, und Du ersetzt „sshd“ durch smtpd, imapd, httpd, ntpd — was auch immer Du einsetzt.

Die „Standard-Software“ aus dem Bereich Freier Software, die man da normalerweise so einsetzt, ist schneller gepatcht, als Exploits in the wild sind. Man braucht da nix verstecken.

Schwer haben es halt so „BWL-Admins“, die „bei Cisco/Microsoft/Oracle/… gekauft haben“, und nun feststellen, dass laut Passierschein 27/b heute kein Patchday ist, und deswegen muss man irgendwie Zeit gewinnen. Und dann passieren so Sachen wie https://news.ycombinator.com/item?id=19507225 und die Fachwelt lacht.

Dein Scheiss-Türschloss bleibt ein Scheiss-Türschloss, auch wenn Du es auf Kniehöhe einbaust. Und dein gutes Türschloss bleibt ein gutes Türschloss, wenn Du es genau da hinbaust, wo es auch ein Einbrecher sucht.

Das einzige fachliche Kriterium für eine gute Tür ist ein gutes Türschloss, und nicht der Ort des Einbaus.

Verwende Software, die aktiv maintained wird, patche zeitnah, erlaube keine Verzögerung durch Geschäftsprozesse. Wo Du Schutzmaßnahmen einsetzt, tue dies professionell (Schlüssel statt Passwort, Dienste hinter VPN, Security als Kernbestandteil von Deploymentprozessen, Monitoring, Pentests, Schulungen) und nicht laienhaft (Obskure Passwörter erzwingen, die dann auf Zetteln stehen. Ports verstellen, was die Urlaubsvertretung des Admins mehr verwirrt als den Angreifer,…)

Warum sollte eine Botarmy sich nach IPs aufteilen und jeder scannt alle Ports? Warum nicht die Army auf Ports aufteilen und jeder scannt alle IPs? Zack, ist deine Obscurity und dein Greylisting im Allerwertesten, bloß weil der Angreifer seine for-Schleife andersrum verschachtelt. Wenn man sich 5 Minuten Zeit nimmt, und überlegt, wie man andere angreift, kann man danach seine Hobbyvorstellungen von Security in die Tonne treten, weil einem schon selbst genug Bosheiten einfallen.

Weisst Du, was heutzutage Sicherheitsloch #1 ist?

Komplexität.

Die IT schaut nicht mehr durch durch ihre per Docker auf AWS deployten Container und hat am Ende eine völlig ungeschützte MongoDB online. Guck dir doch bitte die IT-Nachrichten an, wem alles was rausgetragen wird. Sind das Zerodays? Nein. Das ist vielleicht ein Fall für Geheimdienste, professionelle Angreifer verbrennen nicht ihr Geld damit, Zerodays in the wild auszuprobieren um deine oder meine Emails zu lesen.

Genau diese Komplexität steigerst Du auch noch durch wilde Verwirraktionen und known-issues-until-patchday-Scheisse.

Aktualisiere deine Software zeitnah, verwende Software mit gutem Ruf, dann brauchst Du keinen Exchange mit dem Geburtsdatum deiner Freundin als IMAP-Port.

Ports umleiten und dergleichen halte ich auch für wenig brauchbar, habe ich allerdings auch nirgends vertreten. Jedoch bin ich der grundsätzlichen Auffassung, dass jede Software und jede Funktion Lücken haben kann und im Zweifel auch hat. Daher halte ich deine Aussage von oben nach wie vor für Blödsinn (als Beispiel muss jetzt das arme OpenSSL 1.0.1 herhalten).

> Jedoch bin ich der grundsätzlichen Auffassung, dass

> jede Software und jede Funktion Lücken haben kann

> und im Zweifel auch hat.

Moment mal — ich habe NICHT geschrieben „Jede Software IST sicher“. Ich habe geschrieben, „jede Software HAT sicher ZU SEIN“.

Natürlich ist nicht jede Software jederzeit sicher — aber dann ist die Maßnahme: Sie zu patchen. Und das ist meiner Erfahrung nach bei Freier Software IMMER möglich gewesen — und zwar nicht nur „zeitnah“, sondern eigentlich immer war in Debian der Patch da, BEVOR die Medien über den Exploit berichtet haben.

Obscurity hängt die kaputte Tür nur an eine andere Wand.

Und vorgeschaltete „Sicherheitssoftware“ ist erfahrungsgemäß eher zusätzliches Einfallstor als Schutzmaßnahme.

Ich habe das Glück, mit Umgebungen und Software zu tun zu haben, in denen keine BWLer finanzielle Sicherheitsabwägungen treffen, oder künstliche „Patchdays“ stattfinden. Wer das hat, hat allerdings auch ein hausgemachtes Problem mit einer künstlichen Verknappung von Sicherheit.

Ich administriere die Boxen der gesamten Familie per Fernwartung. Jedes mal einen Knopf auf der Box drücken lassen, oder eine Aktion am Telefon bestätigen müssen lassen, ist nicht nur nervig, sondern auch bei älteren Herrschaften extrem schwierig.

Dann sollten SIe sich mal genauer mit den Möglichkeiten beschäftigen, es gibt da schon länger implementierte sichere Alternativen. Die wäre: Zusätzliche Bestätigung über Google Authenticator App aktivieren …Wichtig“ Sie können die Google Authenticator App nur verwenden, wenn Sie sich mit FRITZ!Box-Benutzername und Kennwort an Ihrer FRITZ!Box angemeldet haben.“ Also nicht nur mit Kennwort Anmelden

hoffe geholfen zu haben

Verstehe die Aufregung nicht. Mit starken Passwörtern können die Angreifer raten bis sie schwarz werden.

Sowohl das Anmeldepasswort als auch das WLAN Passworts gibt man eher selten ein, daher können sie gar nicht lang und komplex genug sein.

Ausschließlich Geräte des eigenen Haushalts ins private Netzwerk, alles andere ins Gastnetzwerk. DHCP deaktivieren und IP Adressen manuell einrichten. Mac Filter aktivieren. Zugriff aus dem Internet unterbinden und myfritz nur nutzen wenn wirklich nötig (zum Beispiel smart home). Nur Portfreigaben die absolut nötig sind.

Damit ist das eigene Heimnetz bestens gesichert. Wer das alles überwindet muss schon mächtig viel Energie aufbringen.

Oh, die Aufregung kommt daher, dass die „Investigativjournalisten“ der Bild-Zeitung für Tech-Nerds aus einem simplen Probieren gleich eine riesige Angriffswelle konstruieren.

Wenn hier ernsthaft als Lösung das Blockieren fast des gesamten Inets präsentiert wird, hat heise erreicht, was sie wollten: Unnütze Panik verbreiten.

Wie schrieb oben so passend jemand: Wenn die Tür ordentlich verschlossen ist, dreh Dich um und schlaf weiter.

Ich verwende vernünftige Passwörter……da braucht es schon mehr als Glück, die innerhalb von auch nur mehreren Stunden zu knacken.

Aber spielen wir das Scenario mal weiter: Es hat tatsächlich jemand geschafft, sich einzuloggen….. sehr viele Änderungen muss man extra bestätigen mit ner Taste an der Box/Telefon. Und dazu braucht es physischen Zugang.

Wenn ich die Extra-Bestätigung natürlich deaktiviert habe, weil es ja, zugegeben, nervig ist, sollte ich mir erst mal ein paar grundsätzliche Gedanken machen, ob das Betreiben eines Heimnetzwerks für mich wirklich die richtige Freizeitbeschäftigung ist.

„Für jeden Mist, den man in der FRITZ!Box ändert, muss man einen Knopf auf der Box drücken oder am Telefon bestätigen“ – das kann man aber abschalten. Habe ich gemacht, als diese Funktion nach einem Update eingeführt wurde und ich im fernen Ausland weilte.

Nö,nachdem AVM sich die Marktmacht gesichert hat,

fangen sie jetzt an die Kunden durch Zwangsaccounts zu Gängeln.

> Hinweise:

> – [1] Der nicht empfohlene Anmeldemodus im Heimnetz ohne Kennwort wird nicht mehr unterstützt. Für den ersten Zugriff auf die Bedienoberfläche nach dem FRITZ!OS-Update muss der Anwender ein FRITZ!Box-Kennwort vergeben (zusätzliche Bestätigung erforderlich)

http://download.avm.de/fritzbox/fritzbox-7590/deutschland/fritz.os/info_de.txt

Wer in den Logs der frei im Netz stehenden Geräte von externen Scans/Loginversuchen bisher noch nichts gesehen hat, merkt eh nichts mehr. Heisemüll von der nervigen Sorte, das FUD wird immer schlimmer. Dass man die Standardports vom internen Webserver nicht für Fernzugiffe nutzen sollte, wurde ja bereits erwähnt.

> Wer in den Logs der frei im Netz stehenden Geräte von

> externen Scans/Loginversuchen bisher noch nichts gesehen

> hat, merkt eh nichts mehr.

Heute ist wieder Tag der Hobbyadmins…

Es ist doch wohl eher so, dass jemand, der allen ernstes Scans loggt, nichts mehr merkt. Scans sind harmlos, oftmals sogar legitim, und das Logging dergleichen reisst das Problem überhaupt erst auf, weil man sich die Platte vollmüllt.

Scans ignoriert man.

Was sollte daran auch interessant sein. Deine Software ist aktuell und deine Zugänge gesichert, richtig? So, what?