Analyse zeigt, dass viele Smart-Home-Geräte mit alten OpenSSL-Versionen unterwegs sind

Das vernetzte Zuhause ist längst keine Zukunftsvision mehr. Immer mehr Geräte im Heim können mit anderen vernetzt und in mehr oder weniger nützliche Automationen eingebunden werden. Doch mit der Verbindung zu anderen Geräten öffnet man auch Schnittstellen, die Hersteller absichern sollten.

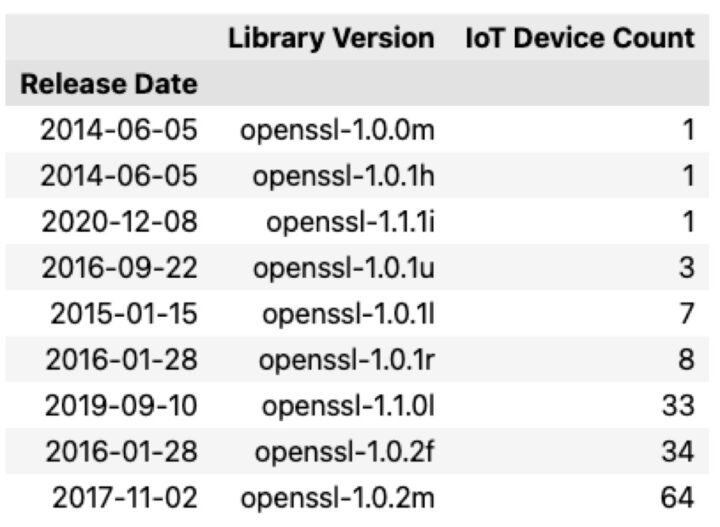

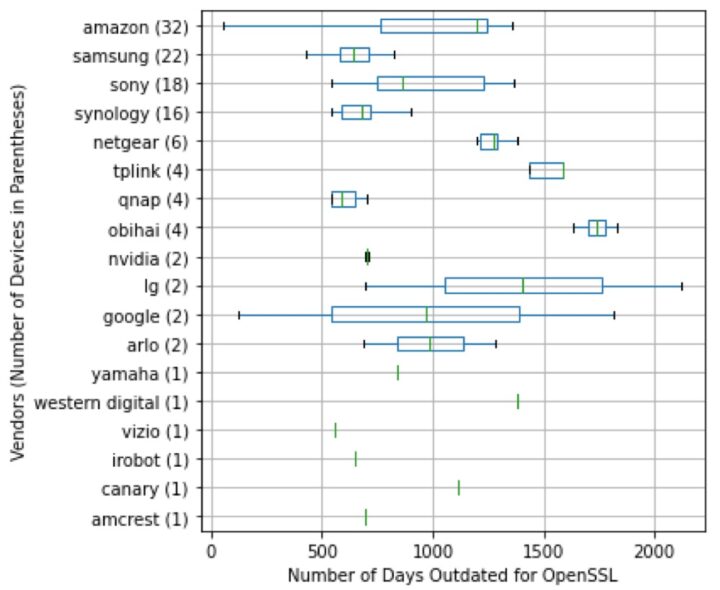

Eine Analyse von amerikanischen Forschern zeigt nun, dass die Hersteller genau das eher stiefmütterlich tun, denn die von den Geräten genutzten OpenSSL-Versionen sind meist sehr alt und besitzen somit mehrere potenziell gefährliche Sicherheitslücken, die nicht geschlossen werden. Herausgefunden hat man das, indem man den Fingerabdruck im Netzwerk analysierte. Einige Versionen gehen zurück bis ins Jahr 2014. Man hat auch eine Übersicht erstellt, die zeigt, welche Hersteller eher schneller und welche langsamer aktualisieren. Keines der Unternehmen ist diesbezüglich vorbildlich unterwegs.

Eine Analyse von amerikanischen Forschern zeigt nun, dass die Hersteller genau das eher stiefmütterlich tun, denn die von den Geräten genutzten OpenSSL-Versionen sind meist sehr alt und besitzen somit mehrere potenziell gefährliche Sicherheitslücken, die nicht geschlossen werden. Herausgefunden hat man das, indem man den Fingerabdruck im Netzwerk analysierte. Einige Versionen gehen zurück bis ins Jahr 2014. Man hat auch eine Übersicht erstellt, die zeigt, welche Hersteller eher schneller und welche langsamer aktualisieren. Keines der Unternehmen ist diesbezüglich vorbildlich unterwegs.

Wer sich für das Thema und mehr in Richtung Sicherheit und Privatsphäre interessiert, sollte im Blog der Forscher All Things Inspected vorbeischauen. Dort findet ihr auch alle Details dazu.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Ich würde mir eine anwenderfreundlichere Aufbereitung der Problematik wünschen, auch wenn das natürlich ein höherer Aufwand ist. Welche Geräte sind denn mit dem jeweilig aktuellen Firmwarestand als unsicher zu bezeichnen und welche Voraussetzungen müssen gegeben sein, um sie zu kompromittieren? Nur Hersteller aufzuzählen, ist wenig zielführend, um eine Sensibilisierung zu erreichen.

Kann das denn Over the Air einfach so erneuert werden? Zb bei den Alexa Geräten?

Es *könnte* mit neuer Firmware aktualisiert werden, wenn es den Herstellern nicht vollkommen egal wäre. Ist ja nicht deren Sicherheit.

/zynoff

Dieser Überblick ist irgendwie nutzlos.

Ich würde mir eine konkrete Angabe der Geräte wünschen, damit man weiß, welche man meiden muß.

Die Frage ist, ob die Sicherheitslücken auch in der alten Version dann wirklich enthalten sind oder ob die CVEs durch deren Teams gepatched werden. Debian, RedHat & Co verwenden auch nicht die neusten Versionen, gerade in LTS Versionen geht dies nur schwer bzw. additiv – somit werden die CVEs in den bestehenden Versionen gebackported.

Das „S“ in IoT steht für Security !

Deswegen sperrt man IoT-Geräte ja auch in ein eigenes Netz ohne Internetkonnektivität. Staubsauger, Smart Speaker oder WLAN-Lampen gehören einfach nicht ins normale WLAN.