Sicherheitsforscher hebelten Antiviren-Programme der größten Anbieter komplett aus

Die Sicherheitsforscher von Rack911 Labs haben in einem Versuch gezeigt, dass sich die verbreitesten Antiviren-Programme mit einfachen Tricks komplett aushebeln lassen. Ein entsprechendes Experiment führte man sowohl unter Windows als auch unter macOS und Linux durch. Immerhin: Mittlerweile haben die meisten Anbieter Patches veröffentlicht, um die im Folgenden erwähnten Fehler zu korrigieren.

Laut Rack911Labs seien auch weitere Anbieter von Antivirus-Software betroffen, nicht nur die hier erwähnten. Da viele Leser nachgefragt hätten, habe man sich auch Programme kleinerer Firmen vorgenommen – jede weitere geprüfte Software war ebenfalls verwundbar. Die erste Untersuchung führte man aber an den Virenscannern folgender Unternehmen durch:

- Kaspersky

- Microsoft

- McAfee

- Eset

- F-secure

- Sophos

- Avira

- Bitdefender

- Webroot

Was genau machte man aber? Nun, man nutzte aus, dass Antiviren-Software im jeweiligen OS mit vielen Privilegien arbeiten muss, denn schließlich will die Software ja automatisch jede neue Datei scannen, um das System zu sichern. So gibt es ein kleines Zeitfenster, das zwischen dem Scannen und der Erkennung von Malware sowie der danach folgenden Verschiebung in die Quarantäne / Löschung liegt. Da setzte man mit Directory Junctions (Windows) bzw. Symlinks (Linux und macOS) an. Directory Junctions verknüpfen zwei Verzeichnisse, während Symlinks quasi Shortcuts zu weiteren Dateien darstellen. Für beide Vorgänge sind keine Admin-Rechte notwendig.

So konnte man nun das erwähnte Zeitfenster nutzen, um entsprechend über die genannten Vorgänge Dateien im System oder der Antivirus-Software zu entfernen. Es kommt quasi nur auf das richtige Timing an. Je nach Software konnten die Forscher auch einfach mit einem Loop arbeiten, sodass der Angriff dann irgendwann zeitlich passte.

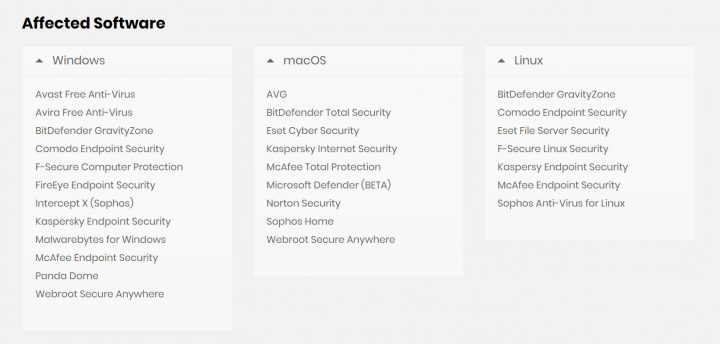

In seinem Blog hat Rack911Labs auch Proof-of-Concept-Beispiele für Windows, macOS und Linux veröffentlicht. Folgende Software ist von dem Problem betroffen:

Man hat natürlich die Hersteller kontaktiert, welche das Problem dann bestätigten – und wie eingangs erwähnt in fast allen Fällen mittlerweile behoben haben. Die Sicherheitsforscher weisen aber eben darauf hin, dass die Listen nur die getesteten Produkte enthalten und damit nicht das Ausmaß der betroffenen Antiviren-Programme widerspiegeln. Denn der Fehler sollte auch andere Scanner kompromittieren.

Durch die Veröffentlichung eines Berichts zu den Problemen hofft man nun, dass der Druck auf die Hersteller wächst, um sich der Sache anzunehmen und möglicherweise zu überdenken, wie die Antivirus-Software auf Dateien und Ordner zugreift.

Die bessere Alternative als (zum x-ten Male) „Technik überdenken“: auf Schlangenöl einfach verzichten. Würde das Ganze doch viel einfacher machen!

Gefällt natürlich den Anbietern dieser Schwachstellen-Produkte nicht…

Ha, sag das mal einem Admin der mehr als 100 Clients im Netz hat!

(zum x-ten Male) Nicht jeder ist IT-Experte, fast alle Anwender sind MIT Antivirus-Software besser dran!

Genau darum sollten die Leute die Finger davon lassen, mit dem Microsoft internen Scanner gibt es weniger Probleme, besonders bei Windows Updates, und ein guter adblocker der schon direkt sauberes Internet ausliefert ist in der heutigen Zeit fast als wichtiger anzusehen! 🙂

Die Frage ist ob der MS WD auch getestet wurde, ich hab den nicht in der Liste gesehen und dieser wird aktuell äußerst viel genutzt.

Aber du hast Recht, der ist Besser im schnitt für Private, vor allem solche die eben gar kein Plan von der Materie haben sind dennoch mit Windows abgesichert wenn sie schon das entsprechende OS haben.

Lustig nebenbei, auf Mobilgeräten gibt es x-fach Probs bei iOS und Android, auf den alten Win Geräten gibts kein Stress mit solchen Probs 😉

„Die erste Untersuchung führte man aber an den Virenscannern folgender Unternehmen durch:

Kaspersky

Microsoft

…“

und darunter im Kasten ist der WD nicht aufgeführt, also scheint er ja nicht betroffen gewesen zu sein.

Ok, hab ich wohl übersehen. Danke

Vermute dadurch auch gleiches.

Nein. Man muss nur Gewisse Mindeststandards durchsetzen. Aktuelle Software, inbesondere Browser und Office, Makros unterbinden und am besten direkt Standardsoftware meiden. Also kein Acrobat Reader und kein MS Office. Klar, letzteres ist in Anbetracht der verkorksten Formate nicht ideal, aber leicht abweichende Dokumentanzeigen sollte man eher hinnehmen können als die Gefahr dass ein Mitarbeiter doch Makros aktiviert. Denn mein letzter Stand ist dass sie sich nicht einfach so komplett unterbinden lassen. Das können höchstens die besonders teueren Version, die wohl kaum so weit verbreitet sind.

Für Privatanwender reicht der Windows Defender völlig.

In Firmennetzen gibt es aber ganz andere Anforderungen an die Software, da wäre es grob fahrlässig nur auf den Windows Defender zu setzen, da diesem wichtige Funktionen für größere Netzwerk fehlen.

Nö, das geht auch im Netzwerk bzw. in der Domäne. Nimmste Intune oder Endpoint Configuration Manager oder Gruppenrichtlinien.

Intune und den Endpoint Configuration Manager kenne ich nicht im Detail aber können die Lösungen auch infizierte Clients direkt aus dem Netzwerk kicken, und ermöglichen diese auch nachträglich detailliert nachvollziehen zu können welcher Client, auf welchem Weg sich infiziert hat?

Um nur mal zwei sinnvolle Funktionen von ausgewachsenen Unternehmenslösungen zu nennen, und die erste Funktion (sofortiges trennen des infizierten Clients aus dem Netzwerk) hat uns schon mal den Hintern gerettet.

Der integrierte Windows Defender reicht für Privatanwender vollkommen aus.

Idealerweise noch in Kombination mit einem Adblocker und dann ist man schon sehr sicher unterwegs.

Hm… Symantec ist mal wieder nicht Teil der Testgruppe. Schon merkwürdig bei der Verbreitung.

Was die Windows Defender Papageien übrigens immer vergessen: es gibt noch andere Menschen auf diesem Planeten. Oder: schließe nicht von Dir auf andere. Ich kenne Leute, deren PC wäre mit nur dem Windows Defender nach einer Woche unbenutzbar. Und ja, eine Verhaltensänderung wäre sinnvoller. Aber nein, die kann ich im Gegensatz zu einer Software nicht installieren.

Als wäre es eine Kunst, Antivirus Software zu verar****. Fast jeder Privatnutzer ist als Administrator im Netz und keine Antivirus Software der Welt erkennt setacl.exe und ähnliche Tools als Virus an (da sie es per se auch nicht sind). Mit diesen Tools und einer einfachen bat Datei ist es problemlos möglich exclusions ohne dem Wissen des Anwenders in die Antivirus Software einzutragen. Schwups, man fühlt sich sicher, denn Antivirus Software läuft ja, aber man ist tatsächlich – nicht mehr sicher.

Übrigens gibt es diverse Untersuchungen, die bestätigen, dass man tunlichst keine 3rd party Antivirus Software unter Windows 10 installieren sollte, da dies Lücken aufreißt, die der Defender mit abdeckt. Windows 10 hat soviel unter der Haube geändert, das haben einige Antivirus Hersteller nicht auf dem Schirm und so bekanntmaßer schlechte Varianten von Symantec erst recht nicht.