zapptales: Dienstleister für Messenger-Chats in Buchform mit Datenleck

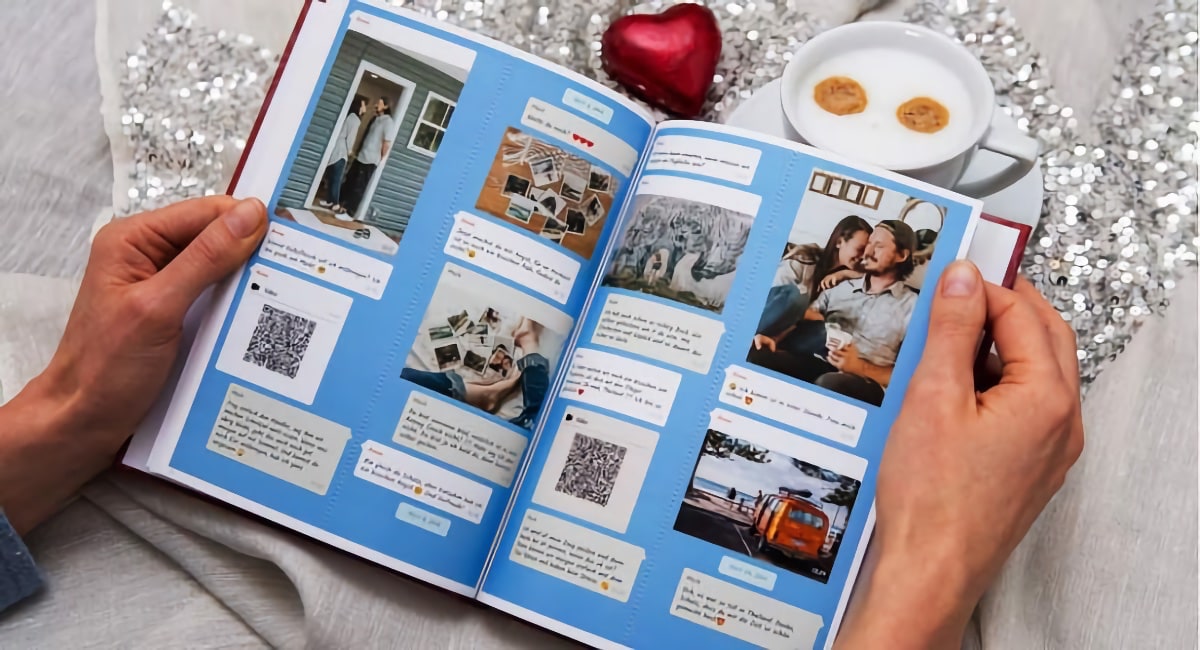

Zuletzt berichteten wir über ein Datenleck, welches man seitens Zerforschung bei Schnellteststellen aufdeckte. Jenes ermöglichte das Einsehen und Manipulieren von Testergebnissen sowie persönlichen Daten der Getesteten. Neustes Projekt der „Technik-Forscher“ ist der Dienstleister „zapptales“. Jener bietet die Möglichkeit, Chatnachrichten in Form eines persönlichen Buches zu gießen. Unterstützt werden neben WhatsApp und Telegram auch der Facebook Messenger sowie Threema, Instagram und iMessage. Quasi ein Fotobuch, nur eben mit Chatverläufen. Klingt komisch, aber was verschenken die Leute nicht alles zur Weihnachtszeit – mein Fall ist es definitiv nicht.

Während sich von Telegram und Threema nur einzelne Chats importieren lassen, muss für Instagram oder gar den Facebook Messenger der DSGVO-Export herangezogen werden, für iMessage werden Daten aus einem iOS-Backup extrahiert. Bei WhatsApp unterstützt man zudem den Abruf der Chats über eine Software mit Zugriff auf WhatsApp-Web. Im Quellcode besagter Software wurde man seitens zerforschung fündig. zapptales hatte die Zugangstoken für die Amazon Web Services (AWS) als Umgebungsvariable direkt in den Quelltext geschrieben. Jenes Token ermöglicht den Zugriff auf so ziemlich alle Cloud-Daten von zapptales. Darunter: Zahlreiche Bilder, Videos, Sprachnachrichten und auch Chats, welche die Nutzer zapptales für den Buchdruck anvertrauten. Ferner auch die Nachrichten und Medien, welche durch die Nutzer beim Gestalten eines Buches ausgeblendet werden. Die bleiben in der Datenbank weiterhin gespeichert. Insgesamt konnte man 21 Terabyte an Daten mitsamt zahlreichen fertigen Fotobüchern als PDF auf der Amazon Cloud vorfinden. Außerdem: Backups mit Chats, Namen und teils Telefonnummern diverser Geschäftspartner sowie Lieferadressen von 69.000 Nutzerkonten.

Mit dem Amazon-Token wäre man zudem in der Lage gewesen, Nutzern eine manipulierte App-Version unterzuschieben, denn auch der Upload von Dateien sei damit möglich. Damit noch nicht genug, aber wohl eher Feinheiten. Zerforschung mokierte sich noch an der Werbung, dass das Hochladen von Chats verschlüsselt geschehe. Dies sei zwar insofern richtig, da man beim Upload eben auf eine abgesicherte HTTPS-Verbindung setzt, dennoch wird damit der Eindruck erweckt, die Chats seien besonders abgesichert. Die Verwendung von HTTPS selbst dürfte an dieser Stelle wohl selbstverständlich sein.

Nach der Meldung an CERT-Bund beim BSI und die Bayrische Datenschutzbehörde wurde das AWS-Token ungültig gemacht und nur einige Tage später erfolgte ein Update der Software ohne Zugangsdaten. Man stellte – außer von den Forschern – seitens zapptales keine Zugriffe auf die Daten durch Dritte fest, dennoch versäumte der Dienstleister Kunden über das Datenleck direkt zu informieren. Dies sei nur im Rahmen eines Blog-Artikels geschehen, der für die meisten Kunden wohl eher unsichtbar ist.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Habe mich von Anfang an gefragt, wer sowas macht? Das ist doch von Tag 1 klar gewesen, dass sowas extrem anfällig für Datenmissbrauch / -Verlust / -Diebstahl ist.

Seine Chatverläufe freiwillig weiter zu geben, ist aus meiner Sicht schon fahrlässig.