Google Chrome vor Meltdown und Spectre absichern

Sicherheitslücken in Prozessoren machen derzeit fast alles unsicher, was man so täglich benutzt. Rechner, Laptops, Smartphones – und wahrscheinlich noch andere Geräte. Zwei Lücken gibt es, namentlich Spectre und Meltdown. Die Sicherheitslücken waren erst nur Intels Prozessoren nachgesagt worden, allerdings sind auch AMD- und ARM-Lösungen betroffen. Dies führt dazu, dass Angreifer Inhalte des Prozessorspeichers auslesen und noch schlimmer: Programme andere Programme ausspionieren können, selbst Webseiten können gefährlich werden.

Sicherheitslücken in Prozessoren machen derzeit fast alles unsicher, was man so täglich benutzt. Rechner, Laptops, Smartphones – und wahrscheinlich noch andere Geräte. Zwei Lücken gibt es, namentlich Spectre und Meltdown. Die Sicherheitslücken waren erst nur Intels Prozessoren nachgesagt worden, allerdings sind auch AMD- und ARM-Lösungen betroffen. Dies führt dazu, dass Angreifer Inhalte des Prozessorspeichers auslesen und noch schlimmer: Programme andere Programme ausspionieren können, selbst Webseiten können gefährlich werden.

Google hat aus aus diesem Grunde schon zu einigen Produkten Informationen veröffentlicht, so sollen die eigenen Cloud-Produkte nicht betroffen sein – und auch Chromecast, Google Home und Google Wifi sind nach jetzigem Stand sicher. In Sachen Smartphones sieht das ganz anders aus, Nutzer eines Android-Smartphones sind halbwegs sicher mit „Android 2018-01-05 Security Patch Level“.

Halbwegs deshalb, weil noch nicht sichergestellt ist, dass die derzeitigen Lösungen alles abdecken. Das andere Problem: Smartphones mit Android bekommen leider viel zu selten Updates, sodass bis auf Pixel, Nexus, vielleicht Nokia und noch einige wenige andere, fast alle Anwender potentiell betroffen sind.

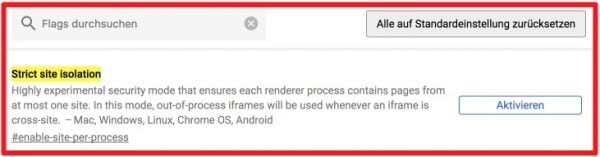

Kommen wir nun aber zu Google Chrome. Denn auch dieser Browser ist unter Umständen anfällig für Angriffe, verursacht durch Meltdown und Spectre. Google Chrome 64 soll am 23. Januar veröffentlicht werden und soll Angriffsmöglichkeiten abschwächen. Aktuelle stabile Versionen von Chrome enthalten ein optionales Feature namens Site Isolation, welches aktiviert werden kann, um eine Abschwächung zu erreichen, indem Websites in separate Adressräume isoliert werden.

Site Isolation aktivieren auf dem Desktop: Kopiert chrome://flags/#enable-site-per-process in eure Adresszeile und bestätigt mit Enter.

Aktiviert „Strict site isolation“ und startet den Browser neu.

„Strict site isolation“ findet man auch, wenn man unter Android chrome:flags in die Adresszeile eingibt und bestätigt. Auch hier kann man es aktivieren. Allerdings, so teilt Google weiter mit, kann dies zu Performance-Problemen führen.

Ich schreibe bewusst, dass es sich um ein „absichern“ handelt, es aber wohl derzeit keinen 100%igen Schutz gibt. Da es sich um eine neue Angriffsklasse handelt, bezieht sich der bekannte Patch-Status auf die Abschwächung für derzeit bekannte Methoden zur Ausnutzung des Fehlers. In einigen Fällen müssen Benutzer zusätzliche Schritte unternehmen, um sicherzustellen, dass sie eine geschützte Version eines Produkts verwenden. Bedeutet: Zu jedem Produkt kann sich der Status ändern. Wir bleiben deshalb auch am Ball.

Auch zum Thema:

Meltdown und Spectre: Prozessor-Sicherheitslücken betreffen fast alle

Intel: Designfehler soll für Sicherheitslücke in Prozessoren sorgen, Fix bremst Rechner aus

Ich hab es mal gemacht. Schaden kann es ja nicht. 🙂

Danke für den Tipp

Hihi: Mit im Vivaldi aktiviertem „Strict site Isolation“ kann ich hier nicht mehr kommentieren – alle Eingaben in irgendeins der Kommentarfelder kommen nicht an. (Geschrieben vom Internet Explorer aus…) Ist „caschys Blog“ vielleicht eine dieser gefährlichen Websites? 😉

Subtiler Versuch, mich loszuwerden. :-p

Leider funktioniert dann meine Lieblingserweiterung Checker Plus fpr Gmail nicht mehr. Muss ich wohl Prioritäten setzen 😉

Und bei allen Sicherheitsmaßnahmen auch immer darauf achten, das oben links in der Adressleiste das grüne Schloss für https Verbindungen, sichtbar ist…

😛

Vielleicht wird langsam auch endlich Lieschen Müller klar, dass IT Sicherheit kein (erreichbarer) Zustand ist, wenn sich alle nur ausreichend anstrengen, sondern ein andauernder Prozess. Es wird nie einen Zustand geben, bei dem man sagen kann „so, jetzt sind wir fertig, System X ist jetzt sicher, garantiert, wortwörtlich zu 100 % und dauerhaft“.

Und dann hören unsere politischen Entscheider vielleicht endlich mit ihrer Naivität auf, irgendwie alles digitalisieren zu wollen, weil es ein bissl Geld spart und auch so modern klingt und das macht man doch heute so und überhaupt.

Dass zB das hier noch rechtzeitig (nach Hinweis einer Nachrichtenseite!) erkannt und gestoppt wurde war zB pures Glück, kaum auszudenken wenn der gesamte vertrauliche Rechtsverkehr der deutschen Anwaltschaft angreifbar gewesen wäre:

https://www.lto.de/recht/juristen/b/?tx_ltoartikel_artikel%5Bartikel%5D=26273

wie gesagt, nichts als pures Glück, dass das noch rechtzeitig entdeckt wurde. Und die Digitalisierer scharren weiter ständig mit den Hufen, würden auch gerne per Internet wählen lassen usw.

Oh, jetzt ist es wieder die böse Digitalisierung. Und die vollkommen digitialisierte Lieschen Müller erwacht aus ihrem Traum. Jetzt noch kurz auf die Politiker schimpfen und – ah, ist ja auch schon geschehen.

Mich persönlich interessieren diese Sicherheitslücken überhaupt nicht. Ich mag naiv sein, aber ich halte es, und sei es nur mein Bauchgefühl, für sehr unwahrscheinlich, einen Nachteil durch Angriffe zu erleiden.

Ach und für das gute Gewissen: mein Chromebook läuft bereits mit Chrome 65.

@Hackfleisch: Ohne den Hinweis auf der Nachrichtenseite hätten weitaus weniger davon Kenntnis gehabt, entsprechend hätten auch weitaus weniger die Lücke ausnutzen können. Damit möchte ich sagen ist, dass viele Lücken erst mit einer großflächigen Berichterstattung ebenso großflächig bekannt werden und damit die Gefährdung auch ansteigt.

Speziell zum Thema Wahlen kenne ich durchaus die damit verbunden Problematik, auf der anderen Seite aber sollten dann auch die, die nach wie vor am manuellen Wahl- und Zählvorgang festhalten, am Wahltag als Wahlhelfer zur Verfügung zu stehen. Und genau dass geschieht nicht, im Gegenteil, die Bereitschaft dazu nimmt stetig ab.

Ich schlage vor , dass sich alle Leser des Blogs zusammen tun und an ihre Handy Hersteller immer wieder schreiben , dass Sie aktuelle Patch fordern . Es müsste doch möglich sein , einen Kunden Druck aufzubauen .

@Chris R. Ich halte es für relativ unwahrscheinlich, dass jemand heute anfängt Spectre-Malware zu programmieren, weil er in dem Blog hier gelesen hat, dass es die Lücke gibt. rofl

Diese Prozessoren sind betroffen https://security-center.intel.com/advisory.aspx?intelid=INTEL-SA-00088&languageid=en-fr

Bei mir ist es relativ einfach und im Prinzip schon geklärt:

Windows 7 (Patch kommt).

2 Chromebooks, beide sind kaum angreifbar, da aktuellste Version.

Als Handy nutze ich…naja ein Handy ;). Nokia N8 nur als Kamera, MP3-Player

und zu telefonieren. Das Teil geht nicht ins Netz und kann das technisch auch gar nicht,

weil ich die Datenzugänge gesperrt habe und meine SIM das auch nicht hergibt.

Mir doch egal das es nie mehr Updates für Symbain gibt….System läuft 😉

Für Chromebook Nutzer: ARM CPUs sind nicht betroffen, Intels sind schon gepatcht.

Quellen:

https://support.google.com/faqs/answer/7622138#chromeos

https://beebom.com/google-cpu-vulnerability-android-chrome-meltdown-spectre/

„Das andere Problem: Smartphones mit Android bekommen leider viel zu selten Updates“

Lässt sich doch alles mit einem Browserupdate beheben, habt ihr doch gerade geschrieben.