Synology: VPN-Server einrichten

Zahlreiche Anbieter werben damit, dass man unterwegs beim Provider ja „unsicher“ surfen würde – man solle doch lieber ein Paket bei VPN-Anbieter XYZ buchen. Doch gerade unter jenen gibt es zahlreiche schwarze Schafe. Warum vielleicht nicht das Angenehme mit dem Nützlichen verbinden und einen eigenen VPN-Server daheim aufsetzen, wenn man ein Synology-NAS hat? Das erlaubt unter anderem den Zugriff auf Dateien daheim – oder auch die Nutzung des heimischen DNS-Servers. Bei der Nutzung eines VPN-Servers gibt es viele Wege nach Rom, ich beschreibe den mit OpenVPN, den eigentlich jeder relativ flott nachvollziehen sollte. Es gibt ein paar Eigenheiten, je nach Nutzer, auf die gehe ich dann jeweils nur kurz ein. Wichtig vorab: Dies ist lediglich ein erster Einstieg.

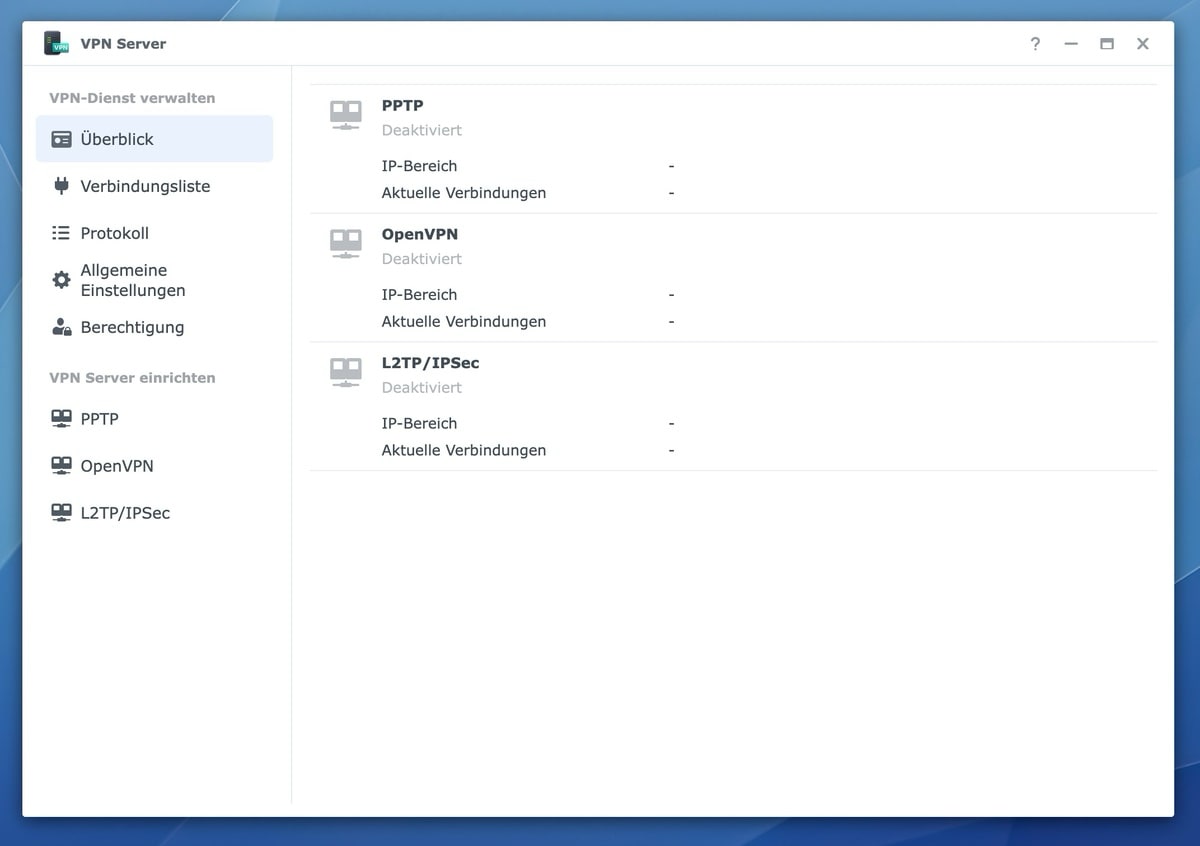

Zuerst einmal installiert und aktiviert ihr den VPN-Server über das Paketzentrum eures Synology NAS. Das Paket heißt schlicht und ergreifend VPN Server und wird dann von euch aus dem Menü gestartet. Sollte dann so aussehen:

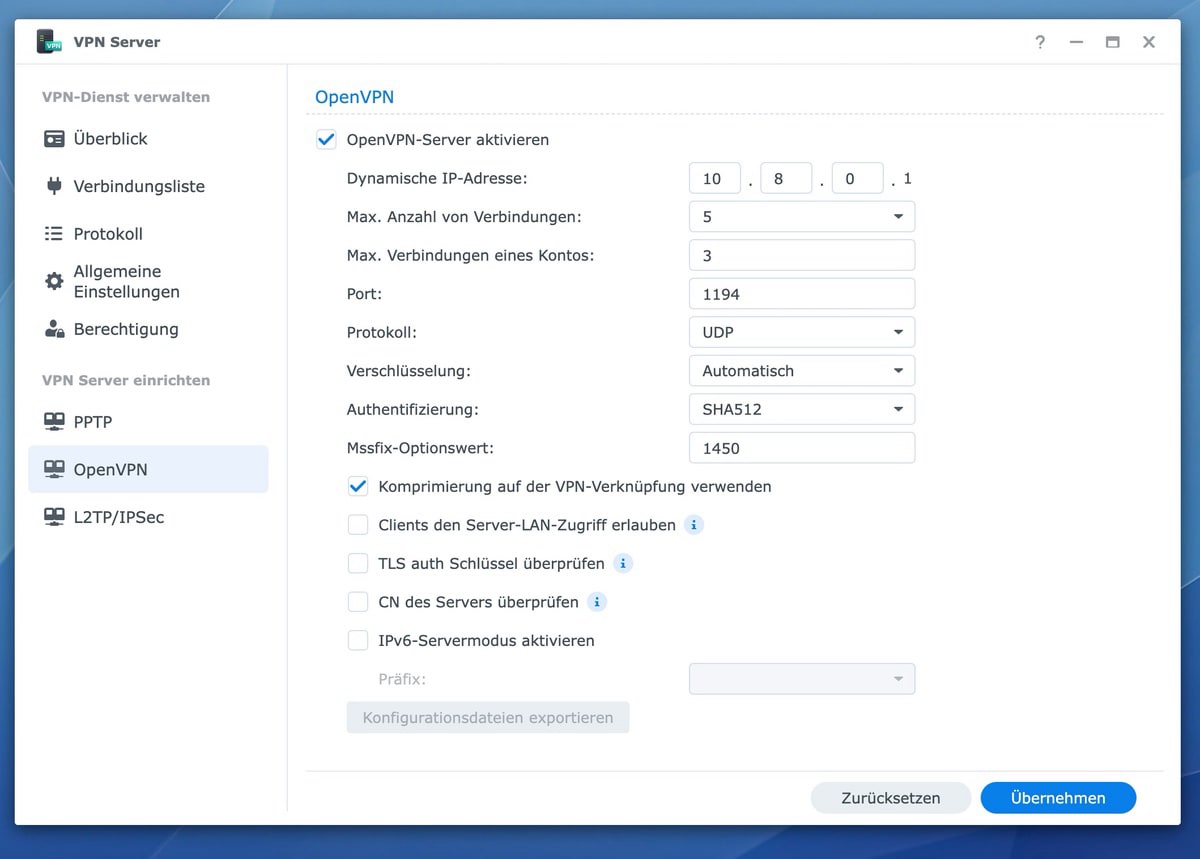

Klickt auf OpenVPN und aktiviert den Haken „OpenVPN-Server“. Weiter unten könnt ihr festlegen, wie viele Verbindungen ihr zulassen wollt – und wie viele davon von einem einzelnen Konto sein dürfen. Rein technisch könnt ihr das für euch einschränken oder erweitern. Beim Port könnt ihr alles so lassen, wie es ist.

Zu bedenken ist auch, dass ihr eben jenen Port im Router auch von extern erreichbar macht. Je nach Router müsst ihr also den externen Port 1194 auch auf den internen UDP 1194 weiterleiten. Vorab sei erwähnt: Wenn ihr eine FRITZ!Box habt, könnt ihr auch direkt WireGuard nutzen und nicht den Server auf eurem NAS.

Bei Verschlüsselung und Authentifizierung müsst ihr eigentlich nichts machen. „Clients den LAN-Zugriff erlauben“ würde bedeuten, dass Nutzer mit Konten auf eurem NAS auch auf dieses sowie die Netzwerkumgebung zugreifen dürfen. Ich für meinen Teil nutze dies. Danach klickt ihr auf „Übernehmen“.

Prinzipiell läuft der Server nun bereits. Es gibt aber noch einiges zu beachten, was man sich anschauen kann. In den allgemeinen Einstellungen könnte man ein abweichendes LAN-Interface einstellen oder auch verhindern, dass neue lokale Benutzer sich am VPN anmelden dürfen. Rechte kann man alternativ auch im Bereich „Berechtigung“ entfernen.

Doch wie kommt man jetzt von außen in das VPN? Hierfür muss man im Bereich OpenVPN ganz unten auswählen, dass man die Konfigurationsdateien exportieren will – siehe der Screenshot weitere oben über diesem Text. Der Download kommt als ZIP. Muss man entpacken und die Readme-Datei gut lesen und verstehen. Die Sache ist: Macht man es einfach so, wie beschrieben, kommt man nicht zwingend von außen rein. Hier muss ich den Ball wieder an euch spielen.

Letzten Endes ist es so, dass man einen Anbieter benötigt, der die meistens nicht-statische IP-Adresse eures Hausanschlusses unter einem festen Namen erreichbar macht. Das bieten zahlreiche Router-Hersteller selbst an, kann aber auch auf eurem Synology-NAS eingerichtet werden, falls noch nicht eh geschehen (Systemsteuerung > Externer Zugriff > DDNS“. Das macht also aus eurer externen IP einen festen, immer gleichen Namen.

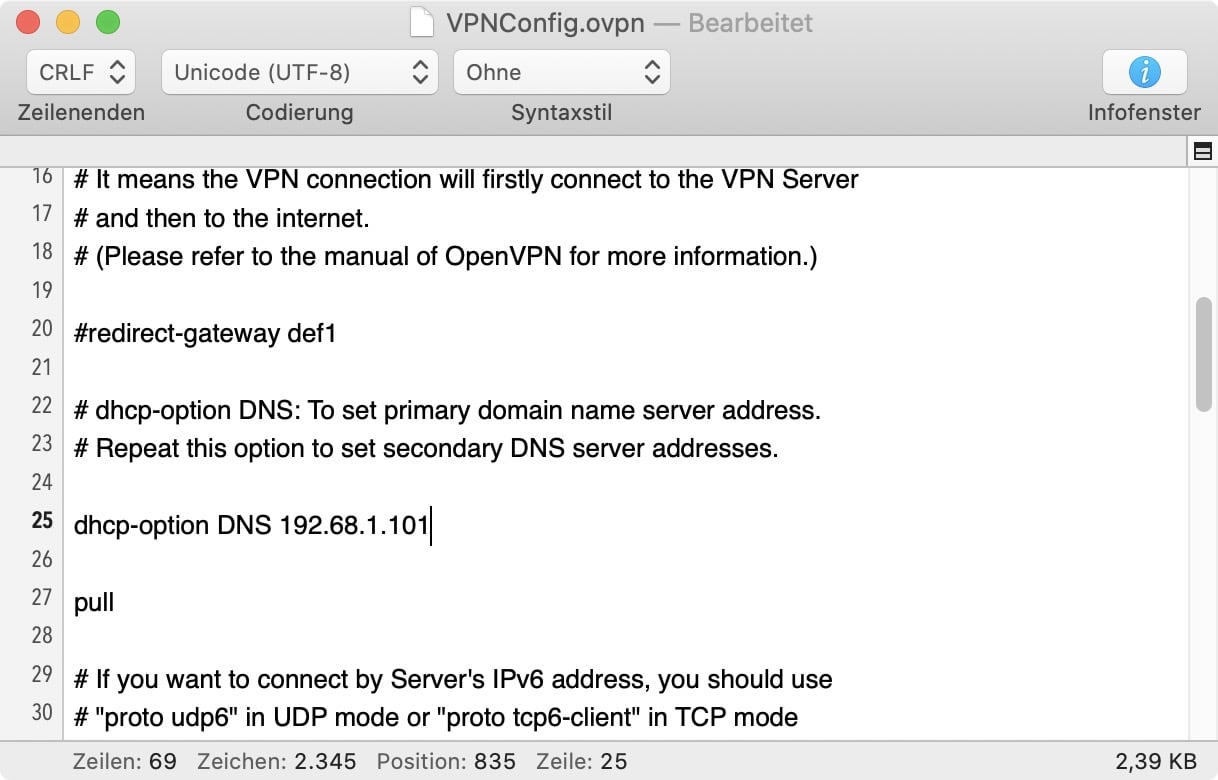

Nun öffnet ihr die Datei VPNConfig.ovpn mit einem Texteditor (für Windows empfehle ich Notepad++, am Mac mag ich CotEditor). In Zeile 4 müsst ihr entweder eure IP-Adresse des VPN-Servers oder den Namen eures DDNS schreiben – also quasi den festen Namen, wie eben erklärt (z. B. remote deinname.dyndns.com 1194).

Solltet ihr aus irgendwelchen Gründen einen anderen DNS-Server daheim nutzen oder über VPN einen nutzen wollen (vielleicht ja den Cloudflare-Filter), dann müsst ihr noch in Zeile 25 die führende # entfernen und die Adresse des DNS-Servers eingeben. Danach wird einfach abgespeichert – und vorgegangen, wie in der README.TXT im Paket beschrieben.

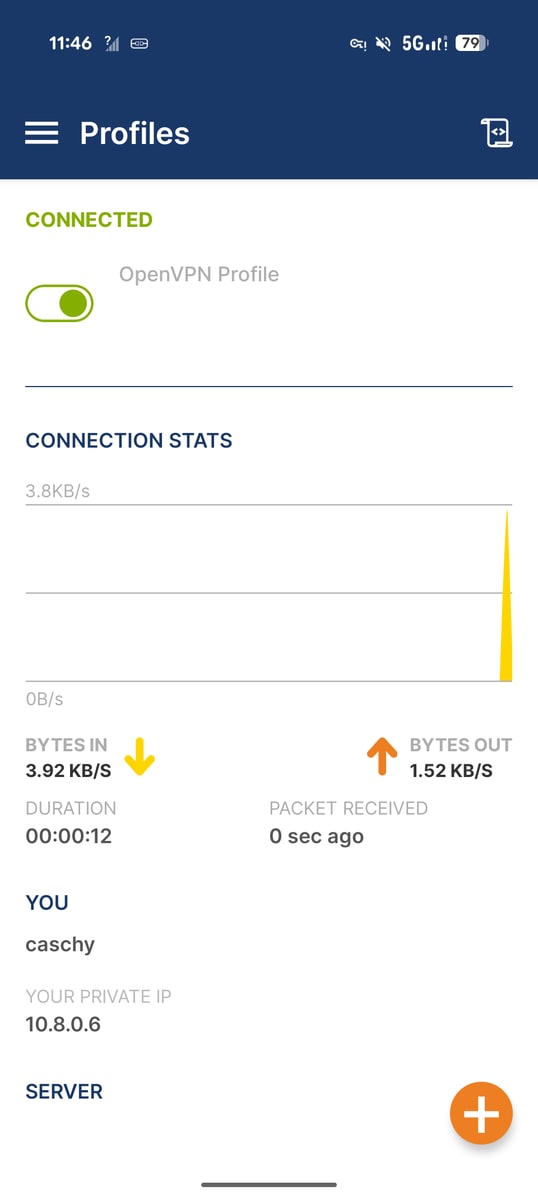

Ihr müsst die Konfiguration „nur“ noch in euer VPN-Programm bringen und euch mit eurem Synology-Konto authentifizieren. Weil ihr den Spaß mobil nutzen wollt: Installiert euch OpenVPN aus dem App Store von Apple oder dem Play Store von Google. Schiebt die Datei VPNConfig.ovpn (nebst Zertifikat) auf euer Handy und öffnet sie mit der OpenVPN-App. Hierbei müssen der Nutzername und ein Passwort eingegeben werden – da gebt ihr eure Synology-NAS-Zugangsdaten an.

Um euren Erfolg zu testen, stellt am besten sicher, dass ihr nicht im eigenen WLAN seid, stellt also lieber auf Mobilfunk um. Ist alles erfolgreich gewesen, solltet ihr euch direkt nach Hause verbinden können – und falls ihr das aktiviert habt, könnt ihr auch auf euer Netzwerk zugreifen.

| # | Vorschau | Produkt | Preis | |

|---|---|---|---|---|

| 1 |

|

Synology DS223J 2 Bay Desktop NAS, weiß | 205,00 EUR | Bei Amazon ansehen |

| 2 |

|

Synology Diskstation DS124 NAS System |

146,95 EUR |

Bei Amazon ansehen |

| 3 |

|

Synology DS223 2-Bay Diskstation NAS (Realtek RTD1619B Quad-Core 2GB Ram 1xRJ-45 1GbE LAN-Port),... |

272,00 EUR |

Bei Amazon ansehen |

Der Beitrag erschien ursprünglich im Mai 2020, wurde dann aber Ende Mai 2025 auf den aktuellen Stand gebracht.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Da Synology eigenes Netzwerk für VPN verwendet, ist eine Route im Router einzugeben, damit eben alles was man ins Heimnetz jagt auch für UDP den weg zum NAS zurück findet.

Falls jemand von Synology mitliest:

Wie wäre es damit, einen eigenen VPN-Dienst aufzuziehen (SynVPN?) und ab der 2026/27 Version der NAS andere VPN-Protokolle erst nach erfolgreicher Verifizierung auf den Kisten zu erlauben?

Warum? Ich lerne gerne dazu.

Ich habe WireGuard über die FRITZ!Box und innerhalb von Home Assistant, welches als VM auf der Syno läuft.

Letzteres bringt mehr Durchsatz.

Von der Funktionalität nimmt es sich nichts.

Auf dem NAS lässt sich WireGuard installieren. Das ist eins der besten VPN Protokolle. Dann einfach auf Handy und Mac hinterlegen.

Und der Synology Router kann KEIN WireGuard! -.-

Keine Kritik am Artikel, schön beschrieben, aber ich würde die synology mit keinem Port direkt ins Netz hängen und das VPN auf den Router (FRITZ!Box) oder ähnliches legen. Ist ein Bug im VPN oder sonst was Implementierung auf der synology ist der Hacker bereits auf den NAS und hat auf alle Daten Zugriff.

Alternative: Tailscale. Geht auch ohne Portweiterleitung im Router.

War für mich die ideale Lösung, um den ganzen IPv4, V6, CGN-Nat-Gedöns aus dem Weg zu gehen.

Ich mache das über meine fritzbox mit dem vpn.