Synology: VPN-Server einrichten

Zahlreiche Anbieter werben damit, dass man unterwegs beim Provider ja „unsicher“ surfen würde – man solle doch lieber ein Paket bei VPN-Anbieter XYZ buchen. Doch gerade unter jenen gibt es zahlreiche schwarze Schafe. Warum vielleicht nicht das Angenehme mit dem Nützlichen verbinden und einen eigenen VPN-Server daheim aufsetzen, wenn man ein Synology-NAS hat? Das erlaubt unter anderem den Zugriff auf Dateien daheim – oder auch die Nutzung des heimischen DNS-Servers. Bei der Nutzung eines VPN-Servers gibt es viele Wege nach Rom, ich beschreibe den mit OpenVPN, den eigentlich jeder relativ flott nachvollziehen sollte. Es gibt ein paar Eigenheiten, je nach Nutzer, auf die gehe ich dann jeweils nur kurz ein. Wichtig vorab: Dies ist lediglich ein erster Einstieg.

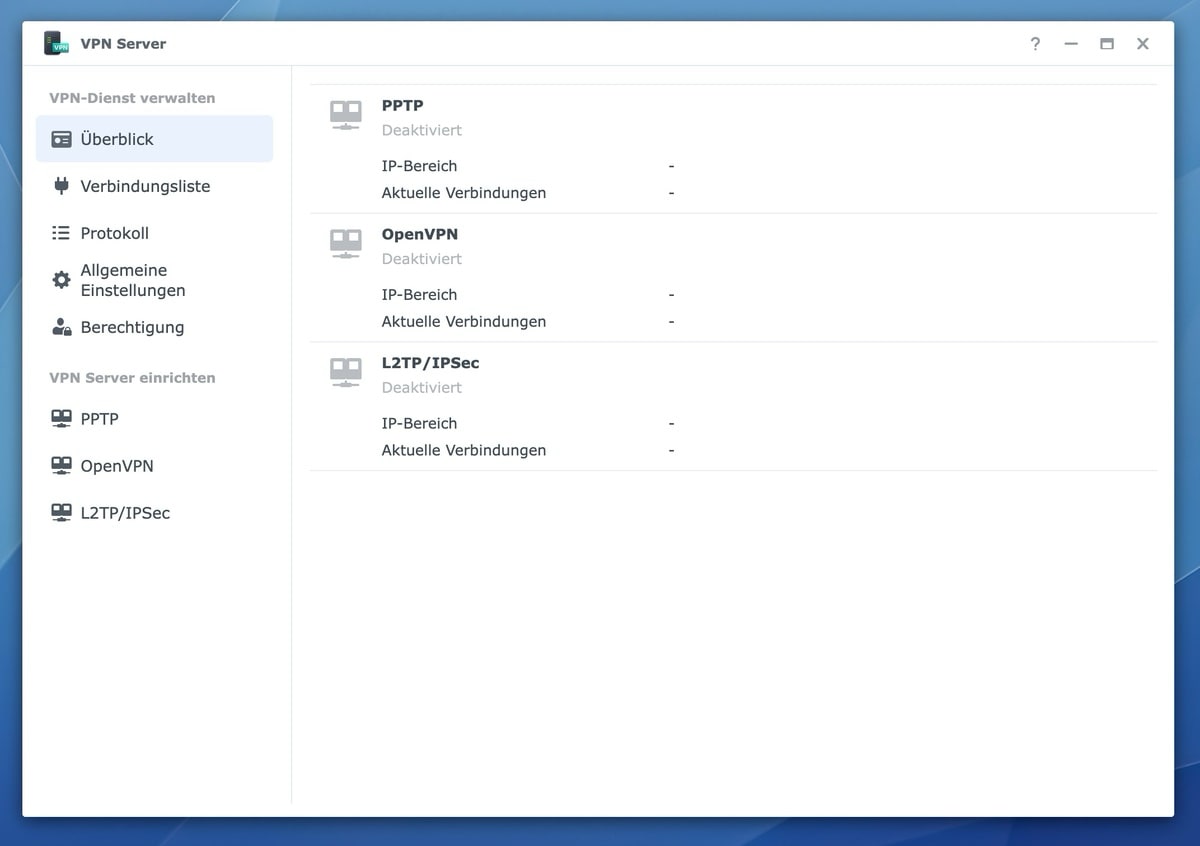

Zuerst einmal installiert und aktiviert ihr den VPN-Server über das Paketzentrum eures Synology NAS. Das Paket heißt schlicht und ergreifend VPN Server und wird dann von euch aus dem Menü gestartet. Sollte dann so aussehen:

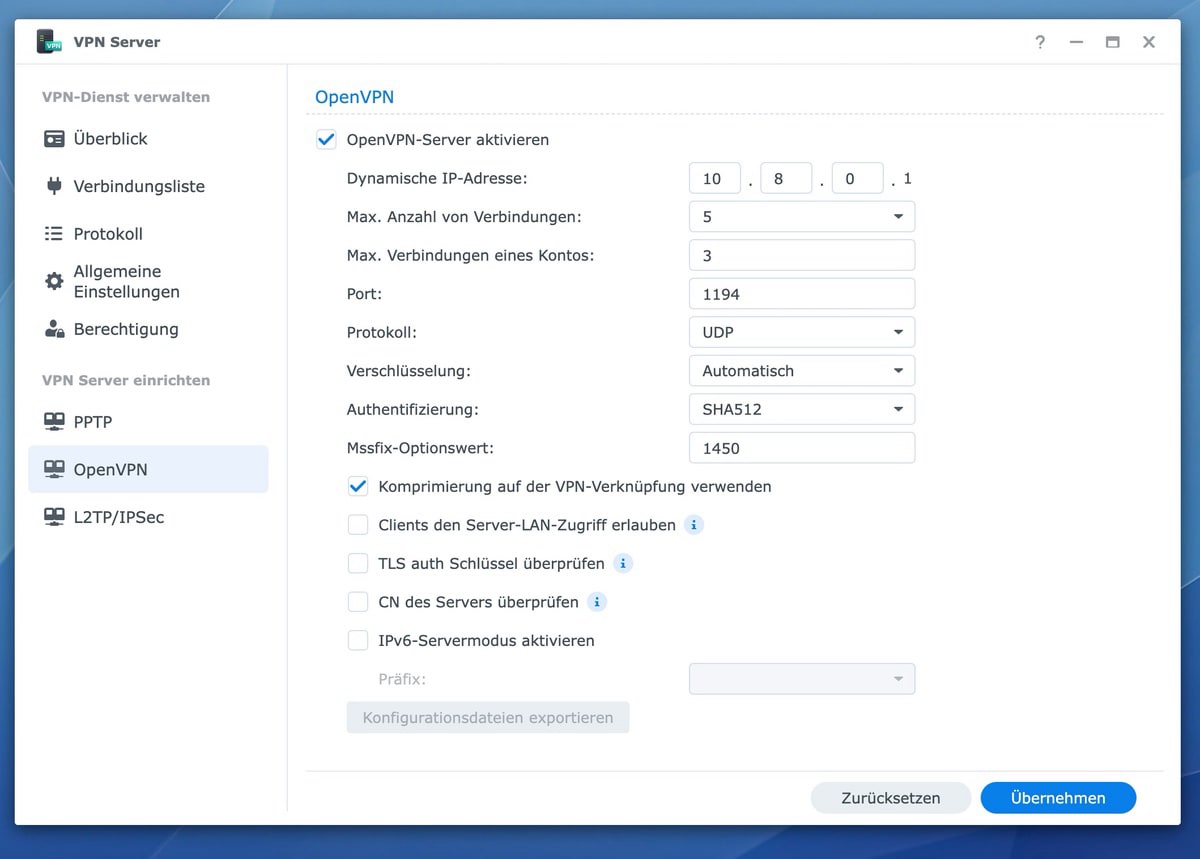

Klickt auf OpenVPN und aktiviert den Haken „OpenVPN-Server“. Weiter unten könnt ihr festlegen, wie viele Verbindungen ihr zulassen wollt – und wie viele davon von einem einzelnen Konto sein dürfen. Rein technisch könnt ihr das für euch einschränken oder erweitern. Beim Port könnt ihr alles so lassen, wie es ist.

Zu bedenken ist auch, dass ihr eben jenen Port im Router auch von extern erreichbar macht. Je nach Router müsst ihr also den externen Port 1194 auch auf den internen UDP 1194 weiterleiten. Vorab sei erwähnt: Wenn ihr eine FRITZ!Box habt, könnt ihr auch direkt WireGuard nutzen und nicht den Server auf eurem NAS.

Bei Verschlüsselung und Authentifizierung müsst ihr eigentlich nichts machen. „Clients den LAN-Zugriff erlauben“ würde bedeuten, dass Nutzer mit Konten auf eurem NAS auch auf dieses sowie die Netzwerkumgebung zugreifen dürfen. Ich für meinen Teil nutze dies. Danach klickt ihr auf „Übernehmen“.

Prinzipiell läuft der Server nun bereits. Es gibt aber noch einiges zu beachten, was man sich anschauen kann. In den allgemeinen Einstellungen könnte man ein abweichendes LAN-Interface einstellen oder auch verhindern, dass neue lokale Benutzer sich am VPN anmelden dürfen. Rechte kann man alternativ auch im Bereich „Berechtigung“ entfernen.

Doch wie kommt man jetzt von außen in das VPN? Hierfür muss man im Bereich OpenVPN ganz unten auswählen, dass man die Konfigurationsdateien exportieren will – siehe der Screenshot weitere oben über diesem Text. Der Download kommt als ZIP. Muss man entpacken und die Readme-Datei gut lesen und verstehen. Die Sache ist: Macht man es einfach so, wie beschrieben, kommt man nicht zwingend von außen rein. Hier muss ich den Ball wieder an euch spielen.

Letzten Endes ist es so, dass man einen Anbieter benötigt, der die meistens nicht-statische IP-Adresse eures Hausanschlusses unter einem festen Namen erreichbar macht. Das bieten zahlreiche Router-Hersteller selbst an, kann aber auch auf eurem Synology-NAS eingerichtet werden, falls noch nicht eh geschehen (Systemsteuerung > Externer Zugriff > DDNS“. Das macht also aus eurer externen IP einen festen, immer gleichen Namen.

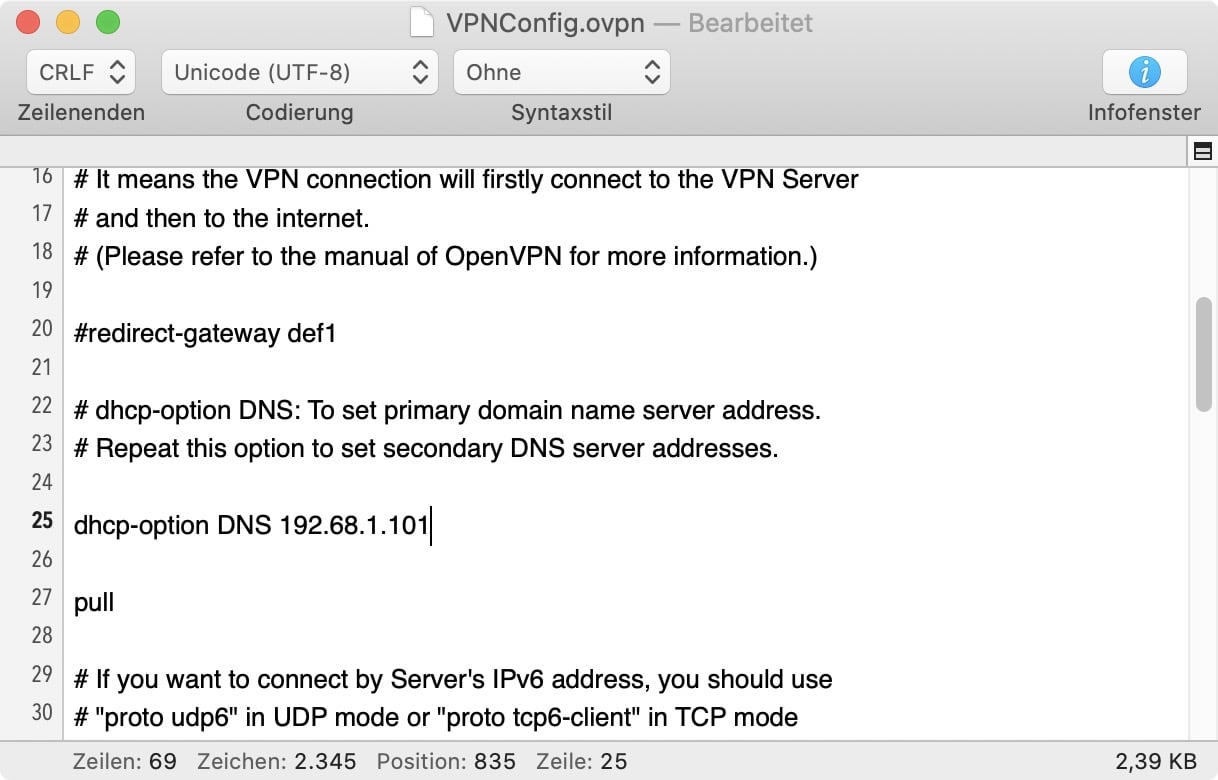

Nun öffnet ihr die Datei VPNConfig.ovpn mit einem Texteditor (für Windows empfehle ich Notepad++, am Mac mag ich CotEditor). In Zeile 4 müsst ihr entweder eure IP-Adresse des VPN-Servers oder den Namen eures DDNS schreiben – also quasi den festen Namen, wie eben erklärt (z. B. remote deinname.dyndns.com 1194).

Solltet ihr aus irgendwelchen Gründen einen anderen DNS-Server daheim nutzen oder über VPN einen nutzen wollen (vielleicht ja den Cloudflare-Filter), dann müsst ihr noch in Zeile 25 die führende # entfernen und die Adresse des DNS-Servers eingeben. Danach wird einfach abgespeichert – und vorgegangen, wie in der README.TXT im Paket beschrieben.

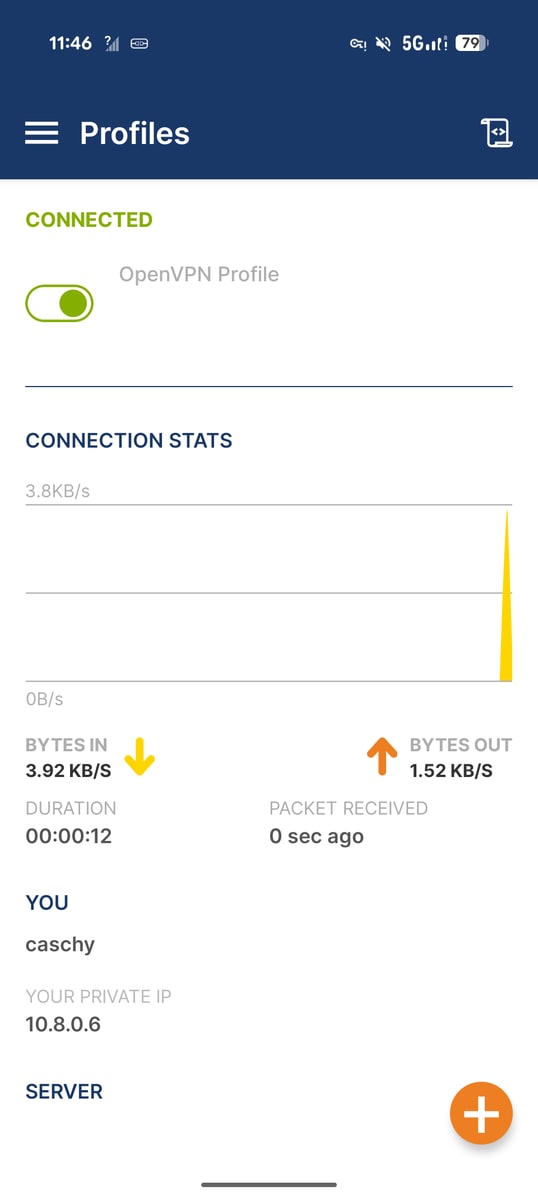

Ihr müsst die Konfiguration „nur“ noch in euer VPN-Programm bringen und euch mit eurem Synology-Konto authentifizieren. Weil ihr den Spaß mobil nutzen wollt: Installiert euch OpenVPN aus dem App Store von Apple oder dem Play Store von Google. Schiebt die Datei VPNConfig.ovpn (nebst Zertifikat) auf euer Handy und öffnet sie mit der OpenVPN-App. Hierbei müssen der Nutzername und ein Passwort eingegeben werden – da gebt ihr eure Synology-NAS-Zugangsdaten an.

Um euren Erfolg zu testen, stellt am besten sicher, dass ihr nicht im eigenen WLAN seid, stellt also lieber auf Mobilfunk um. Ist alles erfolgreich gewesen, solltet ihr euch direkt nach Hause verbinden können – und falls ihr das aktiviert habt, könnt ihr auch auf euer Netzwerk zugreifen.

| # | Vorschau | Produkt | Preis | |

|---|---|---|---|---|

| 1 |

|

Synology DS223J 2 Bay Desktop NAS, weiß |

186,90 EUR |

Bei Amazon ansehen |

| 2 |

|

Synology Diskstation DS124 NAS System |

148,90 EUR |

Bei Amazon ansehen |

| 3 |

|

Synology DS223 2-Bay Diskstation NAS (Realtek RTD1619B Quad-Core 2GB Ram 1xRJ-45 1GbE LAN-Port),... |

260,00 EUR |

Bei Amazon ansehen |

Der Beitrag erschien ursprünglich im Mai 2020, wurde dann aber Ende Mai 2025 auf den aktuellen Stand gebracht.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Wie sieht es eigentlich mit der Synology aus. Werden dort die Routen des Lokalen Netz mit übergeben bzw. Lasst sich das Einstellen?

Bei qnap geht es leider nicht und man muss die Routen an seinem Rechner selber Einrichten.

Ist ja schön wenn ich von unterwegs das nas erreiche. Nur habe ich auch noch andere Rechner im Netz.

Irgendwie sind die Sachen bei den Herstellern nicht zu Ende gedacht.

Hi. Ich bin nicht 100%ig sicher was die meinst, aber bei Synology gibt es die Option“Allow client to access server’s LAN“. Damit komme ich mit über die VPN Verbindung auf meine Fritzbox (192.168.0.1).

@cashy: Du hast ja die letzen Tage mehrere Berichte zu den AVM Produkten veröffentlicht. Ich frage mich weshalb, Du das VPN nicht über die Fritzbox realisierst. Sie ist doch ohnehin das Einfallstor.

Ich habe ein Setup mit Fritzbox 7590 und einer Synology und nutze für VPN die Fritzbox.

Viele Grüße,

christoff

So mache ich es auch. Definitiv die einfachste Lösung.

Kann sein, dass die FB aber aufgrund ihrer schwachen CPU den Durchsatz bei schnellen DSL-Upstreams stark ausbremst. Da kann es je nach Infrastruktur wesentlich sinnvoller sein, eine deutlich potentere Synology zu nutzen.

Ja, das ist so, ist aber auch bei prof. Router/Firewall so. Der VPN-Durchsatz ist immer deutlich niedriger als die max. möglich Netzwerkbandbreite. Die Verschlüsselung bei VPN kostet sehr viel CPU-Leitung und die ist bei ner FritzBox nun mal nicht vorhanden.

In der aktuellen c’t 11/2020 wurde der VPN-Durchsatz von diversen Fritzboxen gerade erst getestet. Der liegt bei fast allen aktuellen Modellen so um die 20 Mbit/s im Up- und Downstream. Wenn man also nur 10 Mbit/s Upstream hat (z.B. 50/10 DSL-Anbindung), fällt das nicht ins Gewicht.

Was haben die da gemessen? Mit Wireguard schafft meine 6660 ca. 700 Mbit an nem 1Gbit Anschl. Upstream die vollen 50 Mbit (abz. etwas Overhead). Wirklich problematisch war das in den 2000ern z.B. mit der 7270 und IPSec VPN. Da sind die Boxen komplett zusammengebrochen bei kleinster Last und musste neu gestartet werden. Reaktion von AVM war damals: Ja, ist halt so…

Es sind unterschiedliche Protokolle, die Fb kan nur IPsec (FritzOs) die Synology alle gängigen und damit auch OpenVPN.

Generell sollta man sich für eins der beiden entscheiden beide bieten unterschiedlich Vor- und Nachteile. Ich persönlich würde es kurz so beschreiben FritzVPN ist einfacher einzurichten, OpenVPN (Synology, Raspi, Qnap usw.) dafür performanter und sicherer – auch wenn es NUR kleine Nuancen sind! Beide sind aber generell geeignet um eine Verbindung zu tunneln.

Ob ein Synology NAS sicherer ist als eine Fritz!Box, muss man erstmal belegen. Ich würde das klar verneinen, da ein Router viel restriktiver konfiguriert wird und deutlich mehr Kontrollen durchlaufen muss. Davon abgesehen wird er sicher tagtäglich von Angreifern durchleuchtet. Sicherheit kann hier also kein Argument sein. Geschwindigkeit und die Auswahl der Verschlüsselungsmethoden dagegen schon. Damit glänzt die Fritz!Box nämlich nicht.

https://stadt-bremerhaven.de/avm-fritzbox-vpn-einrichten/

Gibt dazu aktuell eine Video von heise: https://www.youtube.com/watch?v=wOdbocJH9V0

Kurz: das VPN der Fritzboxen ist nicht sonderlich performant und wird offenbar nicht besonders gepflegt. Wem die Leistung reicht die AVMs IPsec Lösung bietet, Ok. Aber wer eh DynDNS benutzt und eine Synology hat: das ist fast genauso easy einzurichten und ich für meinen Teil fühle mich mit OpenVPN wohler.

Hab lustigerweise einen Tag vor Caschys Artikel VPN wieder aktiviert, weil ich mit dem Handy übers eigene Netz surfen will und dabei Pi-Hole nutzen möchte 🙂 (und weil ich bissel langeweile hatte).

Danke Caschy für die technischen Posts in letzter Zeit; macht den Blog deutlich interessanter und ist definitiv mehr Eigenleistung als das Abtippen von Pressemitteilungen zu Hardware-Releases diverser Hersteller. Was mich in den letzten Tagen besonders interessiert: Wie sieht es mit der Geschwindigkeit der verschiedenen VPN-Server im Heimnetz aus? Ich nutze derzeit die Fritzbox VPN Lösung auf einer 7590, hätte aber auch noch eine Synology DS 216 Play und seit neustem einen Raspberry Pi4 zur Verfügung der derzeit ausschließlich mit Pi-Hole 5 unterfordert ist. Habe DSL von der Telekom mit ca. 180/70 Vektoring. Hat jemand eine Empfehlung wie ich mein VPN mit vertretbarer Verschlüsselung möglichst schnell gestalten kann? Würde gerne PiHole weiterhin von unterwegs nutzen (via VPN) aber gleichzeitig möglichst hohe Surfgeschwindigkeiten sicherstellen.

OpenVPN auf dem Raspi mit Pihole zusammen installiert. Schnell und zuverlässig

Habs jetzt aus Gründen der Einfachheit mit OpenVPN via Synology gelöst (Kommandozeilenallergie), Raspi darf sich weiterhin ausschließlich um PiHole kümmern. Scheint vorerst performant zu laufen. 24/7 laufen eh beide Geräte…

Genau so, wie bei mir. Raspberry macht Pi-Hole, das Synology OpenVPN.

Guck Dir einmal PiVPN mit Wireguard als Protokol. an. Schnell installiert und die angeblich besten Transferraten unter den gängigen Protokollen. Wenn Du beides zusammen auf einem Pi installieren willst, könnte Dir „Docker“ weiterhelfen.

Also ich kann Wireguard auch nur empfehlen. Vor allem gibt es Webseiten, die deine Konfiguration einfach im Handumdrehen erstellen. Beispiel (https://wirt.network)

Man sollte sich schon die Mühe machen und die VPN Konfiguration lokal durchführen statt das auf unbekannten Seiten zu machen. Gerade bei so einem sensiblen Thema wie VPN ins lokale Netzwerk. Du weißt nie, ob und was mit den Daten im Hintergrund gemacht wird.

Hi Carsten,

ich nutze das schon etwas länger bzw es ist bei meiner DS716+II seit ca 1 Jahr installiert. Hab es auch so gemacht wie in deinem Post wobei ich jetzt nicht weiß Son ich den Port 1194 auch eingehend freigegeben habe.

Das ist bei mir alles irgendwie sehr langsam vom Verbindungsaufbau bei Seiten und deswegen bin ich noch am gucken ob ich was pimpen kann. Hab es noch nicht groß genutzt. Internet hab ich 50 MBit bei der Telekom.

50MBit bei der Telekom download. Wenn du per VPN in dein Heimnetz gehst, spielt auch der upload eine Rolle.. ich vermute mal 10MBit? Kommt das eher mit deiner empfunden Geschwindigkeit hin?

Die Daten gehen ja vom Internet an deinen VPN Server (50Mbit) und von dort wieder an deinen Client (10 MBit).

Ich nutze ebenfalls OpenVPN über meine Synology.

Ich habe für die DNS-Auflösung, die IP meines Pi-Holes hinterlegt und surfe so sicher per VPN und auch noch ohne Werbung.

Für mich die perfekte Kombination.

Danke für den Input, habe jetzt auch OpenVPN auf der Synology installiert und konfiguriert, scheint nach einem kurzen Test zu laufen, ein erster Speedtest per LTE hat hier auch deutlich bessere Geschwindigkeiten als per FritzboxVPN geliefert. Mal schauen wie die Stabilität von unterwegs im Vergleich ist. Werbung wird bei mir ebenfalls zuverlässig per Pi-Hole geblockt.

Hallo Cashy,

habe mir auch das VPN über meine Synology eingerichtet, allerdings über L2TP/IP.

Bin sehr happy mit dem Resultat und nutze dies sowohl mit dem PC über Windows als auch mit dem Iphone.

Lediglich wenn ich mich remote über eine FritzBox verbinde, dann werde ich öfters vom VPN getrennt. Über einen Asus Router, oder über LTE habe ich da keine Probleme.

Ich habe schon ebenfalls schon mehrfach versucht auf meiner Synology OpenVPN einzurichten, bin aber jedes mal daran gescheitert dass ich keine IPv4-Adresse habe (DS-Lite von 1&1). Kennt da jemand eine Lösung?

Eine Möglichkeit ist die Nutzung eines Portmappers auf einem Server, der eine IPv4-Adresse hat (siehe z. B. https://blog.sengotta.net/server-hinter-unitymedia-ds-lite-anschluss-betreiben/).

Eine andere Möglichkeit ist, OpenVPN über IPv6 anzusprechen. Innerhalb des VPN kann dann trotzdem IPv4 laufen.

Danke für den Tipp erstmal, was muss ich denn beachten wenn ich den Server nativ als v6 betreiben möchte? Normalerweise hat man ja mittlerweile immer auch ne IPv6-Adresse auf der Client-Seite 🙂

Du solltest genau prüfen, ob das entsprechende Endgerät selbst auch eine IPv6-Adresse bekommt, sonst funktioniert es natürlich nicht.

Und dann daran denken, dass im Gegensatz zu IPv4 du dieses Gerät auch nicht mit der Adresse der FRITZ!Box, sondern mit der Adresse des Gerätes ansprichst. Denn die ist – in aller Regel – ja keine private IP wie unter IPv4, sondern von überall aus dem Internet erreichbar (sobald die Firewall der FRITZ!Box dies zulässt).

Leider kann man heutzutage noch nicht aus dem Mobilnetz auf eine IPv6 Adresse innerhalb Deines Heimnetzes zugreifen. Das liegt daran, dass die Mobilnetze nahezu ausschließlich mit IPv4 laufen. Eine Übersetzung scheitert also, weswegen auf einen externen Dienst (oder separaten Server mit IPv4) zurückgegriffen werden muss. Oft kann man eine IPv4 als Zusatzoption zu einem Vertrag hinzubuchen, aber das kostet eben extra….

Ich habe das gerade nochmal getestet, also im Telekom-Netz bekomme ich ne IPv6 Adresse 🙂

Vodafone genauso.

Bei VPN nur noch WireGuard, OpenVPN und IPSEC sind da einfach nicht auf dem gleichen Level.

Bei WireGuard bleibt die Verbindung sogar stabil wenn man mit dem Smartphone unterwegs ist uns mehrmals zwischen Funkzellen hin- und herspring.

Wie macht ihr es denn mit der lokalen Netzwerkgeräteauflösung?

Lokal zugreifen via IP geht, via Netzwerkgerätenamen (DHCP -> .fritz.box) habe ich Probleme sowohl bei IPv4 als auch IPv6… Obwohl ich die fritzbox als DNS hinterlegt habe in der Config…

Jemand nen Tipp?

Mit Pi-Hole? Falls ja, bei den DNS settings unter „conditional forwarding“ IP und local domain name Deiner Fritz!Box eingetragen?

Zunächst erst mal ohne Pi-Hole. Hab zwar seit ner Woche eins und auch Pi-Hole testweise am Laufen, aber das Problem ist, wenn ich die Synology hinter der Fritzbox habe und in der Synology und der VPN-Client-Config die Fritbox als DNS eingetragen habe, die lokalen Netzwerknamen nicht aufgelöst werden können, wobei der Zugriff über die IP funktioniert…

Hier kommt aber das Problem hinzu, dass manchmal die Netzwerknamenauflösung via IPv4 und manchmal via IPv6 läuft. Aber beide male sollte doch der Name aufgelöst werden können…

ich nutze auch schon lange die Kombi Raspberry/pihole/openvpn (pivpn). Habe jetzt aber mal wireguard getestet, und fand es bei meinem iPhone auch toll das VPN immer weiterlief, allerdings hatte ich mit den Clients keinen Zugriff mehr ins Internet, nur Intrant war möglich. Wireguard hatte ich wie auch OpenVPN per pivpn Skript installiert. Weiß jemand was ich hier noch anpassen muss?

Hallo dazu musst du in der Serverkonfig diese Sachen hier eintragen.

PostUp = iptables -A FORWARD -i %i -j ACCEPT; iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

PostDown = iptables -D FORWARD -i %i -j ACCEPT; iptables -t nat -D POSTROUTING -o eth0 -j MASQUERADE

Quelle: https://wiki.archlinux.org/index.php/WireGuard

Bei eth0 musst du dein Netzwerkadapter eintragen. Den kriegst du in der SSH Shell mit „ifconfig“ raus

@Thomas, Späte Antwort, danke hat funktioniert

Ich schließe mich dem Lob für die technischen Artikel an! Vielen Dank!

Ich persönlich habe zur Zeit mein VPN deaktiviert (irgendwie kaputt konfiguriert) und nutze bloß ein SSH-Server (läuft bei mir auf dem OpenWRT-Router) als Zugang von außen und auch zum Surfen in unsicheren Netzen, VPN ist aber natürlich komfortabler! Auf die Idee, das NAS als VPN zu nutzen (statt dem Router), bin ich tatsächlich noch gar nicht gekommen.

Weil es thematisch gerade passt: Hat jemand einen Vorschlag, wie man das als Unitymedia-Kunde mit einem IPv6-Adresse mit dem Zugang von außen hin bekommt? In unsicheren WLANS oder im Mobilfunknetz, von dem aus man ja gerne mal auf zu Hause zugreifen will, kommt man da ja nicht drauf.

Etwas OT: Die Lizenzen für den VPNPlus-Server gibt es bis September für Synology-Router (!) kostenlos.

Wie sieht es mit dem Standby aus, der geht dann sicher nicht mehr – dieses zarte Pflänzchen !? Dann doch lieber auf einem Raspberry umsetzen das Ganze?

Ein NAS in den Stand-by zu schicken ist total gut für die Festplatte (n)! Dies sollte man eh nicht tun.

Am besten läuft ein NAS 24/7.

Ich bekomme immer eine Fehlermeldung nzgl des Zertifikats bzw. der OPEN VPN Client auf dem Handy verlangt ein Zertifikat. Importieren tu ich das was die Synology mit dem Open VPN Server erzeugt habe. Wo ist da mein Fehler?

welchem client setzt du unter mac os ein für die vpn-verbindung? tunnelblick oder etwas anderes?

Hallo,

ich habe eine Fritzbox 7490 (192.168.2.1), DS-Lite, als DYN-DNS nutze ich MYFritz und eine Synology DS70+ auf der der OpenVPN läuft.

VPN funktioniert, Android Smartphone verbindet sich via T-Mobile mit IPV6.

Ich kann alle Netzwerkresourcen im Heimnetz darüber über ihre IPv4 erreichen, und nach Eintrag von „dhcp-option DNS 192.168.2.1“ in die client config auch über die jeweiligen HOST-Namen.

Trotzdem ist der Client aber nicht richtiger „Teil“ des Heimnetzes, z.B. werden bei Suche nach Suche nach Resourcen keine gefunden oder ein Onkyo-Receiver, der vie APP gesteuert werden kann, hier zeigt die APP, dass man nicht mit dem Netzwerk verbunden ist.

Kann ich das mit „Routen“ lösen (für mich Neuland)? In der Client config habe ich schon „route 192.168.2.0 255.255.255.0“ eingetragen, welches keine Änderung bringt. Muß in der Fritzbox auch eine Route eingetragen werden?

Bitte um Hilfe.

Hallo Carsten // Hallo zusammen

erst einmal ein Lob vorweg. Ich lese schon einige Zeit lang deine Beiträge mit Begeisterung…weiter so Top Arbeit.

Jetzt habe ich auf meinem Synology NAS DS220+ und meinem Windows 10 Laptop das openVPN installiert, wie du es beschrieben hast . Ich habe beim Syno NAS die zweifach Authentifizierung aktiviert. Muss man da irgendwo was einstellen, oder muss ich das wieder deaktivieren, um von Unterwegs aus auf mein NAS zu zugreifen.

Oder ist das ganze mit der Sicherheitseinstellung des NAS gar nicht möglich so?

Danke Fritzbox67

2FA ist nur für DSM Login, nicht für andere Dinge die Webdav, VPN, smtp/imap, oder sonstige Dinge.

Da ich ohnehin WireGuard benutze, um mich von außerhalb meiner Wohnung mit meiner FritzBox zu verbinden, mache ich kein zweites VPN auf, auch nicht auf meiner Synology. Die Synology hängt an meiner FB, also geht sowieso jeder Zugang zur Synology über die FB. Wenn ich auf Reisen bin, mache die Synology nur an, wenn ich sie benötige (Kombination aus Zeitschaltung in der Synology und einer Fritz-Steckdose).

Bei den schrottugen Synologys mit den alten CPUs und unter 10 GBit LAN macht das überhaupt keinen Sinn!

Just kidding!

Nutze trotzdem lieber die VPN Verbindung per Wireguard der Fritzbox.

Wobei ich – dank Glasfaseranschluss ohne feste IPv4 Adresse – jetzt sogar den Umweg über einen Strato VServer per Wireguard gehen muss!

Dieser verbindet sich dann wiederum per Wireguard mit der Fritzbox.

Funktioniert aber auch und kostet mich 1 EUR im Monat…

Kannst du mir näheres zur Umsetzung verraten? Zwischenzeitlich haben wir einen Glasfaser Anschluss von Telekom in die Mietwohnung gelegt bekommen und in absehbarer Zeit werden wir sicher von Kabel umsteigen.

Hatte ebenfalls eine Weile lang einen StrongSwan „Jumphost“ auf einem 1€ Strato VPS am laufen, weil Vodafone Kabel einen mehrwöchigen Totalausfall hatte und ersatzweise der Internetzugang nur über ein an der FritzBox als Hotspot angeschlossenes Android Smartphone möglich war.

Die WireGuard Anbindung der FritzBox an den Jumphost, um die Synology extern (über das Mobilfunknetz vom Hotspot) erreichbar zu machen, funktionierte aber nicht zuverlässig. Die Ursache hatte ich nie ganz herausgefunden.

Hatte mich damals nach diesen Anleitungen gerichtet:

https://administrator.de/forum/s2s-wireguard-avm-zu-mikrotik-4495761391.html#comment-6874546842

https://administrator.de/tutorial/ikev2-vpn-server-fuer-windows-und-apple-clients-mit-raspberry-pi-1754377434.html

Mein Thread:

https://administrator.de/forum/externe-erreichbarkeit-einer-per-vodafone-lte-verbundenen-fritzbox-81070219984.html

https://fritz.com/service/vpn/wireguard-vpn-zwischen-fritzbox-und-anderem-router-einrichten/

Dann musst du noch Wireguard auf dem V Server konfigurieren.

Ich glaube, man muss da nach „Site to Site“ suchen….

https://schroederdennis.de/allgemein/wireguard-site-to-site-vpn-zwei-netzwerke-sicher-verbinden/

Mach‘ dir keinen Kopf, wenn du erstmal Telekom-FTTH hast, hast du einen vollwertigen Internetzugang an dem du solche Klimmzüge nicht machen musst.

Du bekommst IPv4 und IPv6-Adressen. Für IPv4 einfach nur Ports in der Firewall öffnen und für IPv6 den enstprechenden Traffic in der FW erlauben.

warum nicht einfach IPV6 mit wireguard? Das geht einwandfrei bei Deutsche Glasfaser!

Bei mir ist das Problem, dass ich in Luxemburg arbeite und dort im Roaming nur IPv4 funktioniert…

openVPN auf dem NAS kann auch IPv6 verwenden wenn man es möchte.

Und wer Telekom Mobilfunk verwendet, dort ist mit neuen APN IPv6 Zwang, wen es stört ändert den APN und nimmt in der mit das v6 weg, und schon hat man wieder IPv4+6.