PQ3: iMessage wird noch sicherer

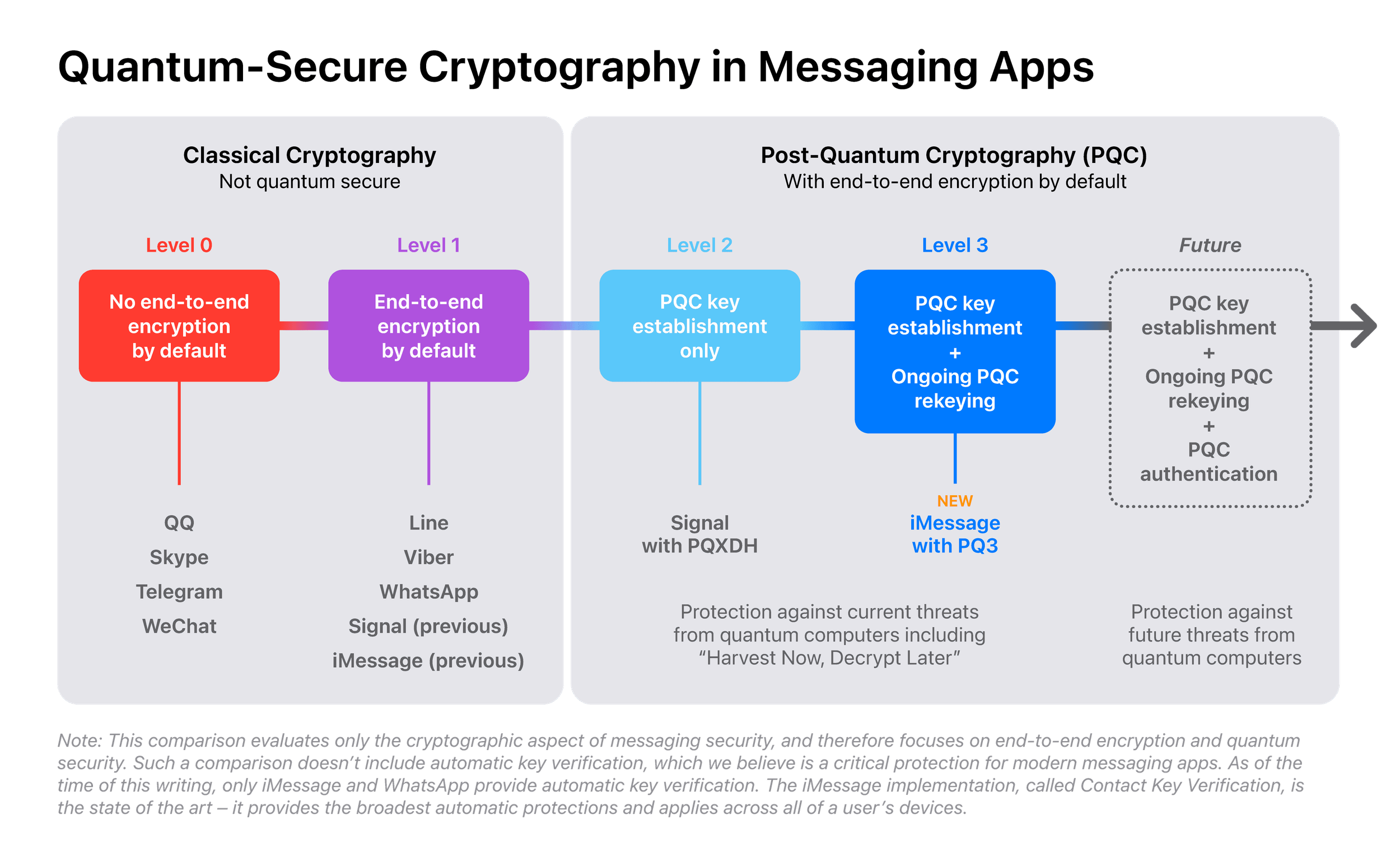

Apples Messenger iMessage soll sicherer werden. Mit der Einführung von PQ3, einem kryptografischen Protokoll, das den Stand der Technik der Ende-zu-Ende-verschlüsselten Kommunikation vorantreibt, bieten man kompromittierungsresistente Verschlüsselung und umfassende Abwehrmaßnahmen gegen selbst hoch entwickelte quantenbasierte Angriffe.

PQ3 ist das erste Messaging-Protokoll, das das Unternehmen als Level-3-Sicherheit bezeichnet – es bietet Protokollschutz, der die Sicherheitsfunktionen aller anderen weit verbreiteten Messaging-Apps übertreffen soll. Nach Apples Kenntnisstand hat PQ3 die stärksten Sicherheitseigenschaften aller Messaging-Protokolle im Betrieb. Entwickler und Sicherheitsforscher finden hier alle genauen Details.

Die Unterstützung für PQ3 wird mit den öffentlichen Versionen von iOS 17.4, iPadOS 17.4, macOS 14.4 und watchOS 10.4 eingeführt und ist bereits in den entsprechenden Vorschau- und Betaversionen für Entwickler enthalten. iMessage-Konversationen zwischen Geräten, die PQ3 unterstützen, werden automatisch auf das Post-Quantum-Verschlüsselungsprotokoll umgestellt.

- DIE DYNAMIC ISLAND KOMMT AUF DAS IPHONE 15 – Die Dynamic Island bringt Hinweise und Live Aktivitäten...

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

ist es eine Eigenentwicklung von Apple?

Da Papier bekanntlich geduldig ist: Gibt es zu diesem Service ein aktuelles Security-Audit, das den aktuellen Stand der Verschlüsselung schon mal untersucht und untermauert hat?

https://security.apple.com/assets/files/Security_analysis_of_the_iMessage_PQ3_protocol_Stebila.pdf

https://security.apple.com/assets/files/A_Formal_Analysis_of_the_iMessage_PQ3_Messaging_Protocol_Basin_et_al.pdf

Das sind Bewertungen/Untersuchungen des zukünftigen Protokolls, kein aktuelles Audit von iMessage im Ganzen.

Was aktuell oder zukünftig tatsächlich ausgeführt wird, weiß wohl nur Apple – Closed-Source sei Dank. Ähnliches gilt auch für WhatsApp.

Security-Audit Gibt es meist nach der Einführung. Und die sagen erstmal nicht ob etwas sicher ist sondern ob das was man wollte auch gemacht hat.

Per Definition gilt: Kein Sourcecode, keine Sicherheit.

Aussagen wie diese sind genau gar nichts wert: „Finally, a leading third-party security consultancy supplemented our internal implementation review with an independent assessment of the PQ3 source code, which found no security issues.“

Und bevor wieder welche schreien, nein, der Umkehrschluss gilt deswegen nicht automatisch.

„Per Definition gilt: Kein Sourcecode, keine Sicherheit.“

Applaus. Selten, dass jemand soweit denkt.

Heartbleed, Shellshock und Log4j lassen grüßen.

Was an „der Umkehrschluss gilt deswegen nicht“ hast du nicht verstanden?

Ich muss mich noch ergänzen: Per Definition ist kein System sicher.

Korrekt. Aber die maximal mögliche Sicherheit erreiche ich nur, wenn ich auch alles prüfen (lassen) kann und dafür ist der Zugriff auf den Quellcode essentiell.

Die Definition ist ziemlich unsicher und führt zu unsicheren Systemen.

Warum sollte die Definition zu irgendwas führen? Das heißt ja nicht, dass man bei Open Source weniger sorgsam sein muss, im Gegenteil.

Selbst wenn der Quellcode offenliegen würde, muss es nicht bedeuten, dass dieser Code ohne Änderungen auch betrieben werden würde.

Das klingt zwar schön, ist aber totaler Quatsch.

Der Vollständigkeit halber, Stichwort Reproduzierbare Builds:

https://f-droid.org/docs/Reproducible_Builds/

Mensch. Du bist ja ein richtiger Äggsberde!

Die Definition geht aber eher so: Nur wenn der Algorithmus / das verfahren der Verschlüsselung dokumentiert und öffentlich bekannt ist und trotzdem nicht gebrochen werden kann, ist ein System sicher.

Das hat erstmal nichts mit Open Source zu tun. Ein eventuelles externes audit kann Zugriff auf Quellcode bekommen. Das muss nicht Open Source sein. Hat bei Threema auch lange keinen gestört, dass die App und Server closed source waren (sind?).

Den Algorithmus dokumentieren und veröffentlichen reicht halt nicht, wenn die proprietäre Software diesen dann fehlerhaft umsetzt.

Selbstverständlich hat das etwas mit Open Source zu tun. Und natürlich hat das Menschen bei Threema gestört, u.a. mich.

Da muss wohl die Uschi ran, hört sich extrem nach den neuen beliebtesten pedo-messenger an!!! 😀

Na das ist mal wieder stark. iMessage macht RCS und PQ3 kommt oben drauf. Damit man auch weiterhin die „unsichere“ Kommunikation blau anmalen kann.