Nutzer melden verdächtige Anmeldungen am Microsoft-Konto

Schaut man sich aktuell im Netz um, dann machen sich ganz viele Anwender Gedanken um die Sicherheit ihres Microsoft-Kontos. Unser Leser Kai ist dabei nur ein Beispiel von vielen. Da wird ein Microsoft-Konto genutzt, ein starkes Passwort, die 2FA und der dazugehörige Authenticator von Microsoft. Bei der turnusmäßigen Überprüfung des Aktivitätsverlaufs ist ihm aufgefallen, dass es erfolgreiche Anmeldungen an seinem Konto gegeben habe.

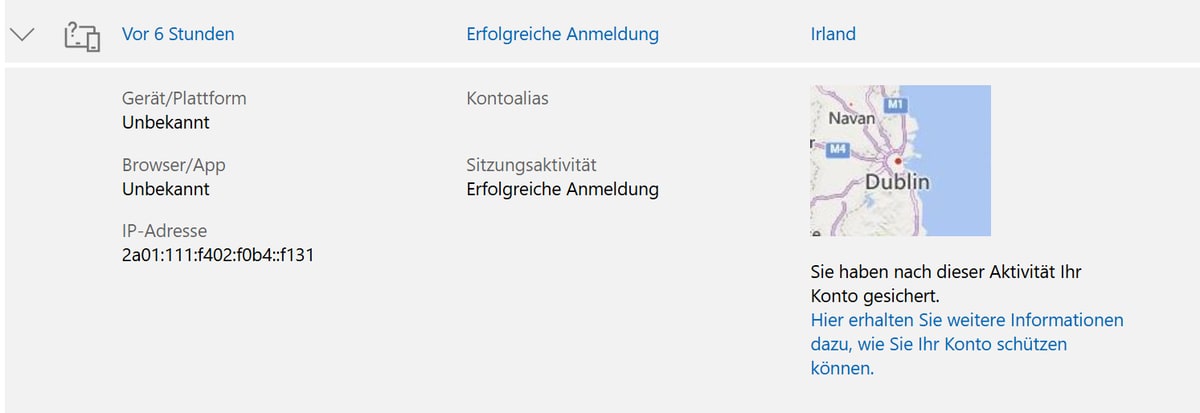

Weder hat man Warnungen oder Benachrichtigungen von Microsoft erhalten, noch gab es keine 2FA-Anforderung. Die Anmeldung kam von der IP 2a01:111:f402:f0b4::f131 aus Irland und die gehört zu einem Microsoft-Rechenzentrum. Wie bei vielen Betroffenen wurde auch hier das Passwort geändert, um sicherzugehen.

Doch auch nach der Änderung ihrer Passwörter nahmen Anwender weiterhin diese Logins aus Microsoft-Rechenzentren wahr, nicht immer die europäische IP aus Irland, US-Nutzer haben das Gleiche festgestellt, aber eben mit US-IPs von Microsoft (z. B. die 2a01:111:f402:f104::f172 oder die 2a01:111:f402:f0f9:f147).

Bei allen Betroffen ist es identisch. Es gab Aktivitäten, aber keine Warnungen und Anfragen – auch keine neu verknüpften Dienste im Account. Im Internet wird darüber diskutiert, ob es vielleicht irgendeinen Sitzungsdiebstahl bei den Anwendern gegeben haben könnte oder irgendetwas in der Art.

Dagegen würde erst einmal sprechen, dass alle Nutzer, die diese verdächtigen Anmeldungen wahrnahmen, bisher aussagten, dass sie keine verdächtige Aktivität feststellen konnten. Microsofts Support konnte bislang wohl noch nichts dazu sagen. Sobald wir da mehr hören, geben wir das hier durch. Weiterführende Links: Microsoft Aktivitätsverlauf, angemeldete Geräte, Microsoft Account Huaptseite und ganz wichtig: Apps und Dienste, denen ihr Zugriff erteilt habt (als Übersicht auch hier). Wenn ihr eh da seid: Haut raus, was ihr nicht mehr benötigt.

| # | Vorschau | Produkt | Preis | |

|---|---|---|---|---|

| 1 |

|

Logitech MX Master 4, ergonomische kabellose Maus mit fortschrittlichem, leistungsstarkem,... |

129,99 EUR |

Bei Amazon ansehen |

| 2 |

|

MX Master 3S – alte Version |

78,69 EUR |

Bei Amazon ansehen |

| 3 |

|

Logitech MX Keys S kabellose Tastatur, Low Profile, Fluid Quiet Typing, Programmable Keys,... |

79,00 EUR |

Bei Amazon ansehen |

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

leider nichts neues, dass Microsoft nichts im griff hat. ich vermisse bis heute, dass ms einfache Login-Benachrichtigungen per mail verschickt.

Vielleicht haben die ja einfach wieder Ihren Masterschlüssel verloren

GMX hatte vor einigen Monaten die Anzeige der Anzahl der erfolglosen Einloggversuche gestrichen.

Hatte da manchmal schon drei- bis vierstellige erfolglose Versuche in 24 Stunden.

Die Streichung der Anzeige sollte wohl die Kundschaft beruhigen?

Ich meine, dass wäre im fast gleichen Zeitraum auch bei web.de gewesen.

Beides gleiche Konzern (1und1 / United Internet).

Habe bei mir auch eine solche Anmeldung im Account. Allerdings von der 2a01:111:f402:f149::f140 welche laut der RIPE in Paris sein soll. Ansonsten gibt es nur eine weitere Anmeldung von einem meiner Endgeräte.

Bei mir 4 erfolgreiche Anmeldungen aus Polen trotz aktivierter 2FA!! Sofort Login und PW geändert. Da ich meinen Bekanntenkreis informiert hatte, Anmledesktivitäten zu überprüfen, ist es zum Teil auch bei denen so gewesen.

Ich traue diesem Laden keinen Meter mehr über den Weg, ganz ehrlich!!

Wenn das sogar bei 2FA geschützten Accounts passiert, muss es ja einen Innentäter geben oder eine Passwort/Authentifkator-App bzw. Geräte kompromittiert sein

Oft sind das nur die nicht-interaktiven Logjns im Hintergrund durch Windows, Office, Outlook etc zur Verlängerung der (SSO) Sitzung. Nur diese nicht-interaktiven Logins sehen die meisten nur im Entra Admincenter, jedoch nicht als normaler Anwender bei den interaktiven Logins.

An dieser Stelle sieht man, dass zwei Faktor Authentifizierung theoretisch eine tolle Sache ist, aber nur, wenn sie vernünftig umgesetzt wurde. Aber wer Microsoft traut, dem ist eh nicht mehr zu helfen.

Bei mir von 2a01:111:f402:f094::f129 aus den Niederlanden.

Selbe hier

Hatte ich auch schonmal, ebenfalls Irland. Das sind MS-eigene Server und die Logins kamen durch Abfragen eines Outlook Kontos von einem anderen Outlook Konto zustande. Ich glaube, heute kann man das nicht mehr so einrichten. Nur noch Weiterleitung oder Alias.

Gestern Nachmittag über die 2a01:111:f402:f094::f135, angeblich aus Amsterdam. Gestern um die Zeit war ich noch nicht unterwegs, sondern daheim in Hessen. Sehr seltsam. Ansonsten sind aber keine verdächtigen Anmeldungen zu sehen.

Spannende Sache: mein Aktivitätsverlauf ist komplett leer. Das ist natürlich vollkommener Unfug. Bestätigt meine Einschätzung: Microsoft ist nicht Vertrauenswürdig. Und zwei Faktor ist toll, aber nur, wenn es vernünftig implementiert wird. Bei Microsoft ist es sicher Auf die billigste mögliche Art und Weise implementiert worden. Er soll sicher aussehen, aber es muss nicht sicher sein, wenn es Geld kostet.

hier genauso. Ende Juni ging es noch, seit Ende Juli – heute ist der Verlauf einfach leer.

Bei mir ebenfalls ab Ende Juli schluss im Verlauf. Habe zusätzlich neben 2FA und Authentifikator noch Passwortloses Konto eingestellt. Nun ja, das ist schon die maximale Sicherheitsstufe, was willst noch machen???

Ich habe auch Meldungen. Bei mir ist es die IP: 2a01:111:f402:f13f::f161 aus Sweden. Das letzte Mal am 01.08.2025 um 20:30 Uhr und 21:47 Uhr.

Habe auch eine Kennwortänderung und den ganzen Zauber hinter mir….

Wie im Artikel beschrieben: „Sitzungsdiebstahl“. Je länger eine Session läuft, desto wahrscheinlicher kann Sie geklaut werden.

Jetzt wäre die Frage, wie und wo ein Session geklaut werden könnte.

Cookies etc löschen, eine sich verändernde IP bringt keinen erneuten Login-Popup.

Aber ich bezweifel, dass es hier um erfolgreiche Angriffe geht.

Per Cookies etc (siehe Stealer-Malware), eine sich verändernde IP bringt keinen erneuten Login-Popup.

Aber ich bezweifel, dass es hier um erfolgreiche Angriffe geht.

habe ebenfalls 2 erfolgreiche Anmeldungen aus Dublin …

Ich hatte am Wochenende eine Authenticator-Anfrage für mein Hotmail-Konto, die aus Thailand kam.

Hier Anmeldungen aus Japan, allerdings mit Warnung per Email. Habe dann Passwörter geändert, überall abmelden lassen und 2FA hinzugefügt.

Keine Ahnung ob das das gleiche Phänomen ist.

Ich habe selbst diese IP in meinem Aktivitätsverlauf.

Ich habe aber auch „Kennwortloses Konto“ aktiviert. Dann wäre ja auf jeden Fall 2FA kompromittiert.

Oder handelt es sich hierbei vielleicht nur um einen Anzeige BUG bei allen Konten und statt dem eigenen Login wird halt der Login des jeweiligen Rechenzentrums angezeigt?

Sehe ich auch so. Wenn wir allein hier im Blog so viele Meldungen haben -in der kurzen Zeit- ist es entweder ein Anzeige Bug oder der Super-GAU tatsächlich, hmm…

Vermutlich Bug, das sind idR die nicht-interaktiven Logins durch die Anwendungen, das OS etc.

Bei mir kamen die Anmeldungen aus China und Japan.

Ich hab Passkey (1Password, Yubikeys) und kennwortlose Anmeldung aktiviert und kann nichts Verdächtiges feststellen.

Bei mir nichts außer der Reihe zu sehen…

Können auch nicht-interaktive Logins sein, die aus Versehen in das andere Log rutschten. Denn diese gibt es ständig und kommen von MS-Systemen zur Aufrechterhaltung der SSO-Sitzungen und teilweise auch durch Anwendungen wie Teams, Office, …

Nein, nein. Das ist ganz bestimmt was bösartiges und jetzt lass uns in Ruhe weiter über Microsoft herziehen und Panik schieben, statt einzusehen, dass es einfach eine ungünstige Darstellung ist… /s