Mozilla: Firefox erlaubt ab sofort DNS-Anfragen über verschlüsselte HTTPS-Verbindung

Mozilla ermöglicht den Nutzern von Firefox ab sofort die Nutzung von DNS-over-HTTPS (DoH), also die Möglichkeit, DNS-Anfragen über eine verschlüsselte HTTPS-Verbindung laufen zu lassen, um im Netz wieder etwas sicherer unterwegs sein zu können. Bisher war es nämlich noch immer so, dass sämtliche DNS-Suchen aufgrund des Alters jener Technologie unverschlüsselt stattgefunden haben, auch bei Seiten, die per https:// verschlüsselt sind.

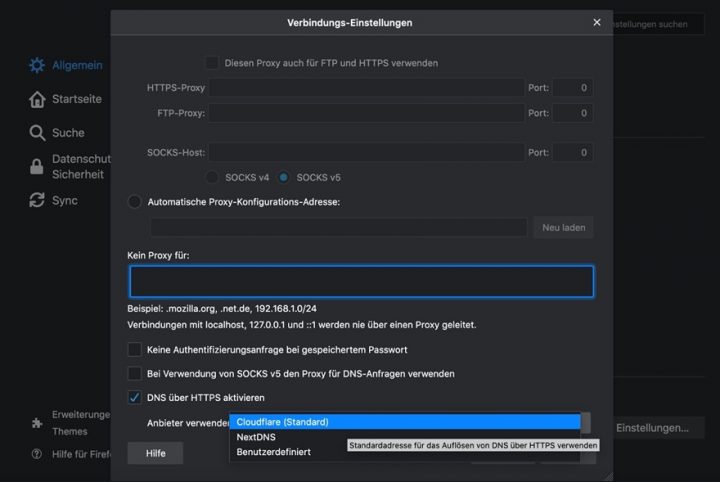

Laut der Meldung von Mozilla soll DoH als Standard innerhalb von Firefox nach und nach nur in den USA eingeführt werden. Aber: Auch Nutzer hierzulande können das Feature aktivieren. Dazu navigiert ihr in die Einstellungen eures Firefox-Browsers, dort im Reiter „Allgemein“ nach ganz unten zu den „Verbindungs-Einstellungen“ und klickt dort auf die Schaltfläche „Einstellungen“.

Ganz unten könnt ihr anschließend das Feld „DNS über HTTPS“ aktivieren und euch für einen Provider entscheiden. Standardmäßig ist hier Cloudflare ausgewählt. Weitere Anbieter will Mozilla in den kommenden Monaten hinzufügen.

Was sind DNS-Suchen bzw. wie begegnet einem das im Internetalltag? Danke für Aufklärung.

Moin Heinz 🙂 Das hat Mozilla selbst sehr einleuchtend erklärt:

„Um unsere Beweggründe zu erklären, möchten wir kurz beschreiben, wie das System vor DoH funktionierte: Das DNS ist eine Datenbank, die einen für uns Menschen lesbaren Namen (zum Beispiel http://www.mozilla.org) mit einer computerfreundlichen Ziffernfolge verknüpft, der sogenannten IP-Adresse (zum Beispiel 192.0.2.1). Indem er eine DNS-Suche in dieser Datenbank durchführt, ist Ihr Webbrowser in der Lage, Webseiten für Sie zu finden.“

Hi, danke für deine Anwort. Verstehe ich jetzt aber nicht im Zusammenhang mit dem Artikel. Was DNS ist, ist mir klar. Aber der DNS-Server ist entweder vom Provider eingestellt oder man ändert ihn selber (zu Google, Cloudflare, etc). Wo kommt da jetzt das neue Feature ins Spiel? Das würde bedeuten, dass bis jetzt jede Anfrage in FF über https damit nicht verschlüsselt war?

Alle Webseiten, welche über https aufgerufen werden, sind auch verschlüsselt. ABER: Die übersetzung im DNS war (und ist es meistens immernoch) unverschlüsselt. Heisst wenn man jetzt z.B. https://www.deutsche-bank.de aufruft, ist die Verbindung zur Deutschen Bank natürlich verschlüsselt. Die DNS Anfrage um die IP zu bekommen an z.B. den Server Deines Providers ist aber unverschlüsselt. So kann Dein Provider theoretisch erkennen, das Du die Seite der Deutschen Bank aufgerufen hast. (Das geht auch mit anderen mitteln, aber nur mal als Beispiel erklärt)

Naja wenn ich es verstehe muss ja irgend wer die Klarnamen also echte IP kennen, dann ists eben Cloudfare, glaubst das ist sicherer?

Ich sag es wie es ist, NIX ist sicher im Netz! Es ist nur wie bei Alarmanlagen oder Tresore, alles eine erschwerung für diejenigen die etwas finden wollen, also DICH. Es ist wie immer nur eine Frage der Zeit und je komplexer diese Suche desto mehr und mehr lassen die Sucher von einem ab. Wer es jedoch darauf anlegt… weiß schon… dazu je größer diese sind also wie Google & Co finden sie dich leichter wegen den Datenmengen die sie bearbeiten können und speichern.

Du müßtest quasi in unregelmäßigen Abständen dein Netzverhalten kommplet umkrempeln, das jedes mal und etliches an Seiten jedes mal wieder nicht aufrufen… aber das kann keiner… und auch dann ist es nur eine Frage der Zeit…

Auch in iOS möglich?

Du kannst zB über die DNSCloack -App DoH, DNSSEC etc. unter iOS nutzen. 😉

Wie oft einem Cloudflare in letzter Zeit beim Thema Internet begegnet, macht einen stutzig. Die haben anscheinend auch überall ihre Finger drin. Und das leider nicht so offen wie Facebook, wo man sich ja wenigstens noch anmelden muss. Cloudflare ist auch so schon da.

Äpfel und Birnen?

Obst?

Auch.

Bei Facebook muss man sich nicht anmelden. Nahezu jede Webseite hat den Facebook-Tracking-Pixel eingebaut. Wenn du dich nicht bei Facebook anmeldest und auch nicht auf Facebook.com surfst, erstellf Facebook einfach ein Schattenprofil von dir und verfolgt dich auf allen Seiten die den Facebook-Tracking-Pixel verwenden.

Ich hätte weiterlesen sollen. Genauso ist es, Max.

Kommt darauf an wie scharf deine Netzwerkkonfiguration/ Browser eingestellt ist. 😉

Seit wann ist Facebook offen? Da sie auch nicht Nutzer tracken über FB Buttons auf Seiten.

FB ist nicht offen, aber sie agieren (jedenfalls normalerweise) offen, d.h. man kann den Like-Button sehen. Cloudflare dagegen arbeitet weitgehend unbemerkt im Maschinenraum des Web und taucht nur manchmal auf, wenn z.B. irgendwo ein DDOS-Angriff abgewehrt wurde oder jetzt eben bei DoH.

Einem Resover muss man trauen, ich nutze den FamilyShield Resover von OpenDNS über DoH, alles bestens. 🙂

Danke für den Tipp.

Mir fehlt bei dem Beitrag doch sehr die kritische Auseinandersetzung mit dem Thema DNS over TLS/HTTPS. Das Firefox über die Köpfe der User in den USA entscheidet und einfach alle DNS Anfragen zentral über die Server einiger weniger Anbieter abwickelt ist sehr kritisch zu sehen. Zumal sie defacto sich gegen den erklärten Willen des Users in Form des System-Resolvers hinwegsetzen.

@Jens:

Warum? Du kannst doch dein gewünschten DNS-Server benutzerdefiniert eintragen. Niemand muss Cloudflare zwangsläufig nutzen.

Nein aber weißt ja DAU ist immer vor dem Bildschirm, da sind die AMIs nicht besser als die D-ummbäutel…

Die kritische Auseinandersetzung fehlt hier leider bei (fast) allen Themen. Ich glaube mich zu erinnern, dass es vor langer Zeit mal anders war. Jetzt sind es z. T. 1:1 Pressemitteilungen bzw. deren einfache Übersetzung. Dabei bleibt es inhaltlich ohne weitere Betrachtung des Themas.

Ist nur noch eine C&P Infoplatform die Clickbait generiert, was erwartest du? Rechnungen müssen auch bezahlt werden 😉

Hinterfragen tut sogut wie keine C&P Seite sonst bekommen diese nicht mehr die Zuwendungen der Firmen wie G und A & Co. Dazu werden sie aus den Presseverteilerlisten gelöscht was es ihnen erschwert und aufwändiger macht die neusten Infos zu erhalten. Oder glaubst du in Printverlag ist es anders? Dann guck mal nach bei Bild oder noch Besser – Auto Bild und kritik an VW – da lachen die Hüner… da wird bestenfalls nur Kritisiert was längst onehin schon jeder macht so das man nur mit der Masse mitschwimmt und sich nicht den Unmut des Konzerns zieht. Gleiches bei Stern & Co…

Glaub Printtechnisch gibt es kein Dutzend Zeitschriften mehr die Kritisch berichten oder sollte man ehe halbes Dutzend sagen… vielleicht gibts noch paar Zeitungen mehr, ehe auf Lokalebene anzutreffen oder etwas Überregional???

Würde ich dich im richtigen Leben kennen, würdest du von mir ne Ansage bekommen. Ernsthaft. Du unterstellst uns hier, dass wir ZUWENDUNGEN von G oder A bekommen? Das grenzt ja schon an Unterstellung. Und Clickbaits generieren? Wow.

Opt-In ist natürlich, Opt-out vorzuziehen, aber diesmal finde ich es gar nicht mal so verkehrt, dass Mozilla die DAUs auf DoH umswitcht. Den meisten wird ein Gefallen getan und die die Ahnung haben, können es ändern… 😉

Sorry, aber ist da irgendwo ein Fehler vorhanden im Artikel? DNS über HTTPS ist bei Firefox schon seit einigen Monaten offiziell verfügbar.

Ja, das habe ich auch zu allererst gedacht beim Lesen des Artikels.

Vollkommen richtig, gibt’s schon länger. Hinzu kommt, dass aktuelle Beta-Versionen der FritzBox auch DoT unterstützen, was letztlich dem gleichen Ziel dient, Dabei werden DNS-Abfragen über einen zusätzlchen Port (853) an den Server gemacht, auch verschlüsselt. IMO aber nicht so clever wie DoH, denn dort geht die Anfrage den normalen Weg und kann nicht so einfach wie DoT (in bestimmten Staaten zB.) gesperrt oder gefiltert werden. Noch ein Wort zu anderen Browsern: Opera:funktioniert DoH, Chrome: sehr miese Implementation – dort muss der SystemDNS auf Cloudflare gesetzt werden, womit man sich letztlich selbst ans Bein pinkelt, bezogen auf Heimnetz.

Wie funktioniert denn das im Zusammenspiel mit Pi-Hole?

Dabeiwird Pi-Hole umgangen. Deswegen hier https://support.mozilla.org/de/kb/netzwerkkonfiguration-dns-%C3%BCber-https-deaktivieren wie man es deaktiviert.

Stimmt so nicht ganz. Pi-Hole unterstützt Mozilla’s Canary-Domain um netzwerkweit festzustellen, ob es einen lokalen DNS gibt, der vorzuziehen ist. Mehr Infos: support.mozilla.org/en-US/kb/canary-domain-use-application-dnsnet

github.com/pi-hole/pi-hole/releases/tag/v4.4

Damit ist Pi-Hole + Unbound in meinen Augen DoH in Sachen Sicherheit und Privatsphäre überlegen.

Das ist richtig, Ab jetzt ist es wohl bei Usern aus den USA standardmäßig aktiviert.

Was mich an der Stelle mal interessieren würde: ist Dns Auflösen nicht Aufgabe des Betriebssystems? Ich meine, Android und Linux können das ja auch, aber warum implementiert ein Browser das?

Weil sie nun mal einen Browser anbieten und die User zumindest beim Surfen schützen möchten. Systemweit eingestellt macht es noch mehr Sinn, oder zuhause den Router direkt umstellen, aber da kann Mozilla nicht helfen… 😉

Naja, Google macht es mit Chrome seit der v68 ja auch. Natürlich muss man es aktivieren, aber es wird kommen.

Und, schon mal versucht? Absoluter Mist bei Chrome, man muss nämlch die Windwos-DNS-Einstellung auch ändern und kann dann nicht mehr Fritz.Box aufrufen.