Microsoft führt modernes Design und passwortlose Anmeldung ein

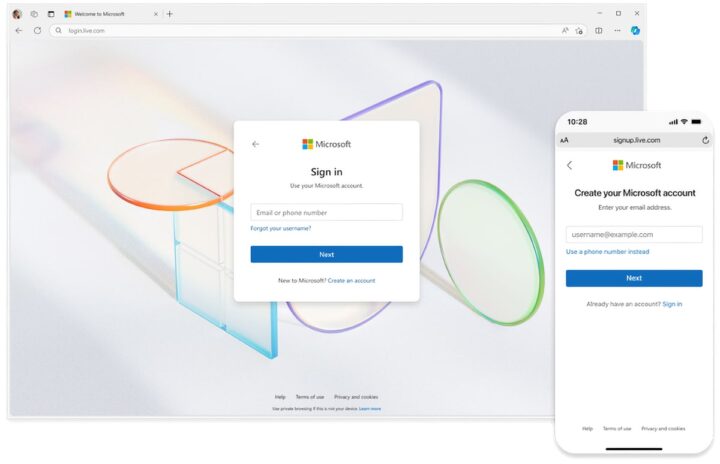

Microsoft modernisiert die Anmeldeerfahrung für seine Nutzer und setzt dabei auf ein frisches Design sowie verbesserte Sicherheit. Die Redmonder haben angekündigt, dass bis Ende April 2025 die meisten Microsoft-Kontonutzer eine überarbeitete Anmelde- und Registrierungsoberfläche für Web und mobile Apps erhalten werden, die dann auf Microsofts Fluent 2-Designsprache basiert.

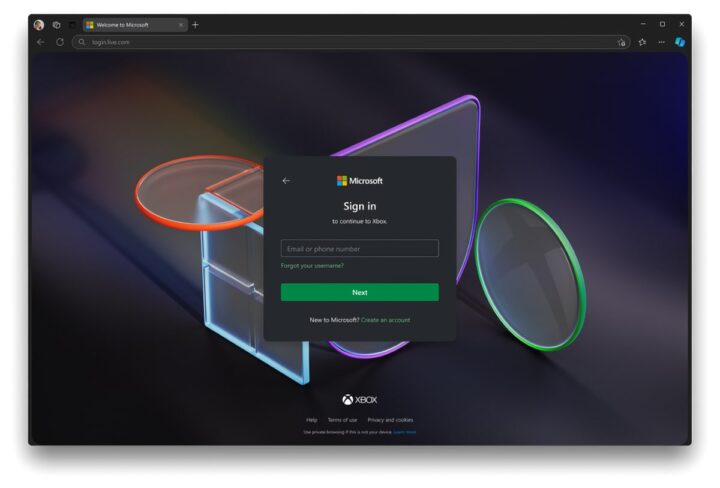

Die neue Oberfläche wurde bereits im Februar für Xbox-Nutzer eingeführt und wird nun schrittweise auf alle Microsoft-Dienste ausgerollt. Die Anmeldeseiten unterstützen künftig sowohl ein helles als auch ein dunkles Design, das automatisch basierend auf den Nutzereinstellungen aktiviert wird.

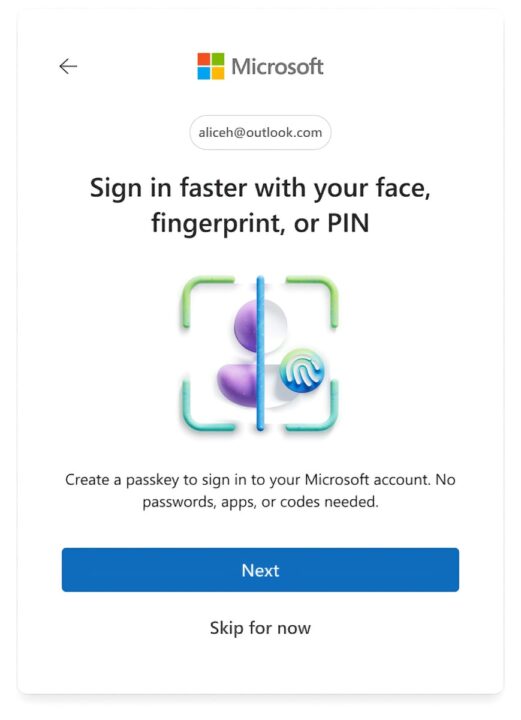

Man legte bei der Neugestaltung besonderen Wert auf eine passwortlose Erfahrung, so Microsoft weiter. Nutzer werden demnach ermutigt, Passkeys zu verwenden. Bei der Erstellung neuer Konten können Nutzer ihre bestehende Mailadresse verwenden und mit einem Einmalcode verifizieren, ohne ein neues Passwort erstellen zu müssen.

Die Umgestaltung betrifft zunächst Web- und mobile Anwendungen, während Desktop-Apps für Windows später folgen sollen. Für Unternehmenskunden ändert sich vorerst nichts – die Neuerungen betreffen aktuell nur Microsoft-Konten für Privatnutzer. Die Erkenntnisse aus dieser Umstellung sollen jedoch in zukünftige Verbesserungen für Microsoft Entra-Konten (früher als Geschäfts- oder Schulkonten bekannt) einfließen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Passkeys ❤️

Schade nur für Privat. Sehe ich diese Fenster doch gerade im Business jeden Tag…

Im Business- bzw. Enterprise-Umfeld hast Du normalerweise sowieso fast überall Single Sign On, das auf Passkey umzustellen macht keiner.

Passkey interessiert mich auch nicht. Mir ging es um das Design

Also bei meinem aktuellen Auftraggeber (deutscher Automobilkonzern) gibt es natürlich seit Jahren ein konzernkontrolliertes Single Sign On, soweit korrekt.

Das Schöne: Seit einem guten Jahr kann man nicht nur Passwort + 2. Faktor, sondern auch „Passwordless“ einrichten. Zugelassen ist Windows Hello (gerätegebunden), externe Authentifikatoren wie iPhone und auch FIDO2-Keys (wie Yubikey oder meine Token2). Pro User können bis zu vier Authentifikatoren hinterlegt werden – in der Praxis habe ich Windows Hello meines Notebooks als Standard, iPhone und 2 FIDO2 Sticks als Fallback.

Ist richtig gut, denn es ist sehr sicher, geht schnell und man spart sich das ständige eingeben (bzw. bestätigen am iPhone) des 2. Faktors. Denn „Passwordless“ erfüllt ja schon die zwei Kriterien Besitz und Biometrie, daher kein 2. Faktor mehr verlangt.

Ich finde das richtig gut.

„Windows Hello (gerätegebunden)“ ist aber auch sehr sicher, vor allem in den Vorgabeinstellungen mit toller Notebookkamera oder vierstelliger PIN…

Sorry, aber Windows Hello hat Vorgaben an den Authenticator/ Keystore und natürlich funktioniert das nicht mit JEDER beliebigen Notebookkamera (es muss z.B. eine Infrarotkamera sein, diese kann man u.A. nicht mit Fotos täuschen).

Eine vierstellige PIN ist ausreichend, da man ja AUCH das Gerät erbeuten muss – eine vierstellige PIN ergibt 10.000 Möglichkeiten und natürlich darf man die nicht alle durchprobieren, es wird nach x Fehlversuchen sperren.

Es hindert Dich auch keiner, eine längere PIN (oder sogar eine mit Buchstaben und Ziffern etc.) zu verwenden.

Bitte zumindest ein bisschen schlau machen, bevor man Sachen pauschal abwertet…

ahahaha sure…..

Ok. Mal davon abgesehen, das „Anmeldeerfahrung“ ein merkwürdiges Wort ist – habe ich eine Frage zur Folgenden Situation: Windows 11 Pro, mit Microsoft 365 Business Standard Account als Admin eingerichtet, Weiterer Microsoft 365 Account als User auf dem PC eingerichtet, dieser soll dann lokal am PC diese Anmeldeerfahrung machen können, dort mit Passkey, was dann ja wohl Windows Hello entspricht, aber auch, und jetzt kommt das Problem – per RDP. Ich habe das mehrfach versucht, bei einem

User hat es funktioniert, bei 4 weiteren mit der gleichen Vorgehenweise nicht.

Gibt es da noch einen Trick den ich übersehen habe? Der Anmeldename musste die EntraID sein und die Anmeldung per Webkonto ist aktiv.

Oder gibt es kostenlosen Dienst ähnlich Teamviewer?

„Anmeldeerfahrung“ steht in Analogie zu „Benutzererfahrung“ (engl. User experience), was im Marketing-Blabla vieler US-Unternehmen gerne verwendet wird, um „neue Features“ hervorzuheben, die nicht der Rede wert sind.

Ich bin mit Rustdesk ziemlich zufrieden

Mit STRG+WINDOWS+Q rufst Du die Windows „Remotehilfe“ aka „QuickAssist“ auf. Die ist zwar nicht ganz so komfortabel und schnell wie Teamviewer, dafür aber immer an Bord und kostenlos

Alternativ guck Dir einmal „RustDesk“ an.

Das neue Design war mir tatsächlich schon vor ein paar Tagen aufgefallen. Schaut nicht mal so schlecht aus.

Wie man in den Dark Mode kommt, wär mal noch interessant.

Ich bekomme nicht einmal überall die neue „Erfahrung“. Auf https://login.microsoftonline.com/ sehe ich noch nach wie vor die altbackene Anmeldung. Auf https://login.live.com/ sehe ich den neuen Login, der sich aber bis auf das Hintergrundbild nicht von dem ersten, alten Login unterscheidet.

Für mich ist das eine „ein Sack Reis ist in China umgefallen“-Meldung. Microsoft hat doch sicher andere Baustellen, denen ich eine höhere Prio geben würde. Aber vielleicht geht es auch nur um das hypen der „Fluent 2-Designsprache“. Bei dem Hype um Material-Design musste man sich ja auch über Monate jeden Tag zig-fach anhören, wer welches Fenster vor dem morgendlichen Kaffee kurz mal auf das sagenhafte Material-Design umgestellt hat. Toll.

Ich würde mal – mit der Erfahrung des Verhaltens der letzten Zeit – sagen, dass es nur um das Durchsetzten des aktuellen Hypes geht und nicht um irgendwelche Verbesserungen.

Mal sehen, wann das nächste UI-Design als Hype and „Must Have“ daher kommt…

Schade, dass sie nur Privatnutzer betreffen. Ich hätte gerne die Möglichkeit, mich mit Passkey anzumelden. Und vielleicht würde dann auch der Haken bei „Die nächsten 60 Tage nicht erneut fragen“ beim zweiten Faktor wieder funktionieren. Wobei ich da inzwischen eher meinen Arbeitgeber im Verdacht habe, dass der jedes mal abgefragt wird…

Ich glaub ich bin noch immer zu blöd um den großen Vorteil von Passkeys zu verstehen. Die müssen doch auf einem Smartphone gespeichert werden wegen der biometrischen Authentifizierung oder? Wenn ja bin ich ja damit immer an Google (Android) oder Apple (iOS) gebunden. Da verwend ich doch lieber einen OS unabhängigen Passwortmanager.

Du kannst auch FIDO2 Sticks verwenden, gibt es auch mit NFC und USB-C zur Verwendung auch an mobilen Devices.

Guck z.B. mal Token2 Pin+ an:

https://www.token2.com/shop/category/pin-plus-series

P.S.: Mal unabhängig von der Bindung an ein Device/Ökosystem sind Passkeys viel sicherer als Passwörter, denn sie funktionieren nach dem Public-/Private Key Verfahren, der Server kennt also NIEMALS Dein Secret (das verlässt niemals den Authenticator) und insofern kann es auch niemals geleaked werden.

Außerdem ist jeder Passkey an eine Domain gebunden, somit ist auch Phishing mit „nachgebauten“ Seiten nicht möglich.

Und drittens wird für jeden Service ein neuer Passkey erstellt und jeder in einer kryptografisch extrem hohen Qualität. Auch das ist deutlich besser, als die Passwörter, die die meisten User erstellen.

Du kannst die Passkeys auch in Bitwarden z.B. speichern. Das geht auch.

Mir erschliesst sich der Vorteil von Passkeys auch nicht wirklich. Vielleicht verstehe ich das Konzept nicht richtig. Aber was mich abschreckt, ist die Abhängigkeit von einem bestimmten Gerät (i.d.R. wohl das Smartphone). Ich habe hier gerade ein Smartphone mit völlig zerstörtem Bildschirm, und frage mich, wie ich die Dinge geregelt bekäme, falls ich auf Passkeys umgestiegen wäre.

Stimmt, Anmeldungen mit Passkeys sind sicherer. Wenn diese aber für ein Firmenumfeld in einem privatem Mobilgerät ohne jegliche Sicherheitsvorkehrungen gespeichert werden, was macht das ganze für einen Sinn?

Der Zugang zu dem Mobilgerät ist auch wieder mit einem Passwort gesichert (hinter Fingerabdruck oder Gesten sowie MS Hello, steht auch ein Passwort), Bitwarden ebenfalls, wo ist dann bei dem beschriebenen Verfahren der Vorteil zu einem Passwort?

Die Schlagzeile „passwortlose Anmeldung“ ist einfach nur clickbaiting.

„Wenn diese aber für ein Firmenumfeld in einem privatem Mobilgerät ohne jegliche Sicherheitsvorkehrungen gespeichert werden, was macht das ganze für einen Sinn?“

Können sie nicht.

Passkeys erfordern einen zertifizierten Authenticator (zu denen die Keystores von iOS und Android, aber auch Windows Hello oder FIDO2 Sticks gehören). Diese MÜSSEN mittels eines Passcodes und/oder Biometrie gesichert sein.

Wo ist dann der Vorteil zu einem „einfachen“ Passwort?

Siehe auch mein Beitrag oben.

1. Ein Passwort ist einfach nur „Wissen“. Wenn es leakt, kann es jeder von überall verwenden. Für einen Passkey braucht man „Wissen“ (Passcode) UND „Besitz“ (den Authenticator), ggfs. auch „Biometrie“. Das ist DEUTLICH sicherer, da es bereits ab Start zwei Faktoren sind.

2. Ein Passkey ist Challenge-Response mit Private- und Public Key. Der private Schlüssel verlässt NIEMALS den Authenticator – das heißt, auch der Server kennt ihn nicht, keine Chance zu leaken.

3. Der Private Key nach der Keepass Spezifikation ist kryptografisch VIEL sicherer als das Durchschnittspasswort des normalen Users.

4. Passkeys sind an Domänen gebunden, das Phishing praktisch unmöglich macht.

Weil man sich bei dem Dienst mit Passkey ohne Passwort anmelden kann. Das Passwortmanager oder halt MS Hello ein Passwort haben ist doch logisch. Irgendwie muss man ja an seine Passkeys ja kommen. Allerdings wird das Passwort ja nicht an den Dienst geschickt sondern nur der Passkey.

Bestimmt ist das nun im neuen Design herunterzuladende Hintergrundbild größer in Megabytes als die PIN wenigstens lang sein muss…

(Artikelbild 3, „Sign in faster with your face, fingerprint, or PIN“) 🙂