Malvertising-Kampagne nutzt GitHub für großangelegten Datendiebstahl

Im Dezember 2024 entdeckte Microsoft eine umfangreiche Malvertising-Kampagne, die weltweit fast eine Million Geräte betraf. Die Angreifer nutzten illegale Streaming-Webseiten als Ausgangspunkt, um über mehrere Zwischenschritte Schadsoftware auf den Geräten der Nutzer zu installieren.

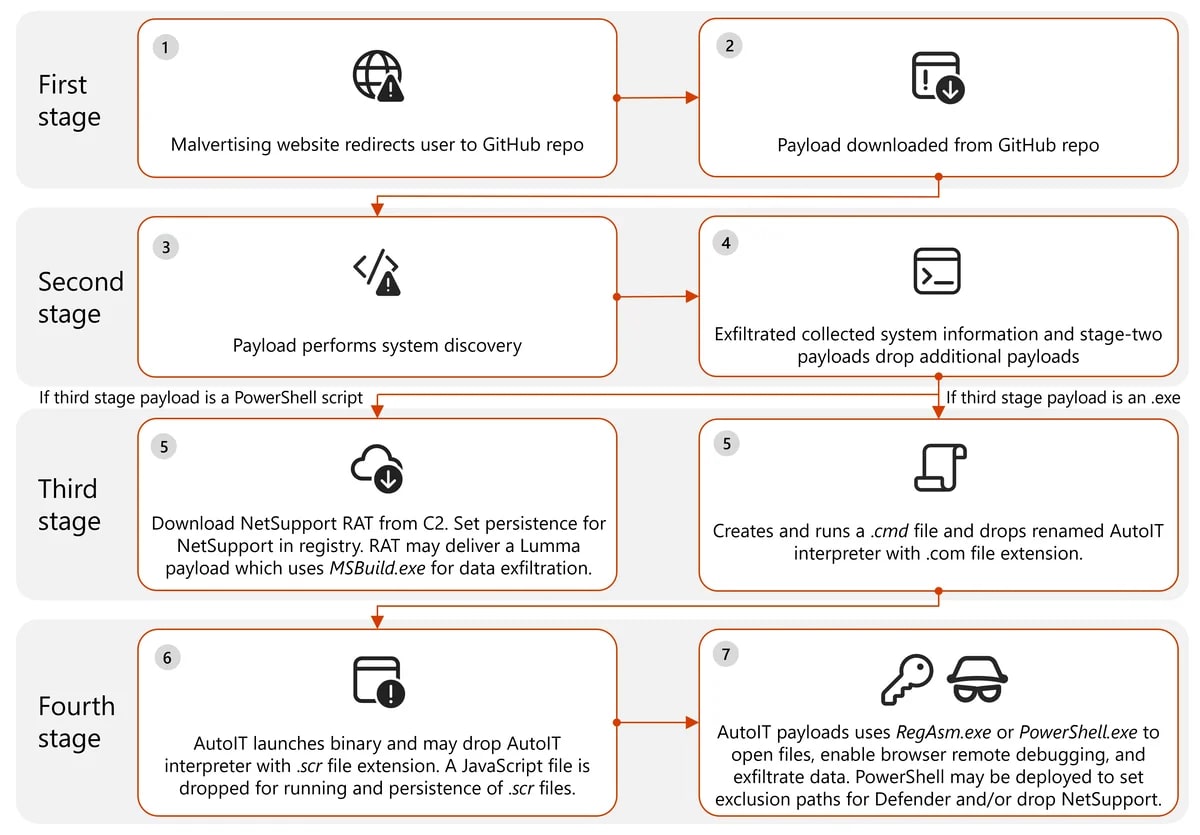

Die Kampagne begann auf Webseiten für illegales Streaming von Filmen. Dort waren in den Video-Frames Werbeanzeigen eingebettet, die die Nutzer über mehrere Umleitungen schließlich zu bösartigen Inhalten auf GitHub führten. Die dort gehostete Schadsoftware diente als Einstiegspunkt für weitere Angriffe.

Nach der ersten Infektion lud die Schadsoftware zusätzliche Module nach. Diese sammelten zunächst Informationen über das infizierte System wie Arbeitsspeicher, Grafikkarte, Bildschirmauflösung und Betriebssystem. Die Daten wurden Base64-kodiert an die Angreifer übermittelt.

In weiteren Schritten installierten die Angreifer verschiedene Werkzeuge zum Datendiebstahl, darunter den Lumma Stealer und eine aktualisierte Version von Doenerium. Häufig kam auch die Fernwartungssoftware NetSupport zum Einsatz. Die Angreifer nutzten zudem PowerShell, JavaScript und andere Skriptsprachen sowie legitime Windows-Programme wie MSBuild.exe, um sich im System festzusetzen und Daten zu stehlen.

Die gestohlenen Informationen umfassten Anmeldedaten aus Browsern, Dokumente und andere sensible Nutzerdaten. Um die Aktivitäten zu verschleiern, wurden verschiedene Techniken zur Umgehung von Sicherheitssoftware eingesetzt. Die Angreifer richteten auch dauerhafte Zugänge ein, etwa über Einträge in der Windows-Registry.

Microsoft arbeitete eng mit GitHub (Überraschung, die gehören ja zu Microsoft) zusammen, um die bösartigen Repositories zu entfernen. Betroffene Nutzer sollten ihre Systeme überprüfen und Sicherheitsmaßnahmen wie Zwei-Faktor-Authentifizierung aktivieren. Was Microsoft da empfiehlt?

1. Systemprüfung

– Ungewöhnliche Prozesse im Task-Manager, besonders:

– presentationhost.exe

– client32.exe

– remcmdstub.exe

– iScrPaint.exe

2. Verdächtige Dateien suchen in:

– C:\Users\[Benutzername]\AppData\Local\Temp

– C:\Users\[Benutzername]\AppData\Roaming

– C:\Users\[Benutzername]\AppData\Local\WinLibraryClient

3. Registry-Einträge prüfen auf:

– Neue Autostart-Einträge unter HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

– Ungewöhnliche Ausnahmen in Windows Defender

4. Weitere Anzeichen:

– Unerwartete Browser-Fenster im Hintergrund

– Hohe CPU-Auslastung durch PowerShell oder cmd.exe

– Ungewöhnliche ausgehende Netzwerkverbindungen

– Änderungen an Browser-Einstellungen für „Remote Debugging“

Bei Verdacht empfiehlt sich:

1. Sofortige Trennung vom Internet

2. Vollständiger Systemscan mit aktuellem Virenschutz

3. Änderung aller gespeicherten Passwörter von einem nicht betroffenen Gerät

4. Im Zweifelsfall: Professionelle IT-Sicherheitsberatung einholen

Die Angreifer verwendeten zwölf verschiedene digitale Zertifikate für ihre Schadsoftware, die inzwischen alle widerrufen wurden. Die Kampagne richtete sich wahllos gegen private wie geschäftliche Nutzer und zeigt die zunehmende Professionalisierung von Cyberkriminellen bei großangelegten Angriffen zum Datendiebstahl.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

„… auf GitHub führten. Die dort gehostete Schadsoftware diente als Einstiegspunkt für weitere Angriffe.

Nach der ersten Infektion lud die Schadsoftware zusätzliche Module nach.“

Und genau bei diesem Punkt fehlen die entscheidenden Details. Selbst ein Standard-Windows hat gewisse Abwehrkräfte.

Mussten die Nutzer etwas installieren, irgendwo „okay“ klicken, oder lief es ohne weiteres Zutun intransparent im Hintergrund ab?

>The streaming websites embedded malvertising redirectors within movie frames to generate pay-per-view or pay-per-click revenue from malvertising platforms. These redirectors subsequently routed traffic through one or two additional malicious redirectors, ultimately leading to another website, such as a malware or tech support scam website, which then redirected to GitHub.

Die Opfer haben etwas heruntergeladen und installiert, von dem sie dachten, es sei etwas anderes.

Wer sich auf illegalen Streamingseiten rumtreibt, zahlt eben in einer anderen Form.