KeePass: Sicherheitsforscher gelingt das Auslesen des Haupt-Passworts

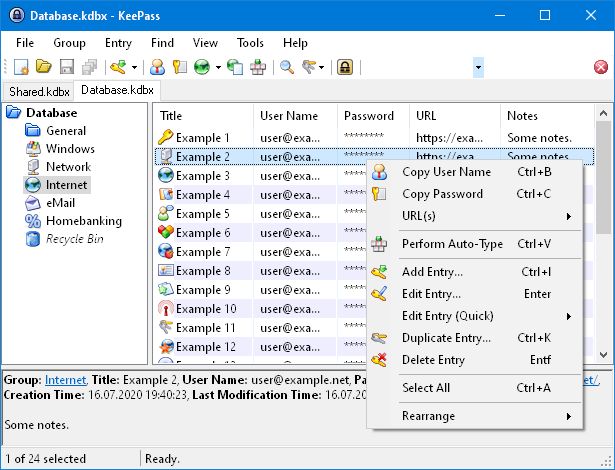

KeePass 2.x hat eine Schwachstelle, die es erlaubt, euer Hauptpasswort für die Datenbank im Klartext auszulesen. In Verbindung mit einem Zugriff auf die Passwort-Datenbank ist das natürlich ein schwerer Fehler. Doch man muss jetzt nicht direkt die Pferde scheu machen, denn der Angriff ist nur möglich, wenn weitreichende Rechte auf dem besagten System vorliegen und ein Speicherabbild gezogen werden kann. Dann ist das Auslesen möglich. Der KeePass-Entwickler Dominik Reichl bestätigte die Schwachstelle und teilte auch mit, dass sie mit Version 2.54 geschlossen werden soll. Die soll voraussichtlich Anfang Juni erscheinen und noch andere Verbesserungen bezüglich der Sicherheit enthalten. Vermutlich dürften die Entwickler von KeePass-Forks dann auch zeitnah Updates folgen lassen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Hört man ja öfters von diesen Programmen dass da immer irgendwas ist, mal sehen wann das erste mal jemand schafft Google Passwort Tresor zu knacken, aber um in die NSA Server reinzukommen braucht man schon ein bisschen mehr als ein sicherheitsforscher oder irgendein Skript Kiddy. 😉

Standardmäßig gibt’s da halt nichts, was man knacken müsste. Wenn du dich in den Google Account einer Person einloggen kannst, hast du kompletten Zugriff darauf. Und dass sich 2FA aushebeln lässt, ist jetzt auch nicht die Neuigkeit.

Und ich würde Mal behaupten wollen, die wenigsten Nutzer werden selbst eine Passphrase nutzen, schon alleine weil viele davon nichts wissen, die übrigen zum größten Teil zu Faul dafür waren und der Rest sich vom dadurch eingeschränkten Funktionsumfang abschrecken lässt.

Daher liegst du mit deiner Vermutung völlig falsch. Du brauchst weit weniger als „ein sicherheitsforscher oder irgendein Skript Kiddy“. Bei der Mehrheit der Nutzer wird Social Engineering ausreichen, bei vielen anderen reicht es, geleakte Passwörter durchzuprobieren. Im Zweifelsfall hat die Person die Kombination aus Mail-Adresse und Passwort mehrfach genutzt, wodurch sie bekannt ist. Du musst also in keinster Weise erst Mal den Computer deines Opfers infizieren, um Passwort und etwaige zusätzliche Faktoren abzugreifen. Das Schutzniveau von KeePass ist daher (bekannter Maßen) bedeutend höher. Dies gilt selbstverständlich auch im Vergleich zu sämtlichen anderen Closed Source Cloud-Passwortspeichern. Denn mehr als das Versprechen des Betreibers, dass selbst im Falle eines Datenklaus die Passwörter sicher sind, hat man nicht.

Gute PW-Manageranbieter lassen sich regelmäßig und unabhängig auditieren. 1Passwort traue ich da z. B. im Zweifel sogar mehr zu als Keepass…

Einen Online-Dienst mehr zu vertrauen als einer lokalen Applikation ist etwas sehr eigenartig!

Und „auditieren lassen“ schützt vor gar nichts – vor allem bei Online-Diensten!

Da kann ich nur empfehlen, das Mal selbst auszuprobieren. ich habe das mit einem Dump des KeePass Prozesses gemacht (an hiberfil und pagefile muss man erst Mal dran kommen, RAM Dump war mir zu aufwendig). Das Skript hat zwar was gefunden, das hat aber praktisch nichts mit dem tatsächlichen Passwort zu tun. Möglicherweise liegt das daran, dass ich das Eingabefenster im abgesicherten Modus öffnen lasse (weiß nicht, wie der heißt, aber der Modus, in dem Windows auch andere sicherheitsrelevante Abfragen öffnet). Wenn das tatsächlich zuverlässig schützen würde, wäre das natürlich schon ein wichtiger Punkt.

Aber natürlich gilt wie immer, wenn der Computer schon infiziert ist, muss die Datenbank natürlich als kompromittiert angesehen werden. Ein Angreifer kann ja auch etwa einen Keylogger installieren, der darüber das Passwort abgreift.

Scheint „nur“ Windows zu betreffen?

„On Windows, both enhancements are used. With Mono on Linux/MacOS/etc., only the second enhancement is used.“

Nein. So wie ich das lese, benötigt er unter Linux nur eine Anpassung um das Problem zu korrigieren, unter Windows beide.

Das Problem ansich besteht aber auf beiden OS.

Es betrifft .NET an sich und wie es arbeitet. Das ist grundlegend platformunabhängig.

Wenn der Angreifer die nötigen Rechte auf dem System hat, ist das Keypass-Passwort das kleinste Problem, das man hat… von Keylogger über Screengrabber und viele weitere nette Dinge im RAT das der Angreifer installiert, geben dem viel mehr als nur die KeePass-Datenbank. Aber trotzdem gut, dass das Problemchen behoben wird.

„Wenn der Angreifer die nötigen Rechte auf dem System hat, ist das Keypass-Passwort das kleinste Problem“

Pssst

Vielleicht sollte noch erwähnt werden, dass die Ursache des Problems in .NET liegt. Es könnten also auch andere Programme betroffen sein, falls sie die API in gleicher Weise benutzen.

Auf jedes Programm, dass als Programm auf einem Betriebssystem wie OSX, Linux, Windows installiert ist und dort läuft kann irgendwie „außenrum“ zugegriffen werden. Schlicht weil es aktuell keinen 100% sicheren Prozessor inkl. Hardwareumgebung gibt. Und da immer wieder laut schreiend einen „Security leak“ zu melden ist blos lustig und für die Kapitalisierung gedacht (und für nichts anderes), auch weil nahezu alles was als „Absicherung“ daher kommt, tatsächlich blos ein Herum-Basteln und wird keine echte Lösung darstellen – Softwarelösungen werden niemals garantiert sicher sein! Das geht gar nicht – ohne einer Hardware, die alles ‚zusperrt‘ ist immer alles technisch gesehen „offen“ und wird es auch bleiben!