Erschreckende Zahlen: Fast jedes zweite Login nutzt kompromittierte Passwörter

Eine aktuelle Analyse von Cloudflare zeigt, dass 41 Prozent aller erfolgreichen Anmeldeversuche im Internet mit kompromittierten Passwörtern durchgeführt werden. Diese Erkenntnis basiert auf der Auswertung des Datenverkehrs zwischen September und November 2024.

Die Untersuchung umfasst etwa 30 Millionen Internetseiten, die den kostenlosen Dienst von Cloudflare nutzen. Dies entspricht etwa 20 Prozent des gesamten Webs. Cloudflare prüft dabei, ob verwendete Passwörter bereits in bekannten Datenlecks aufgetaucht sind. Die Überprüfung erfolgt durch ein spezielles Verfahren, bei dem die Passwörter in verschlüsselte Zeichenketten umgewandelt werden.

Die Situation verschärft sich durch das Verhalten der Nutzer. Eine Forbes-Studie soll belegen, dass Menschen ihr Passwort durchschnittlich für vier verschiedene Dienste verwenden. Selbst nach bekannt gewordenen Datenlecks ändern viele Betroffene ihre Zugangsdaten nicht oder nutzen nur leichte Variationen.

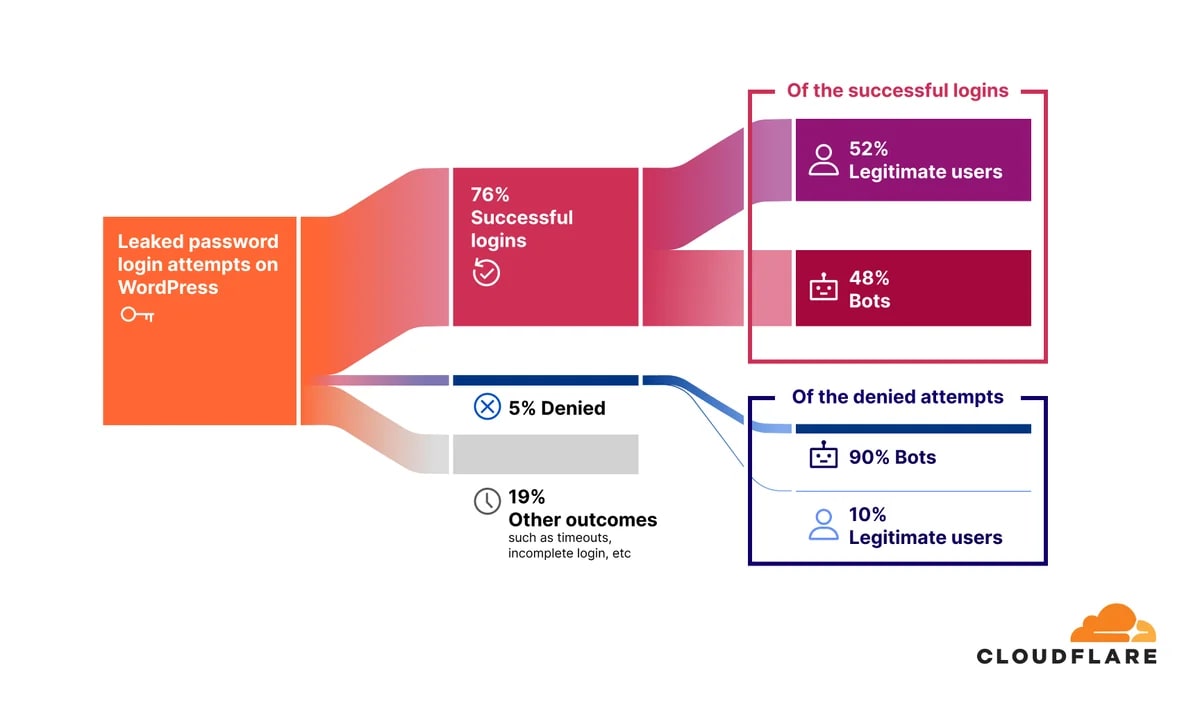

Die Analyse zeigt, dass 95 Prozent aller Anmeldeversuche mit gestohlenen Passwörtern von Bots stammen. Diese automatisierten Programme testen systematisch tausende Zugangskombinationen in Sekundenschnelle. Content-Management-Systeme wie WordPress sind besonders gefährdet. Bei WordPress-Seiten sind 76 Prozent der Anmeldeversuche mit gestohlenen Passwörtern erfolgreich. Fast die Hälfte davon, nämlich 48 Prozent, werden von Bots durchgeführt. Nur 5 Prozent der Anmeldeversuche mit kompromittierten Passwörtern werden abgelehnt.

Die Sicherheitsexperten empfehlen mehrere Gegenmaßnahmen. Nutzer sollten für jeden Dienst ein eigenes, starkes Passwort verwenden und wo möglich die Zwei-Faktor-Authentifizierung aktivieren. Eine zukunftsweisende Alternative stellen Passkeys dar, die mehr Schutz vor Phishing bieten als klassische Passwörter.

Webseitenbetreiber können sich durch die Erkennung kompromittierter Zugangsdaten, Ratenbegrenzung bei Anmeldeversuchen und Bot-Management-Werkzeuge schützen. Wichtig ist auch die regelmäßige Überprüfung der eigenen Systeme auf wiederverwendete Passwörter und die Durchsetzung strenger Richtlinien für sichere Zugangsdaten.

- ÜBERARBEITET FÜR MEHR TRAGEKOMFORT – Die AirPods 4 wurden überarbeitet, für außergewöhnlichen...

- ÜBERARBEITET FÜR MEHR TRAGEKOMFORT – Die AirPods 4 wurden überarbeitet, für außergewöhnlichen...

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Darum nutzt Passkeys oder Biometrische Logins (FaceID) statt Passwörtern.

Ich hoffe Passwörter werden bald komplett abgeschafft, das ist nicht mehr zeitgemäß.

https://fy.blackhats.net.au/blog/2024-04-26-passkeys-a-shattered-dream/

Passkeys waren gut gemeint, aber die derzeitigen Implementierungen sind Endnutzerfeindlich.

Hans, tausend Dank, ich gebe Dir soooo recht!

Ich hatte zuerst auch die Hoffnung, dass Passkeys das „ewige Problem“ endlich sinnvoll lösen würde, aber Pustekuchen – die Industrie- & sogar politischen Interessen haben es mal wieder voll versaut 🙁

Ich hab aufgehört zu lesen bei

> Her Apple Keychain had deleted the Passkey she was using on that site.

Bitte ausführen. Was an starken PWs inkl. 2FA „nicht mehr zeitgemäß“ ist.

Darum geht’s gerade nicht. Sondern um den Standardnutzer, der den Namen seines Kindes samt dessen Geburtsjahr als Passwort für alle Dienste nutzt.

Ich mag Passkeys selbst nicht, trotzdem sind sie für solche Nutzer sinnvoll.

Und dann fordern viele Firmen, wie mein Arbeitgeber, dass man alle 90 Tage spätestens das Kennwort ändert. Das forciert geradezu schwache Kennworte zu nutzen.

Exakt so ist es. Unsere IT hat das irgendwann eingesehen.

Wer ernstzunehmender IT implementieren möchte kauft jedem Mitarbeiter einen Fido Security Key für 15€

Sei froh! Ich arbeite in einem Kritis-Unternehmen und wir müssen die Passworte alle 30 Tage ändern….

Der Grund für schwache Passwörter ist aber nicht, dass sie nur 90 Tage gültig sind. Menschen nutzen unsichere Passwörter, um sie sich leichter zu merken. Das ist vor allem ein Problem bei Personen, die keinen Passwort Safe nutzen, bzw bei Passwörtern, die z.b. händisch an der Windows-Anmeldung eingegeben werden müssen.

Sein hoch-sicheres Passwort zu ändern ist trotzdem sinnvoll, da das Passwort in der Zwischenzeit durch einen Leak oder Phishing abhanden gekommen sein könnte.

Frage Mal beliebige Red-Teamer – 30 Tage Passwort Gültigkeit erschweren deren Arbeit enorm. Noch mehr verhindert natürlich 2FA erfolgreiche Angriffe.

Erschreckend ist daran vor allem, dass Cloudflare das herausfinden konnte.

Im verlinkten Cloudflare Blog wird beschrieben wie es gemacht wird. Diese Analyse basiert darauf dass Websitenbetreiber die Cloudflare nutzen, die „leaked credentials detection“ (https://developers.cloudflare.com/waf/detections/leaked-credentials/) aktiviert haben. Also nicht nur ihre Website sondern auch CF explitzit angewiesen haben die Passwort Hashes zu vergleichen.

Sehe ich auch so.

Cloudflare hat kompletten Einsicht in den Datenverkehr wenn die Website es nutzt, die Daten werden entschlüsselt und bei Cloudflare analysiert. Das muss auch so sein damit Cloudflare funktionieren kann wie es beworben wird.

Hab die letzte Stunde genutzt, um 20 von 30 komp. Passwörtern laut Passwort App zu ändern. Sonntag, Sofa… sonst nie Bock gehabt.

Danke… 🙂

Wäre so nice wenn man einfach das Passwort abschalten könnte und nur passkey nutzen!!

Aber da hat man als User nich so wirklich die Wahl sondern muss nehmen was der Anbieter anbietet

Bei Microsoft Konten ist das möglich.

Also Cloudflare kann Passwörter auslesen, weil sie den Traffic analysieren, statt ihn einfach weiterzuleiten?

Das finde ich wirklich erschreckend daran!!! DAS ist für mich die News. Das war mir so nicht klar, dass so etwas überhaupt geht.

Passworthashes sind der hier der „Trick“

wenn der hash eines geleakten Passworts bekannt ist, kann man das mit anderen unbekannten PW vergleichen. Bei zu kurzen unkomplexen Passwörtern geht das sogar mit Rainbowtabellen

Also, technisch ist das möglich, soweit klar. Aber wie das technisch hier genau realisiert ist, da blicke ich noch nicht durch. Erstmal ist das erschreckend.

Cloudflare liest keine Passwörter. Sie vergleichen nur die Passwort Hashes mit denen aus Datenleaks.

Die eigentliche Meldung sollte nicht das sein, was Cloudflare sagt. Sondern dass Cloudflare das alles weiß. Auch kein Stück besser als Google.

Ohne den verlinkten Artikel bei Cloudflare gelesen zu haben: Woher haben die denn die Passwörter der User um derartige Aussagen machen zu können?

Durch Analyse des Datenverkehrs kommt man ja nur an die Passwörter, wenn kein HTTPS verwendet wird. Was ja mittlerweile quasi überall Standard ist.

Wenn Cloudflare genutzt wird dann holen die sich ihr eigenes Zertifikat (geht ja problemlos wenn sie als DNS-Server für die Domain agieren), geben das dem User, entschlüsseln entsprechend die Daten, analysieren die gesendeten Daten und (optional) verschlüsseln die Daten wieder mit dem Zertifikat vom ursprünglichen Webserver.

Der Cloudflare-Dienst, der das macht is eine sogenannte Web App Firewall (WAF) und das bedeutet, dass zwischen Deinem App-Server und dem Internet ein Cloudflare-Proxy steht, der halt auch das Zertifikatsmanagement übernimmt (solange man nicht Keyless Enterprise User ist).

Also die Cloudflare WAF entschlüsselt schon den HTTPS-Traffic und kann ihn daher natürlich einsehen… noch viel „spannender“ ist es wenn man bedenkt, dass dadurch z.B. auch jegliche Uploads gescannt werden, usw. 😉

Cloudflare ist ein Business was eben das klassische Man-In-The-Middle ist und alles was darüber läuft wie DNS/HTTPS kann ausgelesen, umgeleitet, verbogen werden – also genau das was die NSA mal plante oder hiermit eben umgesetzt hat. Wie ja auch tausende vermuten.

Da gab es schon 2015 riesige Diskussionen da die dt. Regierung dies auch alles nutzt(e)… naja, Spionieren unter Freunden & Partner war doch noch nie ein Problem 🙂

Mal ganz ehrlich: Ich habe auch durchaus noch (alte) Accounts mit einem generischen Passwort. Noch aus der Zeit als der Browser keine vorgeschlagen hat.

Hat vor allem den Hintergrund weil bei einigen Foren die Mode aufkam sich für jeden Scheiß (Bilder anschauen, Link anzeigen, 2. Thread-Seite lesen, …) eine Registrierung haben zu wollen.

Passwortmanager einsetzen, auch da sichere PW einrichten, Problem gelöst.

Die Integration in Browser und auch Android oder iOS war zu der Zeit so furchtbar dass das auch niemand nutzen wollte.

Und ich werde sicherlich nicht im Nachgang Accounts die ich das letzte mal vor 10 Jahren genutzt (und angelegt habe) um einen Link in einem Forum sehen zu dürfen ändern.

Viel sinniger wärs einfach wenn man eben nicht für jeden Scheiß einen Account bräuchte. Das trifft den 0815-Forenbetreiber der so seine Userzahlen künstlich pushen will genauso wie MS mit Windows 11.

Ich würde dem Null Bedeung zumessen.

Laut Google habe ich über 200 „kompromittierte“ Passwörtern aus „Hacks“. Wenn ich die lange Liste durchgehe, sind das…:

typo3.local , demo , demo

kunde-von-2008.site , admin , admin

192.168.1.1 , test , 12345

Alles, aber auch wirklich ALLES irgendwelche lokalen Testinstallationen, Projekte von vor 20 Jahren, einmalig genutzte Zugänge bei denen ich seinerzeit „speichern“ geklickt habe. Einiges davon muss noch aus den 1990ern kommen.

Und solange Google nicht mal ein Tool einbaut, mit denen man die alle einfach löschen kann, wird das auch so bleiben. Einzeln dauert das ca. 10 Sekunden pro Eintrag.

Ich bin mir sicher, bei Cloudflare sieht es genau so aus. Die nutzen ja sicherlich die gleichen Quellen für „gehackte“ Passwörter.

Lokal ist doch völlig wurscht und da hängt auch kein Cloudflare dazwischen, weswegen deine Schlussfolgerung irgendwie keinen Sinn ergibt – oder verstehe ich dich völlig falsch?

Du hast recht. Im Gegensatz zu Google, die dumm und stumpf die Passwörter durchgehen, hängt Cloudflare ja nur extern dazwischen.

Die Nachricht sagt ja auch nur, dass die Versuche mit gehackten Zeug probiert wird. Natürlich werden die deswegen auch so häufig genutzt, weils schleicht die meiste Zeit schief geht und einfach weil sie häufiger vorkommen.

Ich nutze für einmalige Zugänge für völlig unwichtige Seiten auch überall das gleiche PW. Mir ist völlig egal, ob das gehackt wird.

„Webseitenbetreiber können sich durch die Erkennung kompromittierter Zugangsdaten, Ratenbegrenzung bei Anmeldeversuchen und Bot-Management-Werkzeuge schützen.“

Genau das! Ich sehe die Webseitenbetreiber in der Pflicht, die meisten normalo User verstehen nur Bahnhof von der Sicherheit und kriegen auch nicht mit dass irgendwelche Dienste gehackt wurden.