Das Ende des Passwort-Zeitalters: Microsoft setzt auf Passkeys

Zum gestrigen Welt-Passwort-Tag hatte Microsoft nun noch einmal auf Neuerungen hingewiesen. Die Redmonder verzeichnen täglich fast eine Million neue Passkey-Registrierungen für Microsoft-Konten. Dabei habe sich gezeigt: Die neue Technologie ist nicht nur sicherer, sondern auch deutlich benutzerfreundlicher. Während sich Nutzer mit klassischen Passwörtern nur in 32 Prozent der Fälle erfolgreich anmelden können, liegt die Erfolgsquote bei Passkeys bei beachtlichen 98 Prozent. Noch dazu geht die Anmeldung achtmal schneller vonstatten als mit der klassischen Kombination aus Passwort und Zwei-Faktor-Authentifizierung.

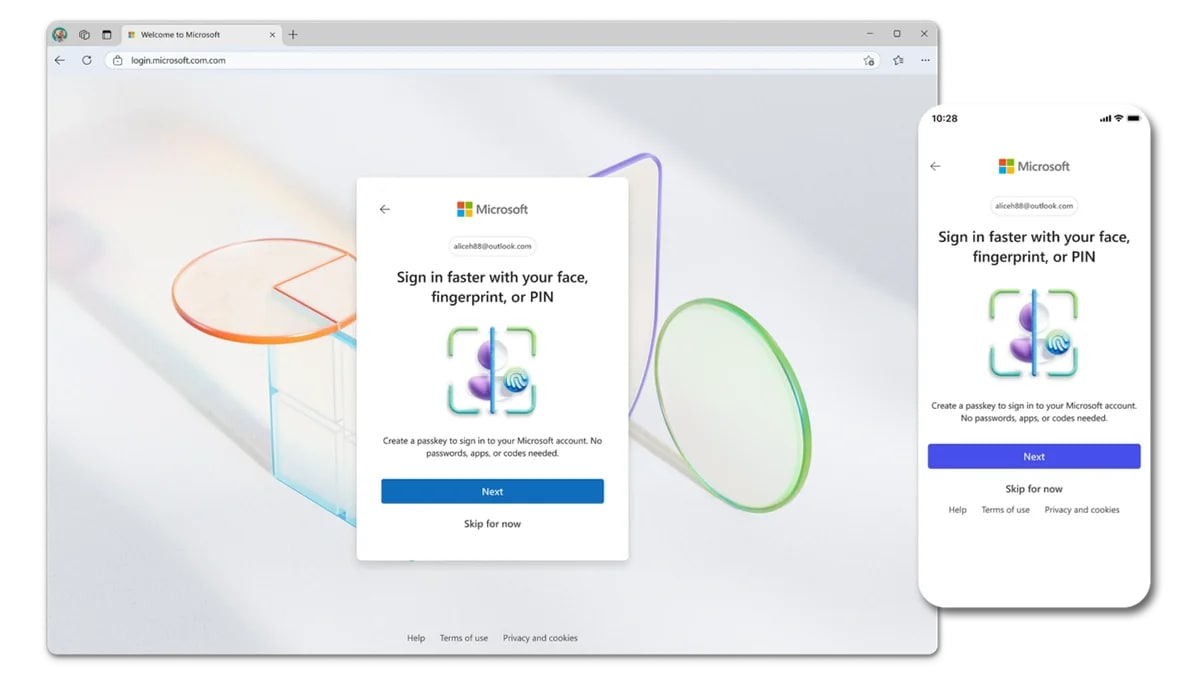

Microsoft reagiert auf diese Entwicklung mit Änderungen: Neue Microsoft-Konten werden standardmäßig ohne Passwort eingerichtet. Stattdessen stehen verschiedene passwortlose Anmeldeoptionen zur Verfügung. Das Unternehmen hat außerdem seine Anmeldeoberfläche modernisiert und vereinfacht, wobei passwortlose Methoden priorisiert werden. Das System erkennt automatisch die sicherste verfügbare Anmeldemethode und schlägt diese als Standard vor. Wichtig zu wissen: Das Ganze ist optional und bestehende Konten bleiben unangetastet – aber natürlich: auch diese lassen sich auf Passkeys umstellen, schon lange…

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Dank Vaultwarden bin ich mit Passkeys endlich warm geworden. Vorher hatte ich schlicht die Übersicht verloren, wo ich welchen Key gespeichert hatte. Irgendwann hatte ich es dann nicht mehr weiter verfolgt. Dann hatte ich auf Youtube das Video von Keno gesehen („Das Problem mit Passkeys“) und mich noch einmal aufgerafft. Dank Runtipi, ein Tipp aus der Kommentarsektion hier, hat es auch gut geklappt. Die Keys landen also nun alle in Vaultwarden und lassen sich Geräte- und OS-übergreifend nutzen.

Solange bis einem der Homeserver (oder was auch immer) mal abraucht, während man im Urlaub ist. Ist mir mal passiert und ich dachte Vaultwarden würde auch ohne Server „im Cache Mode“ laufen. Die App konnte aber nun den kompletten Server nicht mehr erreichen und bekam aus anderen Gründen einen 403 (keinen 404 oder DNS Error) zurück, was die App sofort zum ausloggen brachte. Ich war froh, dass ich Vaultwarden nur testweise nutzte und hauptsächlich eine kdbx Datei vollständig offline auf meinem Handy hatte. Mein Homeserver läuft schon relativ stabil, aber irgendwie kann immer mal was passieren (Stromausfall, Lüfter defekt und Überhitzung, Netzteil defekt,…). Daher lasse ich nichts für mich wirklich kritisches da laufen. Wenn Nextcloud oder Plex mal ausfallen kann ich mit leben, bei Mailserver oder Passwortsafe eher nicht.

Mein Problem mit Passkeys: Ich hab bisher Apple genutzt. iPhone und Mac.

Aktuell steige ich auf Linux um. Jetzt sind meine Passkeys von Amazon, Social Media X und co. natürlich im Schlüsselbund von Apple. Ich sehe nicht, wie ich die jetzt zum Linux rüber bekomme. Ist das ein neuer goldener Käfig?

Na ja, Du solltest einen plattformübergreifenden Passwortmanager nutzen. Bspw. Keepass oder das o.g. Vaultwarden/ Bitwarden. Den Passkey auf Papier bringen geht natürlich nicht mehr.

Seit Ende letzten Jahres kannst du Passkeys aus der Apple „Passwörter“ App exportieren. Wurde zumindest von Apple so kommuniziert, ausprobiert habe ich es nicht.

Du richtest einfach bei den Diensten einen neuen Passkey ein. Ich habe jeweils zwei Hardware-Keys und meinen Passwordmanager hinterlegt.

Man kann die Passkeys auf dem iPhone auch nutzen, um sich unter Linux mit QR Code im Browser anzumelden. Ob das in allen Distros funktioniert, weiß ich aber nicht.

Moin!

Bisher bin ich vor Passkeys immer davon gelaufen weil ich wohl in dem Irrglauben war, dass Passkeys z.B: direkt auf dem Handy gespeichert werden und wenn ich dann mein Handy tausche die Passkeys wieder alle weg sind ….

Von daher die Frage: Kennt jemand eine gute Einführung in das Thema … wo das alles mal verstädnlich erklärt wird ?

Danke euch!

Es gibt viele Passkey Einleitungen im Internet. Passkeys sind schon irgendwie gerätegebunden, nach der Authentifizierung. Jedoch können Passkeys auch mit Password Manager oder digitalen Schlüsselbunden verbunden werden, sodass sie auf mehreren Geräten genutzt werden können. Dies ist ein essenzieller Bestandteil des Sicherheitskonzeptes, dass die Anmeldung auf Besitz (Schlüssel), Wissen oder Sein (z.B. PIN, Muster oder Biometrie) beruht.

Alternativ kann man auch die Anmeldung über einen FIDO2 Sicherheitsschlüssel (USB) verbinden. Dann loggt man sich mit dem USB Key und einer Pin (des Keys) auf der Webseite ein.

Das schwierige an Passkey ist eigentlich nur das umdenken, weil es doch anders Funktioniert, ansonsten ist es sogar einfacher. Nur mal als Beispiel für meine Google Anmeldung wo ich mehrere Accounts habe:

– Ich drücke auf Anmelden

– Wenn mein FIFO2 Key schon im Rechner drinne ist erscheint automatisch ein kleines Popup mit „Passkey verwenden“

– Dort kann man dann entweder Handy oder Sicherheitsschlüssel (FIDO2) auswählen

– Entsperren durch PIN, Must oder Biometric

– Account auswählen

Also bei mein FIDO2 key ist es 3x klicken und 6 Zahlen eingeben. Fertig ist die Anmeldung.

Auf manchen Webseiten wird der Passkey aber nur als zweiter Faktor eingebunden, das ist nervig, da man dann sich trotzdem mit Benutzername und Password anmelden muss.

Ich versuche es einmal vereinfacht, so wie ich es verstanden habe:

Voraussetzung ist, dass Du verstanden hast, wie die Verschlüsselung mit öffentlichen und privaten Schlüsseln funktioniert.

Wenn Du Dich auf einer passkeyfähigen Webseite anmeldest und einen Passkey erstellst, tauschen der Dienst und Dein passkey-fähiges Endgerät, z. B. ein Hardwarekey oder der TPM-Chip im PC oder Handy öffentliche Schlüssel aus und speichern diesen zusammen mit dem Benutzernamen bzw. der URL zusammen ab. Wenn Du Dich dann bei dem Dienst anmeldest übermittelt Dein Endgerät verschlüsselt eine „Rechenaufgabe“ an die Webseite. Die Webseite übermittelt das Ergebnis dann wieder ververschlüsselt zurück an den Client. Wenn die Aufgabe oder Ergebnis nicht entschlüsselt werden können oder falsch ist, stimmt etwas nicht und das Login wird abgelehnt. Wenn die Entwickler alles richtig implentiert haben, sollte bei dem Verfahren auch die Eingaben des Benutzernamens überflüssig sein, leider habe ich aber bisher kaum Webseiten gefunden wo es tatsächlich so funktioniert.

Ursprünglich war es so gedacht, dass man sich nur mit einem Hardware-Key anmeldet auf dem die Schlüssel hinterlegt sind. Die Passkeys sind darauf nur schreibbar, aber nicht lesbar, so dass man davon auch kein Backup erstellen kann, sondern immer mindestens zwei braucht, um sicherzustellen, dass man sich auch bei Verlust eines Hardware-Keys noch anmelden kann. Da die Hardware-Keys nicht ganz billig sind (> 20 € x 2 Stück) war eigentlich klar, dass diese Lösung zwar sicherer als alle bisherigen Lösungen ist, aber wegen der Kosten eher eine Nieschenlösung für Firmen oder Tech-Nerds bleibt. Als Alternative haben Microsoft, Apple und Google die Verwaltung von Passkey dann irgendwann in ihre Betriebssyteme integriert und speichern die Passkeys in den TPM-Chips der Geräte. Hier kommt dann die vielzitierte Biometrie ins Spiel. Die Passkey-Speicher sind auf den Engeräten (PC, Mac, Smartphone) in der Regel mit einer biometrischen Zugangskontrolle geschützt. Die biometrischen Daten haben nichts mit dem Passkey zu tun, sie dienen nur zur Zugangskontrolle.

Noch weiter aufgeweicht wurde das Prinzip des „nur-lesen“ von Passkeys mit der Möglichkeit die Passkeys in Passwordmanagern zu speichern und damit geräteübergreifend zu nutzen. Das vereinfacht die Nutzung natürlich ungemein, ist ein meinen Augen aber ein kleines Risiko.

Jepp, habe ich gestern auch gesehen und gerade noch ablehnen konnte, als ich mich in Minecraft anmelden musste.

Leider mal wieder aber nur mit Cloud Diensten. Vergessen / Ignoriert werden on-prem Active Directory, welches weiterhin in der Steinzeit ist bzgl. Authentifizierung (zumindest ohne dritt Anbieter Tools).

Warum ist dir Bitwarden dubios?

Kannst dir mal auch andere große anschauen.

z.B. 1Password, Proton Pass, NordPass

Du versteht was falsch. Ich nutze z. B. 1Password und Apples Passwörter-App. Apple würde schon mal nicht unter deine Definition von klein, oder? Bleibt 1Password. Die Datei mit dem Tresor, in dem alle Passwörte – und natürlich auch alle Passkeys liegen – befindet sich auf meinem PC. Wenn also 1Password seine Server abschaltet, hat das null Auswirkungen auf meine Möglichkeiten, die 1Password-App lokal zu öffnen und die ebenfalls lokal liegende Tresor-Datei damit zu nutzen. Das geht auch offline. Zusätzlich exportiere ich alle paar Monate die 1Password-Tresor-Datei und verschlüsseele sie separat. Falls also auch die 1Password-App irgenwie plötzlich nicht mehr funktionieren sollte, bleibt mir immer noch die Option, die 1Password-Tresor-Datei in einem anderen Passwort-Manager, z. B. KeePassXC mit allen Passkeys, Passwörtern, Anhängen und allem zu importieren und fortan dort weiter zu nutzen. Für mich ist da also absolut keine Gefahr von irgendwelcher Seite.

>> Der Passkey muss/darf 3!!!!!!!-13 Zeichen lang sein und keine Sonderzeichen enthalten.

Dann ist es kein Passkey. Vermutlich ist es ein Password für den Passkey.

Wo steht da etwas von 3 Zeichen? Da steht, dass du einen Namen für einen Passkey festgelegt hast. Da es sich um einen Screenshot eines Handy handelt, ist er vermutlich in selbigem gespeichert. Hättest Du das Prinzip des Passkey verstanden, wäre Dir klar, dass Du den nicht manuell festlegen kannst.

@Johann du hast natürlich Recht. Das zeigt aber wirklich wunderbar ein riesen Problem von Passkeys: Etliche Leute verstehen sie nicht. Da kommt auf einmal ein Pop-up und sagt „Loggen Sie sich jetzt mit einem Passkey ein“. Der Nutzer drückt einfach okay und hat überhaupt keine Ahnung mehr was da grade abgeht.

Ich kenne Leute, die erstellen sich bei jedem neuen Handy einen neuen Google Account weil sie nicht verstehen, was da alles gespeichert ist. Der Account wurde dann irgendwann Mal vor 7 Jahren erstellt und das Passwort ist weg. Wenn dann da jetzt noch die ganzen Passkeys drin liegen sind die auch alle weg und man kann sich nirgendwo mehr einloggen. Passwörter kann sich diese Nutzergruppe wenigstens noch aufschreiben und sie verstehen das Prinzip.

Das ist aktuell noch kein Problem, weil kaum jemand Passkeys nutzt, aber sobald die popups mehr werden oder Dienste gar keine Passwörter mehr anbieten, kann ich mir vorstellen, dass die Zahl der ausgesperrten Nutzer stark ansteigt.

Du hast es leider immer noch nicht verstanden.

Ich sag ja, DU HAST ES NICHT VERSTANDEN!

KeePassXC Lin/Mac/Win, KeePassium iOS, …

Ein Problem mit Passkeys ist, dass die Big-ITs diese gerne nur in ihrem eigenen Ökosystem speichern (lassen).

Bei Microsoft: biometrische Merkmale sind *relativ* leicht nachzumachen oder unter Zwang freizugeben. Zusätzlich bewirbt Microsoft eine PIN (1234…).

Passkeys können sicher(er) sein, *wenn* dann auch das Kennwort gelöscht wird und folglich die Anmeldung damit nicht mehr möglich ist.

Ich habe mein Password bei MS gelöscht und melde mich jetzt mit einem YubiKey oder der Passkey-Funktion von 1Password an. Das funktioniert wunderbar.

Was machst du, wenn du 1Password nicht zur Hand hast?

Z.B. auf einer Playstation anmelden oder so.

Ernste Frage, da ich micht gestern auf der Playstation anmelden musste.

Geht dann mit QR Code und BT.

Wenn ich mein mit Handy BT habe, habe ich auch 1Password. Habe ich mein Handy nicht dabei, nützen mir auch BT und QR-Code nicht.

Ich habe keine Playstation. In allen anderen Fälle nutze ich dann den Yubikey am Schlüsselbund.

Und was ist mit den Authentificator Apps fürs Smartphone.? Das finde ich überaus praktisch, aber ist das nun sicherer als ein Passwort oder Passkey. Ich hab’s leider nicht verstanden.

Nein. Bei der „klassischen“ Anmeldung mit Benutzername, Password und 2FA via TOTP oder SMS kannst Du immer noch dazu gebracht werden die Daten auf einer Phising-Seite einzugeben. Bei einem Passkey gibt es kein Password mehr, das abgefangen werden kann. Außerdem funktioniert ein Passkey nur dann, wenn die Gegenseite bei der Anmeldudng eine „Rechenaufgabe“ entschlüsseln, lösen und das Ergebnis verschlüsselt zurückschicken kann. Irgendwo weiter oben hier auf der Seite habe ich versucht es ein wenig ausführlicher zu erklären.

Die Phishing Kampagnen werden sich einfach auf Passkeys anpassen. Phishing-sicher sind die auch nur, wenn man sie auf einem Hardware Security Key OHNE EXPORTFUNKTION speichert. Speichert man sie im Passwortsafe oder irgendwo anders wo sie exportiert werden können wird es eine Phishing Kampagne dafür geben.

„Hallo, hier ist Ihre Hausbank. Betrüger versuchen in diesem Moment Zugriff auf Ihr Bankkonto zu erhalten. Die Betrüger haben sich bereits Zugriff zu ihrem Passkey verschafft, den Sie zum einloggen nutzen. Um Ihr Konto vor betrügerischen Abbuchungen zu schützen, benötigen wir Ihren Passkey, damit wir Ihnen einen neuen zuschicken können. Senden Sie uns dazu schnellstmöglich einen Export Ihres Passkeys zu. Das geht so….“

Wer in solch einem Szenario tatsächlich seinen Passkey frei gibt, würde vermutlich auch einem offensichtlichen Dieb seinen Wohnungsschlüssel geben. Oder zumindest einem Dieb der wie die Polizei gekleidet nach deinem Schlüssel und Pin für Tresor fragt.

Ich glaube nicht, dass Phishing Webseite noch großartig betrieben werden, wenn Passkeys großflächig eingesetzt werden, da die Anzahl an Menschen, die ihr Passwort oder in dem Fall Passkeys aushändigen doch sehr gering sein sollte.

Bitwarden kann ich empfehlen. Bitwarden unterstützt auch Passkeys.

(Falls das Handy kaputt ist, kann man Bitwarden immer noch aufrufen)

Du legst selbstverständlich in regelmäßigen Abständen eine lokale Kopie der Daten an, die dann zusammen mit einem Backup Deiner Festplatte im Bankschließfach oder beim Mama im Wäscheschrank landen. Was ist das daran so kompliziert? Kein Backup, keine Mitleid