2FAS Pass: Der neue Passwortmanager der 2FAS-Auth-Entwickler

Über Passwortmanager und 2FA-Apps berichten wir quasi seit Anfang unserer (Blog-)Zeit. Viele Programme sind gekommen, gefühlt noch mehr gegangen. Schaut man sich in der Kommentarspalte um, dann sind Programme wie 1Password, Bitwarden oder auch Enpass beliebt. Bei den 2FA-Apps gibt es ebenfalls viele, die zähle ich mal nicht auf. Eine wirklich schöne App ist 2FAS (jetzt 2FAS Auth), deshalb habe ich sie oft bei Neuerungen erwähnt. Quelloffen, kostenlos und eben für Android und iOS. Aber die Entwickler wollen anscheinend mehr – und auch Geld verdienen. Sie bieten mit 2FAS Pass einen eigenen Passwortmanager an.

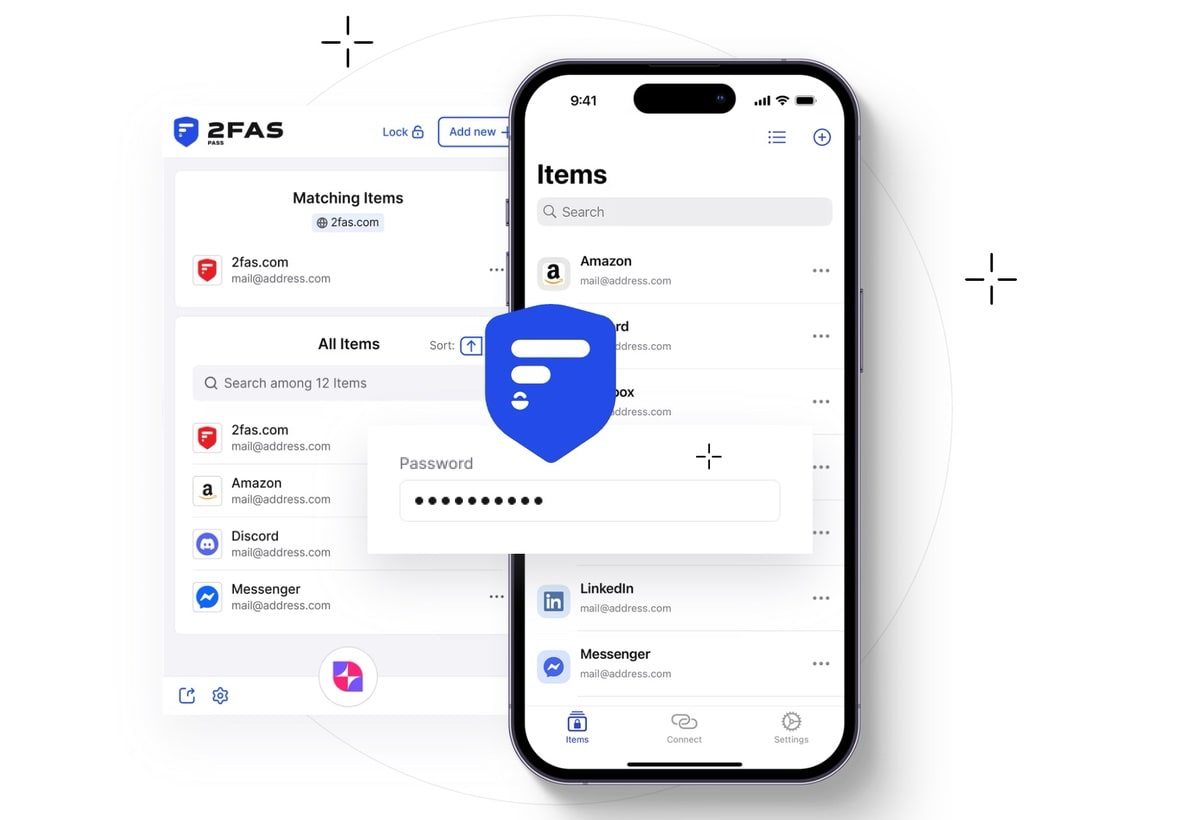

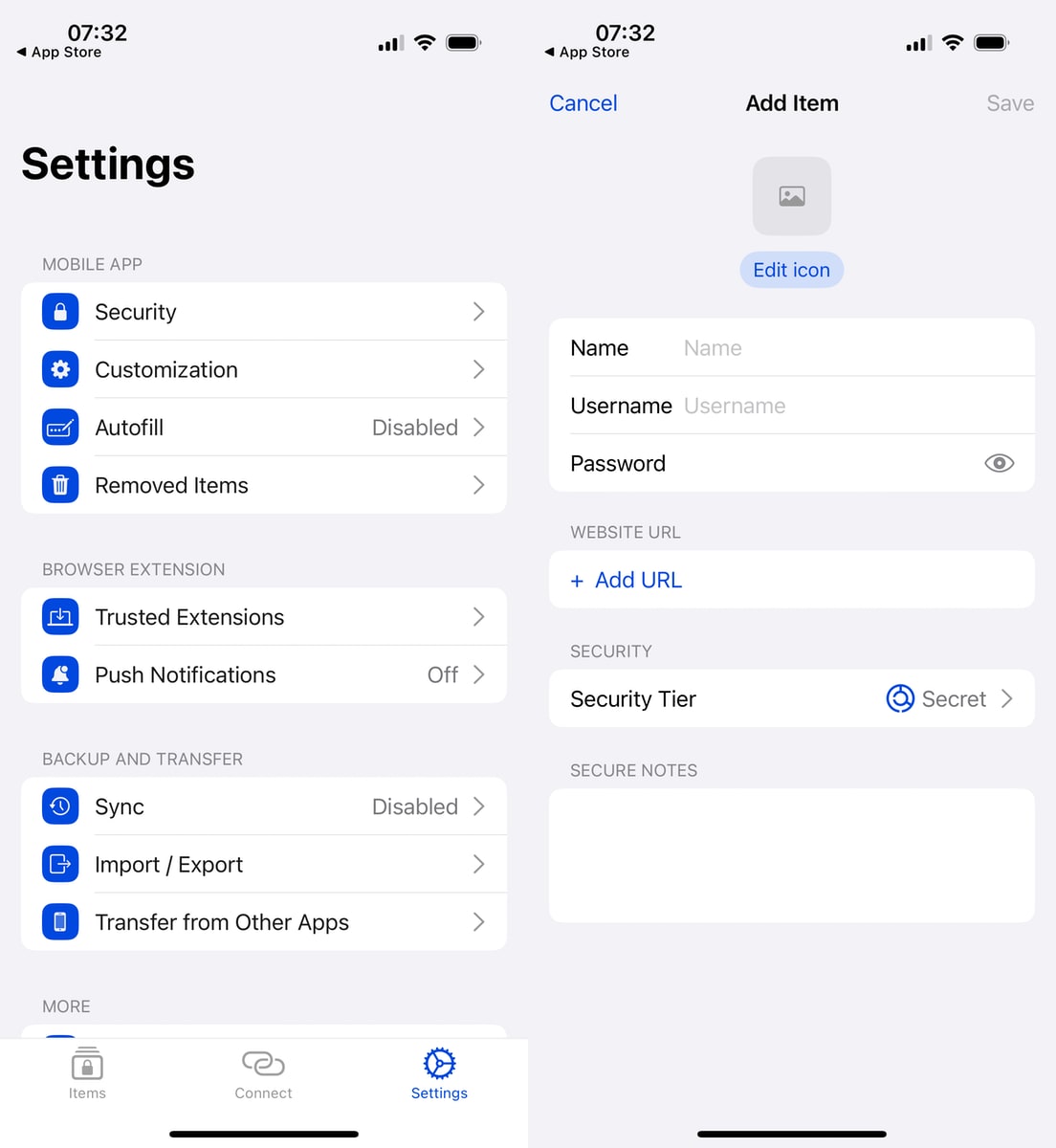

Okay, ich habe ja schon gespoilert, dass es kostenpflichtig wird. Allerdings ist es so, dass bis zu 50 Einträge kostenlos genutzt werden können. Ansonsten zahlt man für die unbegrenzte Nutzung einen Zehner pro Jahr. Die Grundversion steht kostenlos zur Verfügung und bietet die wichtigsten Funktionen für die sichere Verwaltung von Passwörtern. Dazu gehören Auto-Fill, Import- und Export-Funktionen sowie ein schlankes Interface mit Service-Icons.

Wer mehr Flexibilität benötigt, kann zum Unlimited-Plan wechseln. Dieser hebt sämtliche Beschränkungen auf und erlaubt die Nutzung mehrerer Browser-Erweiterungen ohne Zeitlimit. Unabhängig vom gewählten Plan bietet 2FAS Pass einige grundlegende Sicherheitsfunktionen. Der Dienst kommt ohne Benutzerkonten aus und ermöglicht die Wiederherstellung des Tresors mittels Decryption Kit.

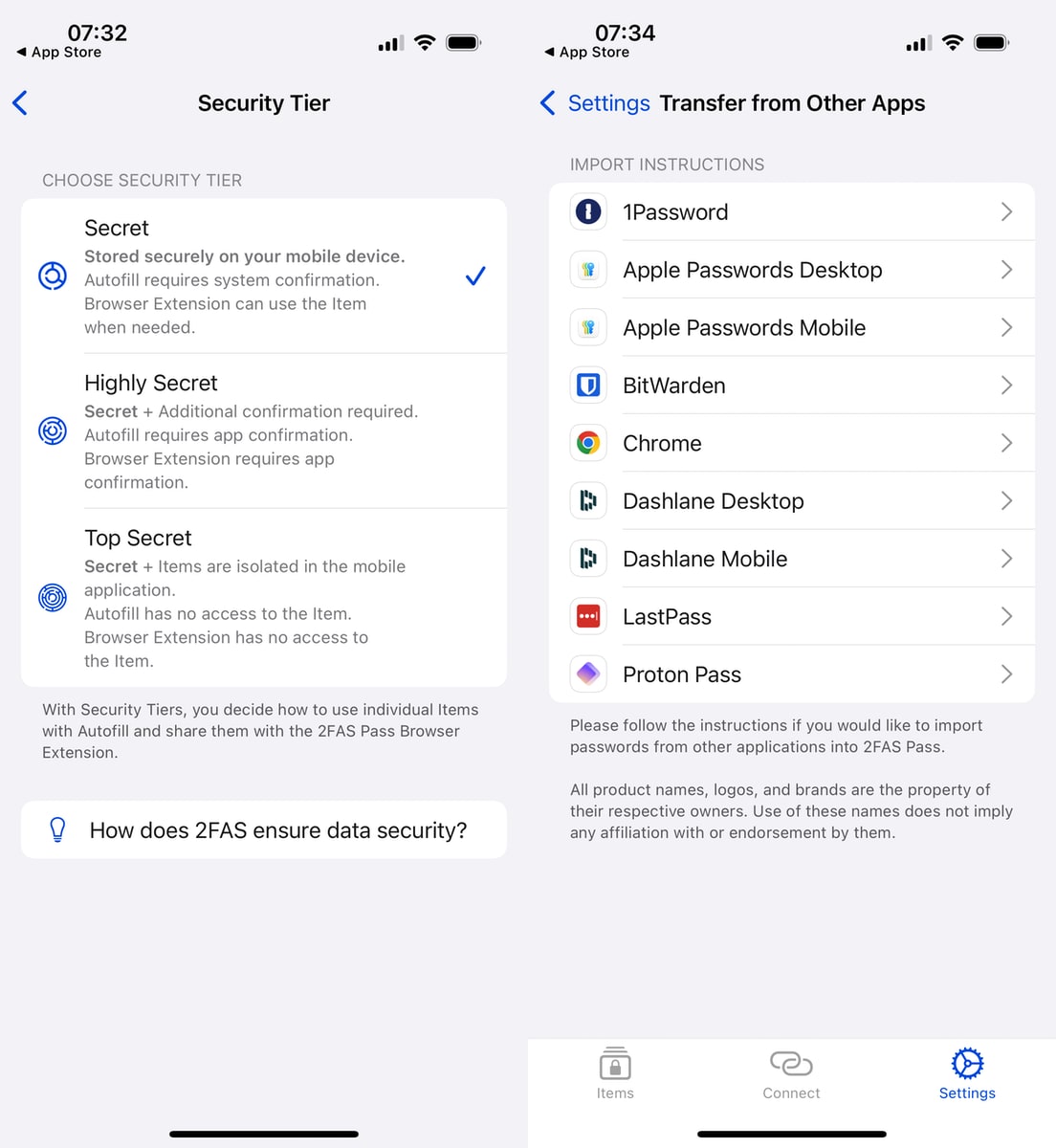

Die Entwickler haben ein Feature dabei, das die Verwaltung von Zugangsdaten flexibler und sicherer machen soll. Die sogenannten Security Tiers erlauben es Nutzern, für jedes gespeicherte Element individuelle Sicherheitsstufen festzulegen.

Die Basis-Stufe „Secret“ speichert die Zugangsdaten verschlüsselt auf dem Smartphone. Diese Items lassen sich problemlos mit der Browser-Erweiterung und der Auto-Ausfüllen-Funktion nutzen. Für sensiblere Daten steht die Stufe „Highly Secret“ zur Verfügung. Hier muss jeder Zugriff über die Browser-Erweiterung oder Auto-Ausfüllen zusätzlich in der 2FAS-Pass-App bestätigt werden.

Die höchste Sicherheitsstufe „Top Secret“ isoliert die Zugangsdaten komplett. Items dieser Kategorie können weder mit der Auto-Ausfüllen-Funktion noch mit der Browser-Erweiterung verwendet werden. Die Codes müssen in diesem Fall manuell eingegeben werden.

Mit diesem dreistufigen System reagiert 2FAS Pass auf die unterschiedlichen Sicherheitsanforderungen der Nutzer. Während etwa für normale Webdienste die Basis-Stufe ausreicht, lassen sich kritische Zugänge wie Online-Banking durch die höheren Sicherheitsstufen zusätzlich absichern.

Die Nutzer können ihre Daten selbst hosten (u. a. auf einem NAS über WebDAV) und bleiben bestenfalls von möglichen Datenlecks verschont. Die Synchronisation zwischen mehreren Geräten ist dem Unlimited-Plan vorbehalten. Neben den Apps für iOS und Android gibt es die üblichen Browser-Erweiterungen.

Das Ganze wirkt zur Stunde noch recht rudimentär. Die App ist logisch und gut aufgebaut, aber Dinge wie das Sharing unter Personen fehlt. Auch kann man keine 2FA-Codes hinterlegen, da setzt man wohl auf die eigene 2FA-App. Aber das ziehen ja sicherheitsbewusste Nutzer eh vor, Stichwort: Nicht alle Eier in einen Korb legen. Grundsätzlich werde ich das Ganze mal im Auge behalten. Und wer es mal testen will, der kann auch Import-Funktionen nutzen. Die Produktseite gibt es hier.

- 100% KABELLOS & SOLARBETRIEBEN: Das kabellose Design sorgt für eine einfache und flexible Installation....

- Auto-Tracking & 6X Zoom: Diese 360 Grad schwenkbare Überwachungskamera Aussen garantiert eine...

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Wer legt den seine Token und die Passwörter in eine App? Das widerspricht jeden Sicherheitskriterien. Ich bin mit Bitwarden gut aufgestellt, nutze aber 2FAS für meine Token. Mal sehen wie sich das Projekt entwickelt, vielleicht fahre ich in Zukunft zweigleisig.

>> Wer legt den seine Token und die Passwörter in eine App?

Ich, warum nicht? Smartphone und 1Password sind gesichert.

Nutze das auch in einer Vaultwarden-Instanz selfhosted. Unsicher ist es trotzdem. Kommt aber auch immer drauf an, wie gut die Sachen gesichert sind.

Ich auch. Sehe da auch kein Problem. Zumal ich auch den manuellen Code sicher damit ich jederzeit Token in 2FA Apps wiederherstellen kann. Ist mir lieber als mich mit 2FA auszusperren.

Das ist so ziemlich das Schlimmste was Du machen kannst. Kommt jemand in Besitz Deiner Passwörter, hat er die Codes zur Wiederherstellung in einer 2FAS App gleich mit dabei und sperrt Dich innerhalb von 5 Minuten von allen Accounts aus.

Das gleiche gilt für Seeds von Ledger, BitBox oder anderen Wallets, die gehören auf keinen Fall in eine Passwort App.

Das stimmt. Die Passwortdatenbank wird zum single point of failure. Nur was ist die Alternative? Klar kann man die Codes auch getrennt aufbewahren. Konsequenterweise müssen die dann aber physisch getrennt aufbewahrt werden. Die meisten würden aber vermutlich auf eine andere App auf dem gleichen Gerät setzen. Das nützt aber wenig. Der single point of failure ist dann halt das Telefon auf dem beides liegt.

Die Alternative ist getrennte Datenbanken/Apps. Wenn nur eine gehackt wird, passiert nichts, weil der zweite Faktor noch in Deiner Hand ist. Umgekehrt genauso, der zweite Faktor ohne Passwörter ist nutzlos.

Selber hosten ist auch nicht sicher, die wenigsten wissen wie man so eine Datenbank wirklich sicher vor Angriffen aufsetzt.

Getrennte Datenbanken/Apps? Wer soweit gekommen ist, dass er dein Handy und deine „getrennte Datenbank“ knacken konnte, wird mit der getrennten 2FA Basis auch kein Problem haben … ne wirklich deutlich sicherere Alternative wäre ein getrennt aufbewahrtes Hardware OTP-Token – alles andere ist Scheinkosmetik

Ich habe nach bestem Wissen und Gewissen meine selbstgehostete Instanz mt folgenden Mechanismen gesichert – wenn es Verbesserungstipps gibt, her damit 😉

SWAG mit Fail2Ban & Geo-Block

Authentik

Cloudflare inkl. Real-IP & Verschleierung

Container-Passwörter „verschlüsselt“

Das sieht gut aus. Ich mache es ähnlich, man sollte aber immer auch bedenken dass wenn uns etwas zustößt die Daten unter Umständen unwiderruflich verloren sind.

Für diesen Zweck lege ich ein unverschlüsseltes Backup aller Daten an einem Ort ab den nur zwei Personen kennen.

Ähnlich ist es bei mir. iPhone-Nachlasskontakt kann sich um alles kümmern – Anleitung zu allem liegt an der ihm bekannten Stelle.

@Horst @ThomasMüller Wäre ein auf einer NAS installiertes WireGuard (bspw. Docker-Image wg-easy) und Pangolin (oder Caddy oder Nginx Reverse Proxy oder Traefik) auch eine Option? So dass der Zugriff auf die ebenfalls auf der NAS selbstgehostete Instanz von Vaultwarden von extern nur mit aktiviertem WireGuard-VPN erfolgen kann? Müssten eurer Meinung dann noch weitere Sicherheitsmassnahmen ergriffen werden? Danke!

Und wer pflegt und wartet das ganze Gefrickel? Da gebe ich doch lieber 10 € im Jahr für Bitwarden oder 36 € im Jahr für 1Password aus.

@Enc: Klar, das sollte ausreichen. Wobei bei Wireguard oder Tailscale kein Nginx notwendig sein sollte. Du verbindest dich ja direkt ins Heimnetz 😉 Nur wenn andere Dienste (bspw. Nextcloud, Immich, Bit/Vaultwarden, Overseerr) freigegeben werden sollen, sollte man mindestens die von mir erwähnte „Schutzwand“ installieren.

@Johann: Welches Gefrickel? Alles in unter einer Stunde installiert und ich schmeiße keinem Fremdanbieter Geld in den Hals, geschweige denn meine privatesten Daten hinterher.

@Horst

>> Welches Gefrickel? Alles in unter einer Stunde installiert

Und wie viele Stunden im Monat kommen für Updates und Backup sämtlicher beteiligter Komponenten zusammen?

>> und ich schmeiße keinem Fremdanbieter Geld in den Hals,

Bekommst Du Strom und die, hoffentlich redundante, Hardware kostenlos? Bist in der Lage Dein System wieder zu rekonstruieren, wenn nach einem fehlgeschlagenen Update eine „Kernel Panik“ angezeigt wird? Wie hältst Du es mit den extern gelagerten Sicherheitskopien? Im Bankschließfach? Bei den Eltern/Kindern? Wie lange dauert der regelmäßige Transport und Austausch? Ist Dein System 24/7/365 erreichbar? Auch wenn Du gerade im Urlaub auf Malle bist und das Netzeil im Router seinen Geist aufgibt?

@Johann

> Bist in der Lage Dein System wieder zu rekonstruieren, wenn nach

> einem fehlgeschlagenen Update eine „Kernel Panik“ angezeigt wird?

Dauert ein paar Sekunden, wenn man seine Maschinen unter Proxmox laufen lässt. Man macht halt nen Snapshot und gut ist …

Du problematisierst offensichtlich Dinge, von denen Du nicht wirklich viel Ahnung hast

@Slo Mo

>> Dauert ein paar Sekunden, wenn man seine Maschinen unter Proxmox laufen lässt.

Ach, und der Server/NAS auf dem Proxmox läuft ist unkaputtbar und braucht keine Updates, Backups, Ersatz-Hardware?

>> Du problematisierst offensichtlich Dinge, von denen Du nicht wirklich viel Ahnung hast

Glashaus und so…

Okay. Und wie greifst du darauf zu? Der Angriff auf den Server ist das eine. Hier geht es aber um die Frage ob das Gerät mit dem du zugreifst gut gesichert ist. Wie Slow mo schon schrieb wäre es nur dann ein erheblicher Sicherheitsgründen, wenn der zweite Faktor auch auf getrennter Hardware liegt.

Ich persönlich mittels iPhone. Klar, wenn das einmal entsperrt wurde kommt man logischerweise dran. Aber auch den Entsperrcode (bei mir 10 Zeichen, alphanumerisch) muss man erst knacken. So wichtig bin ich dann nicht. Und Ledger Nano X etc. haben mit der ganzen Nummer nichts zu tun, aber auch hier – so reich bin ich dann auch nicht 😉

Eben. Das ist der Punkt warum es selten einen Vorteil hat beides auf zwei Apps zu verteilen. Ist das Phone auf kommt man wahrscheinlich an beides ran. Bzw. wenn das Phone auf ist, man a die Passwörter ran kommt, ist die 2FA-App sehr wahrscheinlich auch schon auf.

Der nützt Dir nur nichts, wenn Du bei der Eingabe abgefilmt wirst oder ein Dieb es schafft Dir das entsperrte Gerät zu entweden. Zusätzlich solltest Du noch:

– Face ID einschalten

– dort unter „Im Sperrzustand erlauben“ Zubehör, Wallet, Kontrollzentum ausschalten.

– „Schutz für gestohlene Geräte“ aktivieren

– Wiederherstellungscode einrichten

– Wiederherstellungskontakt einrichten

– „Bildschirmzeit“ aktivieren,

– dort die „Beschränkungen“ einschalten und mit einer PIN sichern (die Apple-ID zur Wiederherstellung nicht aktivieren, stattdessen PIN aufschreiben)

– dann „Account-Änderungen“ nicht erlauben

– dann „Code-Änderungen“ nicht erlauben.

Sollte das Gerät in falsche Hände geraten, hast Du eine Stunde Zeit das Gerät mit „Wo ist?“ zu sperren. Außerdem wird damit verhindert, dass der Angreifer das Kennwort für Dein Apple-Konto ändert, einen neuen Wiederherstellungscode erzeugt und Dich damit aus Deinem Konto aussperrt.

@Johann:

Ich spare mir jetzt auf jede deiner Fragen zu antworten. Für meinen Teil habe ich mir das alles schon gut überlegt. Der Server läuft ohnehin, auch mit PV. Hardware etc. lag auch bereits und Spaß macht es mir auch. Also lass das alles mal jedem das seine sein Wenn du darauf keine Lust hast und das Geld lieber anderweitig einsetzt: Feel free!

Und ja, ich bin durchaus in der Lage alles zu warten, einen sauberen Restore durchzuführen usw.

auf einem Gerät? das ist das schlimmste. wenn jemand dein Handy klaut sperrt er dich sofort. dann hat er ja den 2 Faktor und das Passwort!

> Das widerspricht jeden Sicherheitskriterien.

Die Aussage ist komplett überspitzt dargestellt.

Ich selbst speichere auch MFA Codes in Aegis und Recovery Codes in einer extra Keepass Datenbank. Trotzdem sollen MFA-Tokens primär vor Angriffen wie Credential Stuffing, Brute Force usw. schützen. Das tun sie genau so gut, wenn sie zusammen mit dem Passwort im Passwort-Manager liegen. Ein Angreifer, der irgendwie das Passwort für Dienst X erlangt, kommt so weiterhin nicht in den Account.

MFA Tokens dienen definitiv nicht primär dazu vor der Bedrohung „Angreifer übernimmt meinen kompletten Passwort-Manager“ zu schützen.

Danke!

Welche Item Types kann man aktuell speichern?

Kein Wort über Passkeys. Die sind auch nicht drin, gell?

Sah ich nicht. Wenn es losgeht, werde ich es sehen und sicher schreiben.

Keine Desktop-App? Sorry, an der Stelle hat sichs dann eigentlich schon erledigt.

Erweiterungen.

@caschy

Ich denke Uwe meint hier eine Desktop-App für die Passwort-Verwaltung und eben nicht die Browser-Erweiterungen zum Zugriff

Hab ich verstanden.

…und was ist jetzt der entscheidende Vorteil gegenüber Apple -> „Schlüsselbund“ ??

Bist am Gerät der nicht mit deiner AppleID läuft -> „keine Passwörter“ !!

Ich warte bei der 2FAS App seit einigen Monaten darauf, dass die Backups in der iCloud verschlüsselt werden. Soll mit Version 5.4 wohl kommen. Vermutlich sind die Kapazitäten eher in die Entwicklung des Passwort Managers geflossen, was die Verzögerung erklärt. Schade…

Werden die nicht automatisch verschlüsselt, wenn man Advanced Data Protection aktiviert hat?

Leider nicht, siehe die Diskussion hier:

https://github.com/twofas/2fas-ios/issues/43

Ich kann als 2fa App enteauth empfehlen.

Mit dem letzen großen Update annähernd perfekt. Ich trenne 2fa und Kennwörter voneinander. Fühlt sich irgendwie „richtiger“ an 😉

„Die höchste Sicherheitsstufe „Top Secret“ isoliert die Zugangsdaten komplett. Items dieser Kategorie können weder mit der Auto-Ausfüllen-Funktion noch mit der Browser-Erweiterung verwendet werden. Die Codes müssen in diesem Fall manuell eingegeben werden.“

Ist es wirklich so viel sicherer Passwörter abzutippen? Keylogger und Screenshots halte ich für wahrscheinlicher als das die Browsererweiterung kompromittiert wird. Wobei es in beiden Fällen keine Rolle spielt, da das System kompromittiert ist.

Allerdings besteht beim Abtippen immer das Problem, das jemand über die Schulter gucken (oder hören) kann.

Ob eine Bildschirmtastatur da so viel besser ist, wage ich zu bezweifeln. Zumal man da eine x-Beliebige (im Zweifel unsichere) nehmen kann.