Apple macht Passkeys flexibler – Export-Funktion kommt mit iOS 26

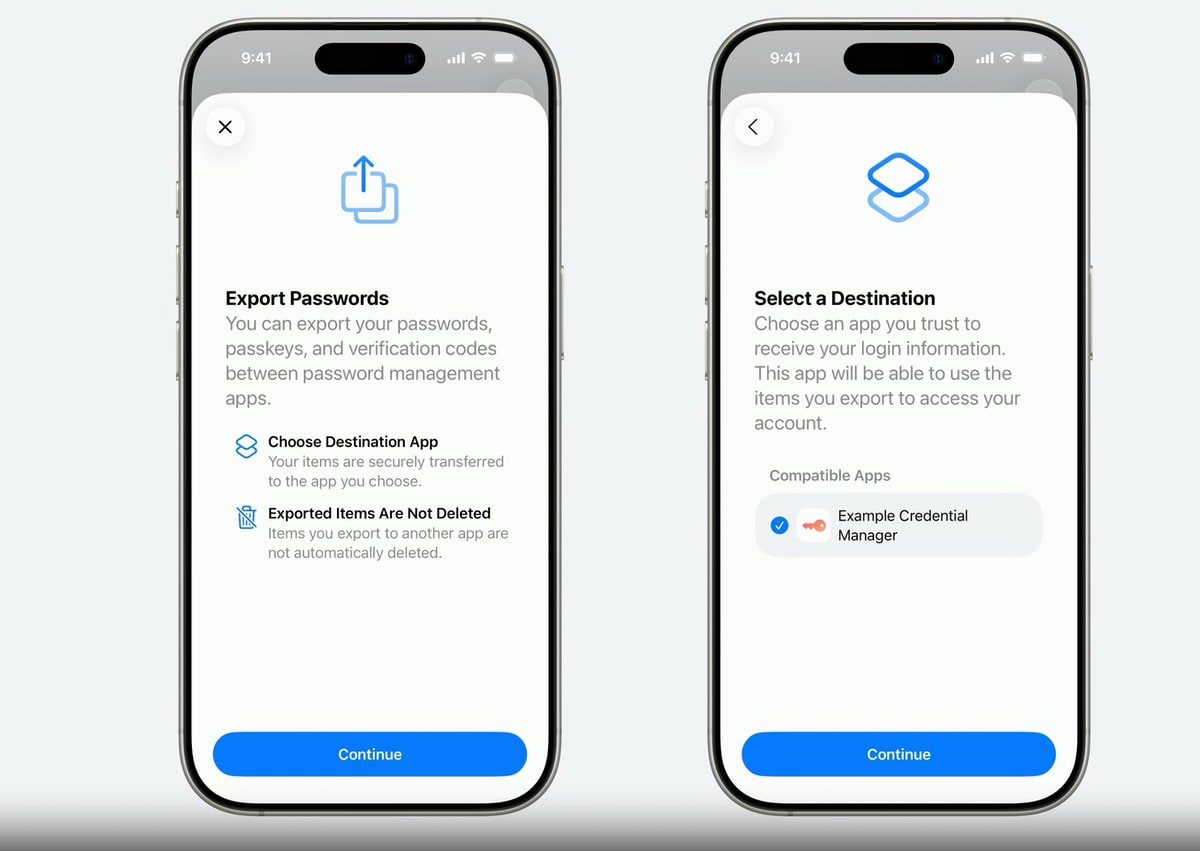

Topp: Die Passkey-Technologie bekommt ein wichtiges Update. Apple präsentierte auf der WWDC eine neue Import-/Export-Funktion für Passkeys, die mit den kommenden Betriebssystem-Versionen iOS 26, macOS 26 und iPadOS 26 eingeführt wird. Bislang sind Passkeys stark an das jeweilige Betriebssystem oder den jeweiligen Passwortmanager gebunden. Zwar funktioniert die Synchronisation zwischen Apple-Geräten über iCloud problemlos, aber eine direkte Übertragung auf Windows-Systeme oder dedizierte Passwortmanager ist so direkt nicht möglich.

Die FIDO Alliance, ein Zusammenschluss von über 100 Plattform-Anbietern, App-Entwicklern und Webseiten, arbeitet bereits seit längerem an einer Lösung. Auch Google entwickelt entsprechende Import-/Export-Werkzeuge für seinen Passwortmanager, wobei meines Wissens ein konkreter Zeitplan noch aussteht. An der Weiterentwicklung beteiligen sich auch Unternehmen wie Dashlane, 1Password und Bitwarden. Die neue Export-Funktion markiert sicherlich einen wichtigen Schritt zur Verbesserung der Passkey-Technologie und aus meiner Sicht dürfte dies das Vertrauen in Passkeys und generell Passwortmanager mit so einer Import- und Export-Funktion stärken.

- GANZ GROSS. IN GANZ KLEIN. – Der viel leistungsstärkere, viel kleinere Mac mini Desktop-Computer: 12,7...

- Für Geschwindigkeit und Präzision: Mit kabelloser Tastatur MX Keys S schnelles, flüssiges Tippen wie...

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Wo wir gerade beim Thema sind:

Ich sehe es richtig, dass wenn man z.B. einen externen Passwortmanager benutzt (in meinem Fall Bitwarden), kann man keinen Passkey erstellen für Apple, oder?

Wenn ich einen Passkey für Apple erstellen will, kann ich das nur mit dem Apple eigenen Passwortmanger machen. Das ist schon eine risiege Schweinerei finde ich…

Es gibt keine Passkeys für Apple, nur Passkeys.

Ja, ich habe es auch nicht geschafft. Aber Du kannst parallel noch die Security Keys, also FIDO2 Keys erzeugen, dann hat man ein Backup.

Wenn Du damit meinst, dass Dir der Apple Passwordmanager dazwischenfunkt, wenn Du einen auf einer Webseite Passkey erstellen willst, dann kannst Du das in den Einstellungen unter „Allgemein“ -> „Autom ausfüllen & Passwürter“ ändern.

Bei mir sorgt eine Möglichkeit zum Im- und Export von Passkeys nicht für ein verbessertes Vertrauen. Die ursprüngliche Idee war ja, dass man pro Account pro Gerät einen Passkey hat, der das Gerät, besser gesagt das Secure Element, niemals verlassen kann. So wie jetzt in Software abgebildet ist dieser Vorteil nicht mehr existent, man erkauft sich einfacheres Handling mit schlechterer Sicherheit.

Es geht wie immer darum, die Balance zwischen Sicherheit und Benutzerfreundlichkeit zu finden, um die Akzeptanz zu erhöhen.

Genau mein Gedanke. Es wird nicht lange dauern bis interessierte Kreise Wege gefunden haben, damit Schindluder zu treiben.

So wie sie Schindluder mit deinem Passwortmanager und OTP-Client treiben?

Endlich! Sehr schön.

Es ist eine sinnvolle Änderung.

Dennoch ist der sinnvollere (weil sichere) Ansatz meiner Meinung nach der, mit Passkeys zu arbeiten, die eben nicht in die Cloud gesynced werden oder exportiert werden (können). Sondern nur mit Hardware-gebundenen Passkeys.

Diese können zum einen entsprechende Smart-Geräte sein, die den Passkey im Secure Element speichern (oder auch Desktop PCs mit etwa Windows Hello), zum anderen FIDO2 Sticks. Mit NFC und USB-C sind diese auch für mobile Devices tauglich und die dort hinterlegten Passkeys können physisch niemals das Gerät verlassen.

Empfehlenswert ist aus meiner Sicht TOKEN2 (https://token2.com/), die Sticks unterstützen FIDO 2.1 und sind recht günstig.

Auch ein Aspekt zum Bedenken: Man sollte ohnehin mehr als einen Passkey in dem Service hinterlegen, in dem man ihn nutzt. Wenn man jetzt pro Device einen Passkey hinterlegt, kann man gezielt Devices aussperren, die einem abhanden gekommen sind, oder nicht mehr benutzt werden.

Bei Apple kann MUSS zwei mindestens USB-Sticks einrichten damit man Passkeys überhaupt erst aktvieren kann.

Nein, für die Nutzung von Passkeys muss man bei Apple keine „USB-Sticks“ einrichten.

Aber: Apple erfordert seit einigen Jahren für einige Funktionen (z.B. Apple Pay oder „mit Apple anmelden“) einen per 2-Faktor-Authentifizierung abgesicherten Apple Account (Apple ID). Und FIDO-Tokens (die es eben auch mit USB-Anschluß gibt) sind eine Möglichkeit zur besseren 2-Faktor-Authentifizierung eines Apple-Accounts.

Die Standard-2FA-Variante von Apple ist ein Code, der an alle anderen Apple-Geräte mit dem gleichen, bereits mit 2FA eingeloggten Apple-Account verschickt wird. Auf dem anderen Gerät klickt man dann auf „Zulassen“ und bekommt dann einen sechsstelligen Code angezeigt, den man am neu anzumeldenden Gerät eingeben kann. Es gibt hierbei einen Fallback, wenn man keine anderen Apple-Geräte hat oder den Code nicht empfangen hat: der Code kann auch an eine vorab im Account hinterlegte Telefonnummer geschickt werden.

Wenn einem diese Verfahren nicht sicher genug sind, kann man seit Anfang 2023 stattdessen(!) per USB bzw. NFC mindestens zwei (und bis zu sechs) FIDO-zertifizierte Hardware-Tokens anlernen. Sobald man die Geräte angelernt hat, werden keine Bestätigungscodes mehr per Telefon oder an andere Geräte verschickt, dann muss man sich neben Benutzername und Passwort per angelerntem FIDO-Token als zweiten Faktor authentifizieren.

Warum mindestens zwei Tokens: falls das einzige Token kaputt oder verloren gehen sollte, kommt man sonst ja nicht mehr so einfach an den Apple-Account.

Es gibt zwar verschiedene Recovery-Optionen für einen Apple-Account, bei denen dann auch Passwort und 2FA zurückgesetzt werden – je nach konfigurierten Optionen und noch vorhandenen Dingen kommt man damit dann schnell, ggfs. erst nach einigen Wochen(!) oder gar nicht mehr(!) an den Account. Daher wird eben mindestens ein zweites Token als „Backup“ angelernt.

In Summe: (per USB bzw. NFC nutzbare) FIDO-Tokens sind eine gute Option, aber keine Pflicht für die 2-Faktor-Authentifizierung von Apple Accounts. Und 2FA ist eine Pflicht für bestimmte Features in Apple Accounts, wie etwa die Nutzung von Apple Pay.