Windows 11: Geräteverschlüsselung wird standardmäßig aktiviert

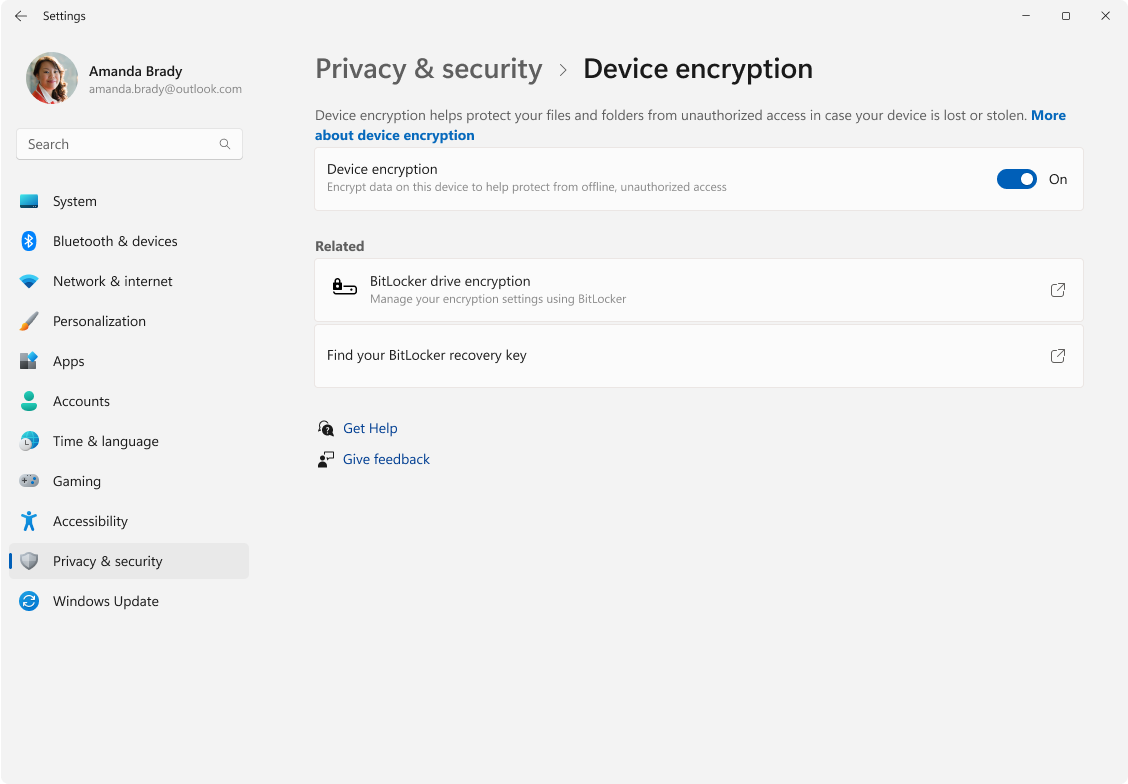

Mit dem nächsten großen Update für Windows 11, Version 24H2, führt Microsoft eine große Änderung für BitLocker ein: Dieser wird standardmäßig aktiviert, zumindest in Form einer Geräteverschlüsselung. Voraussetzung dafür ist eine Neuinstallation des Betriebssystems, bei der man sich mit einem Microsoft-Konto oder einem Arbeits-/Schulkonto anmeldet. Der Wiederherstellungsschlüssel wird dann im Microsoft-Konto oder in einer Entra-ID gespeichert. Lokale Konten sind nicht betroffen.

Mit dem nächsten großen Update für Windows 11, Version 24H2, führt Microsoft eine große Änderung für BitLocker ein: Dieser wird standardmäßig aktiviert, zumindest in Form einer Geräteverschlüsselung. Voraussetzung dafür ist eine Neuinstallation des Betriebssystems, bei der man sich mit einem Microsoft-Konto oder einem Arbeits-/Schulkonto anmeldet. Der Wiederherstellungsschlüssel wird dann im Microsoft-Konto oder in einer Entra-ID gespeichert. Lokale Konten sind nicht betroffen.

Die Home-Version von Windows 11 erhält mit 24H2 ebenfalls BitLocker und ist ebenfalls vom Standard betroffen. Gleichzeitig funktioniert BitLocker auf mehr Geräten, da Modern Standby und Hardware Security Test Interface (HSTI) nicht mehr benötigt werden. Eigentlich finde ich die Änderung gut, sie ermöglicht ein deutlich sichereres Gerät, gerade bei Laptops, die auch mal verloren gehen. Extra Laufwerke werden aber nicht verschlüsselt. Die Auswirkungen auf die Performance schätze ich für die meisten als gering ein, allerdings gibt es anderslautende Berichte.

Wer diese Geräteverschlüsselung nicht möchte, kann das Update trotzdem installieren, da es nur bei einer Neuinstallation greift und auch ein lokaler Account bei der Einrichtung die automatische Verschlüsselung verhindert.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Eindeutig eine gute Entscheidung! Ich verwende Bitlocker seit Jahren und bin sehr zufrieden. Unverschlüsselte Datenträger sind mir zu heikel.

An sich finde ich es auch gut, aber das der Schlüssel in der Cloud gespeichert wird, ist mal wieder typisch Microsoft und nicht gut.

Wer den Schlüssel in fremde Hände gibt, kann sich auch gleich die Verschlüsselung sparen.

Das ist quatsch. Der Gelegenheitsdieb /-finder hat nicht so einfach einen Zugang zum erforderlichen MS- Konto. Du kannst gern den Gegenbeweis antreten.

Muss er nicht, es reicht ja, wenn sich MS mal wieder den Schlüssel zu ihrer Infrastruktur klauen lässt, auf der dein Schlüssel dann abgelegt ist. Wäre ja nicht das erste Mal.

Dann braucht es immer noch das passende Notebook dazu.

Ich würde mir mehr Sorgen um freidrehende Behörden und Regierungen machen, die klopfen einmal bei Microsoft an und bekommen alle Schlüssel ausgehändigt. Oder traust du einer Innenministerin, welche dem BKA erlauben will, in bester Stasi-Manier heimlich in Wohnungen einzubrechen und Wanzen zu hinterlegen?

Ist doch quasi schon in der Jobbeschreibung von Innenministern, absolute Totalüberwachung fordern zu müssen.

Warum sind dir die denn zu heikel? Außer bei einem physischen Diebstahl dürfte sich die Gefahr in Grenzen halten. Soll nun kein Argument gegen Bitlocker sein, aber ggfls. wären viele besser daran ein sicheres Schloss an der Haustür einzubauen als die Festplatte zu verschlüsseln.

> Außer bei einem physischen Diebstahl

Genau darum geht es aber, wie auch im Artikel schon steht. Mobilgeräte lässt man schnell mal liegen.

Wunder geschehen immer wieder. Ich finde SSDs sind inzwischen schnell genug, dass Verschlüsselung keinen großen Unterschied mehr machen sollte, und alle halbwegs modernen CPUs haben spezielle Hardware zur Beschleunigung von Verschlüsselung, dies sollte also auch kein Bottleneck darstellen. Daher sehe ich keinen Grund mehr, den Speicher eines jeden Geräts (egal ob Smartphone, Tablet oder Laptop, Heim-PC mag dennoch etwas anderes sein) nicht standardmäßig zu verschlüsseln.

Allerdings muss den Nutzern natürlich bekannt sein, inwiefern sich altbekannte Vorgehensweisen für Fehlerbehebungen dadurch ändern.

Wunder? Wo siehst du da ein Wunder? Und auch bei drehenden Festplatten war Verschlüsselung schon vor 20 Jahren ein Must-Have. Dass MS jetzt erst damit anfängt mag vieles sein, peinlich z.B., aber sicher kein Wunder.

Ich sehe es bei Microsofts Geschichte schon als wunder an, dass sie es nicht nur zum Standard machen, sondern sich auch noch dazu herabgelassen haben, den Home-Nutzern Zugang zu Bitlocker zu gewähren. Ändert natürlich nichts daran, dass es peinlich ist, dass die meisten Windows Nutzer es bisher nicht mal optional nutzen konnten, aber in anbetracht der Tatsache wie sehr Microsoft auf Sicherheit scheißt ist jeder nennenswerte Fortschritt ein Wunder.

Gruselig. Der Schlüssel, und damit die einzige Information mit der der Eigentümer des Gerätes im Fehlerfall an seine Daten kommt, liegt damit nicht beim Eigentümer sondern bei Microsoft in der Cloud. Ein weiterer Schritt zur Enteignung des Anwenders.

Ich gehe mal davon aus, dass du auch als Nutzer den Wiederherstellungsschlüssel angezeigt bekommst mit dringendem Hinweis ihn auszudrucken. Er wird wahrscheinlich nur zusätzlich auch in der Cloud hinterlegt, weil Microsoft genau weiß, dass ihre Nutzer laut schreien werden, wenn sie den verbummeln. Ändert natürlich nichts daran, dass das das ganze ad absurdum führt.

Naja, in 99,9999999999999999999999999999% der Fälle (Geschätzt) führt es die Verschlüsselung nicht ad absurdum, sondern ist absolut sinnvoll und gut so. Vermutlich gibt es keinen einzigen Fall in dem jemand die Hardware geklaut hat, dann deinen MS account gehackt hat, und dadurch deine Disk entschlüsseln könnte. Zugegeben, Behörden ausgeschlossen. Aber gerade die USA werden bei jedem kommerziellen Anbieter einen Backdoor haben.

Weil Microsoft dafür bekannt ist, dass sie sich noch nie massenhaft Daten haben klauen lassen? Es ist ein absolut unnötiges und vermeidbares Sicherheitsrisiko, gerade wenn ein Unternehmen wie Microsoft, das zu oft bewiesen hat, nichts von Sicherheit zu verstehen, den Schlüssel verwahrt.

Und du hebst deinen Schlüssel viieeel sicherer auf als Microsoft.

Was sind denn deine Sicherheitsmaßnahmen, damit man dir den Schlüssel nicht klaut?

Die wird dir wohl. keiner verraten. Überhaupt soll jeder machen wie er denkt, ich sehe in Redmond ein notwendiges Übel für gewisse Bereiche, für andere ist es der Heilsbringer. Wie dem auch sei, Vertrauen ist gut, Kontroller ist besser. Und die Leute in den Wolken sind meist so aufgewachsen und kennen es halt nicht anders.

Selbstverständlich. Selbst wenn ich den ausdrucke und zu Hause irgendwo lagere, ist das weit sicherer als alles, was Microsoft je anzubieten haben wird.

Der Wiederherstellungsschlüssel ist in eurem Microsoft Account einsehbar, gibt es ja jetzt auch schon!

War bisher nur für die überwiegende Mehrheit der Nutzer irrelevant, da nicht Verfügbar unter Home.

Bin gerade dabei, nach zwei Jahren Pause mal wieder ein „Windows“ 11 zu installieren und hatte mich schon gewundert, dass Bitlocker bereits aktiviert war.

Abgesehen davon ist die Installation ein unglaublicher Zeitfresser: erst fehlte der WLAN-Treiber (obwohl neues TP) und ohne Internet geht’s nicht weiter > Frickellösung gefunden. Dann: Benutzerkonto muss Online-Microsoft-Konto sein > erledigt, danach lokalen Benutzer angelegt und Erstkonto gelöscht.

> Somit (mangels MS-Kontoverknüpfung) sollte auch kein Bitlocker bei Microsoft hinterlegt sein.

Ja ist auch bei mir in der Firma oft sehr nervig.

Die Lösungen aktuell:

Mit Rufus einen Stick mit dem Windows Image präpariert, oder wenn nicht zur Hand

oder

während des Set-ups/First Start von Windows 11 Tastatur Umschalt+F10 drücken

Im Anschluss Befehl OOBE\BYPASSNRO

Daraufhin startet sich das System neu

Dann kann Installation ohne Internet ausgewählt werden mit einem lokalen Konto

Wenn das mit Rufus nicht fehl schlägt. Mit Windows Images schon zu viel Zeit verschwendet. Aber gut, dass das nicht mehr mein Problem ist. Kein Windows, keine Probleme.

1) Der Befehlt soll nicht mehr funktionieren (OOBE\BYPASSNRO).

2) In dem Fenster waren keine Tastatureingaben möglich (Umschalt+F10)!

Lösung: mit Win+X ließ sich der Explorer öffnen und der WLAN-Treiber (vorsorglich von mir auf den Stick gepackt) installieren. Ich war im OS bevor es fertig installiert oder ein Benutzer angelegt war…

> Somit (mangels MS-Kontoverknüpfung) sollte auch kein Bitlocker bei Microsoft hinterlegt sein.

Ich glaube, die Theorie geht nicht auf. Du hast den Computer mit dem Online Account aufgesetzt. Würde mich nicht wundern, wenn der Schlüssel noch im Account liegt. Schau mal rein, ich denke, du wirst mindestens das Gerät dort aus der Verknüpfung löschen müssen. Davon abgesehen, den Schlüssel hatte ja MS bereits. Und es ist ihnen durchaus zuzutrauen, dass sie den Schlüssel nicht richtig löschen und jemand, der deinen Account hacken kann, da trotzdem dran käme. Wenn du also nicht das Passwort on-the-fly ändern kannst und das auch den Wiederherstellungsschlüssel neu generiert, wird das Kind praktisch schon in den Brunnen gefallen sein.

Was nutzt jemand der Schlüssel ohne die Hardware?

Also, jemand hakt den MS- Account. Dann geht dieser los und besorgt sich das entsprechende Gerät? Mir fällt beim besten Willen kaum ein realisitisches Szenario ein, wo das wirklich ein Rolle spielt, dass der Schlüssel dort liegt – für den Normalo. Der ist besser dran, Bitlocker oder ein anderes Verfahren zu nutzen. Ein geklauter PC und das Auslesen der unverschlüsselten HD ist um Größenordnungen wahrscheinlicher. Mit den so erhaltenen Daten ist i.d.R. gut was anzufangen.

Soweit ich weiß, hat BitLocker absolut keine Absicherung gegen Brute Force. Davon abgesehen, dass es Tools gibt, die Design-Fehler ausnutzen, um das random durchprobieren abzukürzen [1], aber wenn dann mal Dumps von solchen Schlüsseln im Darknet auftauchen, probierst du natürlich zuerst die durch und schließt die nachfolgend einfach aus, weil schon versucht.

[1]: https://github.com/dev0p0/BitLockerCrack

oobe\bypassnro sehe ich nicht als Frickellösung an. Windows Installationen lassen sich auch komplett automatisieren (auch mit vorinstallierter Drittanbietersoftware). Dafür braucht man nur eine Windows Setup Antwortdatei, Windows PE, Sysprep und DISM. Das ganze muss nur einmal eingerichtet werden. Windows Einstellungen lassen sich auch schon vorher Festlegen (zum Beispiel Schnellstart abschalten). Mit dieser Methode brauche ich in der Arbeit pro Gerät ¾ weniger Zeit, als wenn ich Windows auf normalen Weg installieren würde.

Der Weg mit OOBE wurde gesperrt.

Funktioniert noch. Habe erst Dienstag ein neues Notebook mit Eingabe des Befehls und somit ohne Online-Konto Zwang installiert.

Bei der Installation einfach als Passwort „billgates“ oder „elonmusk“ für den Account eingeben, dann wird es automatisch ein lokales Benutzerkonto und man benötigt keine Internetverbindung mehr zum Einrichten 😉

Ist BitLocker an irgendwelche Voraussetzungen geknüpft? Ich nutze W11 an einem Rechner, der kein Secure Boot unterstützt und SkyLake ist nicht kompatibel. Aber alles andere war nach dem Update + BIOS Update kompatibel.

Wahrscheinlich an die gleichen, an die W11 geknüpft ist. Und da im Artikel schon steht, dass Modern Standby und Hardware Security Test Interface keine Voraussetzungen mehr sind, dürfte es auch bei dir gehen. Die offiziellen Anforderungen findest du hier: https://learn.microsoft.com/en-us/windows/security/operating-system-security/data-protection/bitlocker/#system-requirements

„da es nur bei einer Neuinstallation greift und auch ein lokaler Account bei der Einrichtung die automatische Verschlüsselung verhindert.“

Was heißt das genau, es ist doch ohne Umwege gar nicht mehr möglich Windows ohne MS Konto zu installieren … ?

Du installierst Windows mit MS-Konto – habe ich sowieso ohne es zu nutzen. Nach dem ersten Login legst Du lokalen Nutzer an und löschst das andere Konto. Dann kannst Du Bitlocker aktivieren, deaktivieren, ändern, was auch immer.

Wozu so kompliziert?

Man kann nach wie vor Windows ohne MS-Konto installieren.

Gut, manchmal, vor allem bei Home-Versionen muss man die Setup.exe bzw. den Setup-Prozess austricksen. Habe bis jetzt und auch aktuell es IMMER geschafft, sowohl Windows 10 als auch Windows 11 in jeder Edition mit lokalem Admin zu installieren. Und wenn Unbedarfte einfach eine etwas ältere ISO hernehmen, installieren und dann inplace-upgraden. Problem solved.

oder einfach als Passwort „elonmusk“ oder „billgates“ bei der Einrichtung verwenden 😉 Dann wird es ohne Umwege ein Lokales Konto, schon bei der Ersteinrichtung

OK finde ich an sich nicht schlecht nur problematisch das die Leute meist maximal noch ihre PIN wissen. Beim Livekonto hört es meist auf, vom Passwort mal ganz abgesehen das Wissen noch die Wenigsten der Kunden, die zum mir kommen, wenn ich danach frage. Heiß immer wieso brauchte doch nur die Pin um mich anzumelden. Wenn also das TPM Modul mal gelöscht wird warum auch immer naja oder das System im Allgemeinen nicht mehr hoch fährt wird es interessant. Den Backup ist ja leider auch immer ein Fremdwort. Bin zwar inzischen und das Sage ich den Kunden auch kein Backup kein Mitleid trip. Was nicht min. Doppelt vorhanden ist ist nicht wichtig. Ganz wichtige Sachen gehören an unterschiedliche Bandschutz bereiche.

Weil viele so „schlau“ sind Namen wie „Micky Maus“, Telefonnummern wie 12345678 und E-Mail-Adressen wie billgates@ anzugeben. Wenn die dann nicht mehr in ihr Konto kommen weil Kennwort vergessen lachen die anderen…