Google will besonders sichere Apps deutlicher kennzeichnen

Google will unabhängigen Sicherheitsprüfungen unterzogene Apps im Play Store deutlicher kennzeichnen. Das soll die Transparenz für Nutzer erhöhen und die Bemühungen der Entwickler um mehr Sicherheit stärker würdigen. So hatte schon 2022 die App Defense Alliance (ADA) ihr MASA (Mobile App Security Assessment) eingeführt, über das sich Entwickler ihre Apps nach internationalen Sicherheitsstandard validieren lassen können.

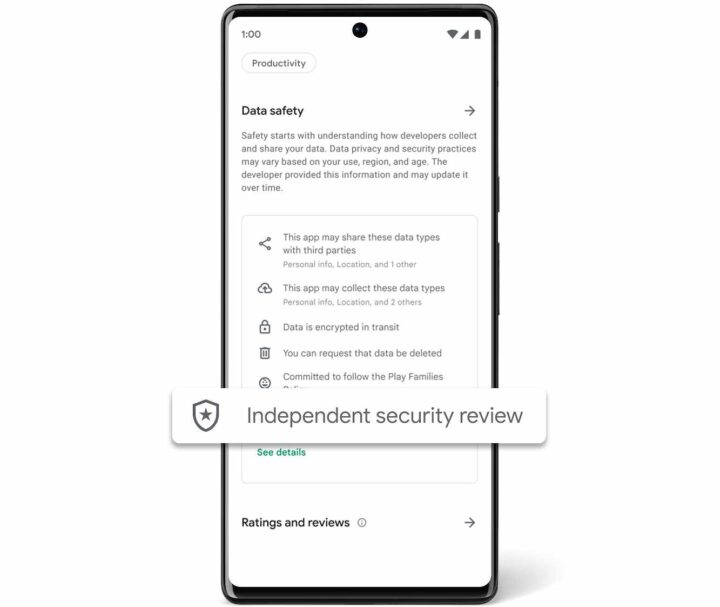

Entwickler bzw. deren Apps, die dies in Anspruch genommen haben, will man nun klarer kennzeichnen. Damit werden Entwickler für diesen zusätzlichen Aufwand belohnt und Nutzer wissen, welche Apps zusätzlich im Hinblick auf Sicherheit und Datenschutz geprüft worden sind. Insgesamt solle dies laut Google Anreize schaffen, das Android-Ökosystem noch sicherer zu machen. Entsprechend enthalten die jeweiligen Apps ein spezielles Badge, das auf das „Independent security review“ verweist.

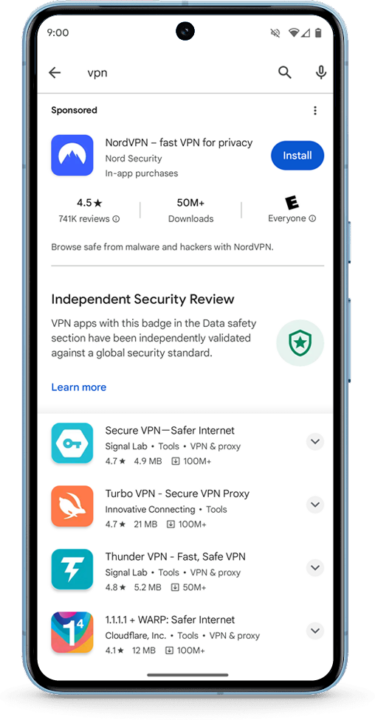

Allerdings ist zu bedenken, dass damit natürlich nicht gewährleistet ist, dass die jeweilige App gar keine Lücken mehr aufweist. Immerhin ergibt sich aber ein Fingerzeig, der auf erhöhte Sicherheitsbestrebungen verweist. Ein spezielles Store-Banner kann in diesem Atemzug als erstes VPN-Apps kennzeichnen. Google beginnt nach eigenen Angaben mit dieser Gattung von Anwendungen, da sie besonders sensible Daten verwalten können.

Anbieter, die sich bereits mit dem Banner schmücken können, sind etwa NordVPN, Google One oder auch ExpressVPN. Google regt natürlich auch schon andere VPN-Anbieter an, die MASA-Tests zu durchlaufen.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Fallen also erstmal alle eigenen raus 🙂

Dieses VPN Gepusche zugunsten externer dritter Dienste ist mir persönlich völlig schleierhaft.

Ich nutze mein eigenes VPN per Wireguard von unterwegs nach Hause, wenn ich in der Bahn Onlineseiten lesen will und mein PiHole mich vor „blinkiblinki“ bewahren soll oder ich auf meine NAS zugreifen will.

Wenn es mal eine andere IP sein soll, nutze ich das nutzbare VPN zu meinem FreeProtonAccount, mit dem ich mich in NL, JP, USA einwählen kann. Fertig.

Was ist denn mit „VPN Gepushe zugunsten externer dritter Dienste“ gemeint? Google will VPN Apps kennzeichnen, weil sie Zugriff auf sensible Daten haben können.

Ja, Autoverkäufe pushen ist mir auch völlig schleierhaft, ich kann mir mit meinem Wissen selbst ein Auto bauen und damit rumfahren wie ich will und bin auch an keine Vertragswerkstätten gebunden, einfach auf den Baumarkt-Parkplatz stellen und dort reparieren, wenn ich Werkzeug brauche kann ich mirs vom Baumarkt besorgen.

Die Idee ist gut, sollte aber nicht von eigener Recherche abhalten. Gerade so marktschreierische Unternehmen wie NordVPN sind mir bei einem so sicherheitsrelevanten Thema suspekt.

Ich würde Mullvad bevorzugen, wenn ein VPN benötigt würde.

Bekommen Open Source Apps dann immer gleich diesen Badge?

Weshalb?

Sind Open Source Apps neuerdings per se sicherer oder weiterhin nur wahrscheinlich sicherer?

Im Vergleich per se sicherer als Closed Source Apps, weil man bei CS Apps Sicherheit „von außen“ nicht ausreichend prüfen kann.

Sie sind eben nicht per se sicherer, weil es nicht ausreicht, dass sie quelloffen sind, sondern es muss auch jemand Kompetentes hinschauen, also ein Code Review machen, was nicht jeder kann. (Komma gefällig?) Das heißt, nur weil ich einen Quellcode veröffentliche, wird die Anwendung nicht sofort, pauschal, in diesem Moment sicherer. Abgesehen davon, dass man gar nicht weiß, ob die Version, die einem Review unterzogen wurde, auch die Version dann im Store ist.

Wenn es eine CS App schafft, einen solchen Sicherheits-Banner verliehen zu bekommen, obwohl man den Code nicht einsehen kann, muss man davon ausgehen, dass jede OS App/Service mindestens genau so sicher ist – zumindest bis jemand anhand des offenen Codes dies widerlegt.

Eine MASA Validierung ist nicht viel mehr, als eine Bestätigung dass die Entwickler/Betreiber sagen, dass sie Datenschutz und Sicherheit eine gewisse Priorität einräumen. Würde mich als Softwareentwickler jemand fragen, ob ich Datenschutz und Sicherheit Priorität einräume, würde ich das pauschal auch immer bejahen – schaden kann es nichts das zu sagen und ggf bringt es mehr Umsatz 😉

Bsp. die Messenger Apps WhatsApp (CS) und Signal (OS) – Bei WhatsApp kann ein unabhängiger Prüfer, außer das E2E Verschlüsselung und noch Authentifizierungsmechanismen nach Stand der Technik benutzt werden, von Außen nicht mehr feststellen. Wenn man nun noch bei Meta anfragt, ob die nach MASA safe sind, wird die Antwort entsprechend ausfallen.

Bei Signal hätte eine unabhängige Prüfung ganz andere Möglichkeiten – ganz zu schweigen, dass es dort ständig kontinuierliche Reviews einer Art Schwarmintelligenz bestehend aus der Entwickler Community gibt. Somit ist die Version zum Build Zeitpunkt auch immer die am besten reviewte Version.

Durch entsprechend reproduzierbare Builds kann auch durch Signierung nachgewiesen werden, dass ein Codestand zum Zeitpunkt x einer Version y entspricht. Ein App Store Betreiber kann so etwas entsprechend einfordern und prüfen.