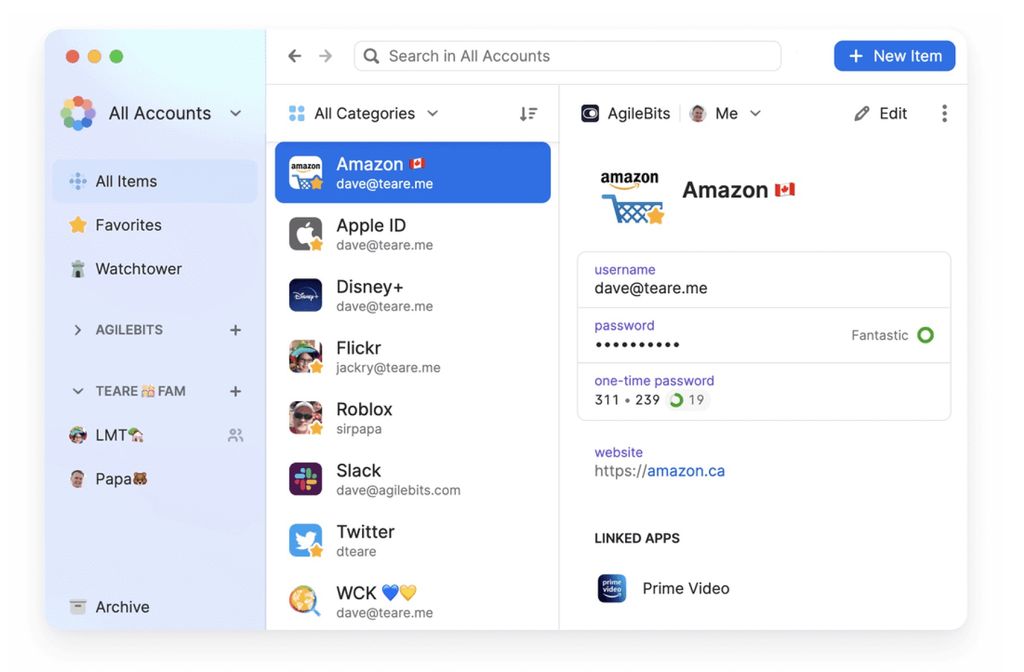

1Password für macOS: Direkter Import aus LastPass möglich

Der mittlerweile auf fast allen Plattformen lauffähige Passwortmanager 1Password hat für seine macOS-Version ein Update auf die Version 8.9.14 bekommen. Damit wendet man sich vermutlich an unbedarfte Neukunden, die von LastPass zu 1Password umziehen wollen. Der Import einer Passwort-Datei in Form einer unverschlüsselten .csv-Datei war schon ewig möglich, nun gibt es über das Import-Menü die direkte Möglichkeit, über ein Anmelden bei LastPass die Passwörter zu importieren. LastPass dürfe seit dem letzten, schlecht kommunizierten Zwischenfall sicher viele Kunden verloren haben.

- MIT DER POWER DES M2 – Mit dem Chip der nächsten Generation kannst du in weniger Zeit mehr schaffen....

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Habe mich am Wochenende mal hingesetzt und 2 Stunden lang den Watchtower bearbeitet. Sprich alle Seiten die MFA anbieten auch so eingerichtet. Sei es per Key oder Auth App. Darüber hinaus auch die Shared-Ordner mit meiner Frau angepasst.

Ich bin großer Fan, obwohl ich auf Arbeit KeePass nutze. Einen Umstieg aber sehe ich in Zukunft nicht, da ich bereits sehr viel Zeit in 1Password gesteckt habe.

Ja – dafür haben sie auch einen riesigen Bug in die aktuelle Version eingebaut.

Connect zu den Browser-extensions (bis auf Safari) ist kaputt wegen einem Programmierfehler.

Sprich Chrome, Brave, Firefox, Edge und Co. haben über die Extensions keine Verbindung zur Haupt-App. Sprich kein Sync, kein Touch ID usw.

Hoffen wir, dass da schnell ein Update kommt.

Auf welcher Plattform?

Sieht nach MacOs aus wegen Safari. Also unter Windows und Android alles bestens zur Zeit.

unter macOS auch.

macOS meine ich.

Vgl.: https://www.reddit.com/r/1Password/comments/10naloj/browser_integration_broken_on_the_latest_update/

also bei mir funkt es in Chrome am Mac problemlos…?

Dann hast Du nicht die aktuelle Version – der Bug wurde von 1Password bereits bestätigt.

Ich will den 1Password-User nicht ans Bein pinkeln, aber wie kann man bloß sämtliche Kennwörter in einer Cloud ablegen? Für mich unverständlich. Dann lieber lokal via KeePass am PC und bei Bedarf die Datei per Drag & Drop zum Smartphone rüberkopieren. Geringer Aufwand und einen hohen Sicherheitsgrad.

Das Thema kommt jedes Mal auf, sobald ein Cloud-PW-Manager erwähnt wird und wie so oft bei IT-Themen muss man halt sagen: it depends. Für manche Usecases braucht es vielleicht gar keinen digitalen PW-Manager, sondern es reicht ein Notizbuch mit sicheren (!) Passwörtern, für manche reicht Keypass mit lokalen Tresoren nur auf dem Laptop, weil man mit dem Smartphone eh nichts macht aber den Komfort von Autofill am Desktop haben mag, für andere ist ein fully managed Cloud-Manager sinnvoll, weil z.B. Credentials zwischen mehreren Personen und je Person mehreren Geräten gesynced werden müssen. Und für den Fall ist 1Password schon einer der besten, da durch den zusätzlichen Secret Key (ja, sowas gibt’s bei KeyPass auch, aber nicht alle Clients unterstützen das) auch dann keine Sorge besteht, sollte der Firma ein Leak im Stile von LastPass passieren.

Verstehe ich schon grundsätzlich. Keepass Lokal zu kopieren ist keine wirklich gute Lösung bei vielen Passwörtern, da man dauernd drauf achten muss nicht irgendwas falsch zu überschreiben. Ich selbst brauche meine Passwörter auch auf meinem Smartphone, PC, Laptop, Firmenlaptop und Firmensmartphone (Booking, Bahn, etc.) Da würde ich jetzt nicht anfangen überall meine Datenbank manuell zu kopieren (ich selbst nutze aktuell aber nextcloud dafür).

Trotzdem kann das (oder ähnliches) was bei LastPass passiert ist bei *jedem* anderen Cloud Passwortsafe auch passieren. Da ist es auch egal, ob er 1Password oder Bitwarden heißt.

Selbst wenn der Hersteller die aktuellen best practice Algorithmen für Verschlüsselung und Schlüsselanleitung verwendet, genügt es schon wenn ein Angreifer es irgendwie schafft Code auf der Website zu platzieren (ausgetauschte Scripts, schlecht konfigurierte CI/CD Pipelines, S3 buckets oder was auch immer). Da wird dann genau wie beim webskimming das Passwort und der zweite Faktor** an den Angreifer weitergereicht und dem Nutzer eine Fehlermeldung präsentiert. Beim Angreifer läuft dann ein Job, der sich sofort automatisiert einloggt und einen Export der Datenbank erstellt.

Selbst seine Keepass Datenbank in Google Drive zu speichern birgt ein geringeres Risiko, da der Google Drive Account einer Einzelperson wo vorher niemand weiß was drin ist, wesentlich unattraktiver ist, als ein Unternehmen, was ausschließlich Passwörter speichert. Selbes gilt übrigens auch für selbst gehostetes Bitwarden, was nicht direkt im Internet hängt. Hier muss man sicher allerdings selbst noch um Dinge wie Backups kümmern, was bei Bitwarden wesentlich komplexer als bei Keepass ist, da hier nicht nur eine einzelne Datei on the fly weg gesichert werden muss.

**Wenn man trotzdem unbedingt Cloud hosting von Passwörtern braucht, dann sollte man das definitiv ausschließlich in Kombination mit WebAuthn angehen. Der Vorteil ist, dass der zweite Faktor nie das eigene Gerät verlässt, er also im Gegensatz zu OTPs auch nicht einfach abgephisht werden kann. Damit bleibt dann als Risiko nur noch, dass der Cloud-Anbieter die Passwörter auf dem Server selbst schlecht geschützt abspeichert.

@TR Wie gut, dass es bei 1Password dafür den Security Key gibt – womit eben genau das verhindert wird. Denn den weiß der Angreifer nicht und er kann sich nicht einloggen!

@TR & Tobias & Macbuddy:

Sorry, aber das ist inhaltlich falsch. Der Hack damals bei Lastpass ist damals nicht enstanden über den Login der User, sondern über das Hacken der Server und den Diebstahl der Backups, die dann dementsprechend ausgelesen wurden. Soll heißen: Ein sicherer Login hätte den Hack/Daten-Diebstahl dann auch nicht verhindert.

KeePass & Co. können eine DB mehrfach öffnen und synchronisieren.

Bei uns liegt die DB auf einer eingeschränkten Freigabe und jeder hat den Security Key auf einem anderen Medium. Die DB ist per VPN auch von der Ferne erreichbar.