1Password erlaubt bald den Login per Passkey

Passkeys sollen es sicherer und einfacher machen. Nach einem Teaser vor einiger Zeit kündigten heute auch die Entwickler von 1Password an, dass es zu einem passkey-basierten System für die Entsperrung seiner Passwortmanager-App übergehen wird. Die neue Passkey-Funktion von 1Password wird diesen Sommer eingeführt. Das Unternehmen erklärt, wie sich Passkeys von der heutigen Funktionsweise der App unterscheiden:

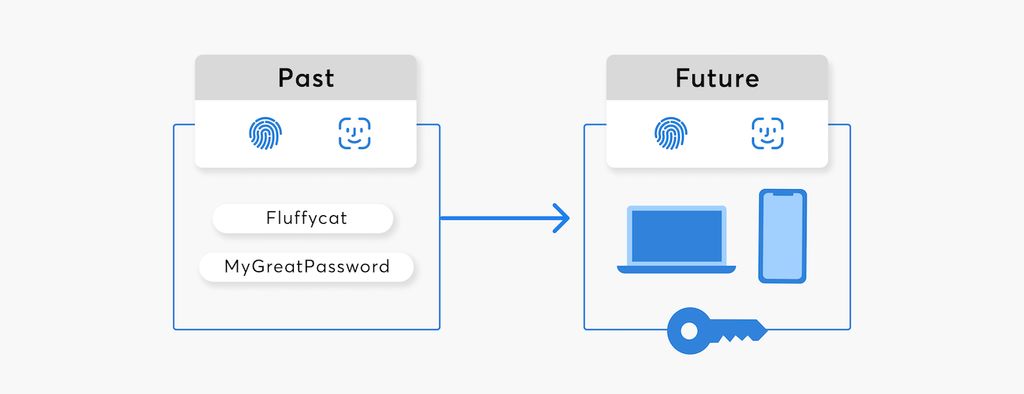

Das Entsperren von 1Password ohne Passwort ist nichts Neues. Es ist etwas, das wir jeden Tag mit Biometrie machen. 1Password war 2014 die erste iOS-App eines Drittanbieters, die Touch ID anbot, und seitdem haben wir Unterstützung für Face ID, Windows Hello, Android Fingerprint und mehr hinzugefügt.

Aber so praktisch Biometrie heute auch ist, sie ersetzt das Passwort nicht wirklich, sondern maskiert es nur. Aus diesem Grund fordert 1Password Sie auf, Ihr Passwort regelmäßig einzugeben, um sicherzustellen, dass Sie es sich gemerkt haben.

Passkeys verwenden ebenfalls biometrische Daten, aber sie ermöglichen es uns, noch weiter zu gehen und das zugrundeliegende Passwort vollständig zu eliminieren.

Hintergrundwissen:

Passkeys wurden entwickelt, damit Benutzer sich ohne Passwörter bei Websites und Apps anmelden können und das Benutzererlebnis bequemer und sicherer wird. Passkeys sind eine standardbasierte Technologie, die im Gegensatz zu Passwörtern Phishing-sicher ist. Sie wurden so entwickelt, dass es keine Shared Secrets mehr gibt. Sie vereinfachen die Accountregistrierung für Apps und Websites und sind einfach zu verwenden.

Passkeys basieren auf dem Standard „WebAuthentication“ (oder „WebAuthn“), bei dem die Verschlüsselung mit öffentlichen Schlüsseln erfolgt. Während der Accountregistrierung erstellt das Betriebssystem ein eindeutiges verschlüsseltes Schlüsselpaar, das mit einem Account für die App oder Website verknüpft wird. Diese Schlüssel werden vom Gerät sicher und eindeutig für jeden Account generiert.

Einer dieser Schlüssel ist öffentlich und wird auf dem Server gespeichert. Dieser öffentliche Schlüssel ist nicht geheim. Der andere Schlüssel ist privat und wird für die eigentliche Anmeldung benötigt. Der Server erfährt nie, wie der private Schlüssel lautet. Es wird kein Shared Secret übertragen, und der Server muss den öffentlichen Schlüssel nicht schützen. Dadurch sind Passkeys sehr sichere und einfach zu verwendende Anmeldedaten, die gut vor Phishing geschützt sind. Und die Plattformanbieter haben in der FIDO Alliance zusammengearbeitet, um sicherzustellen, dass Passkey-Implementierungen plattformübergreifend kompatibel sind und auf so vielen Geräten wie möglich funktionieren.

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Der Abschnitt „Hintergrundwissen“ erklärt sehr gut, warum man es möglichst vermeiden sollte cloudbasierte Passwort-Manager ohne WebAuthn zu verwenden. Mit einem Hardware Security key ist man grundsätzlich erst Mal gegen Phishing, keylogger und andere Angriffe die direkt auf den Nutzer zielen abgesichert und muss sich „nur noch“ auf die Vertrauenswürdig und Sicherheit des Anbieters im Backend verlassen. Damit fallen schon Mal viele mögliche Angriffe raus.

Richtig.

Gestern erst ein Warn-eMail von Bitwarden bekommen wegen Loginversuchen aus Ost-Asien ( anhang der IP zu erkennen ).

Tangierte mich jetzt nicht wirklich, da ich dort keinerlei Passwörter liegen haben und ich den Account auch direkt gelöscht habe, aber Angriffsversuche auf solche Dienste wird es immer geben und wird man nie verhindern können.

Daher immer lange, starke Passwörter + 2. Faktor worauf man nur selber Zugriff hat, z.B. Key, SMS oder ähnliches.

Bei 1Password hat man zusätzlich zum Benutzernamen und dem Passwort noch einen weiteren Key. Damit ist auch hier alles sehr sicher, selbst wenn es in der Cloud liegt. außerdem hat es eben für viele Anwender, die möglichst wenig Arbeit mit ihren Passwörtern haben wollen nur Vorteile, wenn diese Passwörter in der Cloud liegen.

Betrifft das Thema 1Password und PassKeys den Login bei 1Password?

Oder kann 1Password ab einem zukünftigen Update dann mit den PassKeys der in 1Password gespeicherten Logins umgehen?

Ich hab da grad irgendwie einen Knoten in den Hirnwindungen…

Zweiter Satz: […] für die Entsperrung seiner Passwortmanager-App […]

Na bin mal gespannt. Meine Erfahrunen mit 1Password in den lezten Wochen waren alles andere als geil.

Was läuft denn so schlecht? Ich habe nur positive Erfahrungen gemacht, auch mit dem Support.

Die MacOS-App funktioniert bei mir tadelos, allerdings zickt das PlugIn vom ChromBrowser in letzter Zeit immer wieder rum und will bei jeder Benutzung erst mal das MasterPassword haben. Ich hab schon zweimal neu installiert, dann geht es wieder für einen Tag und das Elend fängt wieder von vorne an.

Bei der MacOS-App kann man mittlerweile die Passwordabfrage alle 2 Wochen bei TouchID auf 30 Tage oder „niemals“ umstellen, mal sehen ob das funktioniert.

1Password bietet Passkey als Ersatz für das Masterpasswort an. Das ist prima, aber kann ich als Benutzer frei entscheiden, wo meine Passkeys gespeichert werden?

Insofern es hier um die iOS / Mac-Versionen von 1password geht: Nein. Die nutzen die icloud-syncronisierung für diese Schlüssel.

Soweit ich das verstehe ist der private key als „Password & key chain“-Element in iCloud gespeichert.

Was Windows angeht: Und wenn ich das richtig verstehe funktioniert das über den Scan eines QR-Codes, ergo: da gibt man den private key gar nicht aufs Gerät drauf, sondern das sichere iOS-Gerät wird zur Authentifizierung des PCs genutzt, so dass dieser gar keinen Schlüssel braucht?!? (Aber: wie entschlüsselt er dann?? WIrd ein Session key generiert? Aber dann müsste ja umgeschlüsselt werden?!?)

Ich vermute eher da habe ich irgend was noch nicht ganz verstanden, denn so ganz komme ich da nicht mit.

Aber das wird sich zeigen wenn das released wird.

Das eine, alles entscheidende Merkmal für die Sicherheit des gesamten Accounts mit allen Passwörtern und Daten drin ist also nicht mehr das eine wichtige Master-Password, sondern der durch Apple sicher aufbewahrte private key.

Um zu bewerten ob das jetzt besser oder schlechter ist, muss man also…

– einerseits bewerten, wie gut in der Praxis mein Masterpasswort bisher war (wie komplex ist es wirklich, kann man es erraten, habe ich es irgendwo aufgeschrieben).

– andererseits die iCloud-Speicherung und Syncronisierung von Elementen Typ „Password & key chain“ bewerten.

Ich würde mal schwer vermuten dass für die allermeisten Fälle die iCloud-Lösung sicherer ist, schlicht weil fast niemand ein Master-PW haben dürfte das so komplex ist, dass es ein vergleichbares Level erreicht UND dann auch nirgendwo aufgeschrieben ist wo ein Dieb mit mässigem Aufwand dran kommen würde.

Dazu kommt das leichtere handling. Also für die Breite der Bevölkerung ziemlich sicher ein Vorteil.

Aber das musst Du natürlich selbst bewerten.

Dann speichern meine Apple-Geräte die Passkeys in der keychain, auf Android der Google-Password Manager, auf diversen Rechnern der Chrome sonstwo…

Sor irichtig gefällt mir die Idee nicht, die Kontrolle über meine Identitäten in diverse Walled Garden zu geben.

Was ich mich hierbei nur frage, ist, warum sollte ich in Zukunft weiter 1PW oder Derivate nutzen, wenn ich diese auch via Passkey entsperre und der Private-Key in iCloud, Windows-Cloud oder Google-Cloud (je nach Betriebssystem) gespeichert wird?

Mein Gedanke ist dabei dann doch, dass wenn ich eh die Dienste von Apple, Microsoft oder Google nutzen muss/kann, um den PW-Manager zu entsperren, kann ich diese Dienste von Apple und co. doch gleich vollständig nutzen oder habe ich da einen Denkfehler?

@Maria

So ist es.

Password-Manager werden nicht mehr gebraucht, sobald sich Passkey etabliert hat.

1Password speichert zudem alle Passwords auf deren eigenen Server.

Warum sollte ein Kunde einer fremden Firma all seine Passwörter überlassen?

Gewiss, es gibt das eigene Masterpasswort.

Die vorherige Version von 1Password konnte noch auf dem eigenen Rechner gespeichert werden.

Der hat nicht dieselbe Verlockung für Hacker wie die Server von 1Password mit ca. 100 Passwörtern multipliziert mit der Kundenanzahl.

Bis Passkey sich durchsetzt sind Dashlane (kostenlos, ein Gerät) oder saaspaas oder Sticky Password (lifetime) Alternativen zu 1Password.

DIe Frage ob man dann überhaupt noch einen PW-Manager braucht, ist ein interessanter Gedanke.

Wobei ich sagen würde:

Naja.

Auch heute schon kann ich meine Browser syncronisieren incl Passwörter.

Will ich aber nicht,

Und auch in der Zukunft gilt:

Es dürfte wohl nicht unüblich sein, dass jemand einen Windows PC und ein iOS-Telefon oder Android-Telefon hat und dann eben die Daten zwischen den verschiedenen Welten ausgetauscht werden sollen.

Wer komplett zB in der Apple-Welt lebt, der braucht das evtl. nicht mehr. Aber eigentlich braucht der das auch heute schon nicht mehr, weil Apple ja auch heute schon PW syncronisiert.

Abgesehen davon ist es sachlich falsch, wenn Du hier ein Risiko suggerierst:

„die Server von 1Password mit ca. 100 Passwörtern multipliziert mit der Kundenanzahl.“

Nachdem die gespeicherten Passwörter auf den Servern von 1Passwort nicht im Klartext vorliegen sondern nur auf den Kunden-Endgeräten entschlüsselt werden, ist das Szenario dass Du da zeichnest, gar nicht möglich.

Passkey hin oder her, ein Einbruch bei 1Passwort bringt dem Angreifer keine Passwörter.

Die Produkte die Du nennst mögen also aus vielen Gründen Alternativen sein, aber dieser gehört nicht dazu.

1Password hätte nur dort bleiben brauchen, wo es bis zur Version 6 war:

– Alle Passwords blieben beim Nutzer

– Per Wlan konnten alle Geräte aktualisiert werden

Jetzt gibt es eine Server-Lösung, die 1Password auf seiner Website nicht näher erläutert. Wie und Wo und Was genau gesichert wird, wird in unterschiedlichen Online-Berichten unterschiedlich beschrieben. Ihre Version ist nun mindestens die dritte, die mir erzählt wird.

So geht man halt mit sensiblen Themen nicht um.

Aber Sie sind offensichtlich bei 1Password tätig.

Wäre interessant zu wissen, warum 1Password die 6er Version nicht parallel zur neuen weitergeführt hat (in der neuen Version folgten ja keine Features, die ein Grund für das Killen der 6er-Version erforderlich gemacht hätten). Dazu wäre nur die weitere Unterstützung für die neuesten Versionen von Google und Safari erforderlich gewesen.

Es ging halt darum, alle in die Abo-Version zu zwingen.

Fehler 1.

Fehler 2 ist die schlecht dokumentierte Art und Weise Login-Daten der Kunden in eine Cloud zu zwingen (ohne jegliche Notwendigkeit. Wie erwähnt, der Datenaustausch zwischen den Geräten klappte prima).

Unternehmen, die so handeln wie 1Password sind keine, die man sich antun sollte.

Die von Ihnen genannten Alternativen zum Passkey sind möglich (Apple Keylog), aber nicht mehr erforderlich, sobald Passkeys etabliert ist.

Bis dahin geht es mit Dashlane, SaasPaas, Sticky Password o.ä. kostenlos bzw. preiswert weiter.

„Die von Ihnen genannten Alternativen zum Passkey sind möglich (Apple Keylog), aber nicht mehr erforderlich, sobald Passkeys etabliert ist.“

jein.

selbst wenn sich Passkeys etablieren ist das Problem dass man Plattform gebunden ist.

bspw du hast n iPhone mit all deinen Passkeys als einziges Applegerät und aufm PC geht das ja inzwischen mit den modernen browsern recht gut passkeys vom Handy zu verwenden.

jetzt geht das iphone kaputt und man nutzt die Gelegenheit und wechselt auf Android, viel spaß dich auf deinen Websites einzuloggen

„ Wie und Wo und Was genau gesichert wird, wird in unterschiedlichen Online-Berichten unterschiedlich beschrieben.“

Hier ist das 1Password Whitepaper, das haben Sie sicher gelesen? https://1passwordstatic.com/files/security/1password-white-paper.pdf

Wie sieht es mit einem YubiKey aus, kann ich diesen dann auch verwenden (wenn auch über work-around)?

wenn Überhaupt ab version 5, Yubikey 1-4 können kein FIDO2, man könnte aber halt n sau aufwändiges Master-PW da rein stecken

geht das dann nur mit den Plattform-spezifischen passkeys von MS,Google und Apple oder werden die auch normale FIDO2-sticks erlauben?

und ich gehe mal davon aus dass die sowas ähnliches wenn nicht sogar direkt hmac-secret verwenden werden um die entschlüsselung zu machen denn rein signaturbasiert geht sowas ja nicht.

Den Punkt zu Windows im Video verstehe ich so das ich jedes mal mein Smartphone vorholen muss zum entsperren. Finde ich nicht so praktisch.