Passwortmanager und OTP-Apps: Migrieren von 2FA-Codes

In diesem Beitrag soll es darum gehen, wie man aus 1Password die 2FA-Codes in andere Sicherheits-Apps migriert. 2FA-Codes sind Kurzcodes (OTP, One Time Password), die als zusätzliche Sicherheitsmaßnahme für Online-Konten verwendet werden. Sie werden normalerweise per SMS an ein Mobilgerät gesendet oder von einer App wie dem Google Authenticator, dem Microsoft Authenticator, 2FAS oder Passwortmanagern wie Bitwarden, Enpass oder eben 1Password generiert.

Anwender müssen diese Codes zusammen mit Ihrem Passwort eingeben, um ihre Identität zu bestätigen. Das Umziehen von Passwortmanagern ist mit den Jahren recht einfach geworden, auch die reinen OTP-Apps bieten mittlerweile einen Schwung von Optionen an. Dennoch muss man sehr oft Hand anlegen, wenn man umzieht, gerade wenn es darum geht, die 2FA-Funktion von A nach B umzuziehen.

Kleiner Tipp am Rande: Sollte euer Passwortmanager Schlagwörter oder so unterstützen, dann gewöhnt euch bei Konten, die 2FA unterstützen, direkt an, diese kenntlich zu markieren. Das macht bei einem Umzug eine Zeitersparnis aus, wenn man kontrolliert.

Alten Code scannen:

Nun gibt es einige Wege, die nach Rom führen. Letzten Endes wisst ihr, was passierte, als ihr für irgendein Konto die Zwei-Faktor-Authentisierung eingerichtet habt. Da wird entweder ein Code angezeigt, der gescannt werden muss – oder ihr müsst selbst einen Code eingeben. Sofern ihr einen Screenshot vom QR-Code gemacht habt, habt ihr leichtes Spiel. Ihr müsst dann im neuen Passwortmanager oder der anderen Authenticator-App jenen Code scannen, um das Konto einzurichten.

Geheimen Code auslesen:

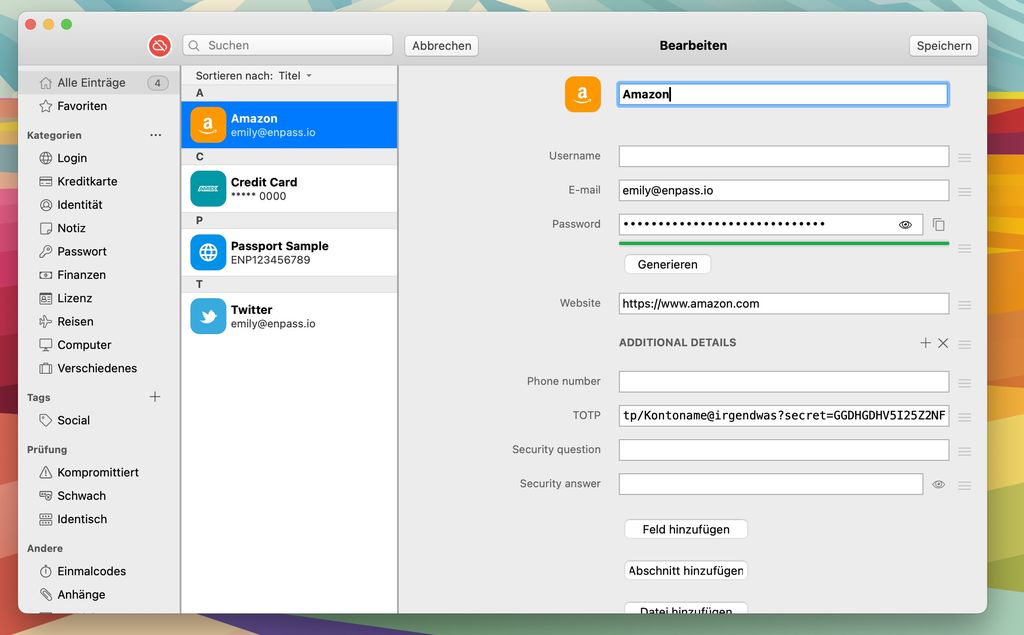

Der von euch irgendwann mal eingerichtete Code für die 2FA ist letzten Endes auch nur ein einmaliges Geheimnis, quasi ein Hauptschlüssel, der immer wieder temporäre Schlüssel produziert. Dieses „Geheimnis“ kann man aber meist auslesen und in anderen Apps weiterverwenden. Beispiel Enpass oder 1Password: Geht in ein Konto mit dem Einmalpasswort und bearbeitet dieses. Klickt ihr nun in das Feld mit dem Einmalpasswort, dann sollte euch so etwas begegnen:

otpauth://totp/Kontoname@irgendwas?secret=GGDHGDHV5I25Z2NF

Diese Adresse, der Einrichtungsschlüssel, kann in allen Apps genutzt werden, da dies ein offener Standard ist – allerdings muss der neue Passwortmanager, bzw. die OTP-App die Adresseingabe auch unterstützen, siehe Enpass (Abschnitt TOTP):

In diesem Beitrag beschreibe ich beispielsweise, wie man den Google Authenticator von Android zu iOS umzieht – und auch die für Android und iOS zu bekommene App 2FAS unterstützt diese Art der Eingabe.

Selbst QR-Code erstellen:

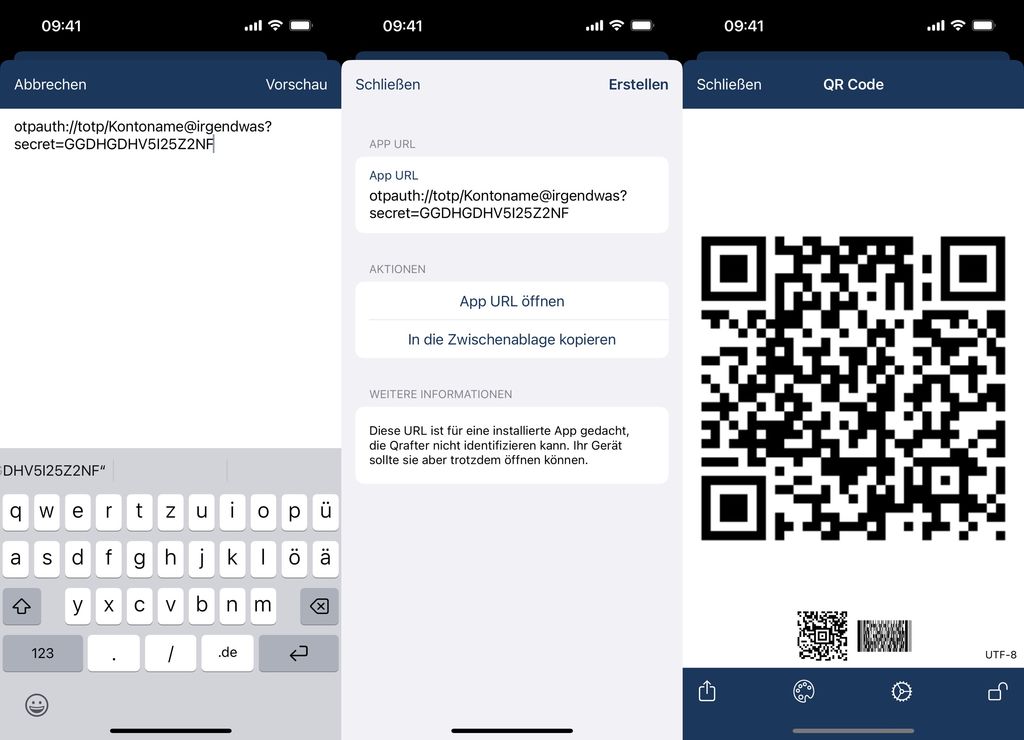

Sollte das aber nicht der Fall sein, dann müsst ihr anders vorgehen. Doch keine Sorge, das dürfte euch vor keine Schwierigkeiten stellen, sofern ihr mir bisher folgen konntet. Letzten Endes könnt ihr auch eine QR-Code-App zurate ziehen. Für das iPhone gibt es beispielsweise Qrafter, die kostenlose Version langt. Android-Nutzer greifen zu QR Code Creator. Apps, die QR-Codes zu Webseiten erstellen können, brauchen eine Adresse.

Wir lernten vorhin, dass wir ja eine Adresse (das Ding mit otpauth://) bekommen. Die können wir also kopieren und in eine QR-Code-App packen. Wir lassen uns dann einen Code generieren und scannen diesen mit der neuen App zur Einrichtung. In diesem Absatz seht ihr einen Beispiel-Screenshot mit Qrafter. Bonustipp: Wer tatsächlich alles mit dem Passwortmanager des iPhones erledigen will und keine Dritt-Lösung mehr möchte, der kann den QR-Code direkt mit der Kamera-App des iPhones scannen.

Unterm Strich:

Szenarien, wie das hier beschriebene, kommen sicherlich nur selten vor. Dennoch ist es wichtig, im Hinterkopf zu haben, was im Falle eines Falles zu tun ist. Danke fürs Lesen!

Transparenz: In diesem Artikel sind Partnerlinks enthalten. Durch einen Klick darauf gelangt ihr direkt zum Anbieter. Solltet ihr euch dort für einen Kauf entscheiden, erhalten wir eine kleine Provision. Für euch ändert sich am Preis nichts. Partnerlinks haben keinerlei Einfluss auf unsere Berichterstattung.

Wer KeepassXC nutzt, hat es noch einfacher, man kann sich direkt die QR-Codes zu den TOTPs anzeigen lassen.

Danke für den Beitrag. Auf das Auslesen des Secrets bin ich gar nicht gekommen und wollte demnächst schon alle Codes neu erstellen.

Ich nutz zwar kein 1Password im speziellen und auch keinen PW-Manager für 2FA im allgemeinen, weil ich PW-Manager und OTP-App nicht kombinieren will, aber so kann ich nun die Codes von OTP Auth in meinen Yubikey transferieren.

Nur falls du es nicht wusstest: Unbedingt beachten, dass die Anzahl TOTP Codes für Yubikey auf 32 begrenzt ist! https://www.yubico.com/resources/glossary/oath-totp

Ich hatte das nämlich ursprünglich auch mal vor, hab’s aber dann wegen der blöden Beschränkung gelassen, da ich aktuell genau 32 Codes habe und mich nicht so limitieren will.

Dass sich der zweite Faktor beliebig oft “klonen” lässt ist eine massive, aber selten beleuchtete Schwachstelle von 2FA. Dadurch ist 2FA letztendlich nur noch ein zweites, stärkeres, Passwort. Und dieses lässt sich aus den meisten Authenticator-Apps einfach auslesen/exportieren.

Nein es ist keine Schwachstelle von 2FA oder MFA sondern von OTPs. MFA mit Fido2 bzw. WebAuthn hat das Problem nicht. Dafür bist du aber auch bei Verlust des Hardware Tokens definitiv komplett ausgesperrt, wenn du keinen Backup Hardware token eingerichtet hast auf den du noch Zugriff hast.

Wie sieht ein konkreter Angriff aus, der diese Sicherheitslücke ausnutzt?

Dass man den Startwert einer TOTP-Hashfunktion kopieren kann ist keine „massive“ Schwachstelle von 2FA. Diese Tatsache ist auch nicht selten beleuchtet, man kann sie allerdings nicht für sich alleine stehend beurteilen sondern nur im gesamten Kontext des Authentifizierungsvorgangs.

Bei einer rein Passwort basierten Authentifizierung ist ein Brute-Force Angriff je nach Komplexität und Länge des Passworts möglich. Ebenso ist es anfällig für Ausspähen, klassisch über die Schulter oder z.B. per Keylogger und teilweise auch für Replay-Angriffe.

Bei 2FA per TOTP ist ein Brute-Force Angriff sehr vie unwahrscheinlicher, Replay gar nicht möglich.

Das Ausspähen des generierten Codes ist in der Regel sinnlos (außer man kombiniert es mit einem Man in the middle Angriff). Das Ausspähen des TOTP Startwerts ist zwar auch denkbar, aber sehr sehr viel unwahrscheinlicher als das des Passworts, weil man den Startwert selber beim Authentifizierungsvorgang nirgendwo benutzt. Dieses Restrisiko bleibt, gegen das Gesamtrisiko eines Angriffs gegen eine Single Factor Authentifizierung ist es aber sehr klein.

Sollte man seine MFA Secrets aus Sicherheitsgründen, wie den Angriffen auf Authy oder LastPass, umziehen wollen, ist es natürlich empfehlenswert (wenn auch nervig) diese komplett neu zu generieren. Da bei den Angriffen teilweise unklar ist, welche Daten genau erbeutet wurden hilft nur das neu generieren, damit das alte Secret ungültig wird.

Man braucht auch nicht die komplette Adresse. Das Secret alleine reicht vollkommen. Apps die den Standart implementieren fügen die restlichen Parameter automatisch hinzu.

Ich habe mir letztes Jahr zu allen Accounts die MFA anbieten, die QR Codes automatisch erzeugt und separat abgelegt.

In 1Password ist das je nach Service sehr unterschiedlich. Mal ist die komplette Adresse mit Parametern, mal nur das Secret hinterlegt.

Kennt jemand auch einen Weg, wie man OTPs aus dem LastPass Authenticator so exportieren kann, dass sie in den Google oder Microsoft Authenticator importiert werden können? Das wäre nämlich mein Fall!

Habe es selbst herausgefunden. In der Android-App gibt es eine Exportfunktion für einzelne OTP via QR-Code. In der iOS-App gibt es diese Option (noch) nicht.

schöner Artikel! Den Tipp mit dem Erzeugen eines QR Codes finde ich super. Bei mir dient die Keepass Datenbank als (zusätzliches) Backup für die TOTP Daten

Habe mal testweise meine PayPal Account inkl. 2FA aus 1Password in den iCloud Schlüsselbund übertragen nur um festzustellen, dass die beiden OTP dann nicht synchron laufen und nur der Code der über 1PW läuft, auch akzeptiert wird. Mit dem OTP aus dem Schlüsselbund hat der Login nicht funktioniert.

Muss ich bei allen 2FA Logins die Secrets neu generieren und im Schlüsselbund neu hinterlegen?

Eigentlich nicht, da scheint irgendwas falsch gelaufen zu sein, oder irgendwo stimmt die Uhrzeit nicht.

Kennt jemand eine Möglichkeit die OTPs aus dem Microsoft Authenticator zu exportieren?