Sandboxie ist nun Open Source

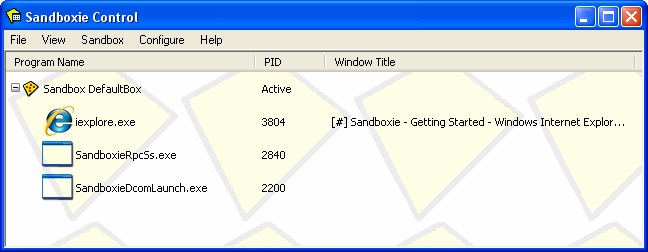

Bereits 2008 habe ich hier im Blog eine Software empfohlen: Sandboxie. Eine Software, die von euch definierte Installationen von anderen Programmen in einer Sandbox, abgekapselt vom Wirts-System ausführt und verwaltet. So kann man ohne virtuelle Maschine Software installieren und sicherstellen, dass eben jene nicht im System herumfuhrwerkt. Jahre später, 2013, wurde Sandboxie vom Antivirus-Spezialisten Sophos übernommen. Mittlerweile hat man Sandboxie zu einer Open-Source-Software gemacht:

Wir freuen uns, den Code der Gemeinschaft zu übergeben. Das Tool Sandboxie wurde auf der Grundlage langjähriger, hochqualifizierter Entwicklerarbeit entwickelt und ist ein Beispiel für die Integration mit Windows. Wir sind stolz darauf, es der Gemeinschaft zur Verfügung zu stellen, in der Hoffnung, dass es eine neue Welle von Ideen und Anwendungsfällen auslösen wird.

Eine FAQ hat man bereits hier veröffentlicht, falls ihr vorhabt, das Tool zukünftig einzusetzen nach all den Jahren – oder ihr einfach schauen wollt, was sich da entwickelt. Die neueste Version von Sandboxie (nur Win 7, 8.1 und 10) ist hier verfügbar. Dies ist die letzte Version von Sandboxie, die Sophos der Community zur Verfügung stellt und es werden keine weiteren Updates durchgeführt. Alle eingeschränkten Funktionen wurden in dieser Version komplett kostenlos zur Verfügung gestellt. Alle weiteren Verbesserungen an Sandboxie müssen über die Open-Source-Community vorgenommen werden.

- Danke Matthias

Bei Windows 10 Pro ist sowas inzwischen integriert https://www.windowspro.de/wolfgang-sommergut/windows-10-sandbox-anwendungen-einer-isolierten-umgebung-ausfuehren

Zumindest etwas ähnliches, ja. Aber der Punkt von Sandboxie ist, dass es vor allem zu Forschungszwecken genutzt wird. Schädlinge versuchen sich aber der Untersuchung zu entziehen, wenn sie merken dass sie in einer Sandbox stecken. Dadurch dass Sandboxie jetzt Open source ist, können es Forscher freizügig modifizieren, sodass es nicht mehr erkannt wird. Dass ist mir der Sandbox von Win10 nicht möglich, die richtet sich eher an private Anwender

Im Unternehmensumfeld ist ne Sandbox auch überflüssig. Da legt der Admin nämlich per Policy fest, was die Clients dürfen und was nicht.

Wenn der Admin das nicht tut, hat er schlicht den Beruf verfehlt.

Mal ganz abgesehen davon, das es nicht Aufgabe einer Sandbox ist, den User vor seiner eigenen Doofheit zu beschützen.

In dem richtigen Unternehmen legt der Admin da gar nichts fest. Der Admin ist doch voll der Hilfsjob.

Du sagst dem wie die Policy aussehen soll und dann macht der das.

Super

Die Öffnung des Codes ist strenggenommen eine Farce.

Um die Treiber in Windows zu registrieren, müssen sie signiert sein. Das gelingt aber nur, wenn ein Microsoft-Zertifikat in der Kette ist, welches man nur erhält, wenn man im entsprechenden Dashboard ein EV(!)-Zertifikat hochlädt (ja, das sind die teuren, die nur Unternehmen bekommen können), und ein Testprotokoll.

Um dieses Testprotokoll zu erstellen, benötigt man eine entsprechende Testumgebung, bestehend aus einem Rechner mit einem CD-Laufwerk und einer bestimmten Anzahl Festplatten/Partitionen. Der Testlauf dauert einige Stunden.

Was ich damit sagen möchte: Wenn sich kein Unternehmen findet, welches einsteigt (ähnlich wie IDRIX bei VeraCrypt/TrueCrypt), dann ist das Projekt tot.

P.S.: Ja, man kann diese Prüfung in Windows abschalten, aber das hat wiederum andere Implikationen, die nicht alltagstauglich sind.

Ich hab die Prüfung bei mehreren Geräten abgeschaltet und es hatte nur alltagstaugliche Implikationen.

Schwarzer Desktop-Hintergrund, Schriftzug unten rechts – ohne echtes Zertifikat musst du Windows in den Testmodus versetzen, ansonsten kannst du den Treiber nicht laden. 😉

Vorteil: Man kann den Treiber nun auch debuggen. Yay!

Bei mir hat das gereicht:

bcdedit /set nointegritychecks on

…aber ging auch um einen custom driver.

Was auch nur funktioniert, wenn Secure Boot nicht aktiviert ist. Anschließend musst du auch noch die Data Execution Policy deaktivieren. Das ist beides nicht alltagstauglich.

Wir können uns gerne weiter im Kreise drehen, meine Aussage bleibt aber valide:

Praxistauglich ist eine selbstkompillierte Version von Sandboxie für Privatleute ohne vernünftig signierten Treiber nicht. Schön wäre es, wenn eine Forschungseinrichtung einspringen würde, kann ich mir aber nicht vorstellen.

Wenn man sich die ersten Issues bei Github anguckt, scheinen sowieso eher Cracker und Bot-Entwickler an der Software interessiert zu sein – die jucken dann auch die von mir erwähnten Einschränkungen nicht. 😀

Das ganze richtet sich halt auch nicht an Privatleute. Dafür war es vielleicht vor langem vorgesehen, aber das richtet sich wie oben schon erwähnt an Virenforscher. Und die müssen sowas möglichst frei modifizieren können, damit sie Erkennungsmethoden aushebeln können

> Wir können uns gerne weiter im Kreise drehen

Also eigentlich haben wir uns nicht im Kreis gedreht. Du hast gesagt es ginge nur über den Test-Mode, ich hab dich wiederlegt und du hast dann einen riesen Beitrag geschrieben in der Hoffnung, dass es niemandem aufgefallen ist. 😀

> meine Aussage bleibt aber valide: Praxistauglich ist eine selbstkompillierte Version von Sandboxie für Privatleute ohne vernünftig signierten Treiber nicht.

Das war nicht deine Aussage. Die Masche nennt sich „Moving the goalpost“. Mehr dazu hier: en.wikipedia.org/wiki/Moving_the_goalposts

Deine Aussage aus deinem ersten Post war, dass es der Implikationen wegen nicht alltagstauglich sei, die Signaturprüfung in Windows 10 abzuschalten. Zitat:

> Ja, man kann diese Prüfung in Windows abschalten, aber das hat wiederum andere Implikationen, die nicht alltagstauglich sind.

Und ich hab gesagt, dass das nicht stimmt. Dann du das mit dem Test-Mode, dann ich das mit dem es geht auch ohne Test-Mode, dann du bei dem Versuch, es so zu drehen als ginge es um das Kompilieren von Sandboxie.

> Schön wäre es, wenn eine Forschungseinrichtung einspringen würde, kann ich mir aber nicht vorstellen.

Na wenigstens da sind wir uns einig! 🙂

> Deine Aussage aus deinem ersten Post war, dass es der Implikationen wegen nicht alltagstauglich sei, die Signaturprüfung in Windows 10 abzuschalten.

Und dazu stehe ich. Denn die Prüfung kann ich nur ausschalten, in dem ich Secure Boot deaktiviere. Damit umgehe ich eine der Hürden, die Microsoft in Windows hat, um die Ausführung von schädlicher Software zu verhindern.

Mir ging es von Anfang an darum, dass ich mir Sandboxie selbst kompilliere und es nutze. Das ging aus meinem Ursprungspost nicht klar hervor.

Mit dem Test Mode hast du recht, da war ich auf dem falschen Dampfer – das letzte Mal, dass ich mich damit beschäftigen musste, weil ich aktiv an einem Treiber gearbeitet habe, ist knapp 2 Jahre her. In meiner Erinnerung aktivierte dein Befehl den Test Mode, der wird aber über bcdedit /set testsigning on aktiviert – da erhält man dann auch das von mir angesprochene Wasserzeichen in der Ecke.

Das hat aber nichts damit zu tun, dass ich das Ziel der Diskussion in eine Richtung lenken will, aus der ich als Sieger hervorgehe – vielen Dank für die Unterstellung. 😉

Hier eine „angepasste“ Version von David Xanatos – …dürfte ein bekannter Entwickler sein.

https://github.com/sandboxie-plus/Sandboxie/releases

das Problem mit der Treibersignierung wurde auch angegangen…

„I head to use a leaked code signing certificate I found laying around the Internets“

Autsch. Dann lieber die Methode von Jannik. Da weiß man wenigstens, dass man mit dem offenen Feuer spielt.