Ransomware erklimmt die nächste Stufe: Doppelte Bedrohung

Die Sicherheitsforscher von Check Point Research beobachten aktuelle Security-Bedrohungen scharf und berichten, dass eine bestimmte Masche im Kommen sei: Doppelte Erpressung. Damit ist gemeint, dass sich immer mehr Kriminelle nicht damit begnügen über Ransomware Daten auf Rechnern zu verschlüsseln und für die Freigabe Geld zu verlangen, sondern dass immer häufiger parallel mit der Veröffentlichung gestohlener Informationen gedroht wird, um noch mehr Druck aufzubauen.

Dieses Vorgehen nahm im November 2019 Fahrt auf und solle sich laut Check Point Research im ersten Quartal 2020 dramatisch verschärft haben. Schlimmerweise nimmt man da nun besonders Krankenhäuser ins Visier, was in der Corona-Krise wohl komplette Abwesenheit von Moral erfordert. In den USA traf die Masche aber auch schon Zulieferer des Militärs.

Bisher gingen Kriminelle meist so vor, dass sie eine Ransomware verwendeten, um die Daten eines Unternehmens zu verschlüsseln, damit den Betrieb lahmzulegen und dann für die Freigabe einen bestimmten Geldbetrag zu fordern – meist zahlbar in Bitcoin. Wer nicht zahlte, erhielt den Schlüssel für seine Daten nicht und musste hoffen alles durch Backups möglichst flott wieder zum Laufen zu bringen.

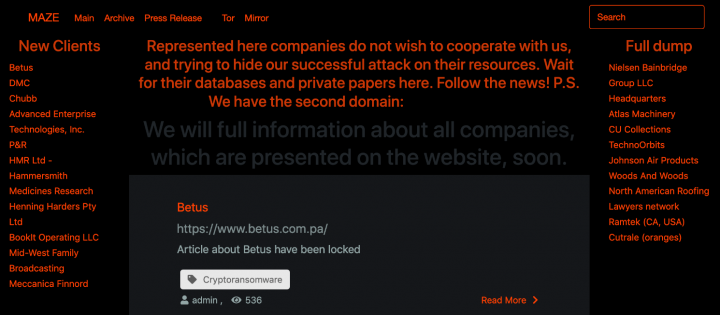

Mittlerweile setzen die Angreifer immer häufiger auf eine zweite Ebene: Sie stehlen noch vor der Verschlüsselung sensible Daten und drohen im Zuge der Lösegeldforderung mit der Veröffentlichung. Oft nimmt man sogar einen Warnschuss vor und gibt bereits vorab kleine Teile des Gesamtfundus im Darknet preis. Laut einem Bericht des FBI waren 2019 rund 2.000 von einfachen Ransomware-Angriffen betroffen, was beunruhigend genug ist. Die doppelte Erpressung kann für ein Unternehmen noch fataler sein, sollten dabei sensible Daten an die Öffentlichkeit gelangen und womöglich Konkurrenten in die Hände spielen.

Viele Cyberkriminelle eröffnen allein zum Zweck der Veröffentlichung gestohlener Daten spezifische Websites. Für Unternehmen kann eine solche Veröffentlichung noch weitläufigere Konsequenzen haben, wenn etwa auch Kundendaten entwendet wurden. Dann drohen nämlich empfindliche Strafen von für den Datenschutz zuständigen Behörden. Mittlerweile empfehlen deswegen manche Versicherungen Lösegeldsummen an Hacker zu zahlen, da die Kosten ansonsten vielfach höher sein können. Zum auch ein Imageverlust droht, wenn ein erfolgreicher Angriff publik wird.

Für Unternehmen sind derlei Vorfälle generell komplex, denn in einigen Fällen sind die ohnehin verpflichtet derlei Angriffe und mögliche Konsequenzen öffentlich einzugestehen – um die Behörden zu informieren und Kunden, Mitarbeiter und Partner zu warnen. Privatpersonen kann es aber natürlich ebenfalls treffen – man kennt ja etwa die E-Mails, die vorgehen die Webcam des Rechners sei gehackt worden und man sei da bei einer eher unvorteilhaften Beschäftigung gefilmt worden.

Wenn man seine Daten selbst verschlüsselt, braucht man wenigstens Threat 2 nicht zu befürchten…

richtig. Und mit gescheites Backup Threat 1 nicht.

Welche Methode verwende ich da am Besten? Aktuell ist meine Festplatte so verschlüsselt, dass ich da ran komme, wenn ich eingeloggt bin. Aber dann kann das ja auch ein Trojaner, der unter meinem Namen läuft.

Was nehme ich dann da?

Es ist ein sehr schweres unterfangen. Am besten, das Gerät schon Zwischen den Boot Verschlüsseln, zum Beispiel mit VeraCrypt, Nachfolger des TrueCrypt. Danach die Persönlichen Daten nochmals in einen Crypt Container unterbringen. Am besten dieses Container nicht als File, sondern als Partition Formatieren. Dann so einrichten das alle Daten in diese Partition Einfließen. Das VeraCrypt so einstellen das der Container wieder geschlossen wird, z.B. nach Zeit (davor immer Speichern) und sowieso bei Logout.

Das alles aber hilft wenig wenn der Eingriff, im Laufenden Betrieb erfolgt. Hier gilt noch immer die Backup Regel auf Woche, Monat, Jahr. Und hoffen das Antiviren-Software, dies schon vorab verhindert.

Am ende ist der Daten-Labyrinth, also das erschweren der Erpressung (Threat II) das Ziel des Selbstschutzes.

Nein, sehe ich nicht so. Die Malware wütet ja nicht im ausgeschalteten Zustand, sondern im Betrieb des Rechners. Dann liegen die Daten aber in der Regel entschlüsselt vor, sonst könntest du nicht damit arbeiten.

Selbst meine Veracrypt Container muss ich von Zeit zu Zeit mounten, um dort Daten abzulegen bzw. zu öffnen. Dann kann auch die Malware zuschlagen.

Die Datei-Verschlüsselung hilft dir bei Hardware-Diebstahl oder wenn du die Daten nicht im Zugriff hast.

Für mich ist Verschlüsselung eine zusätzliche Sicherheitsebene, aber kein vollständiger Schutz.

Don’t use Microcrap software.

Okay dann nenne mir mal bitte ein zu 100% sicheres System was nicht die Produktivität in den Keller stürzen lässt 🙂 oh 100% gibt es nicht? oh umstellen auf z.B. Linux würde die Produktivität erstmal eine lange Zeit runterfahren? mhm was denn dann?

Zumal wenn jeder Linux nutzen würde, es dort auch immer mehr Schadsoftware geben würde…

Sagen wir mal so, in einem Windowssystem ist es leichter an root Rechte zu gelangen. Und warum sollte die Produktuktivität sinken? Server laufen heute schon oft auf Linux Basis und bei Verwaltung ist Linux oft kein Problem. Dies konnte das Münchener Beispiel zeigen, wo nur zurückmigriert wurde, weil einer es so wollte,

Linux ist innerhalb von 30 Minuten aufgesetzt.

Die erste Regel des Fight Clubs lautet: Backups.

Die zweite Regel des Fight Clubs lautet: Linux.

Leiser gibt’s auch für Linux Ransomware.

Genau so mache ich es. Manjaro Linux und fertig.

Und wenn alle Firmen auf Linux-Distros wechseln, haben wir Hacker besiegt und es gibt keine bösen Buben mehr? Dann wird Ransomware einfach für Linux geschrieben. Ist ja nicht so, als habe der Linux-Kernel nicht auch genügend Lücken.

Der Hacker der mich versucht hat zu erpressen hat mir dann 1000 Dollar in Bitcoin überwiesen, damit ich aufhöre ihm videos zu schicken wie ich masturbiere.

Hahaha YMMD echt lustig…..

Wenn der Preis fuer Nachlaessigkeit beim System-/Datenschutz weiter steigt, lohnt es sich wenigstens irgendwann fuer die Unternehmen bei der IT richtig zu investieren. Schade dass die Verantwortlichen dies als Weckruf brauchen.

Man muss nicht in IT investieren, sondern in IT-Fachleute und IT-Schulungen der nachlässigen Mitarbeiter und Firmen!

Daraus folgt eigentlich nur für alle Unternehmen Einrichtung einer gescheiten Backup-Struktur und einer sinnvollen IT-Infrastruktur die es ermöglicht schnelle Backups wieder einzuspielen. Auch wenn das erstmal was kostet und aufwändig ist.

Also die Erpressung durch Veröffentlichung von Kundendaten ist sicherlich am wenigsten von Relevanz für die meisten Unternehmen. Da sorgt man sich mehr um Geschäftsgeheimnisse: Verträge mit besagten Kunden bzw. Zulieferern, kompromittierende Informationen für Steuerbehörden, aktuelle Forschungsergebnisse etc.

Da haben sich die Leute ja eine super Brange gezüchtet, in dem sie anfingen zu zahlen. Man stelle sich vor niemals hätte wer gezahlt. Wie verbreitet wäre heute sowas?

Und für die Schnappatmer: Wer seine Daten nicht schützen kann, sollte vielleicht keinen Zugang zu sensiblen Daten haben? Mir fehlt da jedenfalls jegliches Verständnis. Wer mitmachen will sollte schon wissen was er tut.

Das Zahlen von „Lösegeld“ schafft und professionalisiert überhaupt erst eine Brange. Man überlege das weiter, wenn dann Staaten gehackt werden, mit politischen Forderungen. Oder überhaupt, jemand nicht mehr nur Geld will.

Nochmal, wer sensible Dinge(z.b. Viren) oder Daten nicht schützen kann, darf sie gar nicht erst bekommen!

Zu bestrafen ist genau wie der Versuch Dinge zu stehlen, eben auch die Nachlässigkeit und die irreale Einschätzung der Realität. Vielleicht brauchen wir staatliche Zertifikate, die permanenter Anpassung benötigen. Das mag kompliziert klingen, ist es im Internetzeitalter aber nicht. Leider hat Deutschland sich die falschen Leute gewählt. In allen Bereichen. Oder hat da jemand Illusionen, dass mit diesen Selbstdarstellern irgendetwas vernünftiges rauskommen könnte?!

Ja, das Problem ist sicher zu weiten Teilen hausgemacht. Kenne aber auch einige Einrichtungen die bezahlt haben, schlicht weil es in manchen Fällen mangels aktuellem Backup (da tun sich teilweise Abgründe auf) alternativlos war, und in anderen Fällen schlicht billiger.

Wobei man nicht vergessen darf, man muss dabei einem kriminellen Erpresser vertrauen, dass er auch wirklich die Daten wieder entschlüsselt, was bei weitem nicht alle machen.

Deutsche Behörden wurden bereits gehackt. Quelle: Extra3 und CCC